Microsoft Defender XDR-integratie met Microsoft Sentinel

Integreer Microsoft Defender XDR met Microsoft Sentinel om alle Defender XDR-incidenten en geavanceerde opsporingsgebeurtenissen in Microsoft Sentinel te streamen en de incidenten en gebeurtenissen gesynchroniseerd te houden tussen de Azure- en Microsoft Defender-portals. Incidenten van Defender XDR bevatten alle bijbehorende waarschuwingen, entiteiten en relevante informatie, zodat u voldoende context krijgt om triage en voorlopig onderzoek uit te voeren in Microsoft Sentinel. In Microsoft Sentinel blijven incidenten bidirectioneel gesynchroniseerd met Defender XDR, zodat u kunt profiteren van de voordelen van beide portals in uw incidentonderzoek.

U kunt microsoft Sentinel ook onboarden met Defender XDR naar het geïntegreerde platform voor beveiligingsbewerkingen in de Defender-portal. Het geïntegreerde platform voor beveiligingsbewerkingen combineert de volledige mogelijkheden van Microsoft Sentinel, Defender XDR en generatieve AI die speciaal is gebouwd voor cyberbeveiliging. Voor meer informatie raadpleegt u de volgende bronnen:

- Blogbericht: Algemene beschikbaarheid van het Geïntegreerde Beveiligingsbewerkingsplatform van Microsoft

- Microsoft Sentinel in de Microsoft Defender-portal

- Microsoft Copilot in Microsoft Defender

Microsoft Sentinel en Defender XDR

Gebruik een van de volgende methoden om Microsoft Sentinel te integreren met Microsoft Defender XDR-services:

Opname van Microsoft Defender XDR-servicegegevens in Microsoft Sentinel en bekijk Microsoft Sentinel-gegevens in Azure Portal. Schakel de Defender XDR-connector in Microsoft Sentinel in.

Integreer Microsoft Sentinel en Defender XDR in één geïntegreerd platform voor beveiligingsbewerkingen in de Microsoft Defender-portal. In dit geval bekijkt u Microsoft Sentinel-gegevens rechtstreeks in de Microsoft Defender-portal met de rest van uw Defender-incidenten, waarschuwingen, beveiligingsproblemen en andere beveiligingsgegevens. Schakel de Defender XDR-connector in Microsoft Sentinel in en onboard Microsoft Sentinel naar een geïntegreerd operations-platform in de Defender-portal.

Selecteer het juiste tabblad om te zien hoe de Microsoft Sentinel-integratie met Defender XDR eruitziet, afhankelijk van de integratiemethode die u gebruikt.

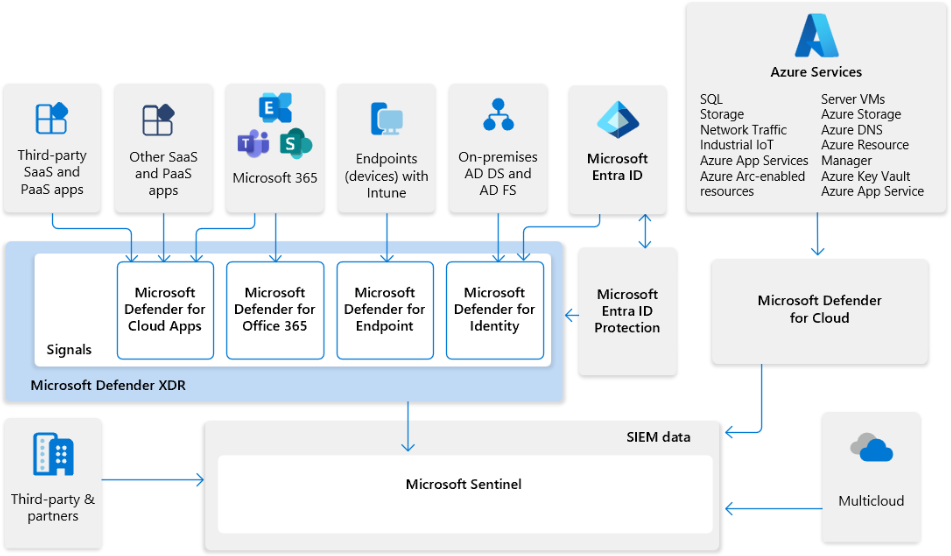

In de volgende afbeelding ziet u hoe de XDR-oplossing van Microsoft naadloos kan worden geïntegreerd met Microsoft Sentinel.

In dit diagram:

- Inzichten uit signalen in uw hele organisatie voeren microsoft Defender XDR en Microsoft Defender voor Cloud in.

- Microsoft Defender XDR en Microsoft Defender voor Cloud SIEM-logboekgegevens verzenden via Microsoft Sentinel-connectors.

- SecOps-teams kunnen vervolgens bedreigingen analyseren en erop reageren die zijn geïdentificeerd in Microsoft Sentinel en Microsoft Defender XDR.

- Microsoft Sentinel biedt ondersteuning voor omgevingen met meerdere clouds en kan worden geïntegreerd met apps en partners van derden.

Incidentcorrelatie en waarschuwingen

Met de integratie van Defender XDR met Microsoft Sentinel zijn Defender XDR-incidenten zichtbaar en beheerbaar vanuit Microsoft Sentinel. Hiermee krijgt u een primaire incidentwachtrij in de hele organisatie. Bekijk en correleer Defender XDR-incidenten samen met incidenten van al uw andere cloud- en on-premises systemen. Tegelijkertijd kunt u met deze integratie profiteren van de unieke sterke punten en mogelijkheden van Defender XDR voor diepgaande onderzoeken en een Defender-specifieke ervaring in het Microsoft 365-ecosysteem.

Defender XDR verrijkt en groepeert waarschuwingen van meerdere Microsoft Defender-producten, waardoor de incidentwachtrij van de SOC wordt verkleind en de tijd wordt verkort om dit op te lossen. Waarschuwingen van de volgende Microsoft Defender-producten en -services zijn ook opgenomen in de integratie van Defender XDR met Microsoft Sentinel:

- Microsoft Defender voor Eindpunten

- Microsoft Defender for Identity

- Microsoft Defender for Office 365

- Microsoft Defender for Cloud Apps

- Microsoft Defender Vulnerability Management

Andere services waarvan de waarschuwingen worden verzameld door Defender XDR zijn onder andere:

- Microsoft Purview-preventie van gegevensverlies (meer informatie)

- Microsoft Entra ID Protection (meer informatie)

De Defender XDR-connector brengt ook incidenten van Microsoft Defender voor Cloud. Als u ook waarschuwingen en entiteiten van deze incidenten wilt synchroniseren, moet u de Defender voor Cloud-connector in Microsoft Sentinel inschakelen. Anders worden uw Defender voor Cloud incidenten leeg weergegeven. Zie Microsoft Defender voor Cloud incidenten opnemen met Microsoft Defender XDR-integratie voor meer informatie.

Naast het verzamelen van waarschuwingen van deze onderdelen en andere services genereert Defender XDR zelf waarschuwingen. Er worden incidenten gemaakt op basis van al deze waarschuwingen en verzonden naar Microsoft Sentinel.

Veelvoorkomende gebruikstoepassingen en scenario's

Overweeg om Defender XDR te integreren met Microsoft Sentinel voor de volgende use cases en scenario's:

Onboarding van Microsoft Sentinel naar het geïntegreerde platform voor beveiligingsbewerkingen in de Microsoft Defender-portal. Het inschakelen van de Defender XDR-connector is een vereiste.

Schakel met één klik verbinding van Defender XDR-incidenten in, inclusief alle waarschuwingen en entiteiten van Defender XDR-onderdelen, in Microsoft Sentinel.

Sta bidirectionele synchronisatie tussen Microsoft Sentinel en Defender XDR-incidenten toe op status, eigenaar en afsluitreden.

Pas Defender XDR-waarschuwingsgroepen en verrijkingsmogelijkheden toe in Microsoft Sentinel, waardoor minder tijd nodig is om op te lossen.

Vereenvoudig onderzoeken in beide portals met dieptekoppelingen tussen een Microsoft Sentinel-incident en het parallelle Defender XDR-incident.

Zie Microsoft Sentinel in de Microsoft Defender-portal voor meer informatie over de mogelijkheden van microsoft Sentinel-integratie met Defender XDR in het geïntegreerde platform voor beveiligingsbewerkingen.

Verbinding maken met Microsoft Defender XDR

Schakel de Microsoft Defender XDR-connector in Microsoft Sentinel in om alle Defender XDR-incidenten en waarschuwingsgegevens naar Microsoft Sentinel te verzenden en de incidenten gesynchroniseerd te houden.

Installeer eerst de Microsoft Defender XDR-oplossing voor Microsoft Sentinel vanuit de Content Hub. Schakel vervolgens de Microsoft Defender XDR-gegevensconnector in om incidenten en waarschuwingen te verzamelen. Zie Connect data from Microsoft Defender XDR to Microsoft Sentinel (Verbinding maken met Microsoft Sentinel) voor meer informatie.

Nadat u waarschuwings- en incidentverzameling hebt ingeschakeld in de Defender XDR-gegevensconnector, worden Defender XDR-incidenten weergegeven in de wachtrij microsoft Sentinel-incidenten kort nadat ze zijn gegenereerd in Defender XDR. Het kan tot 10 minuten duren voordat een incident wordt gegenereerd in Defender XDR tot de tijd dat het in Microsoft Sentinel wordt weergegeven. In deze incidenten bevat het veld Waarschuwingsproductnaam Microsoft Defender XDR of een van de namen van de onderdeel Defender-services.

Zie Microsoft Sentinel verbinden met Microsoft Defender XDR als u uw Microsoft Sentinel-werkruimte wilt onboarden naar het geïntegreerde platform voor beveiligingsbewerkingen in de Defender-portal.

Opnamekosten

Waarschuwingen en incidenten van Defender XDR, inclusief items die de tabellen SecurityAlert en SecurityIncident vullen, worden kosteloos opgenomen in en gesynchroniseerd met Microsoft Sentinel. Voor alle andere gegevenstypen van afzonderlijke Defender-onderdelen, zoals de Geavanceerde opsporingstabellen DeviceInfo, DeviceFileEvents, EmailEvents, enzovoort, worden gegevensopname in rekening gebracht. Zie Kosten plannen en inzicht in prijzen en facturering van Microsoft Sentinel voor meer informatie.

Gedrag van gegevensopname

Wanneer de Defender XDR-connector is ingeschakeld, worden waarschuwingen die door Defender XDR geïntegreerde producten zijn gemaakt, verzonden naar Defender XDR en gegroepeerd in incidenten. Zowel de waarschuwingen als de incidenten stromen naar Microsoft Sentinel via de Defender XDR-connector. De uitzondering op dit proces is Defender voor Cloud. U hebt de mogelijkheid om tenantgebaseerde Defender voor Cloud-waarschuwingen in te schakelen voor het ontvangen van alle waarschuwingen en incidenten via Defender XDR, of om waarschuwingen op basis van abonnementen te behouden en deze te promoveren naar incidenten in Microsoft Sentinel in Azure Portal. Zie de volgende artikelen voor de beschikbare opties en meer informatie:

- Microsoft Defender voor Cloud in de Microsoft Defender-portal

- Microsoft Defender voor Cloud-incidenten opnemen met Microsoft Defender XDR-integratie

Regels voor het maken van microsoft-incidenten

Om dubbele incidenten voor dezelfde waarschuwingen te voorkomen, wordt de instelling voor het maken van regels voor Microsoft-incidenten uitgeschakeld voor defender XDR-geïntegreerde producten bij het verbinden van Defender XDR. Defender XDR-geïntegreerde producten omvatten Microsoft Defender for Identity, Microsoft Defender voor Office 365 en meer. Bovendien worden regels voor het maken van microsoft-incidenten niet ondersteund in het geïntegreerde platform voor beveiligingsbewerkingen. Defender XDR heeft zijn eigen regels voor het maken van incidenten. Deze wijziging heeft de volgende mogelijke gevolgen:

Met de regels voor het maken van incidenten van Microsoft Sentinel kunt u de waarschuwingen filteren die worden gebruikt voor het maken van incidenten. Als deze regels zijn uitgeschakeld, behoudt u de mogelijkheid voor waarschuwingsfiltering door het afstemmen van waarschuwingen in de Microsoft Defender-portal te configureren of door automatiseringsregels te gebruiken om incidenten te onderdrukken of te sluiten die u niet wilt.

Nadat u de Defender XDR-connector hebt ingeschakeld, kunt u de titels van incidenten niet meer vooraf bepalen. De Defender XDR-correlatie-engine staat voor bij het maken van incidenten en noemt automatisch de incidenten die worden gemaakt. Deze wijziging kan van invloed zijn op automatiseringsregels die u hebt gemaakt die de naam van het incident als voorwaarde gebruiken. Gebruik andere criteria dan de naam van het incident als voorwaarden voor het activeren van automatiseringsregels om deze valkuil te voorkomen. We raden u aan tags te gebruiken.

Als u de regels voor het maken van incidenten van Microsoft Sentinel gebruikt voor andere Microsoft-beveiligingsoplossingen of -producten die niet zijn geïntegreerd in Defender XDR, zoals Microsoft Purview Intern risicobeheer, en u van plan bent om onboarding uit te voeren op het geïntegreerde beveiligingsbewerkingsplatform in de Defender-portal, vervangt u uw regels voor het maken van incidenten door geplande analyseregels.

Werken met Microsoft Defender XDR-incidenten in Microsoft Sentinel en bidirectionele synchronisatie

Defender XDR-incidenten worden weergegeven in de wachtrij met Microsoft Sentinel-incidenten met de productnaam Microsoft Defender XDR en met vergelijkbare details en functionaliteit voor andere Microsoft Sentinel-incidenten. Elk incident bevat een koppeling naar het parallelle incident in de Microsoft Defender-portal.

Naarmate het incident zich ontwikkelt in Defender XDR en er meer waarschuwingen of entiteiten aan worden toegevoegd, wordt het Microsoft Sentinel-incident dienovereenkomstig bijgewerkt.

Wijzigingen die zijn aangebracht in de status, de reden van het sluiten of de toewijzing van een Defender XDR-incident, in Defender XDR of Microsoft Sentinel, worden eveneens dienovereenkomstig bijgewerkt in de wachtrij voor incidenten van de andere. De synchronisatie vindt plaats in beide portals direct nadat de wijziging in het incident is toegepast, zonder vertraging. Mogelijk is een vernieuwing vereist om de meest recente wijzigingen te zien.

In Defender XDR kunnen alle waarschuwingen van het ene incident worden overgebracht naar een ander incident, waardoor de incidenten worden samengevoegd. Wanneer deze samenvoeging plaatsvindt, weerspiegelen de Microsoft Sentinel-incidenten de wijzigingen. Eén incident bevat alle waarschuwingen van zowel oorspronkelijke incidenten als het andere incident wordt automatisch gesloten, met een tag 'omgeleid'.

Notitie

Incidenten in Microsoft Sentinel kunnen maximaal 150 waarschuwingen bevatten. Defender XDR-incidenten kunnen meer dan dit hebben. Als een Defender XDR-incident met meer dan 150 waarschuwingen wordt gesynchroniseerd met Microsoft Sentinel, wordt het Microsoft Sentinel-incident weergegeven met waarschuwingen van '150+' en wordt er een koppeling naar het parallelle incident in Defender XDR weergegeven, waar u de volledige set waarschuwingen ziet.

Verzameling geavanceerde opsporingsevenementen

Met de Defender XDR-connector kunt u ook geavanceerde opsporingsgebeurtenissen, een type onbewerkte gebeurtenisgegevens, streamen vanuit Defender XDR en de bijbehorende onderdeelservices naar Microsoft Sentinel. Verzamel geavanceerde opsporingsgebeurtenissen van alle Defender XDR-onderdelen en stream ze rechtstreeks naar speciaal gebouwde tabellen in uw Microsoft Sentinel-werkruimte. Deze tabellen zijn gebaseerd op hetzelfde schema dat wordt gebruikt in de Defender-portal, zodat u volledige toegang hebt tot de volledige set geavanceerde opsporingsevenementen en de volgende taken kunt uitvoeren:

Kopieer eenvoudig uw bestaande Microsoft Defender voor Eindpunt/Office 365/Identity/Cloud Apps geavanceerde opsporingsquery's naar Microsoft Sentinel.

Gebruik de onbewerkte gebeurtenislogboeken om meer inzicht te krijgen in uw waarschuwingen, opsporing en onderzoek en deze gebeurtenissen te correleren met gebeurtenissen uit andere gegevensbronnen in Microsoft Sentinel.

Sla de logboeken op met een verhoogde retentie, behalve de standaardretentie van Defender XDR's of de bijbehorende onderdelen van 30 dagen. U kunt dit doen door de retentie van uw werkruimte te configureren of door retentie per tabel in Log Analytics te configureren.

Gerelateerde inhoud

In dit document hebt u de voordelen geleerd van het inschakelen van de Defender XDR-connector in Microsoft Sentinel.

- Gegevens van Microsoft Defender XDR verbinden met Microsoft Sentinel

- Zie Microsoft Sentinel verbinden met Microsoft Defender XDR als u het geïntegreerde platform voor beveiligingsbewerkingen in de Defender-portal wilt gebruiken.

- Controleer de beschikbaarheid van verschillende Microsoft Defender XDR-gegevenstypen in de verschillende Microsoft 365- en Azure-clouds.