Overzicht van verificatieopties op basis van identiteiten van Azure Files voor SMB-toegang

In dit artikel wordt uitgelegd hoe Azure-bestandsshares gebruikmaken van domeinservices, on-premises of in Azure, ter ondersteuning van op identiteit gebaseerde toegang tot Azure-bestandsshares via SMB. Als u identiteitstoegang voor uw Azure-bestandsshares inschakelt, kunt u bestaande bestandsservers vervangen door Azure-bestandsshares zonder uw bestaande adreslijstservice te vervangen, waardoor naadloze gebruikerstoegang tot shares behouden blijft.

Woordenlijst

Het is handig om inzicht te hebben in enkele belangrijke termen met betrekking tot verificatie op basis van identiteiten voor Azure-bestandsshares:

Kerberos-verificatie

Kerberos is een verificatieprotocol dat wordt gebruikt om de identiteit van een gebruiker of host te verifiëren. Zie Het overzicht van Kerberos-verificatie voor meer informatie over Kerberos.

SMB-protocol (Server Message Block)

SMB is een industriestandaard protocol voor het delen van bestanden in het netwerk. Zie Overzicht van Microsoft SMB Protocol en CIFS Protocol voor meer informatie over SMB.

Microsoft Entra ID

Microsoft Entra ID (voorheen Azure AD) is de multitenant directory- en identiteitsbeheerservice van Microsoft. Microsoft Entra ID combineert kerndirectoryservices, toegangsbeheer voor toepassingen en identiteitsbeveiliging in één oplossing.

Microsoft Entra Domain Services.

Microsoft Entra Domain Services biedt beheerde domeinservices, zoals domeindeelname, groepsbeleid, LDAP en Kerberos/NTLM-verificatie. Deze services zijn volledig compatibel met Active Directory-domein Services. Zie Microsoft Entra Domain Services voor meer informatie.

On-premises Active Directory-domein Services (AD DS)

Integratie van on-premises Active Directory-domein Services (AD DS) met Azure Files biedt de methoden voor het opslaan van adreslijstgegevens terwijl deze beschikbaar worden gemaakt voor netwerkgebruikers en beheerders. Beveiliging is geïntegreerd met AD DS via aanmeldingsverificatie en toegangsbeheer voor objecten in de directory. Met één netwerkaanmelding kunnen beheerders adreslijstgegevens en -organisatie beheren in hun netwerk en kunnen geautoriseerde netwerkgebruikers overal in het netwerk toegang krijgen tot resources. AD DS wordt meestal gebruikt door ondernemingen in on-premises omgevingen of op in de cloud gehoste VM's en AD DS-referenties worden gebruikt voor toegangsbeheer. Zie Active Directory-domein Services-overzicht voor meer informatie.

Azure RBAC (op rollen gebaseerd toegangsbeheer van Azure)

Azure RBAC maakt fijnmazig toegangsbeheer mogelijk voor Azure. Met Behulp van Azure RBAC kunt u de toegang tot resources beheren door gebruikers de minste machtigingen te verlenen die nodig zijn om hun taken uit te voeren. Zie Wat is op rollen gebaseerd toegangsbeheer van Azure voor meer informatie?

Hybride identiteiten

Hybride gebruikersidentiteiten zijn identiteiten in AD DS die worden gesynchroniseerd met Microsoft Entra ID met behulp van de on-premises Microsoft Entra Connect Sync-toepassing of Microsoft Entra Connect-cloudsynchronisatie, een lichtgewicht agent die kan worden geïnstalleerd vanuit het Microsoft Entra-beheercentrum.

Ondersteunde verificatiescenario's

Azure Files biedt ondersteuning voor verificatie op basis van identiteiten via SMB via de volgende methoden. U kunt slechts één methode per opslagaccount gebruiken.

- On-premises AD DS-verificatie: On-premises AD DS-gekoppelde windows-machines of Windows-computers die zijn toegevoegd aan Microsoft Entra Domain Services hebben toegang tot Azure-bestandsshares met on-premises Active Directory-referenties die zijn gesynchroniseerd met Microsoft Entra-id via SMB. Uw client moet een niet-gempte netwerkverbinding met uw AD DS hebben. Als u AD DS al on-premises of op een virtuele machine in Azure hebt ingesteld waarop uw apparaten lid zijn van een domein in uw AD, moet u AD DS gebruiken voor verificatie van Azure-bestandsshares.

- Microsoft Entra Domain Services-verificatie: Cloudgebaseerde, aan Microsoft Entra Domain Services gekoppelde Windows-VM's hebben toegang tot Azure-bestandsshares met Microsoft Entra-referenties. In deze oplossing voert Microsoft Entra ID een traditioneel Windows Server AD-domein uit namens de klant. Dit is een onderliggend element van de Microsoft Entra-tenant van de klant.

- Microsoft Entra Kerberos voor hybride identiteiten: met behulp van Microsoft Entra-id voor het verifiëren van hybride gebruikersidentiteiten kunnen Microsoft Entra-gebruikers toegang krijgen tot Azure-bestandsshares met behulp van Kerberos-verificatie. Dit betekent dat uw eindgebruikers toegang hebben tot Azure-bestandsshares via internet zonder dat netwerkconnectiviteit met domeincontrollers van hybride Microsoft Entra-gekoppelde en aan Microsoft Entra gekoppelde VM's is vereist. Identiteiten in de cloud worden momenteel niet ondersteund.

- AD Kerberos-verificatie voor Linux-clients: Linux-clients kunnen Kerberos-verificatie via SMB voor Azure Files gebruiken met behulp van on-premises AD DS of Microsoft Entra Domain Services.

Beperkingen

- Geen van de verificatiemethoden biedt ondersteuning voor het toewijzen van machtigingen op shareniveau aan computeraccounts (computeraccounts) met behulp van Azure RBAC, omdat computeraccounts niet kunnen worden gesynchroniseerd met een identiteit in Microsoft Entra-id. Als u een computeraccount toegang wilt geven tot Azure-bestandsshares met behulp van verificatie op basis van identiteit, gebruikt u een standaardmachtiging op shareniveau of kunt u in plaats daarvan een serviceaanmeldingsaccount gebruiken.

- Verificatie op basis van identiteit wordt niet ondersteund met NFS-shares (Network File System).

Veelvoorkomende toepassingen

Verificatie op basis van identiteiten met Azure Files kan handig zijn in verschillende scenario's:

On-premises bestandsservers vervangen

Het afschamen en vervangen van verspreide on-premises bestandsservers is een veelvoorkomend probleem dat elke onderneming ondervindt tijdens hun IT-moderniseringstraject. Azure-bestandsshares met on-premises AD DS-verificatie zijn hier het meest geschikt wanneer u de gegevens naar Azure Files kunt migreren. Met een volledige migratie kunt u profiteren van de voordelen van hoge beschikbaarheid en schaalbaarheid, terwijl u ook de wijzigingen aan de clientzijde minimaliseert. Het biedt een naadloze migratie-ervaring voor eindgebruikers, zodat ze toegang kunnen blijven krijgen tot hun gegevens met dezelfde referenties met behulp van hun bestaande computers die lid zijn van een domein.

Toepassingen lift and shift to Azure

Wanneer u toepassingen naar de cloud tilt en verplaatst, wilt u hetzelfde verificatiemodel voor uw gegevens behouden. Naarmate we de ervaring voor toegangsbeheer op basis van identiteiten uitbreiden naar Azure-bestandsshares, hoeft u uw toepassing niet meer te wijzigen in moderne verificatiemethoden en de overstap naar de cloud te versnellen. Azure-bestandsshares bieden de mogelijkheid om te integreren met Microsoft Entra Domain Services of on-premises AD DS voor verificatie. Als u van plan bent om 100% cloudeigen te zijn en de inspanningen voor het beheren van cloudinfrastructuren te minimaliseren, is Microsoft Entra Domain Services mogelijk beter geschikt als een volledig beheerde domeinservice. Als u volledige compatibiliteit met AD DS-mogelijkheden nodig hebt, kunt u overwegen om uw AD DS-omgeving uit te breiden naar de cloud door domeincontrollers zelf te hosten op VM's. In beide gevallen bieden we de flexibiliteit om de domeinservice te kiezen die het beste past bij uw zakelijke behoeften.

Back-up en herstel na noodgevallen (DR)

Als u uw primaire bestandsopslag on-premises bewaart, kunnen Azure-bestandsshares fungeren als een ideale opslag voor back-up of herstel na noodgevallen om de bedrijfscontinuïteit te verbeteren. U kunt Azure-bestandsshares gebruiken om een back-up te maken van uw gegevens van bestaande bestandsservers, met behoud van discretionaire toegangsbeheerlijsten (DACL's) van Windows. Voor dr-scenario's kunt u een verificatieoptie configureren om de juiste afdwinging van toegangsbeheer bij failover te ondersteunen.

Voordelen van verificatie op basis van identiteit

Verificatie op basis van identiteiten voor Azure Files biedt verschillende voordelen ten opzichte van het gebruik van gedeelde sleutelverificatie:

De traditionele toegangservaring voor bestandsshares op basis van identiteit uitbreiden naar de cloud

Als u van plan bent om uw toepassing naar de cloud te verplaatsen, traditionele bestandsservers te vervangen door Azure-bestandsshares, wilt u mogelijk dat uw toepassing wordt geverifieerd met on-premises AD DS- of Microsoft Entra Domain Services-referenties om toegang te krijgen tot bestandsgegevens. Azure Files biedt ondersteuning voor het gebruik van on-premises AD DS- of Microsoft Entra Domain Services-referenties voor toegang tot Azure-bestandsshares via SMB vanaf on-premises AD DS of aan een domein gekoppelde VM's van Microsoft Entra Domain Services.Gedetailleerd toegangsbeheer afdwingen op Azure-bestandsshares

U kunt machtigingen verlenen aan een specifieke identiteit op share-, map- of bestandsniveau. Stel dat u meerdere teams hebt die één Azure-bestandsshare gebruiken voor projectsamenwerking. U kunt alle teams toegang verlenen tot niet-gevoelige mappen, terwijl u de toegang beperkt tot mappen met gevoelige financiële gegevens alleen voor uw financiële team.Een back-up maken van Windows-ACL's (ook wel NTFS-machtigingen genoemd) samen met uw gegevens

U kunt Azure-bestandsshares gebruiken om een back-up te maken van uw bestaande on-premises bestandsshares. Azure Files bewaart uw ACL's samen met uw gegevens wanneer u een back-up maakt van een bestandsshare naar Azure-bestandsshares via SMB.

Hoe het werkt

Azure-bestandsshares gebruiken het Kerberos-protocol om te verifiëren met een AD-bron. Wanneer een identiteit die is gekoppeld aan een gebruiker of toepassing die wordt uitgevoerd op een client toegang probeert te krijgen tot gegevens in Azure-bestandsshares, wordt de aanvraag verzonden naar de AD-bron om de identiteit te verifiëren. Als verificatie is geslaagd, wordt een Kerberos-token geretourneerd. De client verzendt een aanvraag met het Kerberos-token en Azure-bestandsshares gebruiken dat token om de aanvraag te autoriseren. Azure-bestandsshares ontvangen alleen het Kerberos-token, niet de toegangsreferenties van de gebruiker.

U kunt verificatie op basis van identiteiten inschakelen voor uw nieuwe en bestaande opslagaccounts met behulp van een van de drie AD-bronnen: AD DS, Microsoft Entra Domain Services of Microsoft Entra Kerberos (alleen hybride identiteiten). Er kan slechts één AD-bron worden gebruikt voor verificatie van bestandstoegang in het opslagaccount, wat van toepassing is op alle bestandsshares in het account. Voordat u verificatie op basis van identiteiten kunt inschakelen voor uw opslagaccount, moet u eerst uw domeinomgeving instellen.

AD DS

Voor on-premises AD DS-verificatie moet u uw AD-domeincontrollers instellen en uw computers of VM's toevoegen aan een domein. U kunt uw domeincontrollers hosten op azure-VM's of on-premises. In beide gevallen moeten uw clients die lid zijn van een domein geen netwerkverbinding hebben met de domeincontroller, dus ze moeten zich binnen het bedrijfsnetwerk of het virtuele netwerk (VNET) van uw domeinservice bevinden.

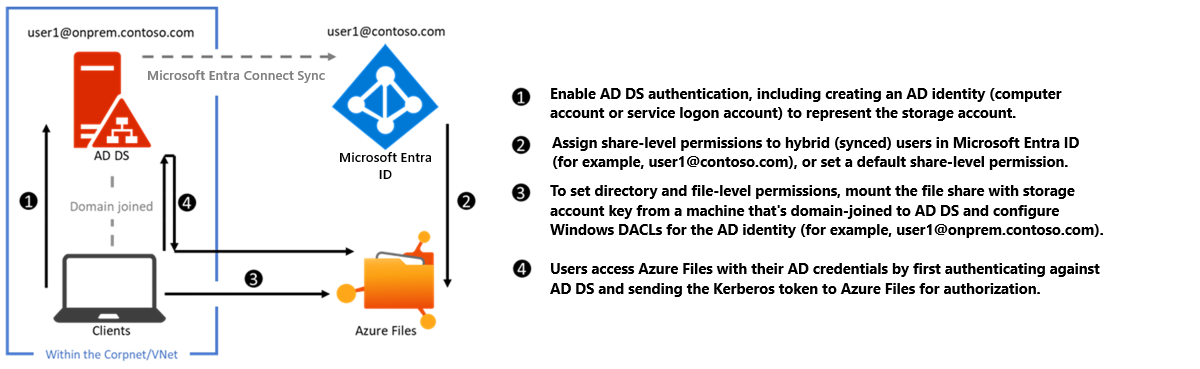

In het volgende diagram ziet u on-premises AD DS-verificatie voor Azure-bestandsshares via SMB. De on-premises AD DS moet worden gesynchroniseerd met Microsoft Entra ID met behulp van Microsoft Entra Connect Sync of Microsoft Entra Connect-cloudsynchronisatie. Alleen hybride gebruikersidentiteiten die bestaan in zowel on-premises AD DS als Microsoft Entra-id kunnen worden geverifieerd en geautoriseerd voor toegang tot Azure-bestandsshares. Dit komt doordat de machtiging op shareniveau is geconfigureerd voor de identiteit die wordt weergegeven in Microsoft Entra-id, terwijl de machtiging op map-/bestandsniveau wordt afgedwongen met die in AD DS. Zorg ervoor dat u de machtigingen juist configureert voor dezelfde hybride gebruiker.

Als u wilt weten hoe u AD DS-verificatie inschakelt, leest u eerst Overzicht: on-premises Active Directory-domein Services-verificatie via SMB voor Azure-bestandsshares en raadpleegt u Ad DS-verificatie inschakelen voor Azure-bestandsshares.

Microsoft Entra Domain Services.

Voor Microsoft Entra Domain Services-verificatie moet u Microsoft Entra Domain Services inschakelen en lid worden van de VM's van waaruit u toegang wilt krijgen tot bestandsgegevens. Uw aan een domein gekoppelde VM moet zich in hetzelfde virtuele netwerk (VNET) bevinden als uw Microsoft Entra Domain Services.

Het volgende diagram vertegenwoordigt de werkstroom voor Verificatie van Microsoft Entra Domain Services voor Azure-bestandsshares via SMB. Het volgt een vergelijkbaar patroon als on-premises AD DS-verificatie, maar er zijn twee belangrijke verschillen:

U hoeft de identiteit niet te maken in Microsoft Entra Domain Services om het opslagaccount weer te geven. Dit wordt uitgevoerd door het activeringsproces op de achtergrond.

Alle gebruikers die in Microsoft Entra-id bestaan, kunnen worden geverifieerd en geautoriseerd. De gebruiker kan alleen in de cloud of hybride zijn. De synchronisatie van Microsoft Entra-id naar Microsoft Entra Domain Services wordt beheerd door het platform zonder dat hiervoor gebruikersconfiguratie is vereist. De client moet echter worden toegevoegd aan het gehoste domein van Microsoft Entra Domain Services. Microsoft Entra kan niet worden toegevoegd of geregistreerd. Microsoft Entra Domain Services biedt geen ondersteuning voor niet-Azure-clients (bijvoorbeeld laptops van gebruikers, werkstations, VM's in andere clouds, enzovoort) die lid zijn van een domein dat is toegevoegd aan het gehoste domein van Microsoft Entra Domain Services. Het is echter mogelijk om een bestandsshare te koppelen vanaf een niet-domein-gekoppelde client door expliciete referenties op te geven, zoals DOMAINNAME\username of met behulp van de volledig gekwalificeerde domeinnaam (username@FQDN).

Zie Microsoft Entra Domain Services-verificatie inschakelen in Azure Files voor meer informatie over het inschakelen van Microsoft Entra Domain Services-verificatie.

Microsoft Entra Kerberos voor hybride identiteiten

Als u Microsoft Entra-id inschakelt en configureert voor het verifiëren van hybride gebruikersidentiteiten , kunnen Microsoft Entra-gebruikers toegang krijgen tot Azure-bestandsshares met behulp van Kerberos-verificatie. Deze configuratie maakt gebruik van Microsoft Entra ID om de benodigde Kerberos-tickets uit te geven voor toegang tot de bestandsshare met het standaard SMB-protocol. Dit betekent dat uw eindgebruikers toegang hebben tot Azure-bestandsshares via internet zonder dat netwerkconnectiviteit met domeincontrollers van hybride Microsoft Entra-gekoppelde en aan Microsoft Entra gekoppelde VM's is vereist. Voor het configureren van machtigingen op map- en bestandsniveau voor gebruikers en groepen is echter een niet-gempte netwerkverbinding met de on-premises domeincontroller vereist.

Belangrijk

Microsoft Entra Kerberos-verificatie ondersteunt alleen hybride gebruikersidentiteiten; het biedt geen ondersteuning voor identiteiten in de cloud. Een traditionele AD DS-implementatie is vereist en moet worden gesynchroniseerd met Microsoft Entra ID met behulp van Microsoft Entra Connect Sync of Microsoft Entra Connect-cloudsynchronisatie. Clients moeten lid zijn van Microsoft Entra of hybride Microsoft Entra-deelname. Microsoft Entra Kerberos wordt niet ondersteund op clients die zijn toegevoegd aan Microsoft Entra Domain Services of alleen lid zijn van AD.

Zie Microsoft Entra Kerberos-verificatie inschakelen voor hybride identiteiten voor hybride identiteiten voor hybride identiteiten inschakelen voor hybride identiteiten in Azure Files voor meer informatie over het inschakelen van Microsoft Entra Kerberos-verificatie.

U kunt deze functie ook gebruiken om FSLogix-profielen op te slaan op Azure-bestandsshares voor aan Microsoft Entra gekoppelde VM's. Zie Een profielcontainer maken met Azure Files en Microsoft Entra ID voor meer informatie.

Toegangsbeheer

Azure Files dwingt autorisatie af voor gebruikerstoegang tot zowel het niveau van de share als de map-/bestandsniveaus. Machtigingstoewijzing op shareniveau kan worden uitgevoerd op Microsoft Entra-gebruikers of -groepen die worden beheerd via Azure RBAC. Met Azure RBAC moeten de referenties die u gebruikt voor bestandstoegang beschikbaar zijn of worden gesynchroniseerd met Microsoft Entra-id. U kunt ingebouwde Azure-rollen, zoals Storage File Data SMB Share Reader , toewijzen aan gebruikers of groepen in Microsoft Entra ID om toegang te verlenen tot een Azure-bestandsshare.

Op map-/bestandsniveau biedt Azure Files ondersteuning voor het behouden, overnemen en afdwingen van Windows-ACL's , net zoals elke Windows-bestandsserver. U kunt ervoor kiezen windows-ACL's te bewaren bij het kopiëren van gegevens via SMB tussen uw bestaande bestandsshare en uw Azure-bestandsshares. Of u nu autorisatie wilt afdwingen of niet, u kunt Azure-bestandsshares gebruiken om een back-up te maken van ACL's samen met uw gegevens.

Machtigingen op shareniveau configureren voor Azure Files

Nadat u een AD-bron hebt ingeschakeld voor uw opslagaccount, moet u een van de volgende handelingen uitvoeren om toegang te krijgen tot de bestandsshare:

- Een standaardmachtiging op shareniveau instellen die van toepassing is op alle geverifieerde gebruikers en groepen

- Ingebouwde Azure RBAC-rollen toewijzen aan gebruikers en groepen, of

- Configureer aangepaste rollen voor Microsoft Entra-identiteiten en wijs toegangsrechten toe aan bestandsshares in uw opslagaccount.

Met de toegewezen machtiging op shareniveau kan de verleende identiteit alleen toegang krijgen tot de share, niets anders, niet eens de hoofdmap. U moet nog steeds afzonderlijk machtigingen op map- en bestandsniveau configureren.

Machtigingen op map- of bestandsniveau configureren voor Azure Files

Azure-bestandsshares dwingen standaard Windows-ACL's af op zowel map- als bestandsniveau, inclusief de hoofdmap. De configuratie van map- of bestandsmachtigingen wordt ondersteund via zowel SMB als REST. Koppel de doelbestandsshare vanaf uw VIRTUELE machine en configureer machtigingen met behulp van Windows Bestandenverkenner, Windows icacls of de opdracht Set-ACL.

De sleutel van het opslagaccount gebruiken voor machtigingen voor supergebruikers

Een gebruiker met de sleutel van het opslagaccount heeft toegang tot Azure-bestandsshares met supergebruikersmachtigingen. Superuser-machtigingen omzeilen alle beperkingen voor toegangsbeheer.

Belangrijk

De aanbevolen beveiligingsprocedures zijn om te voorkomen dat uw opslagaccountsleutels worden gedeeld en waar mogelijk gebruikmaken van verificatie op basis van identiteiten.

Map- en bestands-ACL's behouden bij het importeren van gegevens in Azure-bestandsshares

Azure Files biedt ondersteuning voor het behouden van ACL's op map- of bestandsniveau bij het kopiëren van gegevens naar Azure-bestandsshares. U kunt ACL's in een map of bestand kopiëren naar Azure-bestandsshares met behulp van Azure File Sync of veelgebruikte hulpprogramma's voor bestandsverplaatsing. U kunt robocopy bijvoorbeeld gebruiken met de /copy:s vlag om gegevens en ACL's te kopiëren naar een Azure-bestandsshare. ACL's blijven standaard behouden, dus u hoeft verificatie op basis van identiteit niet in te schakelen voor uw opslagaccount om ACL's te behouden.

Prijzen

Er worden geen extra servicekosten in rekening gebracht om verificatie op basis van identiteiten via SMB in te schakelen voor uw opslagaccount. Zie prijzen van Azure Files en prijzen van Microsoft Entra Domain Services voor meer informatie over prijzen.

Volgende stappen

Zie deze resources voor meer informatie over Azure Files en verificatie op basis van identiteiten via SMB:

- Overzicht : on-premises Active Directory-domein Services-verificatie via SMB voor Azure-bestandsshares

- Microsoft Entra Domeinservices-verificatie inschakelen op Azure Files

- Microsoft Entra Kerberos-verificatie inschakelen voor hybride identiteiten in Azure Files

- AD Kerberos-verificatie inschakelen voor Linux-clients

- Veelgestelde vragen