Versleuteling voor Azure Synapse Analytics-werkruimten

In dit artikel wordt het volgende beschreven:

- Versleuteling van data-at-rest in Synapse Analytics-werkruimten.

- Configuratie van Synapse-werkruimten om versleuteling in te schakelen met een door de klant beheerde sleutel.

- Sleutels beheren die worden gebruikt voor het versleutelen van gegevens in werkruimten.

Versleuteling van gegevens in rust

Een volledige versleuteling-at-rest-oplossing zorgt ervoor dat de gegevens nooit in niet-versleutelde vorm worden bewaard. Dubbele versleuteling van data-at-rest beperkt bedreigingen met twee afzonderlijke versleutelingslagen om te beschermen tegen inbreuk op elke laag. Azure Synapse Analytics biedt een tweede versleutelingslaag voor de gegevens in uw werkruimte met een door de klant beheerde sleutel. Deze sleutel wordt beveiligd in uw Azure Key Vault, waarmee u eigenaar kunt worden van sleutelbeheer en rotatie.

De eerste versleutelingslaag voor Azure-services is ingeschakeld met door het platform beheerde sleutels. Azure Disks en gegevens in Azure Storage-accounts worden standaard automatisch at-rest versleuteld. Meer informatie over hoe versleuteling wordt gebruikt in Microsoft Azure in het overzicht van Azure-versleuteling.

Notitie

Sommige items die als klantinhoud worden beschouwd, zoals tabelnamen, objectnamen en indexnamen, kunnen worden verzonden in logboekbestanden voor ondersteuning en probleemoplossing door Microsoft.

Azure Synapse-versleuteling

In deze sectie krijgt u meer inzicht in hoe door de klant beheerde sleutelversleuteling is ingeschakeld en afgedwongen in Synapse-werkruimten. Deze versleuteling maakt gebruik van bestaande sleutels of nieuwe sleutels die zijn gegenereerd in Azure Key Vault. Eén sleutel wordt gebruikt om alle gegevens in een werkruimte te versleutelen. Synapse-werkruimten ondersteunen RSA 2048- en 3072-bytesleutels en RSA-HSM-sleutels.

Notitie

Synapse-werkruimten bieden geen ondersteuning voor het gebruik van EC-, EC-HSM- en oct-HSM-sleutels voor versleuteling.

De gegevens in de volgende Synapse-onderdelen worden versleuteld met de door de klant beheerde sleutel die is geconfigureerd op werkruimteniveau:

- SQL-pools

- Toegewezen SQL-pools

- Serverloze SQL-pools

- Data Explorer-pools

- Apache Spark-pools

- Integratieruntimes voor Azure Data Factory, pijplijnen, gegevenssets.

Configuratie van werkruimteversleuteling

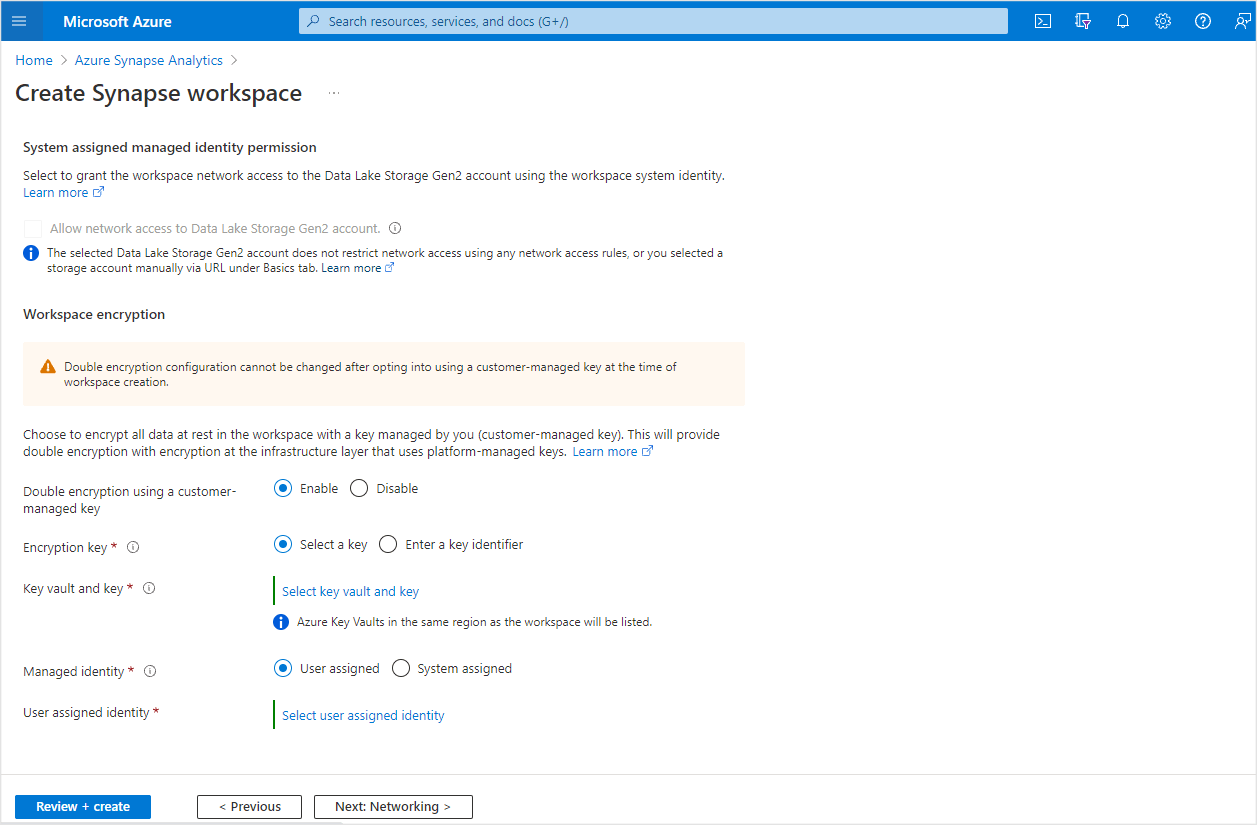

Werkruimten kunnen worden geconfigureerd om dubbele versleuteling in te schakelen met een door de klant beheerde sleutel op het moment dat de werkruimte is gemaakt. Schakel dubbele versleuteling in met behulp van een door de klant beheerde sleutel op het tabblad Beveiliging bij het maken van uw nieuwe werkruimte. U kunt ervoor kiezen om een sleutel-id-URI in te voeren of een keuze te maken uit een lijst met sleutelkluizen in dezelfde regio als de werkruimte. Key Vault zelf moet beveiliging tegen opschonen hebben ingeschakeld.

Belangrijk

De configuratie-instelling voor dubbele versleuteling kan niet worden gewijzigd nadat de werkruimte is gemaakt.

Sleuteltoegang en activering van werkruimte

Het Azure Synapse-versleutelingsmodel met door de klant beheerde sleutels omvat de werkruimte die toegang heeft tot de sleutels in Azure Key Vault om naar behoefte te versleutelen en ontsleutelen. De sleutels worden toegankelijk gemaakt voor de werkruimte via een toegangsbeleid of Azure Key Vault RBAC. Wanneer u machtigingen verleent via een toegangsbeleid voor Azure Key Vault, kiest u de optie Alleen toepassing tijdens het maken van het beleid (selecteer de beheerde identiteit van de werkruimten en voeg deze niet toe als een geautoriseerde toepassing).

De beheerde identiteit van de werkruimte moet de machtigingen krijgen die nodig zijn voor de sleutelkluis voordat de werkruimte kan worden geactiveerd. Deze gefaseerde benadering van werkruimteactivering zorgt ervoor dat gegevens in de werkruimte worden versleuteld met de door de klant beheerde sleutel. Versleuteling kan worden ingeschakeld of uitgeschakeld voor afzonderlijke toegewezen SQL-pools. Elke toegewezen pool is standaard niet ingeschakeld voor versleuteling.

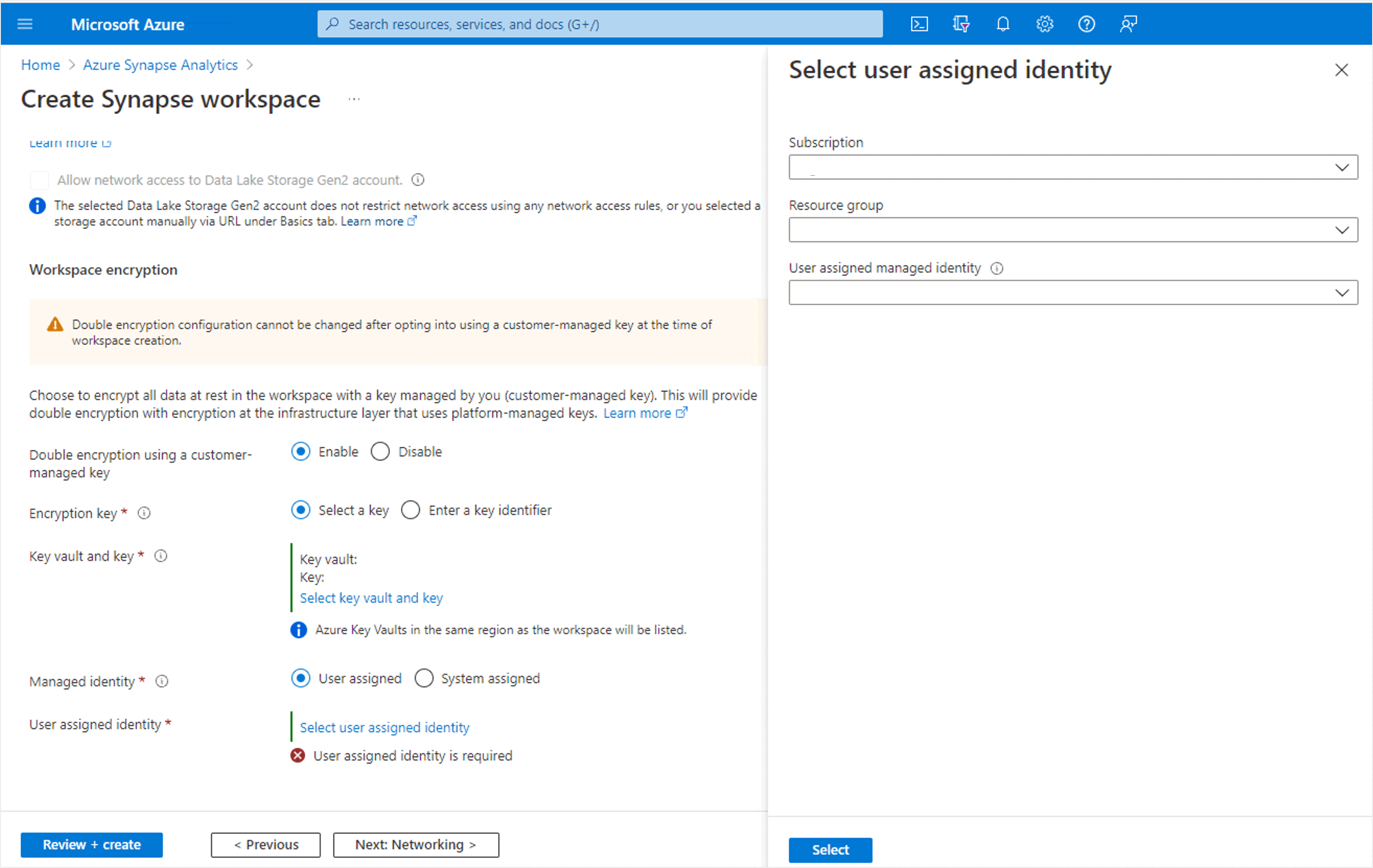

Een door de gebruiker toegewezen beheerde identiteit gebruiken

Werkruimten kunnen worden geconfigureerd voor het gebruik van een door de gebruiker toegewezen beheerde identiteit voor toegang tot uw door de klant beheerde sleutel die is opgeslagen in Azure Key Vault. Configureer een door de gebruiker toegewezen beheerde identiteit om gefaseerde activering van uw Azure Synapse-werkruimte te voorkomen wanneer u dubbele versleuteling gebruikt met door de klant beheerde sleutels. De ingebouwde rol Inzender voor beheerde identiteiten is vereist om een door de gebruiker toegewezen beheerde identiteit toe te wijzen aan een Azure Synapse-werkruimte.

Notitie

Een door de gebruiker toegewezen beheerde identiteit kan niet worden geconfigureerd voor toegang tot door de klant beheerde sleutel wanneer Azure Key Vault zich achter een firewall bevindt.

Machtigingen

Als u data-at-rest wilt versleutelen of ontsleutelen, moet de beheerde identiteit over de volgende machtigingen beschikken. Als u een Resource Manager-sjabloon gebruikt om een nieuwe sleutel te maken, moet de parameter keyOps van de sjabloon de volgende machtigingen hebben:

- WrapKey (een sleutel invoegen in Key Vault bij het maken van een nieuwe sleutel).

- UnwrapKey (om de sleutel voor ontsleuteling op te halen).

- Ophalen (om het openbare deel van een sleutel te lezen)

Werkruimteactivering

Als u geen door de gebruiker toegewezen beheerde identiteit configureert voor toegang tot door de klant beheerde sleutels tijdens het maken van de werkruimte, blijft uw werkruimte de status In behandeling totdat de activering is voltooid. De werkruimte moet worden geactiveerd voordat u alle functionaliteit volledig kunt gebruiken. U kunt bijvoorbeeld alleen een nieuwe toegewezen SQL-pool maken zodra de activering is voltooid. Verdeel de beheerde identiteit van de werkruimte toegang tot de sleutelkluis en selecteer de activeringskoppeling in de azure-portal-banner van de werkruimte. Zodra de activering is voltooid, is uw werkruimte klaar voor gebruik met de zekerheid dat alle gegevens in de werkruimte zijn beveiligd met uw door de klant beheerde sleutel. Zoals eerder vermeld, moet voor de sleutelkluis beveiliging tegen opschonen zijn ingeschakeld om te kunnen worden geactiveerd.

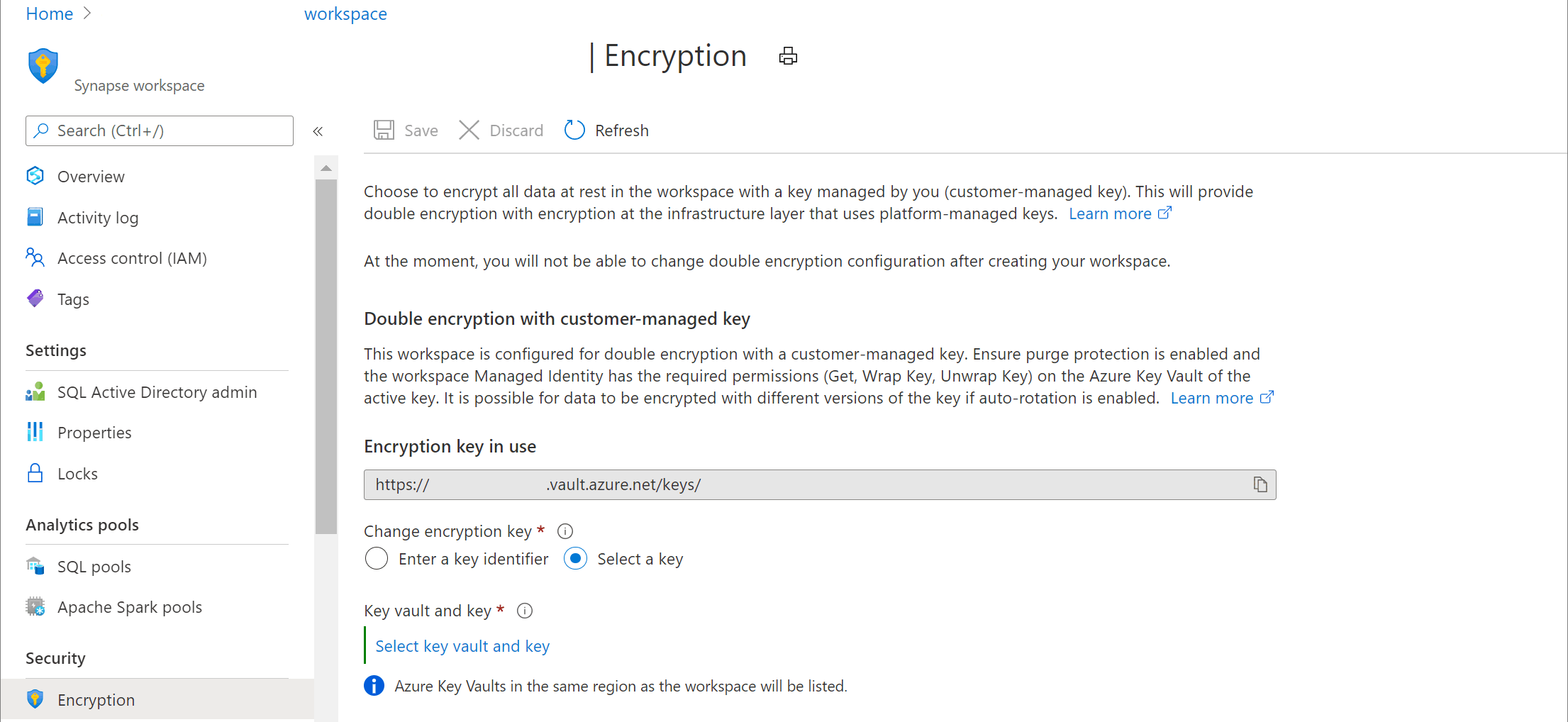

De door de klant beheerde sleutel van de werkruimte beheren

U kunt de door de klant beheerde sleutel wijzigen die wordt gebruikt voor het versleutelen van gegevens van de pagina Versleuteling in Azure Portal. Hier kunt u ook een nieuwe sleutel kiezen met behulp van een sleutel-id of kiezen uit Key Vaults waartoe u toegang hebt in dezelfde regio als de werkruimte. Als u een sleutel in een andere sleutelkluis kiest dan de sleutel die u eerder hebt gebruikt, verleent u de door de werkruimte beheerde identiteit 'Ophalen', 'Terugpakken' en 'Uitpakken' voor de nieuwe sleutelkluis. De werkruimte valideert de toegang tot de nieuwe sleutelkluis en alle gegevens in de werkruimte worden opnieuw versleuteld met de nieuwe sleutel.

Belangrijk

Wanneer u de versleutelingssleutel van een werkruimte wijzigt, behoudt u de oude sleutel totdat u deze in de werkruimte vervangt door een nieuwe sleutel. Hierdoor kunnen gegevens met de oude sleutel worden ontsleuteld voordat ze opnieuw worden versleuteld met de nieuwe sleutel. De status van de SQL-pool (online/offline) heeft geen invloed op het rotatieproces van de door de klant beheerde sleutel (CMK).

SQL-pools die offline zijn tijdens de CMK-rotatie blijven versleuteld met de oude sleutel of sleutelversie. Als de oude sleutel of sleutelversie is uitgeschakeld of verlopen, worden de pools niet hervat omdat ontsleuteling niet mogelijk is. Bij het hervatten van deze pools moet de oude sleutel of sleutelversie 1) zijn ingeschakeld en 2) in de toekomst een vervaldatum hebben ingesteld om ontsleuteling en daaropvolgende herversleuteling met de nieuwe sleutel of sleutelversie toe te staan.

Om een soepele CMK-rotatie te garanderen, moet de oude sleutel of sleutelversie ingeschakeld blijven als sommige SQL-pools offline zijn en de vervaldatum in de toekomst zijn ingesteld. Dit is van cruciaal belang totdat de offlinepools zijn hervat en opnieuw worden versleuteld met de nieuwe sleutel of sleutelversie.

Het wordt ten zeerste aanbevolen om oude sleutels of sleutelversies niet te verwijderen , omdat ze mogelijk nog steeds nodig zijn om back-ups te ontsleutelen. Nadat alle SQL-pools opnieuw zijn versleuteld met de nieuwe sleutel of sleutelversie, schakelt u de oude sleutel of sleutelversie uit . Dit zorgt ervoor dat de oude sleutel of sleutelversie beschikbaar blijft voor het ontsleutelen van oudere back-ups, indien nodig.

Azure Key Vaults-beleid voor automatische, periodieke rotatie van sleutels of acties op de sleutels kan leiden tot het maken van nieuwe sleutelversies. U kunt ervoor kiezen om alle gegevens in de werkruimte opnieuw te versleutelen met de nieuwste versie van de actieve sleutel. Als u de sleutel opnieuw wilt versleutelen, wijzigt u de sleutel in Azure Portal in een tijdelijke sleutel en gaat u vervolgens terug naar de sleutel die u wilt gebruiken voor versleuteling. Als u bijvoorbeeld gegevensversleuteling wilt bijwerken met behulp van de nieuwste versie van actieve sleutel1, wijzigt u de door de klant beheerde werkruimtesleutel in tijdelijke sleutel, Key2. Wacht tot versleuteling is voltooid met Key2. Schakel vervolgens de door de klant beheerde sleutel van de werkruimte terug naar Sleutel1-gegevens in de werkruimte en worden opnieuw versleuteld met de nieuwste versie van Key1.

Notitie

Azure Synapse Analytics versleutelt gegevens niet automatisch opnieuw wanneer er nieuwe sleutelversies worden gemaakt. Als u consistentie in uw werkruimte wilt garanderen, dwingt u de herversleuteling van gegevens af met behulp van het hierboven beschreven proces.

SQL Transparent Data Encryption met door de service beheerde sleutels

SQL Transparent Data Encryption (TDE) is beschikbaar voor toegewezen SQL-pools in werkruimten die niet zijn ingeschakeld voor dubbele versleuteling. In dit type werkruimte wordt een door de service beheerde sleutel gebruikt om dubbele versleuteling te bieden voor de gegevens in de toegewezen SQL-pools. TDE met de door de service beheerde sleutel kan worden ingeschakeld of uitgeschakeld voor afzonderlijke toegewezen SQL-pools.

Cmdlets voor Azure SQL Database en Azure Synapse

Als u TDE wilt configureren via PowerShell, moet u zijn verbonden als Azure-eigenaar, -inzender of SQL Security Manager.

Gebruik de volgende cmdlets voor de Azure Synapse-werkruimte.

| Cmdlet | Beschrijving |

|---|---|

| Set-AzSynapseSqlPoolTransparentDataEncryption | Schakelt transparante gegevensversleuteling voor een SQL-pool in of uit. |

| Get-AzSynapseSqlPoolTransparentDataEncryption | Hiermee haalt u de transparante gegevensversleutelingsstatus voor een SQL-pool op. |

| New-AzSynapseWorkspaceKey | Hiermee voegt u een Key Vault-sleutel toe aan een werkruimte. |

| Get-AzSynapseWorkspaceKey | Hiermee haalt u de Key Vault-sleutels voor een werkruimte op |

| Update-AzSynapseWorkspace | Hiermee stelt u de transparante gegevensversleutelingsbeveiliging voor een werkruimte in. |

| Get-AzSynapseWorkspace | Hiermee haalt u de transparante gegevensversleutelingsbeveiliging op |

| Remove-AzSynapseWorkspaceKey | Hiermee verwijdert u een Key Vault-sleutel uit een werkruimte. |