Overzicht van bewaking van opstartintegriteit

Om Azure Trusted Launch te helpen schadelijke rootkit-aanvallen op virtuele machines (VM's) beter te voorkomen, wordt gastattestatie via een Azure Attestation-eindpunt gebruikt om de integriteit van de opstartvolgorde te bewaken. Deze attestation is essentieel voor de geldigheid van de statussen van een platform.

Uw vertrouwde start-VM moet beveiligd opstarten en virtuele Trusted Platform Module (vTPM) inschakelen, zodat de attestation-extensies kunnen worden geïnstalleerd. Microsoft Defender voor Cloud biedt rapporten op basis van de status van gastverklaring en dat de opstartintegriteit van uw VIRTUELE machine correct is ingesteld. Zie Trusted Launch-integratie met Microsoft Defender voor Cloud voor meer informatie over Microsoft Defender voor Cloud-integratie.

Belangrijk

Automatische uitbreidingsupgrade is nu beschikbaar voor de bewaking van opstartintegriteit - Extensie voor gastattest. Zie Automatische extensie-upgrade voor meer informatie.

Vereisten

U hebt een actief Azure-abonnement en een vertrouwde start-VM nodig.

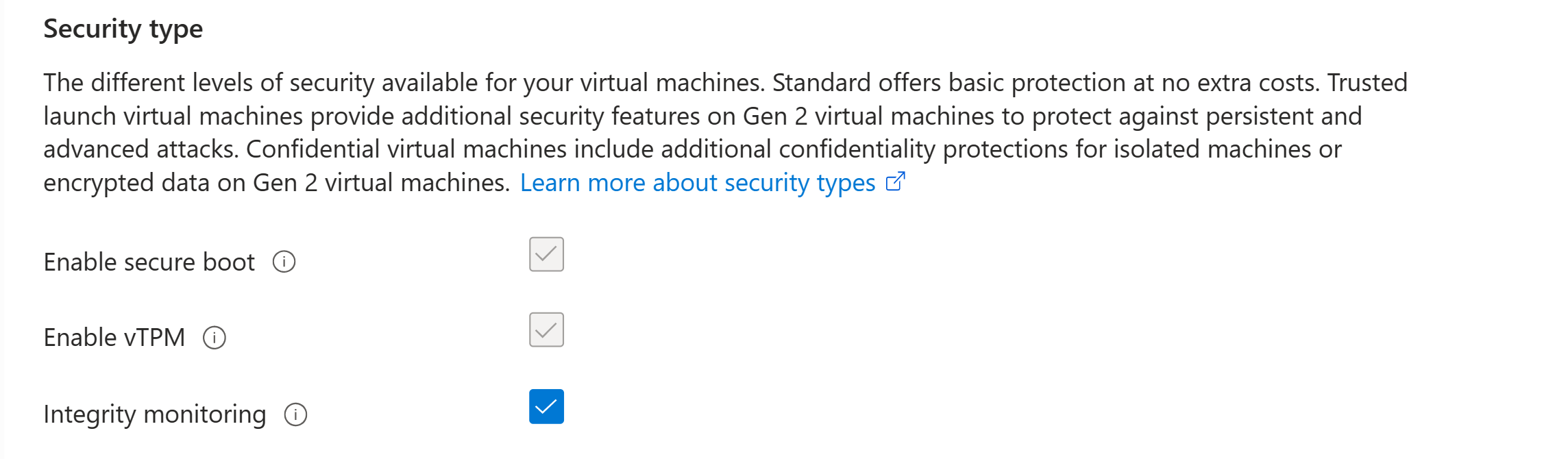

Integriteitscontrole inschakelen

Volg de stappen in deze sectie om integriteitscontrole in te schakelen.

Meld u aan bij het Azure-portaal.

Selecteer de resource (virtuele machines).

Selecteer onder Instellingen de optie Configuratie. Selecteer Integriteitscontrole in het deelvenster Beveiligingstype.

De wijzigingen opslaan.

Op de overzichtspagina van de VM moet het beveiligingstype voor integriteitscontrole worden weergegeven als Ingeschakeld.

Met deze actie wordt de extensie Guest Attestation geïnstalleerd, waarnaar u kunt verwijzen via de instellingen op het tabblad Extensies en toepassingen .

Handleiding voor probleemoplossing voor de installatie van de Gast Attestation-extensie

In deze sectie worden attestation-fouten en -oplossingen opgelost.

Symptomen

De Azure Attestation-extensie werkt niet goed wanneer u een netwerkbeveiligingsgroep (NSG) of een proxy instelt. Er verschijnt een fout die lijkt op 'Microsoft.Azure.Security.WindowsAttestation.GuestAttestation inrichten is mislukt'.

Oplossingen

In Azure worden NSG's gebruikt om netwerkverkeer tussen Azure-resources te filteren. NSG's bevatten beveiligingsregels die binnenkomend netwerkverkeer toestaan of weigeren, of uitgaand netwerkverkeer van verschillende typen Azure-resources. Het Azure Attestation-eindpunt moet kunnen communiceren met de extensie Guest Attestation. Zonder dit eindpunt heeft Trusted Launch geen toegang tot gastattestation, waardoor Microsoft Defender voor Cloud de integriteit van de opstartvolgorde van uw VM's kan bewaken.

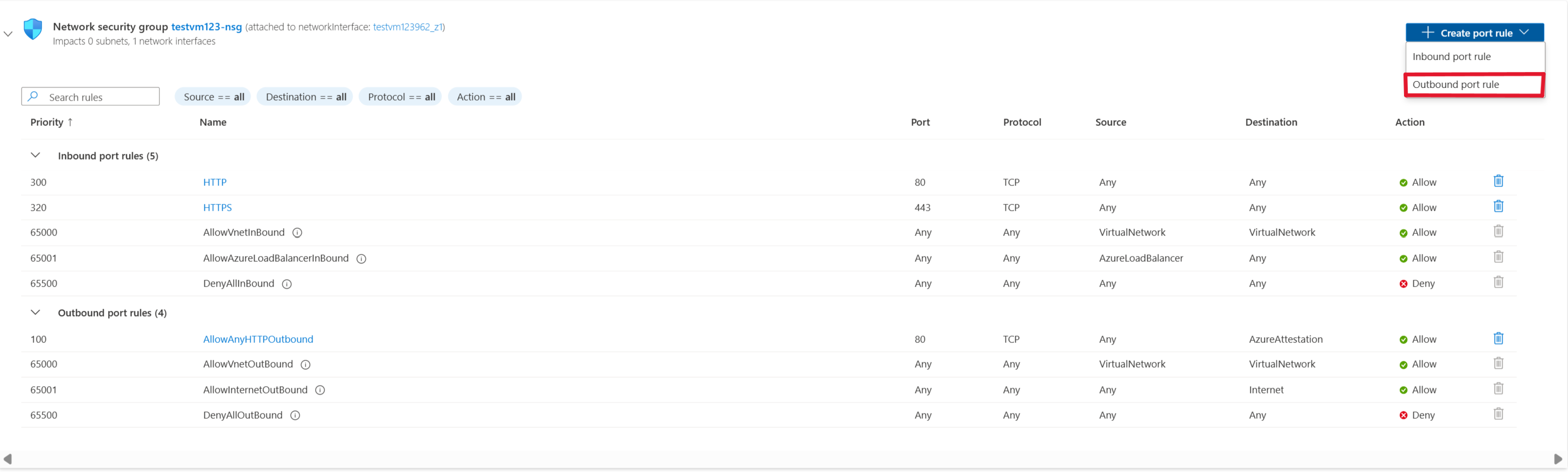

Azure Attestation-verkeer in NSG's deblokkeren met behulp van servicetags:

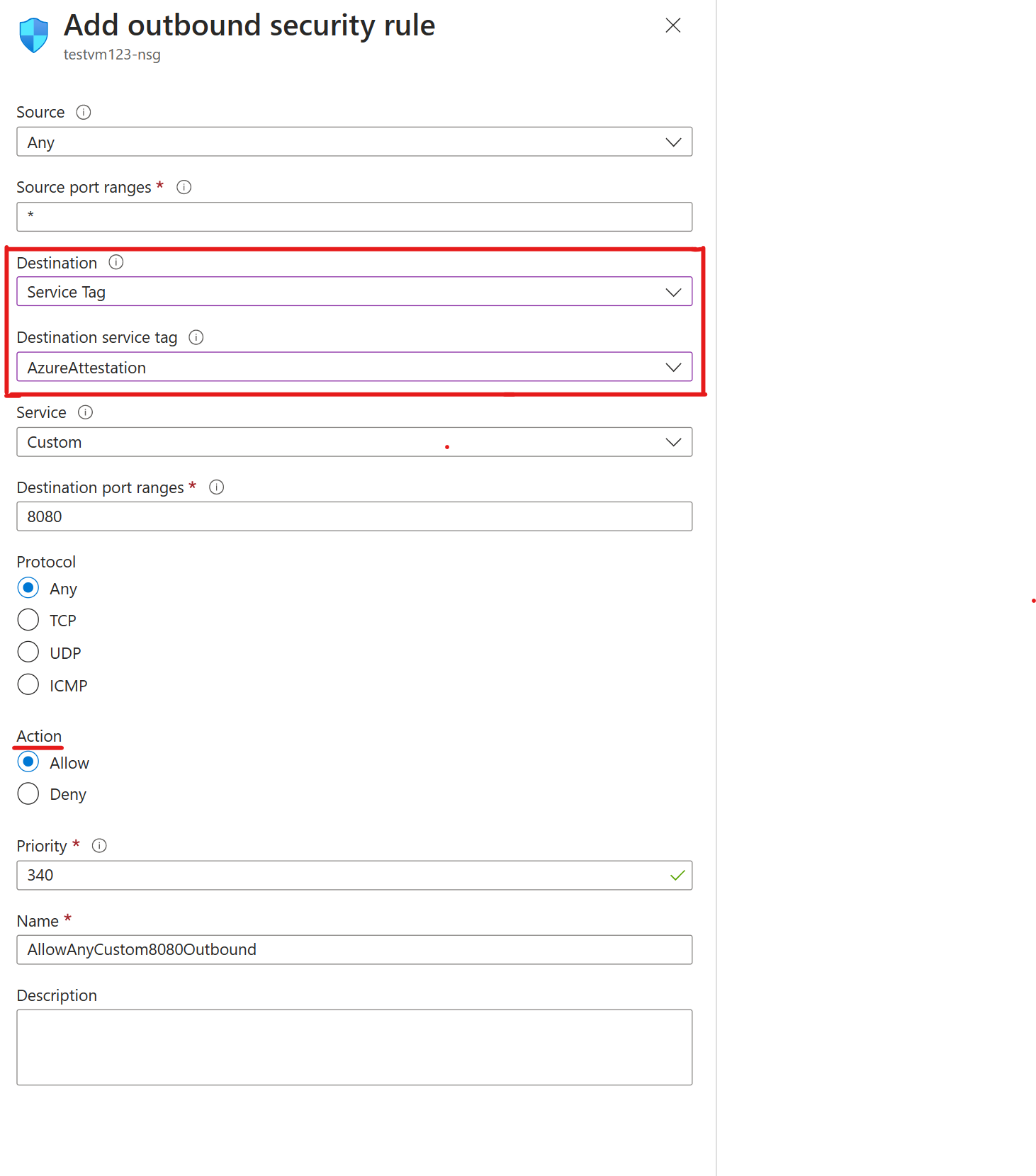

Ga naar de VM waarvoor u uitgaand verkeer wilt toestaan.

Selecteer in het linkerdeelvenster onder Netwerken de optie Netwerkinstellingen.

Selecteer vervolgens Regel voor uitgaande poort> maken.

Als u Azure Attestation wilt toestaan, maakt u de bestemming een servicetag. Met deze instelling kan het bereik van IP-adressen worden bijgewerkt en automatisch regels instellen die Azure Attestation toestaan. Stel de doelservicetag in op AzureAttestation en stel Actie in op Toestaan.

Firewalls beveiligen een virtueel netwerk, dat meerdere vertrouwde start-VM's bevat. Azure Attestation-verkeer in een firewall deblokkeren met behulp van een verzameling toepassingsregels:

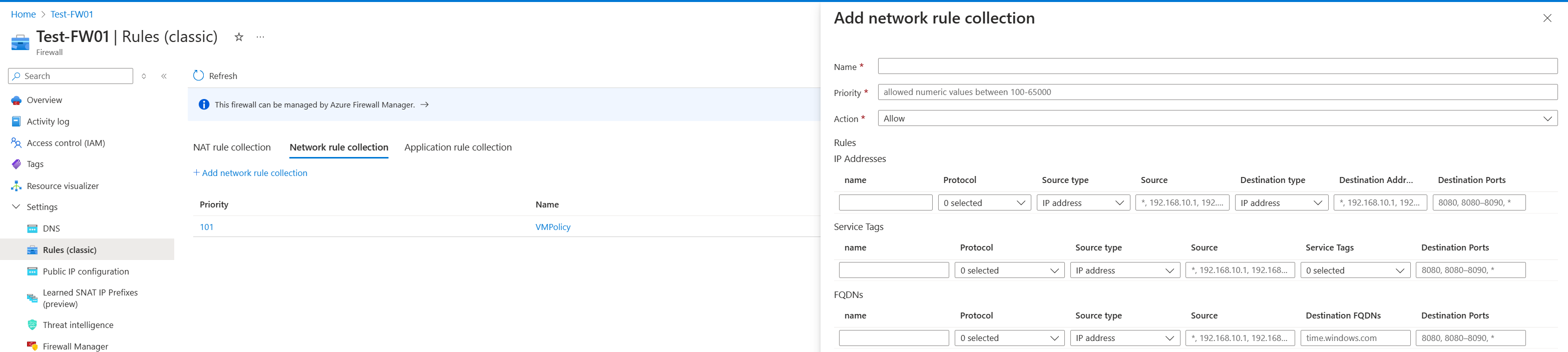

Ga naar het Azure Firewall-exemplaar dat verkeer heeft geblokkeerd voor de RESOURCE vertrouwde start-VM.

Selecteer onder Instellingen de optie Regels (klassiek) om de blokkering van gastverklaring achter de firewall op te heffen.

Selecteer onder Verzameling netwerkregels de optie Verzameling netwerkregels toevoegen.

Configureer de naam, prioriteit, brontype en doelpoorten op basis van uw behoeften. Stel de naam van de servicetag in op AzureAttestation en stel Actie in op Toestaan.

Azure Attestation-verkeer in een firewall deblokkeren met behulp van een verzameling toepassingsregels:

Ga naar het Azure Firewall-exemplaar dat verkeer heeft geblokkeerd voor de RESOURCE vertrouwde start-VM.

De verzameling regels moet ten minste één regel bevatten die is gericht op FQDN's (Fully Qualified Domain Names).

Selecteer de verzameling toepassingsregels en voeg een toepassingsregel toe.

Selecteer een naam en een numerieke prioriteit voor uw toepassingsregels. Stel actie in voor de regelverzameling op Toestaan.

Configureer de naam, de bron en het protocol. Het brontype is voor één IP-adres. Selecteer de IP-groep om meerdere IP-adressen via de firewall toe te staan.

Regionale gedeelde providers

Azure Attestation biedt een regionale gedeelde provider in elke beschikbare regio. U kunt ervoor kiezen om de regionale gedeelde provider te gebruiken voor attestation of uw eigen providers te maken met aangepast beleid. Elke Microsoft Entra-gebruiker heeft toegang tot gedeelde providers. Het beleid dat eraan is gekoppeld, kan niet worden gewijzigd.

Notitie

U kunt het brontype, de service, de doelpoortbereiken, het protocol, de prioriteit en de naam configureren.

Gerelateerde inhoud

Meer informatie over Trusted Launch en het implementeren van een vertrouwde start-VM.