Netwerkpoorten met een hoog risico beveiligen met beveiligingsbeheerdersregels in Azure Virtual Network Manager

In dit artikel leert u hoe u netwerkpoorten met een hoog risico kunt blokkeren met azure Virtual Network Manager en beveiligingsbeheerdersregels. U doorloopt het maken van een Exemplaar van Azure Virtual Network Manager, het groeperen van uw virtuele netwerken (VNets) met netwerkgroepen en het maken en implementeren van beveiligingsbeheerdersconfiguraties voor uw organisatie. U implementeert een algemene blokregel voor poorten met een hoog risico. Vervolgens maakt u een uitzonderingsregel voor het beheren van het VNet van een specifieke toepassing met behulp van netwerkbeveiligingsgroepen.

Hoewel dit artikel gericht is op één poort, kunt u SSH alle poorten met een hoog risico in uw omgeving beveiligen met dezelfde stappen. Raadpleeg deze lijst met poorten met een hoog risico voor meer informatie

Vereisten

- U begrijpt hoe u een Azure Virtual Network Manager maakt

- U begrijpt elk element in een beveiligingsbeheerderregel.

- Een Azure-account met een actief abonnement. Gratis een account maken

- Een groep virtuele netwerken die kunnen worden gesplitst in netwerkgroepen voor het toepassen van gedetailleerde beveiligingsbeheerdersregels.

- Als u dynamische netwerkgroepen wilt wijzigen, moet u alleen toegang krijgen via Azure RBAC-roltoewijzing . Klassieke beheerder/verouderde autorisatie wordt niet ondersteund

Een virtuele netwerkomgeving implementeren

U hebt een virtuele netwerkomgeving nodig die virtuele netwerken bevat die kunnen worden gescheiden voor het toestaan en blokkeren van specifiek netwerkverkeer. U kunt de volgende tabel of uw eigen configuratie van virtuele netwerken gebruiken:

| Naam | IPv4-adresruimte | subnet |

|---|---|---|

| vnetA-gen | 10.0.0.0/16 | standaard - 10.0.0.0/24 |

| vnetB-gen | 10.1.0.0/16 | standaard - 10.1.0.0/24 |

| vnetC-gen | 10.2.0.0/16 | standaard - 10.2.0.0/24 |

| vnetD-app | 10.3.0.0/16 | standaard - 10.3.0.0/24 |

| vnetE-app | 10.4.0.0/16 | standaard - 10.4.0.0/24 |

- Alle virtuele netwerken in hetzelfde abonnement, dezelfde regio en dezelfde resourcegroep plaatsen

Weet u niet zeker hoe u een virtueel netwerk bouwt? Meer informatie vindt u in quickstart: Een virtueel netwerk maken met behulp van Azure Portal.

Een virtueel netwerkbeheerexemplaren maken

In deze sectie implementeert u een Virtual Network Manager-exemplaar met de functie Beveiligingsbeheerder in uw organisatie.

Selecteer + Een resource maken en zoek naar Network Manager. Selecteer Vervolgens Maken om Azure Virtual Network Manager in te stellen.

Voer op het tabblad Basisinformatie de gegevens voor uw organisatie in of selecteer deze:

Instelling Weergegeven als Abonnement Selecteer het abonnement waarnaar u Azure Virtual Network Manager wilt implementeren. Resourcegroep Selecteer of maak een resourcegroep om Azure Virtual Network Manager op te slaan. In dit voorbeeld wordt de eerder gemaakte myAVNMResourceGroup gebruikt. Naam Voer een naam in voor dit Exemplaar van Azure Virtual Network Manager. In dit voorbeeld wordt de naam myAVNM gebruikt. Regio Selecteer de regio voor deze implementatie. Azure Virtual Network Manager kan virtuele netwerken in elke regio beheren. De geselecteerde regio is voor de locatie waar het Virtual Network Manager-exemplaar wordt geïmplementeerd. Beschrijving (Optioneel) Geef een beschrijving op over dit exemplaar van Virtual Network Manager en de taak die wordt beheerd. Scope Definieer het bereik waarvoor Azure Virtual Network Manager kan beheren. In dit voorbeeld wordt een bereik op abonnementsniveau gebruikt. Functies Selecteer de functies die u wilt inschakelen voor Azure Virtual Network Manager. Beschikbare functies zijn Connectiviteit, SecurityAdmin of Alles selecteren.

Connectiviteit: hiermee kunt u een volledige mesh- of hub- en spoke-netwerktopologie tussen virtuele netwerken binnen het bereik maken.

SecurityAdmin: hiermee kunt u globale netwerkbeveiligingsregels maken.Selecteer Beoordelen en maken en selecteer Vervolgens Maken zodra de validatie is geslaagd.

Selecteer Naar de resource gaan wanneer de implementatie is voltooid en controleer de configuratie van de virtuele netwerkbeheerder

Een netwerkgroep maken voor alle virtuele netwerken

Nu uw virtuele netwerkbeheerder is gemaakt, maakt u nu een netwerkgroep met alle VNets in de organisatie en voegt u handmatig alle VNets toe.

- Selecteer Netwerkgroepen onder Instellingen.

- Selecteer + Maken, voer een naam in voor de netwerkgroep en selecteer Toevoegen.

- Selecteer op de pagina Netwerkgroepen de netwerkgroep die u hebt gemaakt.

- Selecteer Toevoegen onder Statisch lidmaatschap om alle VNets handmatig toe te voegen.

- Selecteer op de pagina Statische leden toevoegen alle virtuele netwerken die u wilt opnemen en selecteer Toevoegen.

Een configuratie voor beveiligingsbeheerders maken voor alle virtuele netwerken

Het is tijd om onze beveiligingsbeheerdersregels binnen een configuratie samen te stellen om deze regels tegelijk toe te passen op alle VNets binnen uw netwerkgroep. In deze sectie maakt u een configuratie van een beveiligingsbeheerder. Vervolgens maakt u een regelverzameling en voegt u regels toe voor poorten met hoge risico's, zoals SSH of RDP. Deze configuratie weigert netwerkverkeer naar alle virtuele netwerken in de netwerkgroep.

Ga terug naar uw virtual network manager-resource.

Selecteer Configuraties onder Instellingen en selecteer vervolgens + Maken.

Selecteer Beveiligingsconfiguratie in de vervolgkeuzelijst.

Voer op het tabblad Basisinformatie een naam in om deze beveiligingsconfiguratie te identificeren en selecteer Volgende: Regelverzamelingen.

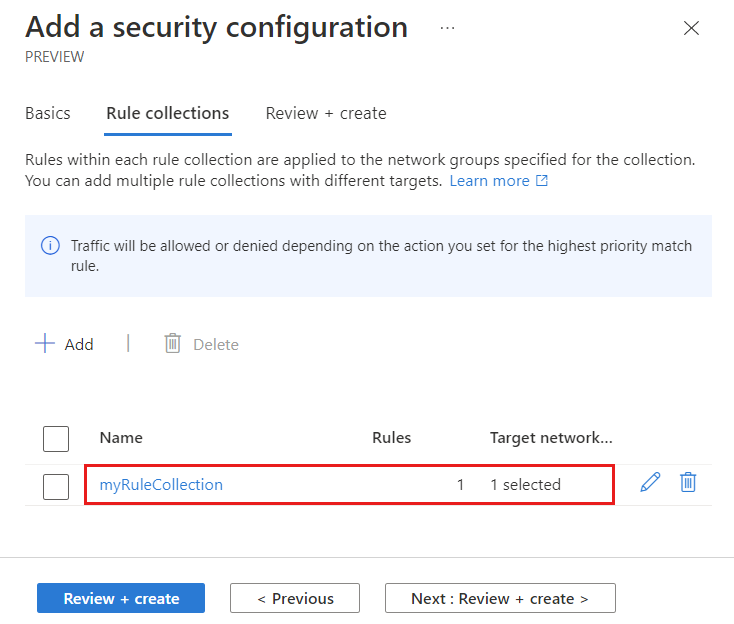

Selecteer + Toevoegen op de pagina Een beveiligingsconfiguratie toevoegen.

Voer een naam in om deze regelverzameling te identificeren en selecteer vervolgens de doelnetwerkgroepen waarop u de set regels wilt toepassen. De doelgroep is de netwerkgroep die al uw virtuele netwerken bevat.

Een beveiligingsregel toevoegen voor het weigeren van netwerkverkeer met een hoog risico

In deze sectie definieert u de beveiligingsregel om netwerkverkeer met een hoog risico naar alle virtuele netwerken te blokkeren. Houd bij het toewijzen van prioriteit rekening met toekomstige uitzonderingsregels. Stel de prioriteit zo in dat uitzonderingsregels op deze regel worden toegepast.

Selecteer + Toevoegen onder Beveiligingsbeheerdersregels.

Voer de informatie in die nodig is om uw beveiligingsregel te definiëren en selecteer Vervolgens Toevoegen om de regel toe te voegen aan de regelverzameling.

Instelling Weergegeven als Naam Voer een regelnaam in. Beschrijving Voer een beschrijving in over de regel. Voorrang* Voer een waarde tussen 1 en 4096 in om de prioriteit van de regel te bepalen. Hoe lager de waarde hoe hoger de prioriteit. Actie* Selecteer Weigeren om verkeer te blokkeren. Zie Actie voor meer informatie Richting* Selecteer Inkomend verkeer als u binnenkomend verkeer wilt weigeren met deze regel. Protocol* Selecteer het netwerkprotocol voor de poort. Bron Brontype Selecteer het brontype van ip-adres of servicetags. Bron-IP-adressen Dit veld wordt weergegeven wanneer u het brontype van het IP-adres selecteert. Voer een IPv4- of IPv6-adres of een bereik in met cidr-notatie. Bij het definiëren van meer dan één adres of blokken adressen gescheiden met behulp van een komma. Laat leeg voor dit voorbeeld. Bronservicetag Dit veld wordt weergegeven wanneer u het brontype van de servicetag selecteert. Selecteer servicetag(s) voor services die u als bron wilt opgeven. Zie Beschikbare servicetags voor de lijst met ondersteunde tags. Bronpoort Voer één poortnummer of een poortbereik in, bijvoorbeeld (1024-65535). Wanneer u meerdere poort- of poortbereiken definieert, scheidt u deze met een komma. Als u een poort wilt opgeven, voert u *in. Laat leeg voor dit voorbeeld. Bestemming Doeltype Selecteer het doeltype van ip-adres of servicetags. Doel-IP-adressen Dit veld wordt weergegeven wanneer u het doeltype van het IP-adres selecteert. Voer een IPv4- of IPv6-adres of een bereik in met cidr-notatie. Bij het definiëren van meer dan één adres of blokken adressen gescheiden met behulp van een komma. Doelservicetag Dit veld wordt weergegeven wanneer u het doeltype servicetag selecteert. Selecteer een of meer servicetags voor services die u als doel wilt opgeven. Zie Beschikbare servicetags voor de lijst met ondersteunde tags. Doelpoort Voer één poortnummer of een poortbereik in, bijvoorbeeld (1024-65535). Wanneer u meerdere poort- of poortbereiken definieert, scheidt u deze met een komma. Als u een poort wilt opgeven, voert u *in. Voer 3389 in voor dit voorbeeld. Herhaal stap 1-3 opnieuw als u meer regels wilt toevoegen aan de regelverzameling.

Zodra u tevreden bent met alle regels die u wilt maken, selecteert u Toevoegen om de regelverzameling toe te voegen aan de configuratie van de beveiligingsbeheerder.

Selecteer vervolgens Controleren en maken om de beveiligingsconfiguratie te voltooien.

Een configuratie van een beveiligingsbeheerder implementeren voor het blokkeren van netwerkverkeer

In deze sectie worden de gemaakte regels van kracht wanneer u de configuratie van de beveiligingsbeheerder implementeert.

Selecteer Implementaties onder Instellingen en selecteer vervolgens Configuratie implementeren.

Schakel het selectievakje Beveiligingsbeheerder opnemen in uw doelstatus in en kies de beveiligingsconfiguratie die u in de laatste sectie in de vervolgkeuzelijst hebt gemaakt. Kies vervolgens de regio('s) waarnaar u deze configuratie wilt implementeren.

Selecteer Volgende en Implementeren om de configuratie van de beveiligingsbeheerder te implementeren.

Een netwerkgroep maken voor regel voor verkeersonderzondering

Als verkeer is geblokkeerd in al uw VNets, hebt u een uitzondering nodig om verkeer naar specifieke virtuele netwerken toe te staan. U maakt een netwerkgroep die specifiek is bedoeld voor de VNets waarvoor uitsluiting van de andere beveiligingsbeheerdersregel nodig is.

- Selecteer netwerkgroepen in uw virtuele netwerkbeheerder onder Instellingen.

- Selecteer + Maken, voer een naam in voor de toepassingsnetwerkgroep en selecteer Toevoegen.

- Selecteer Definiëren onder Dynamisch lidmaatschap definiëren.

- Voer de waarden in of selecteer deze om verkeer naar het virtuele netwerk van uw toepassing toe te staan.

- Selecteer Preview-resources om de opgenomen effectieve virtuele netwerken te bekijken en selecteer Sluiten.

- Selecteer Opslaan.

Een regel en verzameling voor beveiligingsbeheerders voor verkeersonderzondering maken

In deze sectie maakt u een nieuwe regelverzameling en beveiligingsbeheerdersregel waarmee verkeer met een hoog risico wordt toegestaan naar de subset van virtuele netwerken die u hebt gedefinieerd als uitzonderingen. Vervolgens voegt u deze toe aan uw bestaande configuratie van de beveiligingsbeheerder.

Belangrijk

Om ervoor te zorgen dat uw beveiligingsbeheerdersregel verkeer naar virtuele netwerken van uw toepassing toestaat, moet de prioriteit worden ingesteld op een lager nummer dan bestaande regels die verkeer blokkeren.

Een netwerkregel die SSH blokkeert, heeft bijvoorbeeld een prioriteit van 10, zodat uw toegestane regel een prioriteit van 1 tot en met 9 moet hebben.

- Selecteer Configuraties in uw virtuele netwerkbeheerder en selecteer uw beveiligingsconfiguratie.

- Selecteer Regelverzamelingen onder Instellingen en selecteer vervolgens + Maken om een nieuwe regelverzameling te maken.

- Voer op de pagina Een regelverzameling toevoegen een naam in voor uw toepassingsregelverzameling en kies de toepassingsnetwerkgroep die u hebt gemaakt.

- Selecteer + Toevoegen onder de beveiligingsbeheerdersregels.

- Voer de waarden in of selecteer deze om specifiek netwerkverkeer naar uw toepassingsnetwerkgroep toe te staan en selecteer toevoegen wanneer u klaar bent.

- Herhaal het proces voor het toevoegen van regels voor al het verkeer dat een uitzondering nodig heeft.

- Kies Opslaan wanneer u klaar bent.

De configuratie van de beveiligingsbeheerder opnieuw implementeren met uitzonderingsregel

Als u de nieuwe regelverzameling wilt toepassen, implementeert u de configuratie van uw beveiligingsbeheerder opnieuw omdat deze is gewijzigd door een regelverzameling toe te voegen.

- Selecteer Configuraties in uw virtuele netwerkbeheerder.

- Selecteer de configuratie van uw beveiligingsbeheerder en selecteer Implementeren

- Selecteer op de pagina Configuratie implementeren alle doelregio's die de implementatie ontvangen en

- Selecteer Volgende en Implementeren.