Standaardtoegang voor uitgaand verkeer in Azure

In Azure worden virtuele machines die zijn gemaakt in een virtueel netwerk zonder expliciete uitgaande connectiviteit gedefinieerd, een standaard openbaar IP-adres voor uitgaand verkeer toegewezen. Dit IP-adres maakt uitgaande connectiviteit van de resources naar internet mogelijk. Deze toegang wordt standaard uitgaande toegang genoemd.

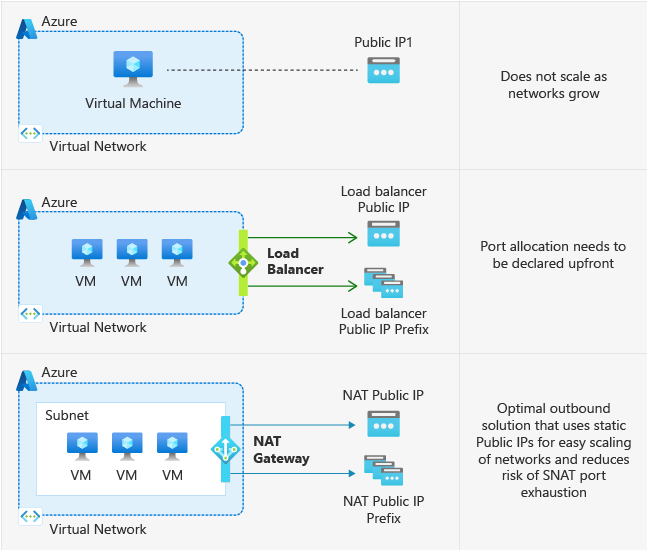

Voorbeelden van expliciete uitgaande connectiviteit voor virtuele machines zijn:

Gemaakt binnen een subnet dat is gekoppeld aan een NAT-gateway.

Geïmplementeerd in de back-endpool van een standard load balancer met gedefinieerde uitgaande regels.

Geïmplementeerd in de back-endpool van een eenvoudige openbare load balancer.

Virtuele machines met openbare IP-adressen die er expliciet aan zijn gekoppeld.

Hoe wordt standaard uitgaande toegang geboden?

Het openbare IPv4-adres dat voor de toegang wordt gebruikt, wordt het standaard-IP-adres voor uitgaande toegang genoemd. Dit IP-adres is impliciet en behoort tot Microsoft. Dit IP-adres is onderhevig aan wijzigingen en het wordt niet aanbevolen om hiervan afhankelijk te zijn voor productieworkloads.

Wanneer wordt standaard uitgaande toegang geboden?

Als u een virtuele machine in Azure implementeert en er geen expliciete uitgaande connectiviteit is, wordt er een standaard-IP voor uitgaande toegang toegewezen.

Belangrijk

Op 30 september 2025 wordt de standaard uitgaande toegang voor nieuwe implementaties buiten gebruik gesteld. Zie de officiële aankondiging voor meer informatie. U wordt aangeraden een van de expliciete vormen van connectiviteit te gebruiken die in de volgende sectie worden besproken.

Waarom wordt het uitschakelen van standaardtoegang voor uitgaand verkeer aanbevolen?

Standaard beveiligd

- Het is niet raadzaam om een virtueel netwerk standaard te openen op internet met behulp van het zero trust-netwerkbeveiligingsprincipe.

Expliciet versus impliciet

- Het wordt aanbevolen om expliciete methoden voor connectiviteit te hebben in plaats van impliciet bij het verlenen van toegang tot resources in uw virtuele netwerk.

Verlies van IP-adres

- Klanten zijn niet de eigenaar van het standaard IP-adres voor uitgaande toegang. Dit IP-adres kan veranderen en eventuele afhankelijkheid ervan kan in de toekomst problemen veroorzaken.

Enkele voorbeelden van configuraties die niet werken bij het gebruik van standaard uitgaande toegang:

- Wanneer u meerdere NIC's op dezelfde VIRTUELE machine hebt, zijn standaard uitgaande IP-adressen niet consistent hetzelfde voor alle NIC's.

- Wanneer u virtuele-machineschaalsets omhoog/omlaag schaalt, kunnen standaard uitgaande IP-adressen die zijn toegewezen aan afzonderlijke exemplaren, wijzigen en wijzigen.

- Op dezelfde manier zijn standaard uitgaande IP-adressen niet consistent of aaneengesloten tussen VM-exemplaren in een virtuele-machineschaalset.

Hoe kan ik overstappen op een expliciete methode van openbare connectiviteit (en standaard uitgaande toegang uitschakelen)?

Er zijn meerdere manieren om standaard uitgaande toegang uit te schakelen. In de volgende secties worden de beschikbare opties beschreven.

De parameter Private Subnet gebruiken (openbare preview)

Belangrijk

Privésubnetten zijn momenteel beschikbaar als openbare preview. Deze preview-versie wordt aangeboden zonder service level agreement en wordt niet aanbevolen voor productieworkloads. Misschien worden bepaalde functies niet ondersteund of zijn de mogelijkheden ervan beperkt. Zie Aanvullende gebruiksvoorwaarden voor Microsoft Azure-previews voor meer informatie.

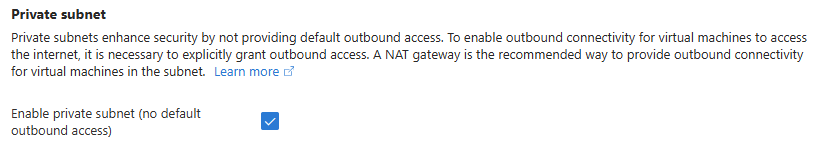

Als u een subnet als privé maakt, voorkomt u dat virtuele machines in het subnet gebruikmaken van standaard uitgaande toegang om verbinding te maken met openbare eindpunten.

De parameter voor het maken van een privésubnet kan alleen worden ingesteld tijdens het maken van een subnet.

VM's in een privésubnet hebben nog steeds toegang tot internet met behulp van expliciete uitgaande connectiviteit.

Notitie

Bepaalde services werken niet op een virtuele machine in een privésubnet zonder een expliciete methode voor uitgaand verkeer (voorbeelden zijn Windows-activering en Windows-updates).

De functie Privésubnet toevoegen

- Controleer in Azure Portal of de optie voor het inschakelen van een privésubnet is geselecteerd bij het maken van een subnet als onderdeel van de ervaring voor het maken van een virtueel netwerk, zoals hieronder wordt weergegeven:

Gebruik PowerShell om bij het maken van een subnet met New-AzVirtualNetworkSubnetConfig de

DefaultOutboundAccessoptie te gebruiken en kies '$false'Gebruik cli bij het maken van een subnet met az network vnet subnet create, gebruik de

--default-outboundoptie en kies 'false'Stel met behulp van een Azure Resource Manager-sjabloon de waarde van

defaultOutboundAccessde parameter in op 'false'

Beperkingen voor privésubnet

Voor het activeren/bijwerken van besturingssystemen voor virtuele machines, waaronder Windows, is het een vereiste om een expliciete uitgaande connectiviteitsmethode te hebben.

Gedelegeerde subnetten kunnen niet worden gemarkeerd als Privé.

Bestaande subnetten kunnen momenteel niet worden geconverteerd naar Privé.

In configuraties die gebruikmaken van een door de gebruiker gedefinieerde route (UDR) met een standaardroute (0/0) die verkeer naar een upstream-firewall/virtueel netwerkapparaat verzendt, wordt verkeer dat deze route omzeilt (bijvoorbeeld naar bestemmingen met servicelabels) in een privésubnet verbroken.

Een expliciete uitgaande connectiviteitsmethode toevoegen

Een NAT-gateway koppelen aan het subnet van uw virtuele machine.

Een standaard load balancer waarop uitgaande regels zijn geconfigureerd koppelen.

Een standaard openbaar IP koppelen aan een van de netwerkinterfaces van de virtuele machine (als er meerdere netwerkinterfaces zijn en maar één NIC met een standaard openbaar IP, is standaardtoegang voor uitgaand verkeer voor de virtuele machine niet mogelijk).

Flexibele indelingsmodus gebruiken voor virtuele-machineschaalsets

- Flexibele schaalsets zijn standaard veilig. Alle exemplaren die via flexibele schaalsets worden gemaakt, hebben niet het standaard-IP-adres voor uitgaande toegang eraan gekoppeld, dus er is een expliciete uitgaande methode vereist. Zie de flexibele indelingsmodus voor virtuele-machineschaalsets voor meer informatie

Belangrijk

Wanneer een back-endpool van een load balancer is geconfigureerd op basis van ip-adres, wordt standaard uitgaande toegang gebruikt vanwege een lopend bekend probleem. Voor een veilige standaardconfiguratie en toepassingen met veeleisende uitgaande behoeften koppelt u een NAT-gateway aan de VM's in de back-endpool van uw load balancer om verkeer te beveiligen. Bekijk meer over bestaande bekende problemen.

Wat is de aanbevolen manier als ik uitgaande toegang nodig heb?

NAT-gateway is de aanbevolen methode om expliciete uitgaande connectiviteit te hebben. Een firewall kan ook worden gebruikt om deze toegang te bieden.

Beperkingen

Openbare connectiviteit is vereist voor Windows-activering en Windows-updates. Het is raadzaam om een expliciete vorm van openbare uitgaande connectiviteit in te stellen.

Standaard-IP voor uitgaande toegang biedt geen ondersteuning voor gefragmenteerde pakketten.

Standaard IP voor uitgaande toegang biedt geen ondersteuning voor ICMP-pings.

Volgende stappen

Zie voor meer informatie over uitgaande verbindingen in Azure en Azure NAT Gateway: