Palo Alto Networks Cloud NGFW configureren in Virtual WAN

Palo Alto Networks Cloud Next Generation Firewall (NGFW) is een cloudeigen SaaS-beveiligingsaanbieding (software-as-a-service) die kan worden geïmplementeerd in de Virtual WAN-hub als een bump-in-the-wire-oplossing om netwerkverkeer te inspecteren. In het volgende document worden enkele van de belangrijkste functies, kritieke use cases en procedures beschreven die zijn gekoppeld aan het gebruik van Palo Alto Networks Cloud NGFW in Virtual WAN.

Achtergrond

Palo Alto Networks Cloud NGFW-integratie met Virtual WAN biedt de volgende voordelen voor klanten:

- Beveilig kritieke workloads met behulp van een uiterst schaalbare SaaS-beveiligingsaanbieding die kan worden geïnjecteerd als een bump-in-the-wire-oplossing in Virtual WAN.

- Volledig beheerde infrastructuur en softwarelevenscyclus onder software-as-a-service-model.

- Facturering op basis van betalen per gebruik . Als u Palo Alto Networks Cloud NGFW gebruikt, worden er geen kosten in rekening gebracht voor Virtual WAN NVA-infrastruture-eenheden. In plaats daarvan wordt u gefactureerd voor betalen per gebruik SaaS-verbruik via Azure Marketplace, zoals beschreven in de prijzen van Palo Alto Networks Cloud NGFW.

- Cloudeigen ervaring met een nauwe integratie met Azure om end-to-end firewallbeheer te bieden met behulp van Azure Portal of Azure-API's. Regel- en beleidsbeheer kan eventueel ook worden geconfigureerd via Palo Alto Network Management Solution Panorama.

- Toegewezen en gestroomlijnd ondersteuningskanaal tussen Azure en Palo Alto Networks om problemen op te lossen.

- Routering met één klik om Virtual WAN te configureren voor het inspecteren van on-premises, virtueel netwerk- en internetverkeer met behulp van Palo Alto Networks Cloud NGFW.

Gebruiksgevallen

In de volgende sectie worden de algemene beveiligingsgebruiksscenario's voor Palo Alto Networks Cloud NGFW in Virtual WAN beschreven.

Privéverkeer (on-premises en virtueel netwerk)

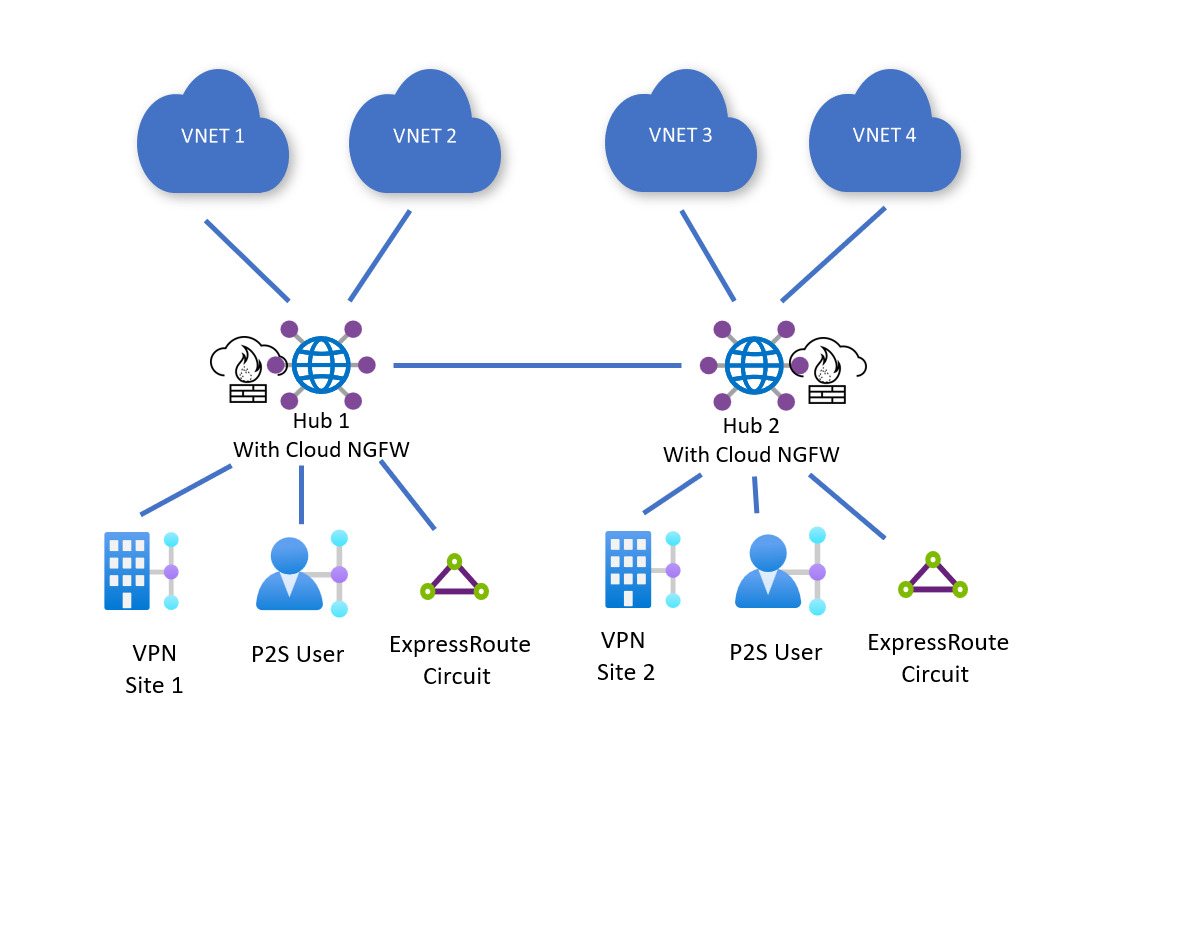

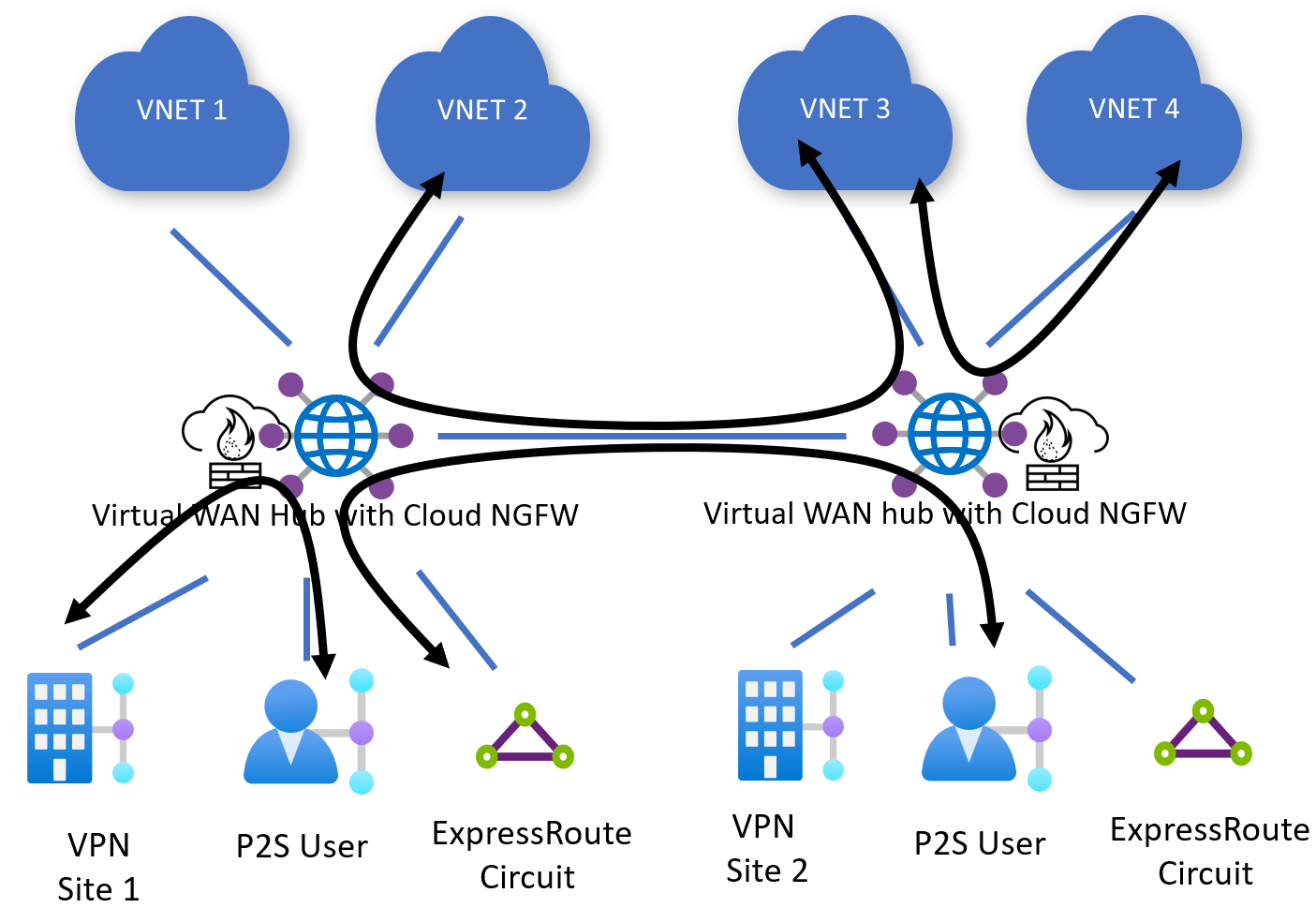

Inspectie van oost-westverkeer

Virtual WAN routeert verkeer van virtuele netwerken naar virtueel netwerk of van on-premises (site-naar-site-VPN, ExpressRoute, punt-naar-site-VPN) naar on-premises naar Cloud NGFW die is geïmplementeerd in de hub voor inspectie.

Noord-zuid verkeersinspectie

Virtual WAN routeert ook verkeer tussen virtuele netwerken en on-premises (site-naar-site-VPN, ExpressRoute, punt-naar-site-VPN) naar on-premises naar Cloud NGFW die is geïmplementeerd in de hub voor inspectie.

Internetrand

Notitie

De standaardroute 0.0.0.0/0 wordt niet doorgegeven tussen hubs. On-premises en virtuele netwerken kunnen alleen lokale Cloud NGFW-resources gebruiken voor toegang tot internet. Bovendien kan cloud-NGFW voor doel-NAT-gebruiksscenario's alleen binnenkomend verkeer doorsturen naar lokale virtuele netwerken en on-premises.

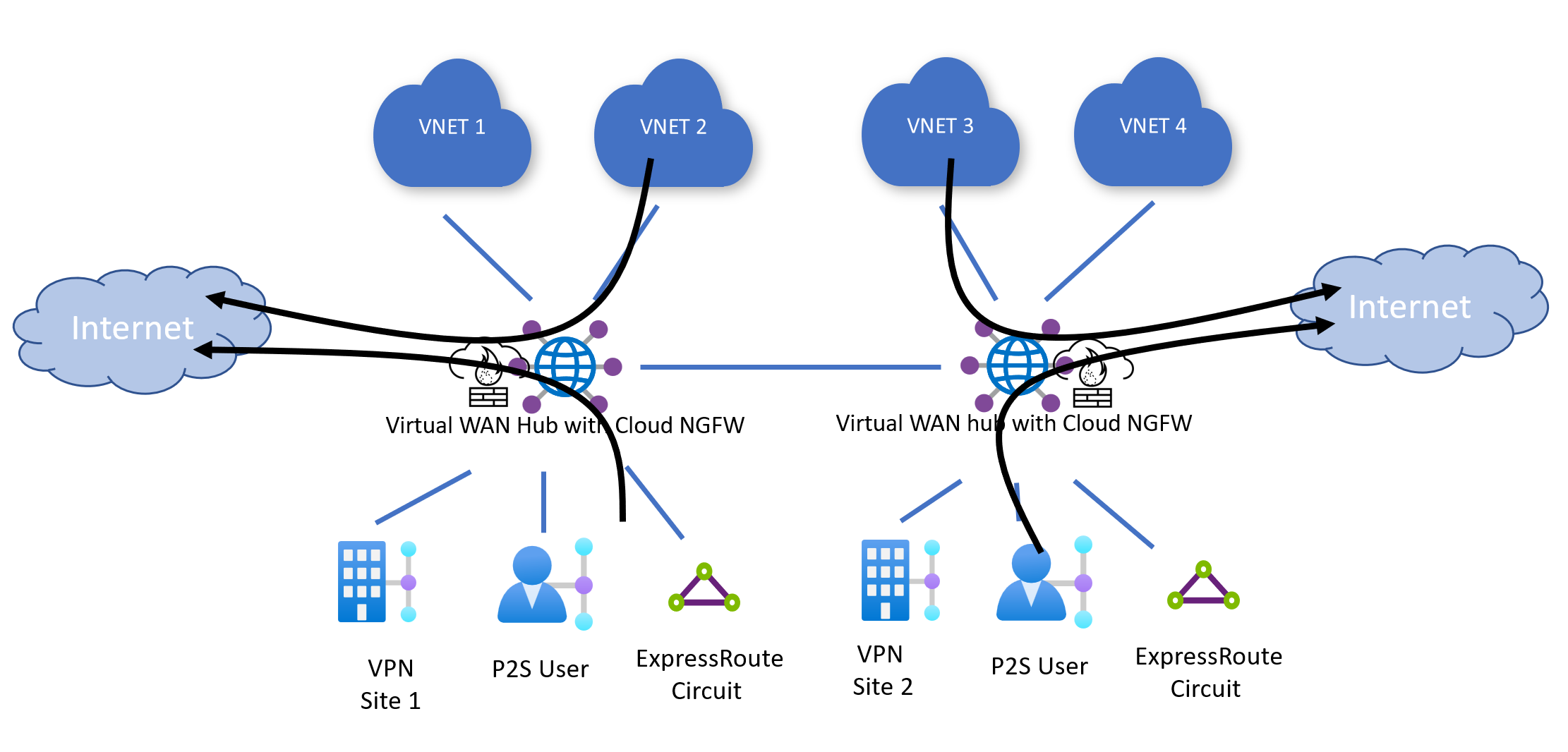

Uitgaand internetverkeer

Virtual WAN kan worden geconfigureerd voor het routeren van internetverkeer van virtuele netwerken of on-premises naar Cloud NGFW voor inspectie en internetonderbreking. U kunt selectief kiezen welke virtuele netwerken of on-premises netwerken de standaardroute (0.0.0.0/0) leren en Palo Alto Cloud NGFW gebruiken voor uitgaand internet. In dit gebruiksscenario wordt in Azure automatisch het bron-IP-adres van uw internetgebonden pakket naar de openbare IP-adressen verzonden die zijn gekoppeld aan de Cloud NGFW.

Zie de documentatie van Palo Alto Networks voor meer informatie over mogelijkheden voor uitgaand internet en beschikbare instellingen.

Inkomend internet (DNAT)

U kunt Palo Alto Networks ook configureren voor Destination-NAT (DNAT). Met doel-NAT kan een gebruiker toegang krijgen tot en communiceren met een toepassing die on-premises of in een virtueel Azure-netwerk wordt gehost via de openbare IP-adressen die zijn gekoppeld aan de cloud-NGFW.

Zie de documentatie van Palo Alto Networks voor meer informatie over internet-inkomende mogelijkheden (DNAT) en beschikbare instellingen.

Voordat u begint

In de stappen in dit artikel wordt ervan uitgegaan dat u al een Virtual WAN hebt gemaakt.

Als u een nieuw virtueel WAN wilt maken, gebruikt u de stappen in het volgende artikel:

Bekende beperkingen

- Raadpleeg de documentatie van Palo Alto Networks voor de lijst met regio's waar Palo Alto Networks Cloud NGFW beschikbaar is.

- Palo Alto Networks Cloud NGFW kan niet worden geïmplementeerd met virtuele netwerkapparaten in de Virtual WAN-hub.

- Alle andere beperkingen in de sectie Documentatiebeperkingen voor routeringsintentie en routeringsbeleid zijn van toepassing op Palo Alto Networks Cloud NGFW-implementaties in Virtual WAN.

Resourceprovider registreren

Als u Palo Alto Networks Cloud NGFW wilt gebruiken, moet u de PaloAltoNetworks.Cloudngfw-resourceprovider registreren bij uw abonnement met een API-versie die minimaal 2022-08-29-preview is.

Zie de documentatie voor Azure-resourceproviders en -typen voor meer informatie over het registreren van een resourceprovider voor een Azure-abonnement.

Virtuele hub implementeren

In de volgende stappen wordt beschreven hoe u een virtuele hub implementeert die kan worden gebruikt met Palo Alto Networks Cloud NGFW.

- Navigeer naar uw Virtual WAN-resource.

- Selecteer Hubs onder Connectiviteit in het menu aan de linkerkant.

- Klik op New Hub.

- Geef onder Basisinformatie een regio op voor uw virtuele hub. Zorg ervoor dat de regio wordt vermeld in beschikbare Palo Alto Cloud NGFW-regio's. Geef bovendien een naam, adresruimte, capaciteit van virtuele hub en voorkeur voor hubroutering op voor uw hub.

- Selecteer en configureer de gateways (site-naar-site-VPN, punt-naar-site-VPN, ExpressRoute) die u wilt implementeren in de virtuele hub. U kunt gateways desgewenst later implementeren.

- Klik op Controleren + maken.

- Klik op Maken

- Navigeer naar de zojuist gemaakte hub en wacht tot de routeringsstatus is ingericht. Deze stap kan maximaal 30 minuten duren.

Palo Alto Networks Cloud NGFW implementeren

Notitie

U moet wachten totdat de routeringsstatus van de hub is ingericht voordat u Cloud NGFW implementeert.

- Navigeer naar uw virtuele hub en klik op SaaS-oplossingen onder Externe providers.

- Klik op SaaS maken en selecteer Palo Alto Networks Cloud NGFW.

- Klik op Create.

- Geef een naam op voor uw firewall. Zorg ervoor dat de regio van de firewall hetzelfde is als de regio van uw virtuele hub. Zie de documentatie voor Palo Alto Networks Cloud NGFW voor Cloud NGFW voor meer informatie over de beschikbare configuratieopties voor Palo Alto Networks Cloud NGFW.

Routering configureren

Notitie

U kunt de routeringsintentie pas configureren als de Cloud NGFW is ingericht.

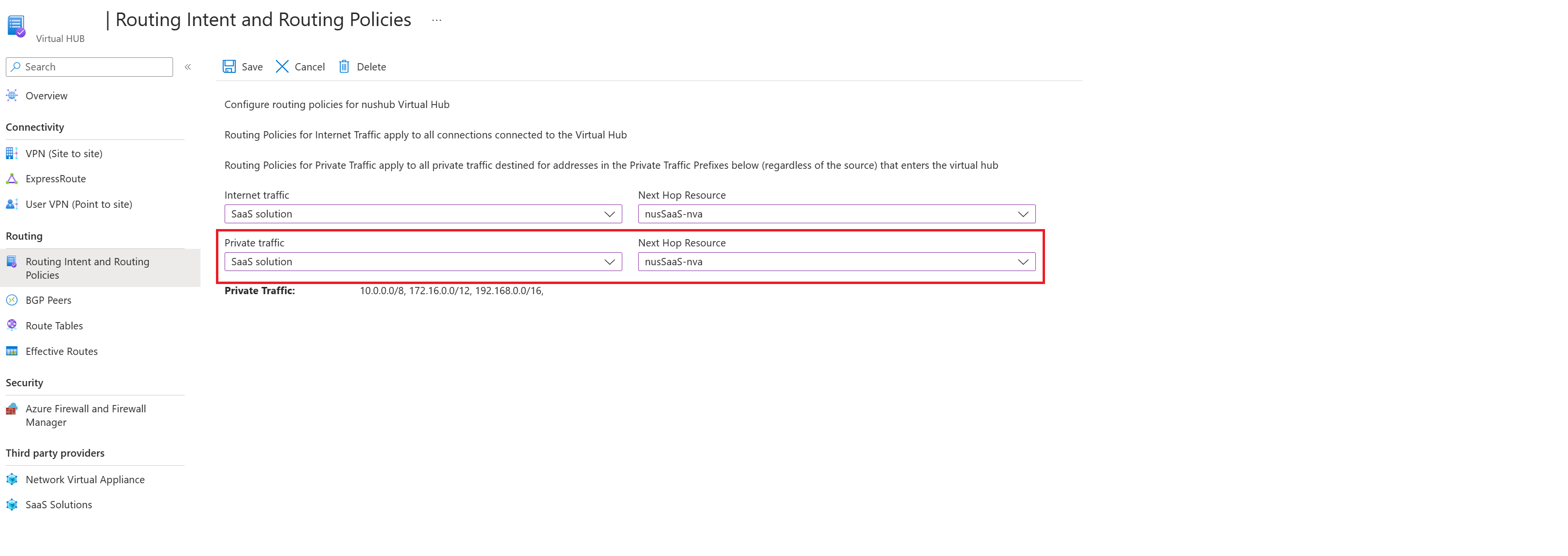

- Navigeer naar uw virtuele hub en klik op Routeringsintentie en beleid onder Routering

- Als u Palo Alto Networks Cloud NGFW wilt gebruiken om uitgaand internetverkeer (verkeer tussen virtuele netwerken of on-premises en internet) te inspecteren, selecteert u onder Internetverkeer SaaS-oplossing. Voor de Next Hop-resource selecteert u uw Cloud NGFW-resource.

- Als u Palo Alto Networks Cloud NGFW wilt gebruiken om privéverkeer te inspecteren (verkeer tussen alle virtuele netwerken en on-premises in uw virtuele WAN), selecteert u onder Privéverkeer SaaS-oplossing. Voor de Next Hop-resource selecteert u uw Cloud NGFW-resource.

Palo Alto Networks Cloud NGFW beheren

In de volgende sectie wordt beschreven hoe u uw Palo Alto Networks Cloud NGFW (regels, IP-adressen, beveiligingsconfiguraties, enzovoort) kunt beheren.

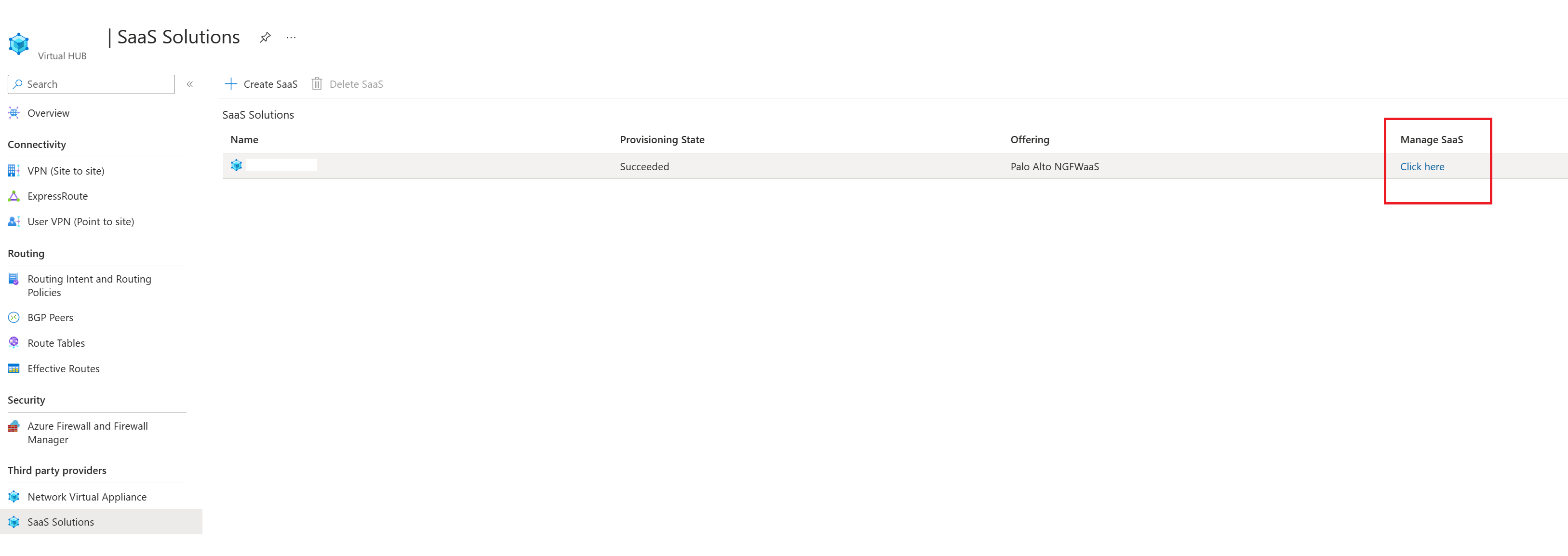

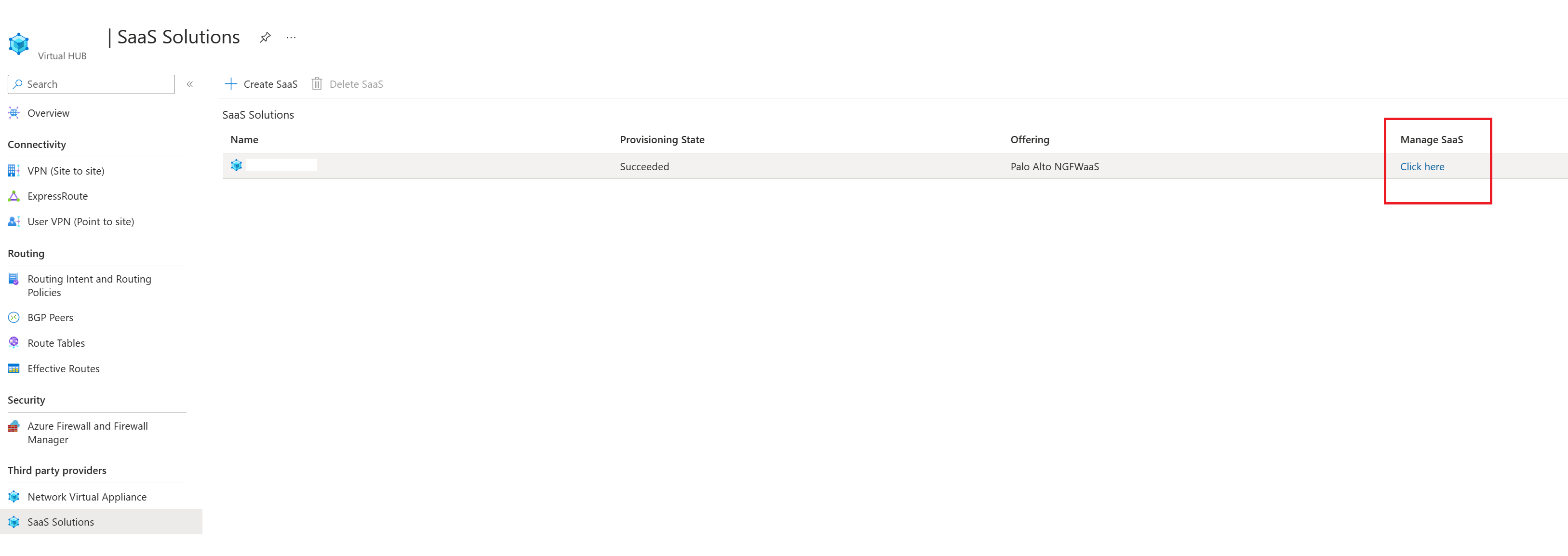

- Navigeer naar uw virtuele hub en klik op SaaS-oplossingen.

- Klik op Klik hier onder SaaS beheren.

- Zie de documentatie voor Palo Alto Networks Cloud NGFW voor Cloud NGFW voor meer informatie over de beschikbare configuratieopties voor Palo Alto Networks Cloud NGFW.

Palo Alto Networks Cloud NGFW verwijderen

Notitie

U kunt uw virtuele hub pas verwijderen als de Cloud NGFW- en Virtual WAN SaaS-oplossing zijn verwijderd.

In de volgende stappen wordt beschreven hoe u een Cloud NGFW-aanbieding verwijdert:

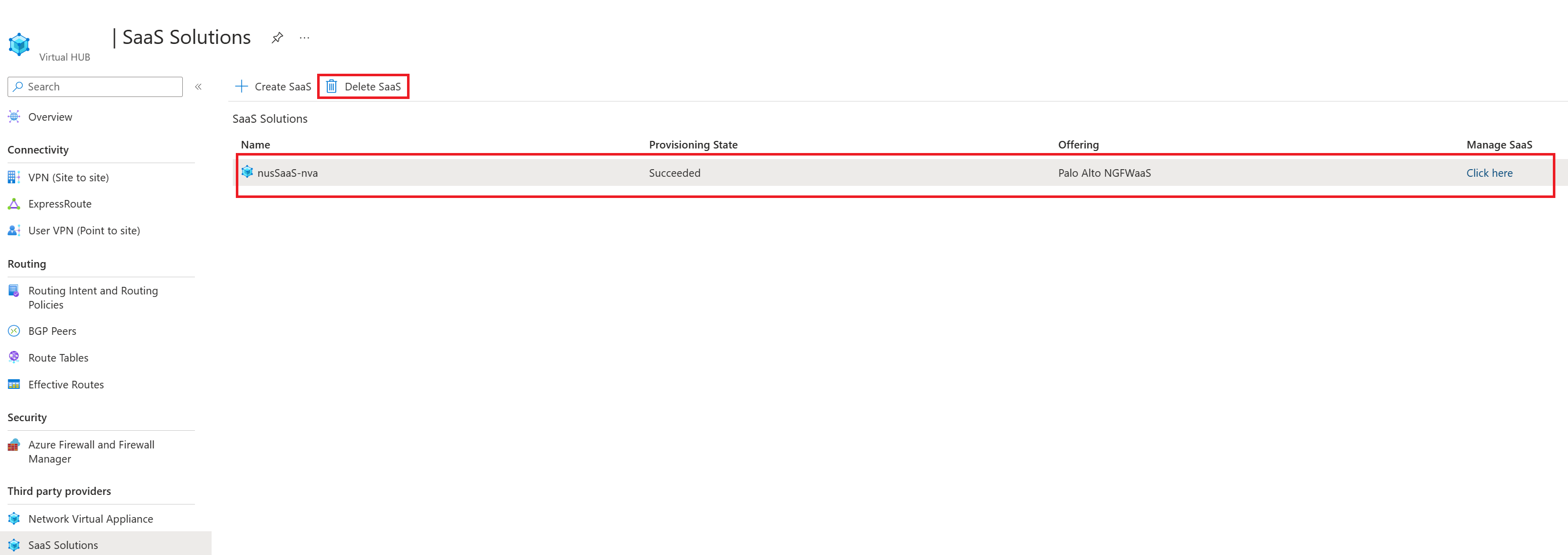

- Navigeer naar uw virtuele hub en klik op SaaS-oplossingen.

- Klik op Klik hier onder SaaS beheren.

- Klik op Verwijderen in de linkerbovenhoek van de pagina.

- Nadat de verwijderbewerking is voltooid, gaat u terug naar de pagina met SaaS-oplossingen van uw virtuele hub.

- Klik op de regel die overeenkomt met uw Cloud NGFW en klik op SaaS verwijderen in de linkerbovenhoek van de pagina. Deze optie is pas beschikbaar als stap 3 is voltooid.

Probleemoplossing

In de volgende sectie worden veelvoorkomende problemen beschreven bij het gebruik van Palo Alto Networks Cloud NGFW in Virtual WAN.

Problemen met het maken van cloud-NGFW oplossen

- Zorg ervoor dat uw virtuele hubs zijn geïmplementeerd in een van de volgende regio's die worden vermeld in de documentatie van Palo Alto Networks.

- Zorg ervoor dat de routeringsstatus van de virtuele hub is ingericht. Pogingen om Cloud NGFW te maken voordat routering wordt ingericht, mislukt.

- Zorg ervoor dat de registratie bij de resourceprovider PaloAltoNetworks.Cloudngfw is geslaagd.

Problemen met verwijderen oplossen

- Een SaaS-oplossing kan pas worden verwijderd als de gekoppelde Cloud NGFW-resource is verwijderd. Verwijder daarom de Cloud NGFW-resource voordat u de SaaS-oplossingsresource verwijdert.

- Een SaaS-oplossingsresource die momenteel de volgende hopresource voor routeringsintentie is, kan niet worden verwijderd. De routeringsintentie moet worden verwijderd voordat de SaaS-oplossingsresource kan worden verwijderd.

- Op dezelfde manier kan een virtuele hubresource met een SaaS-oplossing niet worden verwijderd. De SaaS-oplossing moet worden verwijderd voordat de virtuele hub wordt verwijderd.

Problemen met routeringsintentie en -beleid oplossen

- Zorg ervoor dat de cloud-NGFW-implementatie is voltooid voordat u de routeringsintentie probeert te configureren.

- Zorg ervoor dat al uw on-premises en virtuele Azure-netwerken zich in RFC1918 bevinden (subnetten binnen 10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12). Als er netwerken zijn die zich niet in RFC1918 bevinden, moet u ervoor zorgen dat deze voorvoegsels worden vermeld in het tekstvak voorvoegsels voor privéverkeer.

- Zie de documentatie over routeringsintentie voor meer informatie over het oplossen van problemen met routeringsintentie. In dit document worden vereisten beschreven, veelvoorkomende fouten die zijn gekoppeld aan het configureren van routeringsintentie en tips voor probleemoplossing.

Problemen met Palo Alto Networks Cloud NGFW-configuratie oplossen

Volgende stappen

- Zie de veelgestelde vragen voor meer informatie over Virtual WAN.

- Zie de documentatie over routeringsintentie voor meer informatie over routeringsintentie.

- Zie de documentatie voor Palo Alto Networks Cloud NGFW voor meer informatie over Palo Alto Networks Cloud NGFW.