Web Application Firewall-beleid maken voor Application Gateway

Door een WAF-beleid te koppelen aan listeners, kunnen meerdere sites achter één WAF worden beveiligd door verschillende beleidsregels. Als er bijvoorbeeld vijf sites achter uw WAF staan, kunt u vijf afzonderlijke WAF-beleidsregels (één voor elke listener) hebben om de uitsluitingen, aangepaste regels en beheerde regelsets voor één site aan te passen zonder dat dit van invloed is op de andere vier. Als u één beleid wilt toepassen op alle sites, kunt u het beleid koppelen aan de Application Gateway, in plaats van de afzonderlijke listeners, om het globaal toe te passen. Beleidsregels kunnen ook worden toegepast op een routeringsregel op basis van een pad.

U kunt zoveel beleidsregels maken als u wilt. Nadat u een beleid hebt gemaakt, moet het worden gekoppeld aan een Application Gateway om van kracht te worden, maar het kan worden gekoppeld aan elke combinatie van Application Gateways en listeners.

Als uw Application Gateway een gekoppeld beleid heeft en u vervolgens een ander beleid koppelt aan een listener op die Application Gateway, wordt het beleid van de listener van kracht, maar alleen voor de listener(s) waaraan ze zijn toegewezen. Het Application Gateway-beleid is nog steeds van toepassing op alle andere listeners waaraan geen specifiek beleid is toegewezen.

Notitie

Zodra een firewallbeleid is gekoppeld aan een WAF, moet er altijd een beleid zijn gekoppeld aan die WAF. U kunt dat beleid overschrijven, maar het loskoppelen van een beleid van de WAF wordt niet ondersteund.

Alle nieuwe WAF-instellingen van Web Application Firewall (aangepaste regels, configuraties voor beheerde regelset, uitsluitingen, enzovoort) bevinden zich in een WAF-beleid. Als u een bestaande WAF hebt, zijn deze instellingen mogelijk nog steeds aanwezig in uw WAF-configuratie. Zie Uw WAF-configuratie upgraden naar een WAF-beleid verderop in dit artikel voor stappen voor het overstappen naar het nieuwe WAF-beleid .

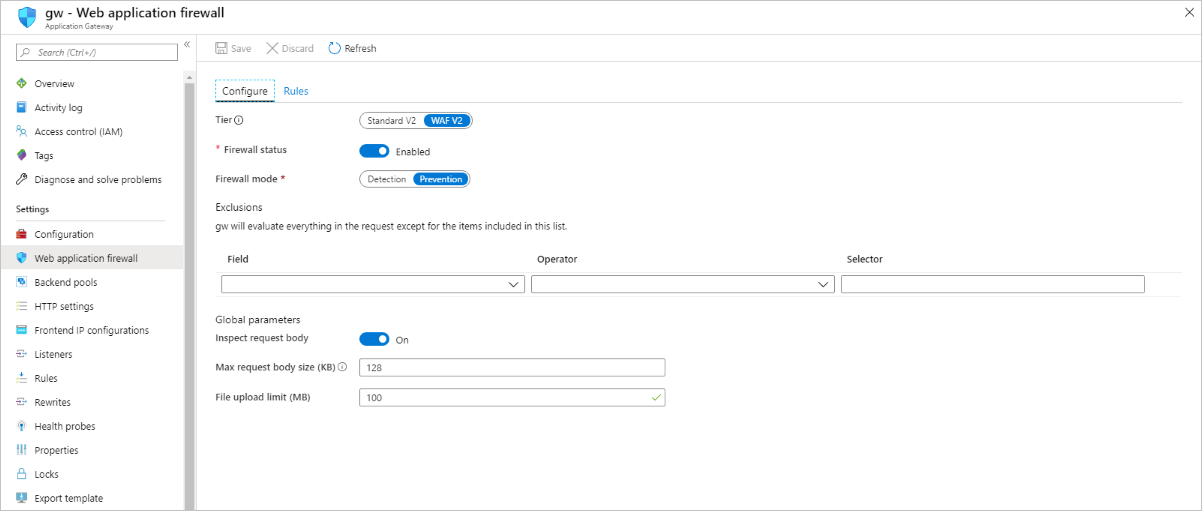

WAF-beleid moet de status Ingeschakeld hebben om verkeer aan te vragen, gebeurtenissen in logboeken te registreren en actie te ondernemen op aanvragen. WAF-beleidsregels in de detectiemodus registreren gebeurtenissen wanneer WAF-regels worden geactiveerd, maar geen andere actie ondernemen. Beleidsregels in de preventiemodus nemen actie op aanvragen en registreren de gebeurtenis in de logboeken.

Een beleid maken

Maak eerst een basis WAF-beleid met een beheerde standaardregelset (DRS) met behulp van Azure Portal.

Selecteer linksboven in de portal de optie Een resource maken. Zoek naar WAF, selecteer Web Application Firewall en selecteer vervolgens Maken.

Op de pagina Een WAF-beleid maken , tabblad Basisbeginselen , voert u de volgende gegevens in of selecteert u deze en accepteert u de standaardwaarden voor de overige instellingen:

Instelling Weergegeven als Beleid voor Regionale WAF (Application Gateway) Abonnement Selecteer uw abonnementsnaam Resourcegroep Selecteer uw resourcegroep Beleidsnaam Typ een unieke naam voor uw WAF-beleid. Selecteer koppeling toevoegen op het tabblad Koppeling en selecteer vervolgens een van de volgende instellingen:

Instelling Weergegeven als Application Gateway Selecteer de toepassingsgateway en selecteer vervolgens Toevoegen. HTTP-listener Selecteer de toepassingsgateway, selecteer de listeners en selecteer vervolgens Toevoegen. Routepad Selecteer de toepassingsgateway, selecteer de listener, selecteer de routeringsregel en selecteer vervolgens Toevoegen. Notitie

Als u een beleid toewijst aan uw Application Gateway (of listener) dat al een beleid heeft, wordt het oorspronkelijke beleid overschreven en vervangen door het nieuwe beleid.

Selecteer Controleren en maken en selecteer vervolgens Maken.

WAF-regels configureren (optioneel)

Wanneer u een WAF-beleid maakt, bevindt dit zich standaard in de detectiemodus . In de modus Detectie worden er door WAF geen aanvragen geblokkeerd. In plaats daarvan worden de overeenkomende WAF-regels vastgelegd in de WAF-logboeken. Als u WAF in actie wilt zien, kunt u de modusinstellingen wijzigen in Preventie. In de preventiemodus worden overeenkomende regels die zijn gedefinieerd in de door Microsoft beheerde regelsets die u hebt geselecteerd, geblokkeerd en/of aangemeld in de WAF-logboeken.

Beheerde regels

Door Azure beheerde OWASP-regels zijn standaard ingeschakeld. Als u een afzonderlijke regel binnen een regelgroep wilt uitschakelen, vouwt u de regels binnen die regelgroep uit, schakelt u het selectievakje vóór het regelnummer in en selecteert u Uitschakelen op het bovenstaande tabblad.

Aangepaste regels

Als u een aangepaste regel wilt maken, selecteert u Aangepaste regel toevoegen op het tabblad Aangepaste regels . Hiermee opent u de pagina voor het configureren van aangepaste regels. In de volgende schermopname ziet u een voorbeeld van een aangepaste regel die is geconfigureerd om een aanvraag te blokkeren als de querytekenreeks het tekstblok bevat.

Uw WAF-configuratie upgraden naar een WAF-beleid

Als u een bestaande WAF hebt, hebt u mogelijk enkele wijzigingen in de portal opgemerkt. Eerst moet u bepalen welk type beleid u hebt ingeschakeld op uw WAF. Er zijn drie mogelijke statussen:

- Geen WAF-beleid

- Beleid voor alleen aangepaste regels

- WAF-beleid

U kunt zien in welke staat uw WAF zich bevindt door deze in de portal te bekijken. Als de WAF-instellingen zichtbaar zijn en kunnen worden gewijzigd vanuit de application gateway-weergave, heeft uw WAF de status 1.

Als u Web Application Firewall selecteert en er een gekoppeld beleid wordt weergegeven, heeft de WAF de status 2 of status 3. Nadat u naar het beleid hebt genaleveerd en alleen aangepaste regels en gekoppelde toepassingsgateways worden weergegeven, is het een beleid voor alleen aangepaste regels.

Als er ook beleidsinstellingen en beheerde regels worden weergegeven, is het een volledig Web Application Firewall-beleid.

Upgrade naar WAF-beleid

Als u alleen waf-beleid voor aangepaste regels hebt, kunt u overstappen op het nieuwe WAF-beleid. In de toekomst ondersteunt het firewallbeleid WAF-beleidsinstellingen, beheerde regelsets, uitsluitingen en uitgeschakelde regelgroepen. In wezen worden alle WAF-configuraties die eerder in de Application Gateway zijn uitgevoerd, nu uitgevoerd via het WAF-beleid.

Wijzigingen in de aangepaste regel zijn alleen WAF-beleid uitgeschakeld. Als u WAF-instellingen wilt bewerken, zoals het uitschakelen van regels, het toevoegen van uitsluitingen, enzovoort, moet u upgraden naar een nieuwe firewallbeleidsresource op het hoogste niveau.

Hiervoor maakt u een Web Application Firewall-beleid en koppelt u dit aan uw Application Gateway(s) en listener(s) van keuze. Dit nieuwe beleid moet exact hetzelfde zijn als de huidige WAF-configuratie, wat betekent dat elke aangepaste regel, uitsluiting, uitgeschakelde regel enzovoort moet worden gekopieerd naar het nieuwe beleid dat u maakt. Zodra u een beleid hebt gekoppeld aan uw Application Gateway, kunt u doorgaan met het aanbrengen van wijzigingen in uw WAF-regels en -instellingen. U kunt dit ook doen met Azure PowerShell. Zie Een WAF-beleid koppelen aan een bestaande Application Gateway voor meer informatie.

U kunt eventueel een migratiescript gebruiken om een upgrade uit te voeren naar een WAF-beleid. Zie Web Application Firewall-beleid upgraden met behulp van Azure PowerShell voor meer informatie.

Modus Forceren

Als u niet alles wilt kopiëren naar een beleid dat precies hetzelfde is als uw huidige configuratie, kunt u de WAF instellen in de modus 'force'. Voer de volgende Azure PowerShell-code uit om uw WAF in de force-modus te plaatsen. Vervolgens kunt u elk WAF-beleid koppelen aan uw WAF, zelfs als het niet exact dezelfde instellingen heeft als uw configuratie.

$appgw = Get-AzApplicationGateway -Name <your Application Gateway name> -ResourceGroupName <your Resource Group name>

$appgw.ForceFirewallPolicyAssociation = $true

Ga vervolgens verder met de stappen voor het koppelen van een WAF-beleid aan uw toepassingsgateway. Zie Een WAF-beleid koppelen aan een bestaande toepassingsgateway voor meer informatie.

Volgende stappen

Meer informatie over CRS-regelgroepen en -regels voor Web Application Firewall.