Problemen met Web Application Firewall (WAF) voor Azure-toepassing Gateway oplossen

Er zijn enkele dingen die u kunt doen als aanvragen die via uw WaF (Web Application Firewall) moeten worden doorgegeven, worden geblokkeerd.

Controleer eerst of u het WAF-overzicht en de WAF-configuratiedocumenten hebt gelezen. Zorg er ook voor dat u WAF-bewaking hebt ingeschakeld In deze artikelen wordt uitgelegd hoe de WAF-functies, hoe de WAF-regelsets werken en hoe u toegang krijgt tot WAF-logboeken.

De OWASP-regelsets zijn ontworpen om strikt uit de doos te zijn en te worden afgestemd op de specifieke behoeften van de toepassing of organisatie die WAF gebruiken. Het is heel normaal en in veel gevallen verwacht om uitsluitingen, aangepaste regels te maken en zelfs regels uit te schakelen die mogelijk problemen of fout-positieven veroorzaken. Met beleidsregels per site en per URI kunnen deze wijzigingen alleen van invloed zijn op specifieke sites/URI's. Wijzigingen hoeven dus niet van invloed te zijn op andere sites die mogelijk niet dezelfde problemen ondervinden.

Informatie over WAF-logboeken

Het doel van WAF-logboeken is om elke aanvraag weer te geven die MET WAF overeenkomt of blokkeert. Het is een grootboek van alle geëvalueerde aanvragen die overeenkomen of worden geblokkeerd. Als u merkt dat de WAF een aanvraag blokkeert die niet (een fout-positief) zou moeten zijn, kunt u een aantal dingen doen. Besmal eerst de specifieke aanvraag en zoek de specifieke aanvraag. Bekijk de logboeken om de specifieke URI, tijdstempel of transactie-id van de aanvraag te vinden. Wanneer u de bijbehorende logboekvermeldingen vindt, kunt u beginnen met het reageren op fout-positieven.

Stel dat u een legitiem verkeer hebt met de tekenreeks 1=1 die u wilt doorgeven via uw WAF. Als u de aanvraag probeert, blokkeert WAF verkeer dat uw 1=1 tekenreeks bevat in een parameter of veld. Dit is een tekenreeks die vaak is gekoppeld aan een SQL-injectieaanval. U kunt de logboeken bekijken en de tijdstempel van de aanvraag en de regels bekijken die zijn geblokkeerd/overeenkomen.

In het volgende voorbeeld ziet u dat er vier regels worden geactiveerd tijdens dezelfde aanvraag (met behulp van het veld TransactionId). De eerste geeft aan dat deze overeenkomt omdat de gebruiker een numerieke/IP-URL voor de aanvraag heeft gebruikt, waardoor de anomaliescore met drie wordt verhoogd omdat het een waarschuwing is. De volgende regel die overeenkomt, is 942130, de regel die u zoekt. U kunt het 1=1 veld details.data zien. Hierdoor neemt de anomaliescore nogmaals met drie toe, omdat het ook een waarschuwing is. Over het algemeen verhoogt elke regel met de actie Matched de anomaliescore en op dit moment is de anomaliescore zes. Zie de modus Anomaliescore voor meer informatie.

De laatste twee logboekvermeldingen geven aan dat de aanvraag is geblokkeerd omdat de anomaliescore hoog genoeg was. Deze vermeldingen hebben een andere actie dan de andere twee. Ze laten zien dat ze het verzoek daadwerkelijk hebben geblokkeerd . Deze regels zijn verplicht en kunnen niet worden uitgeschakeld. Ze zouden niet als regels moeten worden beschouwd, maar meer als kerninfrastructuur van de INTERNE WAF-functies.

{

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/DEMOWAF_V2/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "appgw_3",

"clientIp": "203.0.113.139",

"clientPort": "",

"requestUri": "\/",

"ruleSetType": "OWASP_CRS",

"ruleSetVersion": "3.0.0",

"ruleId": "920350",

"message": "Host header is a numeric IP address",

"action": "Matched",

"site": "Global",

"details": {

"message": "Warning. Pattern match \\\"^[\\\\\\\\d.:]+$\\\" at REQUEST_HEADERS:Host. ",

"data": "40.90.218.160",

"file": "rules\/REQUEST-920-PROTOCOL-ENFORCEMENT.conf\\\"",

"line": "791"

},

"hostname": "vm000003",

"transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

}

}

{

"resourceId": "/SUBSCRIPTIONS/66667777-aaaa-8888-bbbb-9999cccc0000/RESOURCEGROUPS/DEMOWAF_V2/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "appgw_3",

"clientIp": "203.0.113.139",

"clientPort": "",

"requestUri": "\/",

"ruleSetType": "OWASP_CRS",

"ruleSetVersion": "3.0.0",

"ruleId": "942130",

"message": "SQL Injection Attack: SQL Tautology Detected.",

"action": "Matched",

"site": "Global",

"details": {

"message": "Warning. Pattern match \\\"(?i:([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)([\\\\\\\\d\\\\\\\\w]++)([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)(?:(?:=|\\u003c=\\u003e|r?like|sounds\\\\\\\\s+like|regexp)([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)\\\\\\\\2|(?:!=|\\u003c=|\\u003e=|\\u003c\\u003e|\\u003c|\\u003e|\\\\\\\\^|is\\\\\\\\s+not|not\\\\\\\\s+like|not\\\\\\\\s+regexp)([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)(?!\\\\\\\\2)([\\\\\\\\d\\\\\\\\w]+)))\\\" at ARGS:text1. ",

"data": "Matched Data: 1=1 found within ARGS:text1: 1=1",

"file": "rules\/REQUEST-942-APPLICATION-ATTACK-SQLI.conf\\\"",

"line": "554"

},

"hostname": "vm000003",

"transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

}

}

{

"resourceId": "/SUBSCRIPTIONS/66667777-aaaa-8888-bbbb-9999cccc0000/RESOURCEGROUPS/DEMOWAF_V2/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "appgw_3",

"clientIp": "167.220.2.139",

"clientPort": "",

"requestUri": "\/",

"ruleSetType": "",

"ruleSetVersion": "",

"ruleId": "0",

"message": "Mandatory rule. Cannot be disabled. Inbound Anomaly Score Exceeded (Total Score: 8)",

"action": "Blocked",

"site": "Global",

"details": {

"message": "Access denied with code 403 (phase 2). Operator GE matched 5 at TX:anomaly_score. ",

"data": "",

"file": "rules\/REQUEST-949-BLOCKING-EVALUATION.conf\\\"",

"line": "57"

},

"hostname": "vm000003",

"transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

}

}

{

"resourceId": "/SUBSCRIPTIONS/66667777-aaaa-8888-bbbb-9999cccc0000/RESOURCEGROUPS/DEMOWAF_V2/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "appgw_3",

"clientIp": "203.0.113.139",

"clientPort": "",

"requestUri": "\/",

"ruleSetType": "",

"ruleSetVersion": "",

"ruleId": "0",

"message": "Mandatory rule. Cannot be disabled. Inbound Anomaly Score Exceeded (Total Inbound Score: 8 - SQLI=5,XSS=0,RFI=0,LFI=0,RCE=0,PHPI=0,HTTP=0,SESS=0): SQL Injection Attack: SQL Tautology Detected.",

"action": "Blocked",

"site": "Global",

"details": {

"message": "Warning. Operator GE matched 5 at TX:inbound_anomaly_score. ",

"data": "",

"file": "rules\/RESPONSE-980-CORRELATION.conf\\\"",

"line": "73"

},

"hostname": "vm000003",

"transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

}

}

Fout-positieven corrigeren

Met deze informatie en de kennis dat regel 942130 de tekenreeks is die overeenkomt met de 1=1 tekenreeks, kunt u een aantal dingen doen om dit te voorkomen dat uw verkeer wordt geblokkeerd:

Een uitsluitingslijst gebruiken

Zie WAF-configuratie voor meer informatie over uitsluitingslijsten.

Schakel de regel uit.

Een uitsluitingslijst gebruiken

Als u een weloverwogen beslissing wilt nemen over het afhandelen van een fout-positief, is het belangrijk om vertrouwd te raken met de technologieën die door uw toepassing worden gebruikt. Stel dat er geen SQL-server in uw technologiestack is en dat u fout-positieven krijgt met betrekking tot deze regels. Als u deze regels uitschakelt, verzwakt u uw beveiliging niet per se.

Een voordeel van het gebruik van een uitsluitingslijst is dat slechts een bepaald deel van een aanvraag wordt uitgeschakeld. Dit betekent echter dat een specifieke uitsluiting van toepassing is op al het verkeer dat via uw WAF wordt doorgegeven, omdat dit een globale instelling is. Dit kan bijvoorbeeld leiden tot een probleem als 1=1 een geldige aanvraag in de hoofdtekst is voor een bepaalde app, maar niet voor anderen. Een ander voordeel is dat u kunt kiezen tussen body, headers en cookies die moeten worden uitgesloten als aan een bepaalde voorwaarde wordt voldaan, in tegenstelling tot het uitsluiten van de hele aanvraag.

Soms zijn er gevallen waarin specifieke parameters worden doorgegeven aan de WAF op een manier die mogelijk niet intuïtief is. Er is bijvoorbeeld een token dat wordt doorgegeven bij het verifiëren met behulp van Microsoft Entra-id. Dit token, __RequestVerificationToken, wordt meestal doorgegeven als een aanvraagcooky. In sommige gevallen waarin cookies echter worden uitgeschakeld, wordt dit token ook doorgegeven als een aanvraagkenmerk of arg. Als dit gebeurt, moet u ervoor zorgen dat __RequestVerificationToken ook als naam van het aanvraagkenmerk aan de uitsluitingslijst wordt toegevoegd.

In dit voorbeeld wilt u de naam van het kenmerk Aanvraag uitsluiten die gelijk is aan tekst1. Dit is duidelijk omdat u de kenmerknaam in de firewalllogboeken kunt zien: gegevens: Overeenkomende gegevens: 1=1 gevonden in ARGS:text1: 1=1. Het kenmerk is tekst1. U kunt deze kenmerknaam ook een paar andere manieren vinden. Zie Namen van aanvraagkenmerken zoeken.

U kunt uitsluitingen maken voor WAF in Application Gateway op verschillende bereikniveaus. Zie Web Application Firewall-uitsluitingslijsten voor meer informatie.

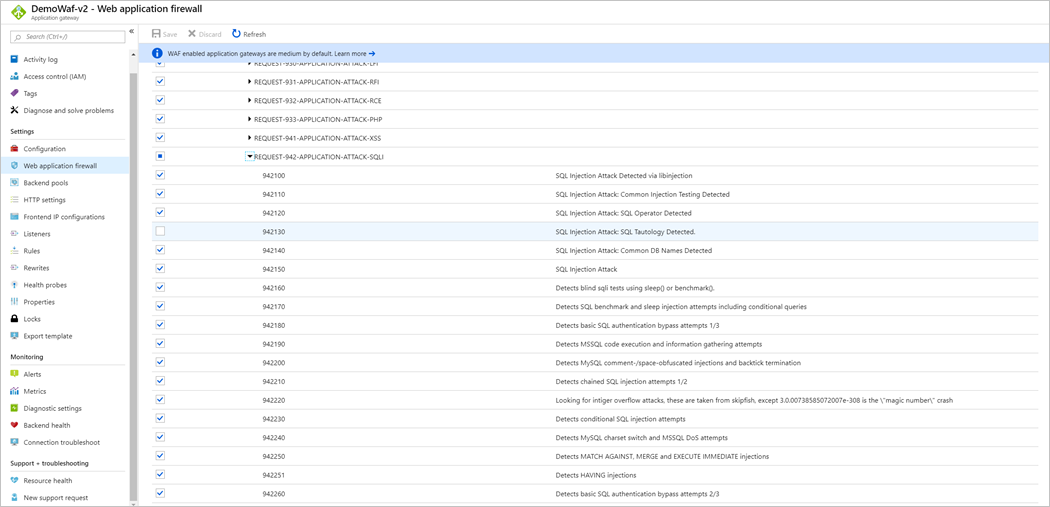

Regels uitschakelen

Een andere manier om een fout-positief te omzeilen, is door de regel uit te schakelen die overeenkomt met de invoer waarvan de WAF dacht dat het kwaadaardig was. Omdat u de WAF-logboeken hebt geparseerd en de regel hebt beperkt tot 942130, kunt u deze uitschakelen in Azure Portal. Zie Firewallregels voor webtoepassingen aanpassen via Azure Portal.

Een voordeel van het uitschakelen van een regel is dat als u weet dat al het verkeer dat een bepaalde voorwaarde bevat die normaal wordt geblokkeerd, geldig verkeer is, u die regel voor de hele WAF kunt uitschakelen. Als het echter alleen geldig verkeer is in een specifieke use-case, opent u een beveiligingsprobleem door die regel voor de hele WAF uit te schakelen, omdat dit een globale instelling is.

Als u Azure PowerShell wilt gebruiken, raadpleegt u Firewallregels voor webtoepassingen aanpassen via PowerShell. Als u Azure CLI wilt gebruiken, raadpleegt u Firewallregels voor webtoepassingen aanpassen via de Azure CLI.

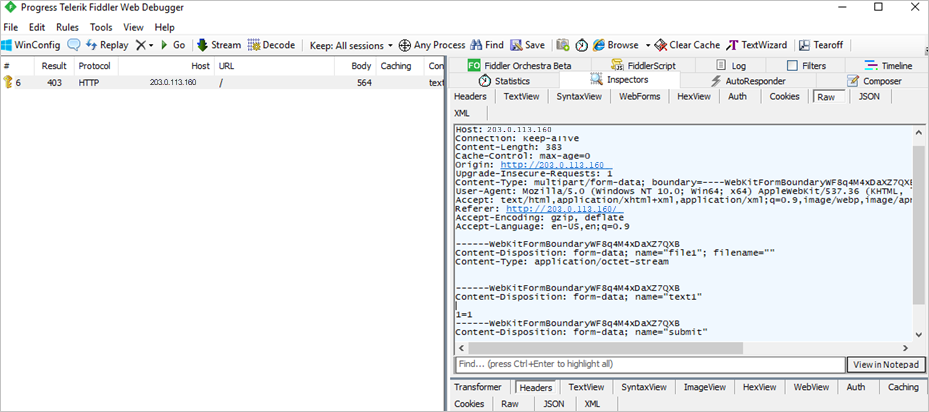

Namen van aanvraagkenmerken zoeken

Met behulp van Fiddler inspecteert u afzonderlijke aanvragen en bepaalt u welke specifieke velden van een webpagina worden aangeroepen. Dit kan helpen om bepaalde velden uit te sluiten van inspectie met uitsluitingslijsten.

In dit voorbeeld ziet u dat het veld waarin de tekenreeks 1=1 is ingevoerd tekst1 wordt genoemd.

Dit is een veld dat u kunt uitsluiten. Zie Uitsluitingslijsten van Web Application Firewall voor meer informatie over uitsluitingslijsten. U kunt de evaluatie in dit geval uitsluiten door de volgende uitsluiting te configureren:

U kunt ook de firewalllogboeken bekijken om de informatie op te halen die u moet toevoegen aan de uitsluitingslijst. Zie back-endstatus, resourcelogboeken en metrische gegevens voor Application Gateway om logboekregistratie in te schakelen.

Controleer het firewalllogboek en bekijk het PT1H.json-bestand voor het uur dat de aanvraag die u wilt inspecteren is opgetreden.

In dit voorbeeld ziet u dat u vier regels met dezelfde TransactionID hebt en dat ze allemaal op hetzelfde moment hebben plaatsgevonden:

- {

- "resourceId": "/SUBSCRIPTIONS/66667777-aaaa-8888-bbbb-9999cccc0000/RESOURCEGROUPS/DEMOWAF_V2/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

- "operationName": "ApplicationGatewayFirewall",

- "category": "ApplicationGatewayFirewallLog",

- "properties": {

- "instanceId": "appgw_3",

- "clientIp": "167.220.2.139",

- "clientPort": "",

- "requestUri": "\/",

- "ruleSetType": "OWASP_CRS",

- "ruleSetVersion": "3.0.0",

- "ruleId": "920350",

- "message": "Host header is a numeric IP address",

- "action": "Matched",

- "site": "Global",

- "details": {

- "message": "Warning. Pattern match \\\"^[\\\\\\\\d.:]+$\\\" at REQUEST_HEADERS:Host. ",

- "data": "40.90.218.160",

- "file": "rules\/REQUEST-920-PROTOCOL-ENFORCEMENT.conf\\\"",

- "line": "791"

- },

- "hostname": "vm000003",

- "transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

- }

- }

- {

- "resourceId": "/SUBSCRIPTIONS/66667777-aaaa-8888-bbbb-9999cccc0000/RESOURCEGROUPS/DEMOWAF_V2/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

- "operationName": "ApplicationGatewayFirewall",

- "category": "ApplicationGatewayFirewallLog",

- "properties": {

- "instanceId": "appgw_3",

- "clientIp": "203.0.113.139",

- "clientPort": "",

- "requestUri": "\/",

- "ruleSetType": "OWASP_CRS",

- "ruleSetVersion": "3.0.0",

- "ruleId": "942130",

- "message": "SQL Injection Attack: SQL Tautology Detected.",

- "action": "Matched",

- "site": "Global",

- "details": {

- "message": "Warning. Pattern match \\\"(?i:([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)([\\\\\\\\d\\\\\\\\w]++)([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)(?:(?:=|\\u003c=\\u003e|r?like|sounds\\\\\\\\s+like|regexp)([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)\\\\\\\\2|(?:!=|\\u003c=|\\u003e=|\\u003c\\u003e|\\u003c|\\u003e|\\\\\\\\^|is\\\\\\\\s+not|not\\\\\\\\s+like|not\\\\\\\\s+regexp)([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)(?!\\\\\\\\2)([\\\\\\\\d\\\\\\\\w]+)))\\\" at ARGS:text1. ",

- "data": "Matched Data: 1=1 found within ARGS:text1: 1=1",

- "file": "rules\/REQUEST-942-APPLICATION-ATTACK-SQLI.conf\\\"",

- "line": "554"

- },

- "hostname": "vm000003",

- "transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

- }

- }

- {

- "resourceId": "/SUBSCRIPTIONS/66667777-aaaa-8888-bbbb-9999cccc0000/RESOURCEGROUPS/DEMOWAF_V2/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

- "operationName": "ApplicationGatewayFirewall",

- "category": "ApplicationGatewayFirewallLog",

- "properties": {

- "instanceId": "appgw_3",

- "clientIp": "203.0.113.139",

- "clientPort": "",

- "requestUri": "\/",

- "ruleSetType": "",

- "ruleSetVersion": "",

- "ruleId": "0",

- "message": "Mandatory rule. Cannot be disabled. Inbound Anomaly Score Exceeded (Total Score: 8)",

- "action": "Blocked",

- "site": "Global",

- "details": {

- "message": "Access denied with code 403 (phase 2). Operator GE matched 5 at TX:anomaly_score. ",

- "data": "",

- "file": "rules\/REQUEST-949-BLOCKING-EVALUATION.conf\\\"",

- "line": "57"

- },

- "hostname": "vm000003",

- "transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

- }

- }

- {

- "resourceId": "/SUBSCRIPTIONS/66667777-aaaa-8888-bbbb-9999cccc0000/RESOURCEGROUPS/DEMOWAF_V2/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

- "operationName": "ApplicationGatewayFirewall",

- "category": "ApplicationGatewayFirewallLog",

- "properties": {

- "instanceId": "appgw_3",

- "clientIp": "203.0.113.139",

- "clientPort": "",

- "requestUri": "\/",

- "ruleSetType": "",

- "ruleSetVersion": "",

- "ruleId": "0",

- "message": "Mandatory rule. Cannot be disabled. Inbound Anomaly Score Exceeded (Total Inbound Score: 8 - SQLI=5,XSS=0,RFI=0,LFI=0,RCE=0,PHPI=0,HTTP=0,SESS=0): SQL Injection Attack: SQL Tautology Detected.",

- "action": "Blocked",

- "site": "Global",

- "details": {

- "message": "Warning. Operator GE matched 5 at TX:inbound_anomaly_score. ",

- "data": "",

- "file": "rules\/RESPONSE-980-CORRELATION.conf\\\"",

- "line": "73"

- },

- "hostname": "vm000003",

- "transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

- }

- }

Met uw kennis van hoe de CRS-regelsets werken en dat de CRS-regelset 3.0 werkt met een anomaliescoresysteem (zie Web Application Firewall voor Azure-toepassing Gateway) weet u dat de onderste twee regels met de actie: Geblokkeerde eigenschap wordt geblokkeerd op basis van de totale anomaliescore. De regels waarop u zich moet richten, zijn de belangrijkste twee.

De eerste vermelding wordt geregistreerd omdat de gebruiker een numeriek IP-adres heeft gebruikt om naar de Application Gateway te navigeren, wat in dit geval kan worden genegeerd.

De tweede (regel 942130) is het interessante. U kunt zien in de details dat het overeenkomt met een patroon (1=1)en het veld heet tekst1. Volg dezelfde vorige stappen om de naam van het aanvraagkenmerk uit te sluiten die gelijk is aan1=1.

Namen van aanvraagheaders zoeken

Fiddler is opnieuw een handig hulpmiddel om namen van aanvraagheaders te vinden. In de volgende schermopname ziet u de headers voor deze GET-aanvraag, waaronder Content-Type, User-Agent, enzovoort.

Een andere manier om aanvraag- en antwoordheaders weer te geven, is door te kijken in de ontwikkelhulpprogramma's van Chrome. U kunt op F12 drukken of met de rechtermuisknop op ->Inspect ->Developer Tools klikken en het tabblad Netwerk selecteren. Laad een webpagina en selecteer de aanvraag die u wilt inspecteren.

Cookienamen van aanvragen zoeken

Als de aanvraag cookies bevat, kan het tabblad Cookies worden geselecteerd om deze in Fiddler weer te geven.

Globale parameters beperken om fout-positieven te elimineren

Controle van aanvraagbody uitschakelen

Door de aanvraagbody Inspect in te stellen om uit te schakelen, worden de aanvraagteksten van uw verkeer niet geëvalueerd door uw WAF. Dit kan handig zijn als u weet dat de aanvraagteksten niet schadelijk zijn voor uw toepassing.

Wanneer u deze optie uitschakelt, wordt alleen de inspectie overgeslagen door de aanvraagbody. De headers en cookies worden nog steeds geïnspecteerd, tenzij afzonderlijke worden uitgesloten met behulp van de functionaliteit van de uitsluitingslijst.

Maximale limiet voor aanvraagtekst uitschakelen

Door de maximale aanvraagbodylimiet uit te schakelen, kunnen grote aanvraaginstanties door de WAF worden verwerkt zonder te groot te zijn. Dit kan handig zijn als u regelmatig grote aanvragen hebt.

Wanneer u deze optie uitschakelt, wordt de aanvraagbody alleen geïnspecteerd tot de maximale inspectielimiet voor de aanvraagbody. Als er schadelijke inhoud in de aanvraag is dan de maximale limiet voor de aanvraagbodyinspectie, detecteert waF deze niet.

Maximale bestandsgroottes uitschakelen

Door de limieten voor de bestandsgrootte voor uw WAF uit te schakelen, kunnen grote bestanden worden geüpload zonder dat uw WAF deze bestandsuploads weigert. Door toe te staan dat grote bestanden worden geüpload, neemt het risico toe dat uw back-end overbelast raakt. Als u weet dat de maximale grootte van een bestandsupload kan zijn, kunt u een groottelimiet instellen voor bestandsuploads die iets hoger zijn dan de verwachte maximale grootte. Het beperken van de bestandsgrootte tot een normale use case voor uw toepassing is een andere manier om aanvallen te voorkomen. Als uw bestandsuploads echter regelmatig buiten de maximaal afdwingbare limiet voor het uploaden van bestanden vallen, moet u mogelijk limieten voor het uploaden van bestanden volledig uitschakelen om fout-positieven te voorkomen.

Notitie

Als u weet dat uw app nooit bestandsupload boven een bepaalde grootte nodig heeft, kunt u dit beperken door een limiet in te stellen.

Waarschuwing

Wanneer u een nieuwe beheerde regelset toewijst aan een WAF-beleid, worden alle vorige aanpassingen van de bestaande beheerde regelsets, zoals regelstatus, regelacties en uitsluitingen op regelniveau, opnieuw ingesteld op de standaardwaarden van de nieuwe beheerde regelset. Aangepaste regels, beleidsinstellingen en globale uitsluitingen blijven echter ongewijzigd tijdens de toewijzing van de nieuwe regelset.

Metrische gegevens van firewall (alleen WAF_v1)

Voor v1 Web Application Firewalls zijn de volgende metrische gegevens nu beschikbaar in de portal:

- Aantal geblokkeerde aanvragen voor Web Application Firewall: het aantal aanvragen dat is geblokkeerd

- Web Application Firewall: geblokkeerde regels tellen alle regels die overeenkomen en de aanvraag is geblokkeerd

- De totale regeldistributie van Web Application Firewall alle regels die tijdens de evaluatie overeenkomen

Als u metrische gegevens wilt inschakelen, selecteert u het tabblad Metrische gegevens in de portal en selecteert u een van de drie metrische gegevens.

Volgende stappen

Zie Web Application Firewall configureren in Application Gateway.