Sessiebeleid voor Microsoft Defender for Cloud Apps maken

Microsoft Defender for Cloud Apps sessiebeleid biedt gedetailleerd inzicht in cloud-apps met realtime bewaking op sessieniveau. Gebruik sessiebeleid om verschillende acties uit te voeren, afhankelijk van het beleid dat u hebt ingesteld voor een gebruikerssessie.

In tegenstelling tot toegangsbeleid, dat toegang volledig toestaat of blokkeert, staat sessiebeleid toegang toe tijdens het bewaken van de sessie. Voeg app-beheer voor voorwaardelijke toegang toe aan uw sessiebeleid om specifieke sessieactiviteiten te beperken.

U kunt bijvoorbeeld gebruikers toegang geven tot een app vanaf onbeheerde apparaten of vanaf specifieke locaties. U kunt echter het downloaden van gevoelige bestanden tijdens deze sessies beperken of vereisen dat specifieke documenten zijn beveiligd tegen downloaden, uploaden of kopiëren wanneer u de app afsluit.

Beleidsregels die voor een host-app zijn gemaakt, zijn niet verbonden met gerelateerde resource-apps. Het toegangsbeleid dat u voor Teams, Exchange of Gmail maakt, is bijvoorbeeld niet verbonden met SharePoint, OneDrive of Google Drive. Als u naast de host-app een beleid voor de resource-app nodig hebt, maakt u een afzonderlijk beleid.

Er is geen limiet voor het aantal beleidsregels dat kan worden toegepast.

Vereisten

Voordat u begint, moet u ervoor zorgen dat u aan de volgende vereisten voldoet:

Een Defender for Cloud Apps licentie, als zelfstandige licentie of als onderdeel van een andere licentie

Een licentie voor Microsoft Entra ID P1, als zelfstandige licentie of als onderdeel van een andere licentie.

Als u een niet-Microsoft IdP gebruikt, is de licentie vereist voor uw id-provideroplossing (IdP).

De relevante apps die zijn onboarden voor app-beheer voor voorwaardelijke toegang. Microsoft Entra ID apps worden automatisch onboarding uitgevoerd, terwijl niet-Microsoft IdP-apps handmatig moeten worden onboarden.

Als u met een niet-Microsoft IdP werkt, moet u ervoor zorgen dat u uw IdP ook hebt geconfigureerd voor gebruik met Microsoft Defender for Cloud Apps. Zie voor meer informatie:

Uw sessiebeleid werkt alleen als u ook een Microsoft Entra ID beleid voor voorwaardelijke toegang hebt, waarmee de machtigingen worden gemaakt om verkeer te beheren.

Voorbeeld: beleid voor Microsoft Entra ID voor voorwaardelijke toegang maken voor gebruik met Defender for Cloud Apps

Deze procedure biedt een voorbeeld op hoog niveau van het maken van een beleid voor voorwaardelijke toegang voor gebruik met Defender for Cloud Apps.

Selecteer in Microsoft Entra ID Voorwaardelijke toegang de optie Nieuw beleid maken.

Voer een duidelijke naam in voor uw beleid en selecteer vervolgens de koppeling onder Sessie om besturingselementen aan uw beleid toe te voegen.

Selecteer app-beheer voor voorwaardelijke toegang gebruiken in het gebied Sessie.

Selecteer in het gebied Gebruikers om alle gebruikers of alleen specifieke gebruikers en groepen op te nemen.

Selecteer in de gebieden Voorwaarden en Client-apps de voorwaarden en client-apps die u in uw beleid wilt opnemen.

Sla het beleid op door Alleen rapporteren in te schakelen op Aan en vervolgens Maken te selecteren.

Microsoft Entra ID ondersteunt beleid op basis van zowel browsers als niet-browserbeleid. We raden u aan beide typen te maken voor een betere beveiligingsdekking.

Herhaal deze procedure om een beleid voor voorwaardelijke toegang op basis van een niet-browser te maken. Zet in het gebied Client-apps de optie Configureren op Ja. Schakel vervolgens onder Moderne verificatieclients de optie Browser uit. Laat alle andere standaardselecties geselecteerd.

Zie Beleid voor voorwaardelijke toegang en Een beleid voor voorwaardelijke toegang bouwen voor meer informatie.

Opmerking

Microsoft Defender for Cloud Apps maakt gebruik van de toepassing Microsoft Defender for Cloud Apps - Sessiebesturingselementen als onderdeel van de app-beheerservice voor voorwaardelijke toegang voor gebruikersaanmelding. Deze toepassing bevindt zich in de sectie Bedrijfstoepassingen van Entra ID. Als u uw SaaS-toepassingen wilt beveiligen met sessiebesturingselementen, moet u toegang tot deze toepassing toestaan.

Als u beleid voor voorwaardelijke toegang hebt waarvoor 'Toegang blokkeren' is geselecteerd in het besturingselement 'Toegang verlenen' onder een Microsoft Entra ID beleid voor voorwaardelijke toegang dat is gericht op deze app, hebben eindgebruikers geen toegang tot de beveiligde toepassingen onder sessiebesturingselementen.

Het is belangrijk om ervoor te zorgen dat deze toepassing niet onbedoeld wordt beperkt door beleid voor voorwaardelijke toegang. Voor beleidsregels die alle of bepaalde toepassingen beperken, moet u ervoor zorgen dat deze toepassing wordt vermeld als uitzondering in de doelresources of controleert u of het blokkeringsbeleid opzettelijk is.

Om ervoor te zorgen dat uw beleid voor voorwaardelijke toegang op basis van locatie correct werkt, neemt u de toepassing Microsoft Defender for Cloud Apps – Sessiebeheer op in deze beleidsregels.

Een Defender for Cloud Apps sessiebeleid maken

In deze procedure wordt beschreven hoe u een nieuw sessiebeleid maakt in Defender for Cloud Apps.

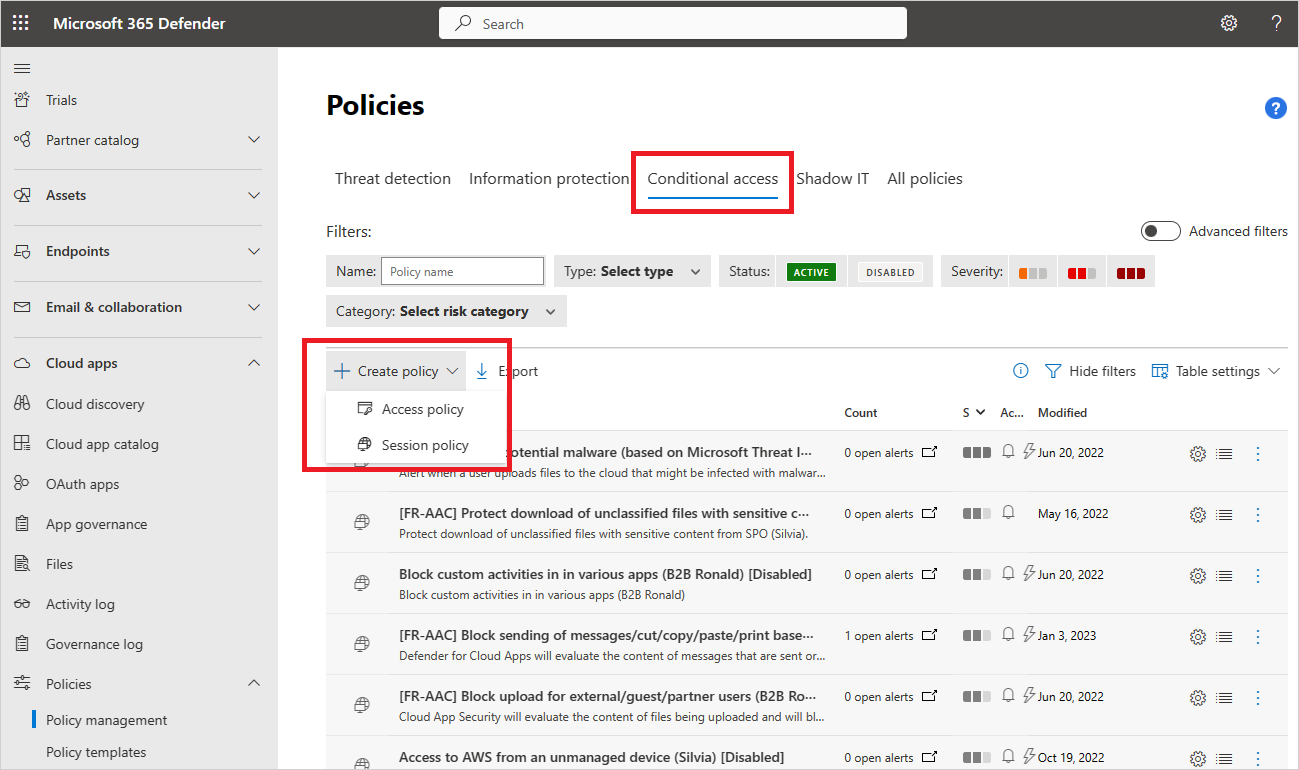

Selecteer in Microsoft Defender XDR het tabblad Beleid voor cloud-apps >> Beleidsbeheer > voor voorwaardelijke toegang.

Selecteer Beleid maken>Sessiebeleid. Bijvoorbeeld:

Begin op de pagina Sessiebeleid maken door een sjabloon te selecteren in de vervolgkeuzelijst Beleidssjabloon of door alle details handmatig in te voeren.

Voer de volgende basisinformatie in voor uw beleid. Als u een sjabloon gebruikt, is veel van de inhoud al voor u ingevuld.

Naam Beschrijving Beleidsnaam Een betekenisvolle naam voor uw beleid, zoals Het downloaden van gevoelige documenten blokkeren in Box for Marketing Users Ernst van beleid Selecteer de ernst die u wilt toepassen op uw beleid. Categorie Selecteer de categorie die u wilt toepassen. Beschrijving Voer een optionele, zinvolle beschrijving in voor uw beleid om uw team te helpen het doel ervan te begrijpen. Type sessiebeheer Selecteer een van de volgende opties:

- Alleen bewaken. Alleen bewaakt de gebruikersactiviteit en maakt een beleid alleen bewaken voor de apps die u selecteert.

- Activiteiten blokkeren. Hiermee blokkeert u specifieke activiteiten die zijn gedefinieerd door het filter Activiteitstype . Alle activiteiten van geselecteerde apps worden bewaakt en gerapporteerd in het activiteitenlogboek.

- Download van besturingsbestand (met inspectie). Controleert het downloaden van bestanden en kan worden gecombineerd met andere acties, zoals het blokkeren of beveiligen van downloads.

- Bestand uploaden (met inspectie). Bewaakt bestandsuploads en kan worden gecombineerd met andere acties, zoals het blokkeren of beveiligen van uploads.

Zie Ondersteunde activiteiten voor sessiebeleid voor meer informatie.Selecteer in het gebied Activiteiten die overeenkomen met alle volgende activiteiten de extra activiteitsfilters die u wilt toepassen op het beleid. Filters omvatten de volgende opties:

Naam Beschrijving Activiteitstype Selecteer het activiteitstype dat u wilt toepassen, zoals:

-Drukkerij

- Klembordacties zoals knippen, kopiëren, plakken

- Items verzenden, delen, de vorm ervan ongedaan maken of bewerken in ondersteunde apps.

Gebruik bijvoorbeeld een activiteit items verzenden in uw voorwaarden om te zien dat een gebruiker probeert informatie te verzenden in een Teams-chat- of Slack-kanaal en het bericht te blokkeren als het gevoelige informatie bevat, zoals een wachtwoord of andere referenties.App Filters voor een specifieke app die moet worden opgenomen in het beleid. Selecteer apps door eerst te selecteren of ze geautomatiseerde Azure AD onboarding, voor Microsoft Entra ID-apps of Handmatige onboarding gebruiken voor niet-Microsoft IdP-apps. Selecteer vervolgens de app die u in uw filter wilt opnemen in de lijst.

Als uw niet-Microsoft IdP-app ontbreekt in de lijst, controleert u of u deze volledig hebt voorbereid. Zie voor meer informatie:

- Niet-Microsoft IdP-catalogus-apps onboarden voor app-beheer voor voorwaardelijke toegang.

- Aangepaste apps van niet-Microsoft IdP onboarden voor app-beheer voor voorwaardelijke toegang

Als u ervoor kiest om het filter App niet te gebruiken, is het beleid van toepassing op alle toepassingen die zijn gemarkeerd als Ingeschakeld op de pagina Instellingen > cloud-apps > verbonden apps > voor voorwaardelijke toegang App-beheer-apps .

Opmerking: mogelijk ziet u enige overlap tussen apps die zijn onboarded en apps waarvoor handmatige onboarding nodig is. In het geval van een conflict in uw filter tussen de apps, hebben handmatige onboarding van apps voorrang.Apparaat Filter op apparaattags, zoals voor een specifieke apparaatbeheermethode of apparaattypen, zoals pc, mobiel of tablet. IP-adres Filter per IP-adres of gebruik eerder toegewezen IP-adrestags. Locatie Filteren op geografische locatie. Het ontbreken van een duidelijk gedefinieerde locatie kan riskante activiteiten identificeren. Geregistreerde internetprovider Filter op activiteiten die afkomstig zijn van een specifieke internetprovider. Gebruiker Filter op een specifieke gebruiker of groep gebruikers. Tekenreeks van gebruikersagent Filter op een specifieke gebruikersagenttekenreeks. Tag van gebruikersagent Filter op gebruikersagenttags, zoals voor verouderde browsers of besturingssystemen. Bijvoorbeeld:

Selecteer Bewerken en voorbeeld van resultaten om een voorbeeld te krijgen van de typen activiteiten die met uw huidige selectie worden geretourneerd.

Configureer extra opties die beschikbaar zijn voor specifieke typen sessiebeheer.

Als u bijvoorbeeld Activiteiten blokkeren hebt geselecteerd, selecteert u Inhoudsinspectie gebruiken om de inhoud van de activiteit te inspecteren en configureert u uw instellingen zo nodig. In dit geval wilt u mogelijk controleren op tekst die specifieke expressies bevat, zoals een burgerservicenummer.

Als u Downloaden van besturingsbestand (met inspectie) of Uploaden van besturingsbestand (met inspectie) hebt geselecteerd, configureert u bestanden die overeenkomen met alle volgende instellingen.

Configureer een van de volgende bestandsfilters:

Naam Beschrijving Vertrouwelijkheidslabel Filter op Microsoft Purview Informatiebeveiliging vertrouwelijkheidslabels als u ook Microsoft Purview gebruikt en uw gegevens worden beveiligd door de vertrouwelijkheidslabels. Bestandsnaam Filter op specifieke bestanden. Extensie Filter op specifieke bestandstypen, bijvoorbeeld download blokkeren voor alle .xls bestanden. Bestandsgrootte (MB) Filter op specifieke bestandsgrootten, zoals grote of kleine bestanden. In het gebied Toepassen op (preview):

- Selecteer of u het beleid wilt toepassen op alle bestanden of alleen bestanden in opgegeven mappen

- Selecteer een inspectiemethode die u wilt gebruiken, zoals services voor gegevensclassificatie of malware. Zie Integratie van Microsoft Data Classification Services voor meer informatie.

- Configureer gedetailleerdere opties voor uw beleid, zoals scenario's op basis van elementen zoals vingerafdrukken of trainbare classificaties.

Selecteer in het gebied Acties een van de volgende opties:

Naam Beschrijving Audit Controleert alle activiteiten. Selecteer deze optie om downloaden expliciet toe te staan op basis van de beleidsfilters die u hebt ingesteld. Blokkeren Hiermee blokkeert u het downloaden van bestanden en controleert u alle activiteiten. Selecteer om downloads expliciet te blokkeren op basis van de beleidsfilters die u hebt ingesteld.

Met beleid voor blokkeren kunt u ook selecteren om gebruikers per e-mail op de hoogte te stellen en het blokkeringsbericht aan te passen.Beveiligen Past een vertrouwelijkheidslabel toe op de download en bewaakt alle activiteiten. Alleen beschikbaar als u Control file download (met inspectie) hebt geselecteerd.

Als u Microsoft Purview Informatiebeveiliging gebruikt, kunt u er ook voor kiezen om een vertrouwelijkheidslabel toe te passen op overeenkomende bestanden, aangepaste machtigingen toe te passen op de gebruiker die bestanden downloadt of het downloaden van specifieke bestanden te blokkeren.

Als u een Microsoft Entra ID beleid voor voorwaardelijke toegang hebt, kunt u er ook voor kiezen om stapsgewijze verificatie (preview) te vereisen.Selecteer eventueel de optie Altijd de geselecteerde actie toepassen, zelfs als de gegevens niet kunnen worden gescand , indien nodig voor uw beleid.

Configureer zo nodig in het gebied Waarschuwingen een van de volgende acties:

- Een waarschuwing maken voor elke gebeurtenis die overeenkomt met de ernst van het beleid

- Een waarschuwing verzenden als e-mail

- Dagelijkse waarschuwingslimiet per beleid

- Waarschuwingen verzenden naar Power Automate

Wanneer u klaar bent, selecteert u Maken.

Uw beleid testen

Nadat u uw sessiebeleid hebt gemaakt, test u het door elke app die is geconfigureerd in het beleid opnieuw te verifiëren en het scenario te testen dat u in uw beleid hebt geconfigureerd.

We raden u aan het volgende te doen:

- Meld u af bij alle bestaande sessies voordat u zich opnieuw bij uw apps aanmeldt.

- Meld u aan bij mobiele en desktop-apps vanaf zowel beheerde als onbeheerde apparaten om ervoor te zorgen dat activiteiten volledig worden vastgelegd in het activiteitenlogboek.

Meld u aan met een gebruiker die overeenkomt met uw beleid.

Uw beleid in uw app testen:

Controleer of het vergrendelingspictogram

wordt weergegeven in uw browser of als u werkt in een andere browser dan Microsoft Edge, controleert u of uw app-URL het

wordt weergegeven in uw browser of als u werkt in een andere browser dan Microsoft Edge, controleert u of uw app-URL het .mcasachtervoegsel bevat. Zie In-browserbeveiliging met Microsoft Edge voor Bedrijven (preview) voor meer informatie.Ga naar alle pagina's in de app die deel uitmaken van het werkproces van een gebruiker en controleer of de pagina's correct worden weergegeven.

Controleer of het gedrag en de functionaliteit van de app niet nadelig worden beïnvloed door het uitvoeren van algemene acties, zoals het downloaden en uploaden van bestanden.

Als u met aangepaste, niet-Microsoft IdP-apps werkt, controleert u elk van de domeinen die u handmatig hebt toegevoegd voor uw app.

Als u fouten of problemen ondervindt, gebruikt u de werkbalk van de beheerder om resources te verzamelen, zoals .har bestanden en opgenomen sessies voor het indienen van een ondersteuningsticket.

Controleren op updates in Microsoft Defender XDR:

Ga in de Microsoft Defender Portal onder Cloud-apps naar Beleid en selecteer vervolgens Beleidsbeheer.

Selecteer het beleid dat u hebt gemaakt om het beleidsrapport weer te geven. Er moet binnenkort een overeenkomst voor het sessiebeleid worden weergegeven.

In het beleidsrapport ziet u welke aanmeldingen zijn omgeleid naar Microsoft Defender for Cloud Apps voor sessiebeheer, evenals andere acties, zoals welke bestanden zijn gedownload of geblokkeerd vanuit de bewaakte sessies.

Instellingen voor gebruikersmeldingen uitschakelen

Gebruikers krijgen standaard een melding wanneer hun sessies worden bewaakt. Als u wilt dat uw gebruikers geen melding ontvangen of als u het meldingsbericht wilt aanpassen, configureert u meldingsinstellingen.

Selecteer in Microsoft Defender XDR Instellingen Cloud-apps >> Voorwaardelijke toegang App-beheer > Gebruikersbewaking.

Maak een van de volgende selecties:

- De optie Gebruikers waarschuwen dat hun activiteit wordt bewaakt , helemaal wissen

- Behoud de selectie en selecteer om het standaardbericht te gebruiken of om uw bericht aan te passen.

Selecteer de koppeling Voorbeeld om een voorbeeld van het geconfigureerde bericht weer te geven in een nieuw browsertabblad.

Clouddetectielogboeken exporteren

App-beheer voor voorwaardelijke toegang registreert de verkeerslogboeken van elke gebruikerssessie die er doorheen wordt gerouteerd. De verkeerslogboeken bevatten de tijd, IP, gebruikersagent, bezochte URL's en het aantal geüploade en gedownloade bytes. Deze logboeken worden geanalyseerd en een doorlopend rapport, Defender for Cloud Apps App-beheer voor voorwaardelijke toegang, wordt toegevoegd aan de lijst met clouddetectierapporten in het dashboard voor clouddetectie.

Clouddetectielogboeken exporteren vanuit het clouddetectiedashboard:

Selecteer instellingen in de Microsoft Defender Portal. Kies vervolgens Cloud-apps. Selecteer onder Verbonden appsde optie App-beheer voor voorwaardelijke toegang.

Selecteer boven de tabel de knop Exporteren. Bijvoorbeeld:

Selecteer het bereik van het rapport en selecteer Exporteren. Dit proces kan enige tijd duren.

Als u het geëxporteerde logboek wilt downloaden nadat het rapport klaar is, gaat u in de Microsoft Defender portal naar Rapporten ->Cloud-apps en vervolgens naar Rapporten geëxporteerd.

Selecteer in de tabel het relevante rapport in de lijst met verkeerslogboeken voor app-beheer voor voorwaardelijke toegang en selecteer Downloaden. Bijvoorbeeld:

Ondersteunde activiteiten voor sessiebeleid

In de volgende secties vindt u meer informatie over elke activiteit die wordt ondersteund door Defender for Cloud Apps sessiebeleid.

Alleen bewaken

Het sessiebeheertypeAlleen controleren bewaakt alleen de aanmeldingsactiviteit.

Als u andere activiteiten wilt bewaken, selecteert u een van de andere typen sessiebeheer en gebruikt u de actieControle.

Als u andere activiteiten dan downloads en uploads wilt bewaken, moet u ten minste één blok per activiteitsbeleid in uw monitorbeleid hebben.

Alle downloads blokkeren

Wanneer het downloaden van besturingsbestand (met inspectie) is ingesteld als het sessiebeheertype en Blokkeren is ingesteld als de actie, voorkomt app-beheer voor voorwaardelijke toegang dat gebruikers een bestand downloaden volgens de bestandsfilters van het beleid.

Wanneer een gebruiker een download start, wordt het bericht Downloaden beperkt weergegeven voor de gebruiker en wordt het gedownloade bestand vervangen door een tekstbestand. Configureer het bericht van het tekstbestand naar de gebruiker, indien nodig voor uw organisatie.

Stapsgewijze verificatie vereisen

De actieStapsgewijze verificatie vereisen is beschikbaar wanneer het type sessiebeheer is ingesteld op Activiteiten blokkeren, Downloaden van besturingsbestand (met inspectie) of Uploaden van besturingsbestand (met inspectie).

Wanneer deze actie is geselecteerd, wordt Defender for Cloud Apps de sessie omgeleid naar Microsoft Entra voorwaardelijke toegang voor beleidsherevaluatie wanneer de geselecteerde activiteit plaatsvindt.

Gebruik deze optie om claims zoals meervoudige verificatie en apparaatcompatibiliteit tijdens een sessie te controleren op basis van de geconfigureerde verificatiecontext in Microsoft Entra ID.

Specifieke activiteiten blokkeren

Wanneer Activiteiten blokkeren is ingesteld als sessiebeheertype, selecteert u specifieke activiteiten die u wilt blokkeren in specifieke apps.

Alle activiteiten van geconfigureerde apps worden bewaakt en gerapporteerd in het activiteitenlogboek van cloud-apps>.

Als u specifieke activiteiten wilt blokkeren, selecteert u verder de actieBlokkeren en selecteert u de activiteiten die u wilt blokkeren.

Als u waarschuwingen wilt genereren voor specifieke activiteiten, selecteert u de actieControle en configureert u uw waarschuwingsinstellingen.

U kunt bijvoorbeeld de volgende activiteiten blokkeren:

Teams-bericht verzonden. Blokkeer gebruikers van het verzenden van berichten vanuit Microsoft Teams of blokkeer Teams-berichten die specifieke inhoud bevatten.

Afdrukken. Alle afdrukacties blokkeren.

Kopiëren. Alle kopieeracties naar klembord blokkeren of alleen kopiëren voor specifieke inhoud blokkeren.

Bestanden beveiligen bij downloaden

Selecteer het besturingselement Activiteitensessietypeblokkeren om specifieke activiteiten te blokkeren, die u definieert met het filterActiviteitstype.

Alle activiteiten van geconfigureerde apps worden bewaakt en gerapporteerd in het activiteitenlogboek van cloud-apps>.

Selecteer de actieBlokkeren om specifieke activiteiten te blokkeren of selecteer de actieControle en definieer waarschuwingsinstellingen om waarschuwingen voor specifieke activiteiten te genereren.

Selecteer de actieBeveiligen om bestanden te beveiligen met vertrouwelijkheidslabels en andere beveiligingen volgens de bestandsfilters van het beleid.

Vertrouwelijkheidslabels worden geconfigureerd in Microsoft Purview en moeten worden geconfigureerd om versleuteling toe te passen, zodat deze worden weergegeven als een optie in het Defender for Cloud Apps sessiebeleid.

Wanneer u uw sessiebeleid hebt geconfigureerd met een specifiek label en de gebruiker een bestand downloadt dat voldoet aan de criteria van het beleid, worden het label en de bijbehorende beveiligingen en machtigingen toegepast op het bestand.

Het oorspronkelijke bestand blijft ongewijzigd in de cloud-app terwijl het gedownloade bestand is beveiligd. Gebruikers die toegang proberen te krijgen tot het gedownloade bestand, moeten voldoen aan de machtigingsvereisten die worden bepaald door de toegepaste beveiliging.

Defender for Cloud Apps ondersteunt momenteel het toepassen van vertrouwelijkheidslabels vanuit Microsoft Purview Informatiebeveiliging voor de volgende bestandstypen:

- Word: docm, docx, dotm, dotx

- Excel: xlam, xlsm, xlsx, xltx

- PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

Opmerking

PDF-bestanden moeten worden gelabeld met geïntegreerde labels.

De optie Beveiligen biedt geen ondersteuning voor het overschrijven van bestanden met een bestaand label in sessiebeleid.

Uploads van gevoelige bestanden beveiligen

Selecteer het controletypeSessie voor het uploaden van het bestand (met inspectie) om te voorkomen dat een gebruiker een bestand uploadt volgens de bestandsfilters van het beleid.

Als het bestand dat wordt geüpload gevoelige gegevens bevat en niet het juiste label heeft, wordt het uploaden van het bestand geblokkeerd.

Maak bijvoorbeeld een beleid waarmee de inhoud van een bestand wordt gescand om te bepalen of het een overeenkomst met gevoelige inhoud bevat, zoals een burgerservicenummer. Als deze gevoelige inhoud bevat en niet is gelabeld met een Microsoft Purview Informatiebeveiliging vertrouwelijk label, wordt het uploaden van het bestand geblokkeerd.

Tip

Configureer een aangepast bericht voor de gebruiker wanneer een bestand wordt geblokkeerd, met instructies voor het labelen van het bestand om het te uploaden, zodat bestanden die zijn opgeslagen in uw cloud-apps voldoen aan uw beleid.

Zie Gebruikers opleiden om gevoelige bestanden te beveiligen voor meer informatie.

Malware blokkeren bij uploaden of downloaden

Selecteer het uploaden van het besturingsbestand (met inspectie) of Het downloaden van het besturingsbestand (met inspectie) als het sessiebeheertype en Malwaredetectie als inspectiemethode om te voorkomen dat een gebruiker een bestand met malware uploadt of downloadt. Bestanden worden gescand op malware met behulp van de Microsoft threat intelligence-engine.

Bekijk alle bestanden die zijn gemarkeerd als potentiële malware in het activiteitenlogboek van cloud-apps > door te filteren op mogelijke gedetecteerde malware-items. Zie Activiteitsfilters en -query's voor meer informatie.

Gebruikers opleiden om gevoelige bestanden te beveiligen

U wordt aangeraden gebruikers te informeren wanneer ze uw beleid schenden, zodat ze leren voldoen aan de vereisten van uw organisatie.

Omdat elke onderneming unieke behoeften en beleidsregels heeft, kunt u met Defender for Cloud Apps de filters van een beleid aanpassen en het bericht dat aan de gebruiker wordt weergegeven wanneer een schending wordt gedetecteerd.

Geef specifieke richtlijnen aan uw gebruikers, zoals instructies voor het correct labelen van een bestand of het registreren van een onbeheerd apparaat om ervoor te zorgen dat bestanden correct worden geüpload.

Als een gebruiker bijvoorbeeld een bestand zonder vertrouwelijkheidslabel uploadt, configureert u een bericht dat moet worden weergegeven, waarin wordt uitgelegd dat het bestand gevoelige inhoud bevat en een geschikt label vereist. Als een gebruiker probeert een document te uploaden vanaf een onbeheerd apparaat, configureert u een bericht dat moet worden weergegeven met instructies voor het inschrijven van dat apparaat of een bericht waarin verder wordt uitgelegd waarom het apparaat moet worden ingeschreven.

Toegangsbeheer in sessiebeleid

Veel organisaties die ervoor kiezen om sessiebesturingselementen voor cloud-apps te gebruiken om in-sessieactiviteiten te beheren, passen ook toegangsbeheer toe om dezelfde set ingebouwde mobiele en desktopclient-apps te blokkeren, waardoor uitgebreide beveiliging voor de apps wordt geboden.

Blokkeer de toegang tot ingebouwde mobiele en desktopclient-apps met toegangsbeleid door het filter Client-app in te stellen op Mobiel en bureaublad. Sommige ingebouwde client-apps kunnen afzonderlijk worden herkend, terwijl andere die deel uitmaken van een suite met apps alleen kunnen worden geïdentificeerd als hun app op het hoogste niveau. Apps zoals SharePoint Online kunnen bijvoorbeeld alleen worden herkend door een toegangsbeleid te maken dat wordt toegepast op Microsoft 365-apps.

Opmerking

Tenzij het filter client-app specifiek is ingesteld op Mobiel en bureaublad, is het resulterende toegangsbeleid alleen van toepassing op browsersessies. Dit is bedoeld om onbedoeld proxy-gebruikerssessies te voorkomen.

Hoewel de meeste grote browsers ondersteuning bieden voor het uitvoeren van een clientcertificaatcontrole, gebruiken sommige mobiele en desktop-apps ingebouwde browsers die deze controle mogelijk niet ondersteunen. Daarom kan het gebruik van dit filter van invloed zijn op de verificatie voor deze apps.

Conflicten tussen beleidsregels

Wanneer er een conflict is tussen twee sessiebeleidsregels, wint het meer beperkende beleid.

Bijvoorbeeld:

- Als een gebruikerssessie overeenkomt met beide beleidsregels waarbij downloads worden geblokkeerd

- En een beleid waarbij bestanden worden gelabeld bij het downloaden of waar downloads worden gecontroleerd,

- De optie voor het downloaden van bestanden is geblokkeerd om te voldoen aan het meer beperkende beleid.

Verwante onderwerpen

Zie voor meer informatie:

- Problemen met toegangs- en sessiebesturingselementen oplossen

- Zelfstudie: Het downloaden van gevoelige informatie blokkeren met App-beheer voor voorwaardelijke toegang

- Downloads op niet-beheerde apparaten blokkeren met behulp van sessiebesturingselementen

- Webinar app-beheer voor voorwaardelijke toegang

Als u problemen ondervindt, zijn wij er om u te helpen. Open een ondersteuningsticket om hulp of ondersteuning te krijgen voor uw productprobleem.