Defender for Endpoint-architectuur en -implementatiemethode identificeren

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

Wilt u Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

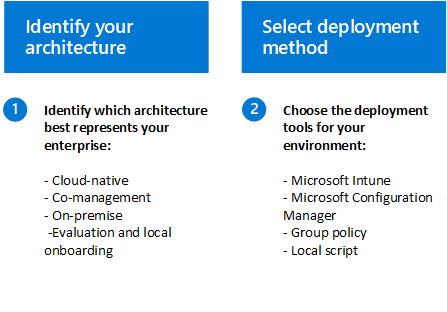

Als u de stappen voor het instellen van uw Microsoft Defender voor Eindpunt implementatie al hebt voltooid en u rollen en machtigingen voor Defender voor Eindpunt hebt toegewezen, is de volgende stap het maken van een plan voor onboarding. Uw plan begint met het identificeren van uw architectuur en het kiezen van uw implementatiemethode.

We begrijpen dat elke bedrijfsomgeving uniek is, dus hebben we verschillende opties geboden om u de flexibiliteit te bieden bij het kiezen van de implementatie van de service. De beslissing over het onboarden van eindpunten voor de Defender for Endpoint-service komt neer op twee belangrijke stappen:

Stap 1: uw architectuur identificeren

Sommige hulpprogramma's zijn beter geschikt voor bepaalde architecturen, afhankelijk van uw omgeving. Gebruik de volgende tabel om te bepalen welke Defender voor Eindpunt-architectuur het beste bij uw organisatie past.

| Architectuur | Omschrijving |

|---|---|

| Cloud-native | U wordt aangeraden Microsoft Intune te gebruiken voor het onboarden, configureren en herstellen van eindpunten vanuit de cloud voor ondernemingen die geen on-premises oplossing voor configuratiebeheer hebben of hun on-premises infrastructuur willen verminderen. |

| Co-management | Voor organisaties die zowel on-premises als cloudworkloads hosten, raden we aan de ConfigMgr en Intune van Microsoft te gebruiken voor hun beheerbehoeften. Deze hulpprogramma's bieden een uitgebreide suite met cloudbeheerfuncties en unieke opties voor co-beheer voor het inrichten, implementeren, beheren en beveiligen van eindpunten en toepassingen in een organisatie. |

| On-premises | Voor ondernemingen die willen profiteren van de cloudmogelijkheden van Microsoft Defender voor Eindpunt en tegelijkertijd hun investeringen in Configuration Manager of Active Directory Domain Services willen maximaliseren, raden we deze architectuur aan. |

| Evaluatie en lokale onboarding | We raden deze architectuur aan voor SOC's (Security Operations Centers) die een Microsoft Defender voor Eindpunt-test willen evalueren of uitvoeren, maar geen bestaande beheer- of implementatiehulpprogramma's hebben. Deze architectuur kan ook worden gebruikt voor het onboarden van apparaten in kleine omgevingen zonder beheerinfrastructuur, zoals een DMZ (gedemilitariseerde zone). |

Stap 2: implementatiemethode selecteren

Zodra u de architectuur van uw omgeving hebt bepaald en een inventaris hebt gemaakt zoals beschreven in de sectie Vereisten, gebruikt u de onderstaande tabel om de juiste implementatiehulpprogramma's voor de eindpunten in uw omgeving te selecteren. Zo kunt u de implementatie effectief plannen.

| Eindpunt | Implementatiehulpprogramma |

|---|---|

| Windows |

Lokaal script (maximaal 10 apparaten) Groepsbeleid Microsoft Intune/mobile Apparaatbeheer Microsoft Configuration Manager VDI-scripts |

|

Windows-servers Linux-servers |

Integratie met Microsoft Defender voor cloud |

| macOS |

Lokaal script Microsoft Intune JAMF Pro Mobile Device Management |

| Linux-servers |

Lokaal script Puppet Ansible Chef Zoutberg |

| Android | Microsoft Intune |

| iOS |

Microsoft Intune Mobile Application Manager |

Opmerking

Voor apparaten die niet worden beheerd door Microsoft Intune of Microsoft Configuration Manager, kunt u beveiligingsbeheer voor Microsoft Defender voor Eindpunt gebruiken om beveiligingsconfiguraties te ontvangen voor Microsoft Defender rechtstreeks vanuit Intune.

Volgende stap

Nadat u uw Defender voor Eindpunt-architectuur en implementatiemethode hebt gekozen, gaat u verder met stap 4: apparaten onboarden.

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.