DMARC instellen om het van-adresdomein te valideren voor afzenders in Microsoft 365

Tip

Wist u dat u de functies in Microsoft Defender XDR gratis kunt uitproberen voor Office 365 Abonnement 2? Gebruik de proefversie van 90 dagen Defender voor Office 365 in de Microsoft Defender portal. Meer informatie over wie zich kan registreren en proefabonnementen kan uitvoeren op Try Microsoft Defender voor Office 365.

Domain-based Message Authentication, Reporting and Conformance (DMARC) is een methode voor e-mailverificatie waarmee e-mail kan worden gevalideerd die is verzonden vanuit uw Microsoft 365-organisatie om vervalste afzenders te voorkomen die worden gebruikt in zakelijke e-mailcompromittatie (BEC), ransomware en andere phishingaanvallen.

U schakelt DMARC in voor een domein door een TXT-record te maken in DNS. DMARC-validatie van een e-mailbericht omvat de volgende elementen:

Controleer of de domeinen in de MAIL FROM- en FROM-adressen zijn uitgelijnd: SPF en DKIM vereisen niet dat de domeinen in de volgende e-mailadressen 'uitlijnen' (overeenkomen):

-

Het MAIL FROM-adres: het e-mailadres dat wordt gebruikt bij de verzending van het bericht tussen SMTP-e-mailservers. Dit adres wordt ook wel het adres, de P1-afzender of de afzender van de

5321.MailFromenvelop genoemd. -

Het Van-adres: het e-mailadres in het veld Van-koptekst dat wordt weergegeven als de afzender van het bericht in e-mailclients. Dit adres wordt ook wel het adres of de

5322.FromP2-afzender genoemd.

Zie Waarom internet-e-mail verificatie nodig heeft voor meer informatie over hoe deze e-mailadressen zich in verschillende domeinen kunnen bevinden en kunnen worden gebruikt voor adresvervalsing.

DMARC gebruikt het resultaat van SPF om beide van de volgende voorwaarden te controleren:

- Het bericht is afkomstig van een geautoriseerde bron voor het domein dat wordt gebruikt in het MAIL FROM-adres (de basisvereiste van SPF).

- De domeinen in de MAIL FROM- en Van-adressen in het bericht zijn uitgelijnd. Dit resultaat vereist dat geldige bronnen voor het bericht zich in het van-adresdomein bevinden.

DMARC gebruikt het resultaat van DKIM om te controleren of het domein dat het bericht heeft ondertekend (de d= waarde in een DKIM-Signature-headerveld zoals gevalideerd door de s= selector-waarde) overeenkomt met het domein in het Van-adres.

Een bericht passeert DMARC als een of beide van de beschreven SPF- of DKIM-controles slagen. Een bericht mislukt DMARC als beide van de beschreven SPF- of DKIM-controles mislukken.

-

Het MAIL FROM-adres: het e-mailadres dat wordt gebruikt bij de verzending van het bericht tussen SMTP-e-mailservers. Dit adres wordt ook wel het adres, de P1-afzender of de afzender van de

DMARC-beleid: hiermee geeft u op wat u moet doen met berichten die niet voldoen aan DMARC (weigeren, in quarantaine plaatsen of geen instructie).

DMARC-rapporten: hiermee geeft u op waar statistische rapporten (een periodieke samenvatting van positieve en negatieve DMARC-resultaten) en forensische rapporten (ook wel bekend als foutrapporten; bijna onmiddellijke DMARC-foutresultaten die vergelijkbaar zijn met een rapport over niet-bezorging of een niet-bezorgdbericht).

Voordat we aan de slag gaan, moet u het volgende weten over DMARC in Microsoft 365 op basis van uw e-maildomein:

Als u alleen het MOERA-domein (Microsoft Online Email Routing Address) gebruikt voor e-mail (bijvoorbeeld contoso.onmicrosoft.com): hoewel SPF en DKIM al zijn geconfigureerd voor uw *.onmicrosoft.com domein, moet u de DMARC TXT-record maken voor het domein *.onmicrosoft.com in de Microsoft 365-beheercentrum. Zie deze sectie verderop in dit artikel voor instructies. Zie Waarom heb ik een 'onmicrosoft.com'-domein? voor meer informatie over *.onmicrosoft.com-domeinen.

Als u een of meer aangepaste domeinen gebruikt voor e-mail (bijvoorbeeld contoso.com): Als u dat nog niet hebt gedaan, moet u SPF configureren voor alle aangepaste domeinen en subdomeinen die u voor e-mail gebruikt. U moet dkim-ondertekening ook configureren met behulp van het aangepaste domein of subdomein, zodat het domein dat wordt gebruikt om het bericht te ondertekenen, overeenkomt met het domein in het Van-adres. Zie de volgende artikelen voor instructies:

- SPF instellen om adresvervalsing te helpen voorkomen

- DKIM gebruiken om uitgaande e-mail van uw aangepaste domein te valideren

Daarna moet u ook de DMARC TXT-records configureren voor uw aangepaste domeinen, zoals beschreven in dit artikel. U hebt ook de volgende overwegingen:

Subdomeinen:

- Voor e-mailservices die niet onder uw directe beheer zijn (bijvoorbeeld bulk-e-mailservices), raden we u aan een subdomein (bijvoorbeeld marketing.contoso.com) te gebruiken in plaats van uw hoofd-e-maildomein (bijvoorbeeld contoso.com). U wilt niet dat problemen met e-mail die vanuit deze e-mailservices worden verzonden, van invloed zijn op de reputatie van e-mail die is verzonden door werknemers in uw hoofd-e-maildomein. Zie Kan ik aangepaste subdomeinen of meerdere domeinen toevoegen aan Microsoft 365 voor meer informatie over het toevoegen van subdomeinen.

- In tegenstelling tot SPF en DKIM dekt de DMARC TXT-record voor een domein automatisch alle subdomeinen (inclusief niet-bestaande subdomeinen) die geen eigen DMARC TXT-record hebben. Met andere woorden, u kunt de overname van DMARC op een subdomein verstoren door een DMARC TXT-record in dat subdomein te maken. Voor elk subdomein is echter een SPF- en DKIM-record voor DMARC vereist.

Als u eigenaar bent van geregistreerde maar ongebruikte domeinen: als u geregistreerde domeinen hebt die niet worden gebruikt voor e-mail of iets anders (ook wel geparkeerde domeinen genoemd), configureert u de DMARC TXT-records in deze domeinen om op te geven dat er nooit e-mail afkomstig mag zijn van deze domeinen. Deze richtlijn omvat het *.onmicrosoft.com-domein als u dit niet gebruikt voor e-mail.

DMARC-controles voor binnenkomende e-mail hebben mogelijk hulp nodig: als u een e-mailservice gebruikt die berichten wijzigt die worden verzonden voordat ze worden bezorgd in Microsoft 365, kunt u de service identificeren als een vertrouwde ARC-sealer, zodat de gewijzigde berichten niet automatisch dmarc-controles mislukken. Zie de sectie Volgende stappen aan het einde van dit artikel voor meer informatie.

In de rest van dit artikel wordt de DMARC TXT-record beschreven die u moet maken voor domeinen in Microsoft 365, de beste manier om DMARC geleidelijk en veilig in te stellen voor aangepaste domeinen in Microsoft 365 en hoe Microsoft 365 DMARC gebruikt voor inkomende e-mail.

Tip

Als u de DMARC TXT-record wilt maken voor uw *.onmicrosoft.com-domein in de Microsoft 365-beheercentrum, raadpleegt u deze sectie verderop in dit artikel.

Er zijn geen beheerportals of PowerShell-cmdlets in Microsoft 365 voor het beheren van DMARC TXT-records in uw aangepaste domeinen. In plaats daarvan maakt u de DMARC TXT-record bij uw domeinregistrar of DNS-hostingservice (vaak hetzelfde bedrijf).

We bieden instructies voor het maken van het bewijs van domeineigendom TXT-record voor Microsoft 365 bij veel domeinregistrars. U kunt deze instructies als uitgangspunt gebruiken om DMARC TXT-records te maken. Zie DNS-records toevoegen om uw domein te verbinden voor meer informatie.

Als u niet bekend bent met dns-configuratie, neemt u contact op met uw domeinregistrar en vraagt u om hulp.

Syntaxis voor DMARC TXT-records

DMARC TXT-records worden uitgebreid beschreven in RFC 7489.

De basissyntaxis van de DMARC TXT-record voor een domein in Microsoft 365 is:

Hostnaam: _dmarc

TXT-waarde: v=DMARC1; <DMARC policy>; <Percentage of DMARC failed mail subject to DMARC policy>; <DMARC reports>

Of

Hostnaam: _dmarc

TXT-waarde: v=DMARC1; p=<reject | quarantine | none>; pct=<0-100>; rua=mailto:<DMARCAggregateReportURI>; ruf=mailto:<DMARCForensicReportURI>

Bijvoorbeeld:

Hostnaam: _dmarc

TXT-waarde: v=DMARC1; p=reject; pct=100; rua=mailto:rua@contoso.com; ruf=mailto:ruf@contoso.com

De waarde

_dmarcvan de hostnaam is vereist.v=DMARC1;identificeert de TXT-record als een DMARC TXT-record.DMARC-beleid: vertelt het doel-e-mailsysteem wat er moet worden uitgevoerd met berichten die DMARC mislukken, zoals eerder in dit artikel wordt beschreven:

-

p=reject: De berichten moeten worden geweigerd. Wat er daadwerkelijk met het bericht gebeurt, is afhankelijk van het doel-e-mailsysteem, maar de berichten worden meestal verwijderd. -

p=quarantine: De berichten moeten worden geaccepteerd, maar gemarkeerd. Wat er daadwerkelijk met het bericht gebeurt, is afhankelijk van het doel-e-mailsysteem. Het bericht kan bijvoorbeeld in quarantaine worden geplaatst als spam, worden bezorgd in de map Ongewenste e-Email of worden bezorgd in het Postvak IN met een id die is toegevoegd aan de onderwerp- of berichttekst. -

p=none: geen voorgestelde actie voor berichten die mislukken met DMARC. Wat er met het bericht gebeurt, is afhankelijk van de e-mailbeveiligingsfuncties in het doel-e-mailsysteem. U gebruikt deze waarde voor het testen en afstemmen van het DMARC-beleid , zoals verderop in dit artikel wordt beschreven.

Tip

Uitgaande e-mail van domeinen in Microsoft 365 die geen DMARC-controles uitvoeren door de doel-e-mailservice, wordt gerouteerd via de bezorgingspool met hoog risico voor uitgaande berichten als het DMARC-beleid voor het domein of

p=quarantineisp=reject. Er is geen onderdrukking voor dit gedrag.-

Percentage mislukte DMARC-e-mail dat is onderworpen aan DMARC-beleid: geeft aan het doel-e-mailsysteem aan hoeveel berichten waarvoor DMARC (percentage) mislukt, het DMARC-beleid wordt toegepast. Betekent bijvoorbeeld

pct=100dat voor alle berichten waarvoor DMARC mislukt, het DMARC-beleid wordt toegepast. U gebruikt waarden kleiner dan 100 voor het testen en afstemmen van het DMARC-beleid , zoals verderop in dit artikel wordt beschreven. Als u niet gebruiktpct=, ispct=100de standaardwaarde .DMARC-rapporten:

Statistische rapport-URI van DMARC: de

rua=mailto:waarde geeft aan waar het statistische DMARC-rapport moet worden verzonden. Het statistische rapport heeft de volgende eigenschappen:- De e-mailberichten die het samengevoegde rapport bevatten, worden doorgaans eenmaal per dag verzonden (het rapport bevat de DMARC-resultaten van de vorige dag). De onderwerpregel bevat het doeldomein dat het rapport heeft verzonden (Submitter) en het brondomein voor de DMARC-resultaten (Rapportdomein).

- De DMARC-gegevens bevinden zich in een XML-e-mailbijlage die waarschijnlijk is gecomprimeerd met GZIP. Het XML-schema is gedefinieerd in bijlage C van RFC 7489. Het rapport bevat de volgende informatie:

- De IP-adressen van servers of services die e-mail verzenden via uw domein.

- Of de servers of services DMARC-verificatie doorgeven of mislukken.

- De acties die DMARC uitvoert voor e-mail waarvoor DMARC-verificatie mislukt (op basis van het DMARC-beleid).

Tip

De informatie in het statistische rapport kan enorm zijn en moeilijk te parseren. U kunt de volgende opties gebruiken voor DMARC-rapportage om inzicht te krijgen in de gegevens:

- Automatisering maken met Behulp van PowerShell of Microsoft Power BI.

- Een externe service gebruiken. Zoek voor een lijst met services naar DMARC in de MICROSOFT MISA-catalogus (Intelligent Security Association) op https://www.microsoft.com/misapartnercatalog. De DMARC Reporting Services beschrijven alle aangepaste waarden die vereist zijn in de DMARC TXT-record.

URI voor forensisch DMARC-rapport: de

ruf=mailto:waarde geeft aan waar het DMARC Forensic-rapport moet worden verzonden (ook wel bekend als het DMARC-foutrapport). Het rapport wordt gegenereerd en onmiddellijk verzonden na een DMARC-fout, zoals een rapport over niet-bezorging (ook wel een NDR of niet-bezorgdbericht genoemd).

Tip

U moet de rapporten van DMARC Aggregate regelmatig controleren om te controleren waar e-mail van uw domeinen vandaan komt en om te controleren op onbedoelde DMARC-fouten (fout-positieven).

Afzonderlijke doel-e-mailsystemen zijn verantwoordelijk voor het verzenden van DMARC-rapporten naar u. De hoeveelheid en verscheidenheid aan DMARC-rapporten varieert op dezelfde manier als het volume en de verscheidenheid aan e-mail die vanuit uw organisatie wordt verzonden. Verwacht bijvoorbeeld een lager e-mailvolume tijdens feestdagen en een hoger e-mailvolume tijdens organisatie-gebeurtenissen. Het is het beste om specifieke personen aan te wijzen om DMARC-rapporten te bewaken en om een specifiek postvak of Microsoft 365-groep te gebruiken om de DMARC-rapporten te ontvangen (de rapporten niet afleveren in het postvak van een gebruiker).

Gebruik de volgende resources voor meer informatie over DMARC:

- De DMARC Training Series van M3AAWG (Messaging, Malware, Mobile Anti-Abuse Working Group).

- Informatie op DMARC.org.

Gebruik de Microsoft 365-beheercentrum om DMARC TXT-records toe te voegen voor *.onmicrosoft.com-domeinen in Microsoft 365

Selecteer in de Microsoft 365-beheercentrum op https://admin.microsoft.comalle>instellingen>Domeinen weergeven. Als u rechtstreeks naar de pagina Domeinen wilt gaan, gebruikt u https://admin.microsoft.com/Adminportal/Home#/Domains.

Selecteer op de pagina Domeinen het domein *.onmicrosoft.com in de lijst door ergens in de rij te klikken, behalve het selectievakje naast de domeinnaam.

Selecteer op de pagina met domeingegevens die wordt geopend het tabblad DNS-records .

Selecteer op het tabblad DNS-records de optie

Record toevoegen.

Record toevoegen.Configureer in de flyout Een aangepaste DNS-record toevoegen die wordt geopend de volgende instellingen:

Type: controleer of TXT (tekst) is geselecteerd.

TXT-naam: voer in

_dmarc.TXT-waarde: voer in

v=DMARC1; p=reject.Tip

Als u bestemmingen wilt opgeven voor de rapporten DMARC Aggregate en DMARC Forensic, gebruikt u de syntaxis

v=DMARC1; p=reject rua=mailto:<emailaddress>; ruf=mailto:<emailaddress>. Bijvoorbeeldv=DMARC1; p=reject rua=mailto:rua@contoso.onmicrosoft.com; ruf=mailto:ruf@contoso.onmicrosoft.com.DMARC-rapportageleveranciers in de MISA-catalogus maken https://www.microsoft.com/misapartnercatalog het gemakkelijker om DMARC-resultaten weer te geven en te interpreteren.

TTL: Controleer of 1 uur is geselecteerd.

Wanneer u klaar bent met de flyout Een aangepaste DNS-record toevoegen , selecteert u Opslaan.

DMARC instellen voor actieve aangepaste domeinen in Microsoft 365

Tip

Zoals eerder vermeld in dit artikel, moet u SPF TXT-records maken en DKIM-ondertekening configureren voor alle aangepaste domeinen en subdomeinen die u gebruikt om e-mail te verzenden in Microsoft 365 voordat u DMARC configureert voor aangepaste domeinen of subdomeinen.

We raden een geleidelijke aanpak aan om DMARC in te stellen voor uw Microsoft 365-domeinen. Het doel is om een p=reject DMARC-beleid te krijgen voor al uw aangepaste domeinen en subdomeinen, maar u moet onderweg testen en controleren om te voorkomen dat doel-e-mailsystemen goede e-mail weigeren vanwege onbedoelde DMARC-fouten.

Uw DMARC-implementatieplan moet de volgende stappen gebruiken. Begin met een domein of subdomein met een laag e-mailvolume en/of minder potentiële e-mailbronnen (minder kans dat legitieme e-mail van onbekende bronnen wordt geblokkeerd):

Begin met een DMARC-beleid van

p=noneen bewaak de resultaten voor het domein. Bijvoorbeeld:DMARC TXT-record voor marketing.contoso.com:

Hostnaam:

_dmarc

TXT-waarde:v=DMARC1; p=none; pct=100; rua=mailto:rua@marketing.contoso.com; ruf=mailto:ruf@marketing.contoso.comDe rapporten DMARC Aggregate en DMARC Forensic geven de aantallen en bronnen weer van berichten die dmarc-controles doorstaan en mislukken. U kunt zien hoeveel van uw legitieme e-mailverkeer al dan niet wordt gedekt door DMARC en eventuele problemen oplossen. U kunt ook zien hoeveel frauduleuze berichten worden verzonden en van waaruit ze worden verzonden.

Verhoog het DMARC-beleid naar

p=quarantineen bewaak de resultaten voor het domein.Nadat u de effecten van

p=nonehebt gecontroleerd, kunt u het DMARC-beleid verhogen naarp=quarantinevoor het domein. Bijvoorbeeld:DMARC TXT-record voor marketing.contoso.com:

Hostnaam:

_dmarc

TXT-waarde:v=DMARC1; p=quarantine; pct=100; rua=mailto:rua@marketing.contoso.com; ruf=mailto:ruf@marketing.contoso.comU kunt de

pct=waarde ook gebruiken om geleidelijk meer berichten te beïnvloeden en de resultaten te controleren. U kunt bijvoorbeeld de volgende stappen uitvoeren:pct=10pct=25pct=50pct=75pct=100

Verhoog het DMARC-beleid naar

p=rejecten bewaak de resultaten voor het domein.Nadat u de effecten van

p=quarantinehebt gecontroleerd, kunt u het DMARC-beleid verhogen naarp=rejectvoor het domein. Bijvoorbeeld:DMARC TXT-record voor marketing.contoso.com:

Hostnaam:

_dmarc

TXT-waarde:v=DMARC1; p=reject; pct=100; rua=mailto:rua@marketing.contoso.com; ruf=mailto:ruf@marketing.contoso.comU kunt de

pct=waarde ook gebruiken om geleidelijk meer berichten te beïnvloeden en de resultaten te controleren.Herhaal de vorige drie stappen voor de resterende subdomeinen met toenemende volumes en/of complexiteit, waarbij het bovenliggende domein voor het laatst wordt opgeslagen.

Tip

Het blokkeren van legitieme e-mail in een aanzienlijk volume is onaanvaardbaar voor gebruikers, maar het is bijna onvermijdelijk dat u een aantal fout-positieven krijgt. Ga langzaam en methodisch om met problemen die worden weergegeven in DMARC-rapportage. DMARC-rapportageleveranciers in de MISA-catalogus maken https://www.microsoft.com/misapartnercatalog het gemakkelijker om de DMARC-resultaten weer te geven en te interpreteren.

Zoals eerder beschreven, nemen subdomeinen de DMARC TXT-recordinstellingen van het bovenliggende domein over, die kunnen worden overschreven door een afzonderlijke DMARC TXT-record in het subdomein. Wanneer u klaar bent met het instellen van DMARC in een domein en alle subdomeinen en de DMARC-instellingen in feite identiek zijn voor het bovenliggende domein en alle subdomeinen, kunt u de DMARC TXT-records in de subdomeinen verwijderen en vertrouwen op de enkele DMARC TXT-record in het bovenliggende domein.

DMARC TXT-records voor geparkeerde domeinen in Microsoft 365

Tip

De aanbevolen SPF TXT-record voor geparkeerde domeinen die geen e-mail verzenden, wordt beschreven in SPF TXT-records voor aangepaste domeinen in Microsoft 365. Zoals beschreven in DKIM instellen om e-mail te ondertekenen vanuit uw Microsoft 365-domein, raden we DKIM CNAME-records niet aan voor geparkeerde domeinen.

Als u geregistreerde domeinen hebt waar niemand op internet e-mail van mag verwachten, maakt u de volgende DMARC TXT-record bij de domeinregistrar voor het domein:

Hostnaam:

_dmarc

TXT-waarde:v=DMARC1; p=reject;- De

pct=waarde wordt niet opgenomen, omdat de standaardwaarde ispct=100. - De

rua=mailto:waarden enruf=mailto:zijn mogelijk niet nodig in dit scenario, omdat er nooit een geldige e-mail afkomstig mag zijn van afzenders in het domein.

- De

Als u het domein *.onmicrosoft.com niet gebruikt om e-mail te verzenden, moet u ook de DMARC TXT-record toevoegen voor uw *.onmicrosoft.com domein.

DMARC voor inkomende e-mail naar Microsoft 365

DMARC-controles op e-mail die in Microsoft 365 binnenkomen, worden beïnvloed door de volgende functies in Exchange Online Protection (EOP):

- Of spoof intelligence is ingeschakeld of uitgeschakeld in het antiphishingbeleid dat het bericht heeft gecontroleerd. Als u spoof intelligence uitschakelt, wordt alleen impliciete spoofingbeveiliging van samengestelde verificatiecontroles uitgeschakeld.

- Of het DMARC-recordbeleid honoreert wanneer het bericht wordt gedetecteerd als spoof-instelling is ingeschakeld of uitgeschakeld in het antiphishingbeleid dat het bericht heeft gecontroleerd, en de opgegeven acties op basis van het DMARC-beleid van het brondomein (

p=quarantineofp=rejectin de DMARC TXT-record).

Zie Spoof-beveiliging en DMARC-beleid voor afzenders voor volledige informatie.

Als u de standaardwaarden voor deze instellingen in antiphishingbeleid wilt zien, controleert u de instellingswaarden in de tabel bij EOP-instellingen voor antiphishingbeleid.

Microsoft 365 verzendt geen forensische DMARC-rapporten (ook wel dmarc-foutrapporten genoemd), zelfs niet als er een geldig

ruf=mailto:adres bestaat in de DMARC TXT-record van het brondomein.Microsoft 365 verzendt statistische DMARC-rapporten naar alle domeinen met een geldig

rua=mailto:adres in de DMARC TXT-records, zolang de MX-record voor het Microsoft 365-domein rechtstreeks naar Microsoft 365 verwijst.Als e-mail van internet wordt gerouteerd via een service of apparaat van derden voordat deze wordt geleverd aan Microsoft 365 (de MX-record verwijst naar een andere locatie dan Microsoft 365), worden er geen statistische DMARC-rapporten verzonden. Deze beperking omvat hybride of zelfstandige EOP-scenario's waarbij e-mail wordt bezorgd in de on-premises omgeving voordat deze wordt doorgestuurd naar Microsoft 365 met behulp van een connector.

Tip

Wanneer een service of apparaat van derden zich vóór e-mail bevindt die naar Microsoft 365 stroomt, identificeert Uitgebreide filtering voor connectors (ook wel overslaan genoemd) correct de bron van internetberichten voor SPF, DKIM (als de service berichten wijzigt) en DMARC-validatie.

Problemen met DMARC oplossen

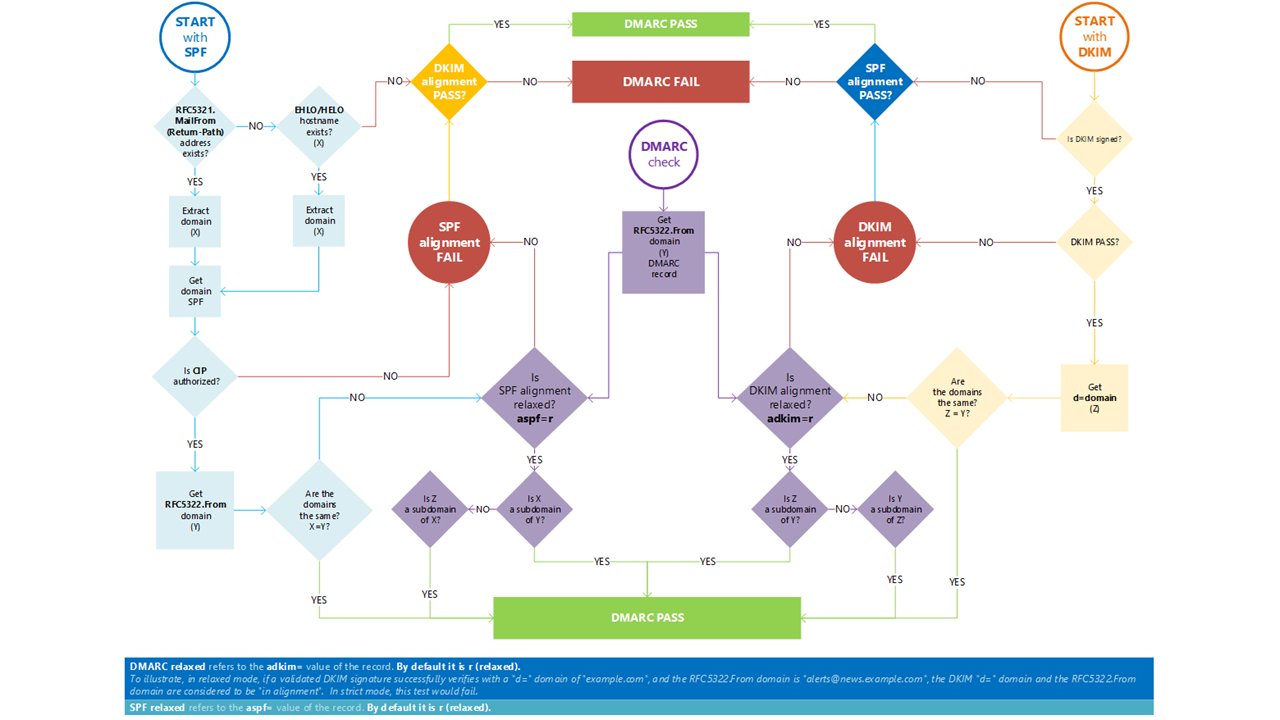

U kunt de volgende afbeelding gebruiken om problemen met DMARC-verificatie op te lossen.

Volgende stappen

Voor e-mail die naar Microsoft 365 komt, moet u mogelijk ook vertrouwde ARC-sealers configureren als u services gebruikt waarmee berichten die worden verzonden, worden gewijzigd voordat ze aan uw organisatie worden bezorgd. Zie Vertrouwde ARC-sealers configureren voor meer informatie.