Het geavanceerde opsporingsschema begrijpen

Van toepassing op:

- Microsoft Defender XDR

Belangrijk

Sommige informatie in dit artikel heeft betrekking op een vooraf uitgebracht product dat aanzienlijk kan worden gewijzigd voordat het commercieel wordt uitgebracht. Microsoft geeft geen garanties, expliciet of impliciet, met betrekking tot de informatie die hier wordt verstrekt.

Het geavanceerde opsporingsschema bestaat uit meerdere tabellen met gebeurtenisgegevens of informatie over apparaten, waarschuwingen, identiteiten en andere entiteitstypen. Als u effectief query's wilt bouwen die meerdere tabellen omvatten, moet u de tabellen en de kolommen in het geavanceerde opsporingsschema begrijpen.

Schemagegevens ophalen

Gebruik tijdens het samenstellen van query's de ingebouwde schemaverwijzing om snel de volgende informatie over elke tabel in het schema op te halen:

- Beschrijving van tabellen: het type gegevens in de tabel en de bron van die gegevens.

- Kolommen: alle kolommen in de tabel.

-

Actietypen: mogelijke waarden in de

ActionTypekolom die de gebeurtenistypen vertegenwoordigen die door de tabel worden ondersteund. Deze informatie wordt alleen verstrekt voor tabellen die gebeurtenisgegevens bevatten. - Voorbeeldquery: voorbeeldquery's die laten zien hoe de tabel kan worden gebruikt.

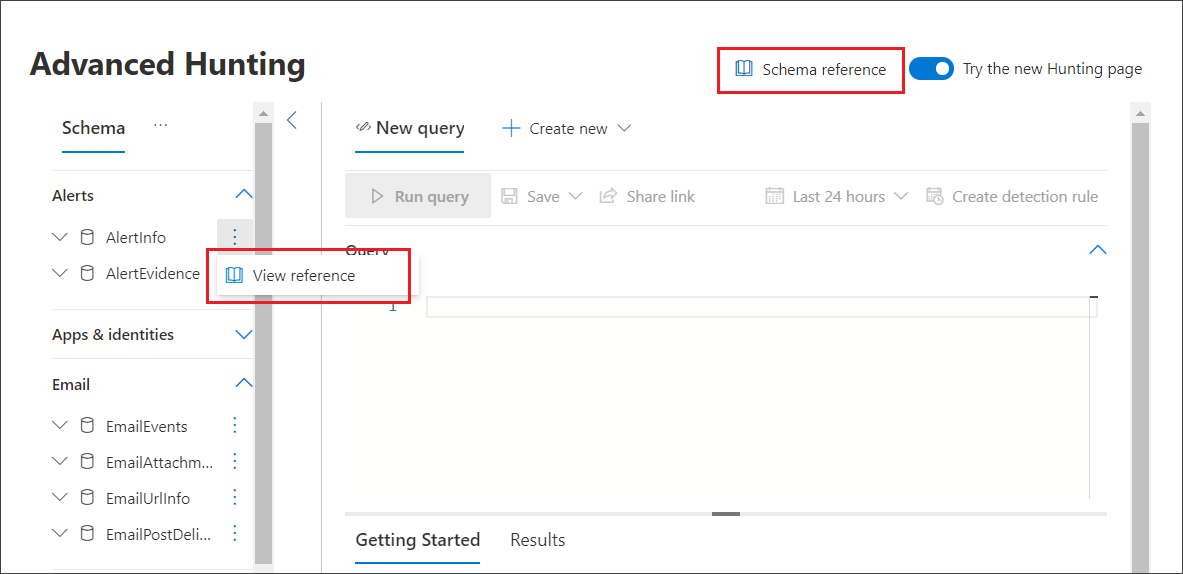

De schemareferentie openen

Als u snel toegang wilt krijgen tot de schemareferentie, selecteert u de actie Verwijzing weergeven naast de tabelnaam in de schemaweergave. U kunt ook Schema-verwijzing selecteren om naar een tabel te zoeken.

Meer informatie over de schematabellen

De volgende verwijzing bevat een lijst met alle tabellen in het schema. Elke tabelnaam is gekoppeld aan een pagina met een beschrijving van de kolomnamen voor die tabel. Tabel- en kolomnamen worden ook weergegeven in Microsoft Defender XDR als onderdeel van de schemaweergave op het geavanceerde opsporingsscherm.

| Tabelnaam | Beschrijving |

|---|---|

| AADSignInEventsBeta | interactieve en niet-interactieve aanmeldingen Microsoft Entra |

| AADSpnSignInEventsBeta | aanmeldingen voor service-principal en beheerde identiteit Microsoft Entra |

| AlertEvidence | Bestanden, IP-adressen, URL's, gebruikers of apparaten die zijn gekoppeld aan waarschuwingen |

| AlertInfo | Waarschuwingen van Microsoft Defender voor Eindpunt, Microsoft Defender voor Office 365, Microsoft Defender for Cloud Apps en Microsoft Defender for Identity, inclusief ernstgegevens en bedreigingscategorisatie |

| BehaviorEntities (preview) | Gegevenstypen gedrag in Microsoft Defender for Cloud Apps |

| BehaviorInfo (preview) | Waarschuwingen van Microsoft Defender for Cloud Apps |

| CloudAppEvents | Gebeurtenissen met betrekking tot accounts en objecten in Office 365 en andere cloud-apps en -services |

| DeviceEvents | Meerdere gebeurtenistypen, waaronder gebeurtenissen die worden geactiveerd door beveiligingsbesturingselementen zoals Microsoft Defender Antivirus en exploit protection |

| DeviceFileCertificateInfo | Certificaatgegevens van ondertekende bestanden die zijn verkregen uit certificaatverificatie-gebeurtenissen op eindpunten |

| DeviceFileEvents | Bestanden maken, wijzigen en andere bestandssysteem-gebeurtenissen |

| DeviceImageLoadEvents | DLL-laadbeurtenissen |

| DeviceInfo | Computergegevens, inclusief informatie over het besturingssysteem |

| DeviceLogonEvents | Aanmeldingen en andere verificatiegebeurtenissen op apparaten |

| DeviceNetworkEvents | Netwerkverbinding en gerelateerde gebeurtenissen |

| DeviceNetworkInfo | Netwerkeigenschappen van apparaten, waaronder fysieke adapters, IP- en MAC-adressen, evenals verbonden netwerken en domeinen |

| DeviceProcessEvents | Proces maken en gerelateerde gebeurtenissen |

| DeviceRegistryEvents | Registervermeldingen maken en wijzigen |

| DeviceTvmHardwareFirmware | Hardware- en firmwaregegevens van apparaten zoals gecontroleerd door Defender Vulnerability Management |

| DeviceTvmInfoGathering | Defender Vulnerability Management evaluatie-gebeurtenissen, waaronder configuratie- en aanvalsstatussen |

| DeviceTvmInfoGatheringKB | Metagegevens voor evaluatie-gebeurtenissen die in de DeviceTvmInfogathering tabel zijn verzameld |

| DeviceTvmSecureConfigurationAssessment | Microsoft Defender Vulnerability Management evaluatie-gebeurtenissen, waarmee de status van verschillende beveiligingsconfiguraties op apparaten wordt aangegeven |

| DeviceTvmSecureConfigurationAssessmentKB | Knowledge Base van verschillende beveiligingsconfiguraties die door Microsoft Defender Vulnerability Management worden gebruikt om apparaten te beoordelen; bevat toewijzingen aan verschillende standaarden en benchmarks |

| DeviceTvmSoftwareEvidenceBeta | Bewijsgegevens over waar een specifieke software is gedetecteerd op een apparaat |

| DeviceTvmSoftwareInventory | Inventaris van software die op apparaten is geïnstalleerd, met inbegrip van hun versiegegevens en de status van het einde van de ondersteuning |

| DeviceTvmSoftwareVulnerabilities | Softwareproblemen gevonden op apparaten en de lijst met beschikbare beveiligingsupdates die elk beveiligingsprobleem verhelpen |

| DeviceTvmSoftwareVulnerabilitiesKB | Knowledge Base met openbaar bekendgemaakte beveiligingsproblemen, waaronder of exploitcode openbaar beschikbaar is |

| EmailAttachmentInfo | Informatie over bestanden die zijn gekoppeld aan e-mailberichten |

| EmailEvents | Microsoft 365-e-mailevenementen, waaronder e-mailbezorging en blokkeringsevenementen |

| EmailPostDeliveryEvents | Beveiligingsgebeurtenissen die plaatsvinden na de bezorging, nadat Microsoft 365 de e-mailberichten naar het postvak van de geadresseerde heeft verzonden |

| EmailUrlInfo | Informatie over URL's in e-mailberichten |

| ExposureGraphEdges | Microsoft Security Exposure Management informatie over blootstellingsgrafiekrand biedt inzicht in relaties tussen entiteiten en assets in de grafiek |

| ExposureGraphNodes | Microsoft Security Exposure Management informatie over blootstellingsgrafiekknooppunten, over organisatie-entiteiten en hun eigenschappen |

| IdentityDirectoryEvents | Gebeurtenissen waarbij een on-premises domeincontroller met Active Directory (AD) wordt uitgevoerd. Deze tabel bevat een reeks identiteitsgerelateerde gebeurtenissen en systeemgebeurtenissen op de domeincontroller. |

| IdentityInfo | Accountgegevens uit verschillende bronnen, waaronder Microsoft Entra ID |

| IdentityLogonEvents | Verificatie-gebeurtenissen in Active Directory en Microsoft onlineservices |

| IdentityQueryEvents | Query's voor Active Directory-objecten, zoals gebruikers, groepen, apparaten en domeinen |

| UrlClickEvents | Klikken op veilige koppelingen vanuit e-mailberichten, Teams en Office 365-apps |

Verwante onderwerpen

- Overzicht van geavanceerd opsporen

- De querytaal leren

- Werken met queryresultaten

- Gedeelde query's gebruiken

- Opsporen op apparaten en in e-mailberichten, apps en identiteiten

- Aanbevolen procedures voor query's toepassen

Tip

Wil je meer weten? Neem contact op met de Microsoft Beveiliging-community in onze Tech Community: Microsoft Defender XDR Tech Community.