Tolerantie bouwen met referentiebeheer

Wanneer een referentie wordt gepresenteerd aan de Microsoft Entra-id in een tokenaanvraag, kunnen er meerdere afhankelijkheden zijn die beschikbaar moeten zijn voor validatie. De eerste verificatiefactor is afhankelijk van Microsoft Entra-verificatie en, in sommige gevallen, op externe (niet-Entra-id)-afhankelijkheid, zoals on-premises infrastructuur. Zie Build resilience in uw hybride infrastructuur voor meer informatie over hybride verificatiearchitecturen.

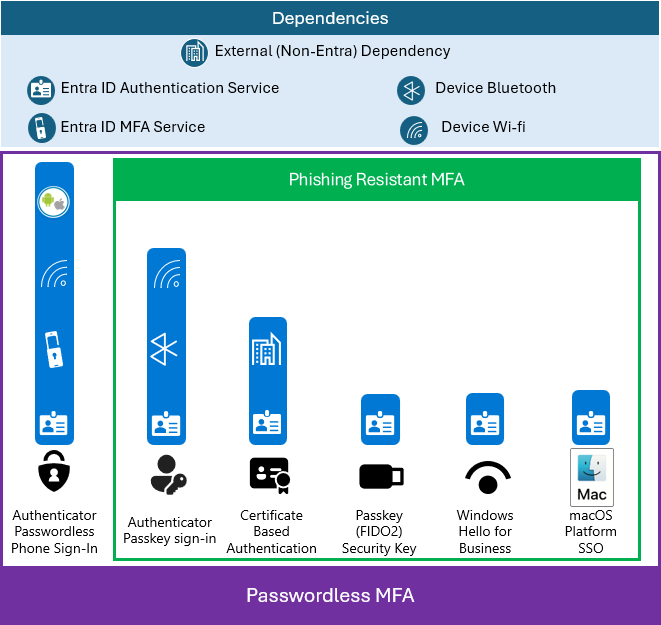

De veiligste en tolerantste referentiestrategie is het gebruik van verificatie zonder wachtwoord. Windows Hello voor Bedrijven- en wachtwoordsleutelbeveiligingssleutels (FIDO 2.0) hebben minder afhankelijkheden dan andere MFA-methoden. Voor macOS-gebruikers kunnen klanten platformreferenties inschakelen voor macOS. Wanneer u deze methoden implementeert, kunnen gebruikers sterke wachtwoordloze en phishingbestendige Multi-Factor Authentication (MFA) uitvoeren.

Fooi

Zie Phishing-bestendige verificatie in Microsoft Entra ID voor een uitgebreide videoserie over het implementeren van deze verificatiemethoden

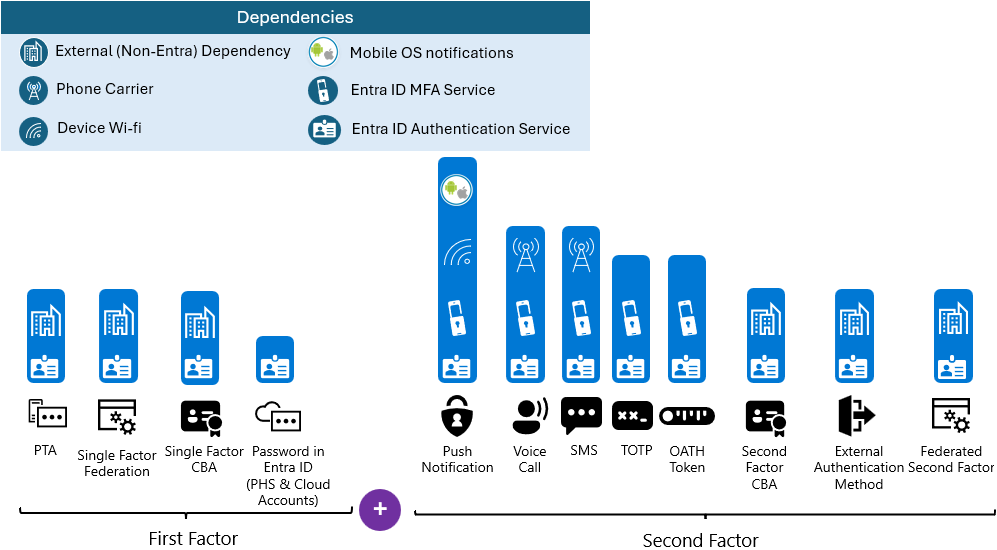

Als u een tweede factor implementeert, worden de afhankelijkheden voor de tweede factor toegevoegd aan de afhankelijkheden voor de eerste. Als uw eerste factor bijvoorbeeld via Pass Through Authentication (PTA) is en uw tweede factor SMS is, zijn uw afhankelijkheden als volgt.

- Microsoft Entra-verificatieservices

- Microsoft Entra multi-factor authentication-service

- On-premises infrastructuur

- Telefoonprovider

- Het apparaat van de gebruiker (niet afgebeeld)

Uw referentiestrategie moet rekening houden met de afhankelijkheden van elk verificatietype en inrichtingsmethoden die een single point of failure voorkomen.

Omdat verificatiemethoden verschillende afhankelijkheden hebben, is het een goed idee om gebruikers in staat te stellen zich zo veel mogelijk opties voor de tweede factor te registreren. Zorg ervoor dat u indien mogelijk tweede factoren met verschillende afhankelijkheden opneemt. Spraakoproep en sms als tweede factoren delen bijvoorbeeld dezelfde afhankelijkheden, zodat ze als enige opties het risico niet beperken.

Voor tweede factoren hebben de Microsoft Authenticator-app of andere verificator-apps met behulp van op tijd gebaseerde eenmalige wachtwoordcode (TOTP) of OAuth-hardwaretokens de minste afhankelijkheden en zijn daarom toleranter.

Aanvullende informatie over externe (niet-Entra)-afhankelijkheden

| Verificatiemethode | Externe afhankelijkheid (niet-entra) | Meer informatie |

|---|---|---|

| Verificatie op basis van certificaten (CBA) | In de meeste gevallen (afhankelijk van de configuratie) is een intrekkingscontrole vereist. Hiermee wordt een externe afhankelijkheid toegevoegd aan het CRL-distributiepunt (CDP) | Inzicht in het certificaatintrekkingsproces |

| Pass Through-verificatie (PTA) | PTA gebruikt on-premises agents om de wachtwoordverificatie te verwerken. | Hoe werkt passthrough-verificatie van Microsoft Entra? |

| Federatie | Federatieserver(s) moeten online zijn en beschikbaar zijn om de verificatiepoging te verwerken | Implementatie van hoge beschikbaarheid in meerdere geografische AD FS's in Azure met Azure Traffic Manager |

| Externe verificatiemethoden (EAM) | EAM biedt een pad voor klanten om externe MFA-providers te gebruiken. | Een externe verificatiemethode beheren in Microsoft Entra-id (preview) |

Hoe helpen meerdere referenties bij tolerantie?

Het inrichten van meerdere referentietypen biedt gebruikers opties die voldoen aan hun voorkeuren en omgevingsbeperkingen. Als gevolg hiervan is interactieve verificatie waarbij gebruikers worden gevraagd om meervoudige verificatie toleranter te zijn voor specifieke afhankelijkheden die niet beschikbaar zijn op het moment van de aanvraag. U kunt verificatieprompts voor meervoudige verificatie optimaliseren.

Naast de hierboven beschreven individuele gebruikerstolerantie moeten ondernemingen onvoorziene gebeurtenissen plannen voor grootschalige onderbrekingen, zoals operationele fouten die leiden tot een onjuiste configuratie, een natuurramp of een resourcestoring in de hele onderneming naar een on-premises federatieservice (met name wanneer deze wordt gebruikt voor meervoudige verificatie).

Hoe kan ik tolerante referenties implementeren?

- Referenties zonder wachtwoord implementeren. Geef de voorkeur aan phishing-bestendige methoden zoals Windows Hello voor Bedrijven, wachtwoordsleutels (aanmeldingssleutels van Authenticator-wachtwoordsleutels en FIDO2-beveiligingssleutels) en verificatie op basis van certificaten (CBA) om de beveiliging te verbeteren en afhankelijkheden te verminderen.

- Implementeer de Microsoft Authenticator-app als een tweede factor.

- Migreren van federatie naar cloudverificatie om de afhankelijkheid van federatieve id-provider te verwijderen.

- Schakel wachtwoord-hashsynchronisatie in voor hybride accounts die worden gesynchroniseerd vanuit Windows Server Active Directory. Deze optie kan worden ingeschakeld naast federatieservices zoals Active Directory Federation Services (AD FS) en biedt een terugval als de federation-service mislukt.

- Analyseer het gebruik van meervoudige verificatiemethoden om de gebruikerservaring te verbeteren.

- Een flexibele strategie voor toegangsbeheer implementeren

Volgende stappen

Tolerantiebronnen voor beheerders en architecten

- Tolerantie bouwen met apparaatstatussen

- Tolerantie bouwen met behulp van CAE (Continuous Access Evaluation)

- Tolerantie bouwen in verificatie van externe gebruikers

- Tolerantie bouwen in uw hybride verificatie

- Tolerantie bouwen in toegang tot toepassingen met toepassingsproxy