On-premises computeraccounts beveiligen met Active Directory

Een computeraccount of LocalSystem-account is zeer bevoegd met toegang tot bijna alle resources op de lokale computer. Het account is niet gekoppeld aan aangemelde gebruikersaccounts. Services worden uitgevoerd als LocalSystem-toegang tot netwerkbronnen door de computerreferenties te presenteren aan externe servers in de indeling <domain_name>\\<computer_name>$. De vooraf gedefinieerde naam van het computeraccount is NT AUTHORITY\SYSTEM. U kunt een service starten en beveiligingscontext voor die service bieden.

Voordelen van het gebruik van een computeraccount

Een computeraccount heeft de volgende voordelen:

- Onbeperkte lokale toegang : het computeraccount biedt volledige toegang tot de lokale bronnen van de computer

- Automatisch wachtwoordbeheer : hiermee verwijdert u de noodzaak voor handmatig gewijzigde wachtwoorden. Het account is lid van Active Directory en het bijbehorende wachtwoord wordt automatisch gewijzigd. Met een computeraccount hoeft u de naam van de service-principal niet te registreren.

- Beperkte toegangsrechten buiten machine: de standaardlijst voor toegangsbeheer in Active Directory-domein Services (AD DS) biedt minimale toegang tot computeraccounts. Tijdens toegang door een onbevoegde gebruiker heeft de service beperkte toegang tot netwerkbronnen.

Evaluatie van beveiligingspostuur voor computeraccounts

Gebruik de volgende tabel om mogelijke problemen en oplossingen voor computeraccounts te bekijken.

| Probleem met computeraccount | Correctie |

|---|---|

| Computeraccounts worden verwijderd en opnieuw gemaakt wanneer de computer het domein verlaat en opnieuw aan het domein wordt gekoppeld. | Bevestig de vereiste om een computer toe te voegen aan een Active Directory-groep. Als u wilt controleren of computeraccounts zijn toegevoegd aan een groep, gebruikt u de scripts in de volgende sectie. |

| Als u een computeraccount aan een groep toevoegt, krijgen services die als LocalSystem op die computer worden uitgevoerd toegangsrechten voor groepen. | Wees selectief over groepslidmaatschappen van computeraccounts. Maak geen computeraccount lid van een domeinbeheerdergroep. De bijbehorende service heeft volledige toegang tot AD DS. |

| Onjuiste netwerkstandaarden voor LocalSystem. | Stel niet dat het computeraccount de standaard beperkte toegang tot netwerkbronnen heeft. Bevestig in plaats daarvan groepslidmaatschappen voor het account. |

| Onbekende services die als LocalSystem worden uitgevoerd. | Zorg ervoor dat services die worden uitgevoerd onder het LocalSystem-account, Microsoft-services of vertrouwde services zijn. |

Services en computeraccounts zoeken

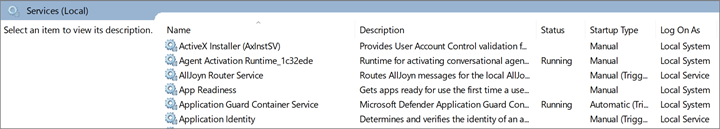

Gebruik de volgende PowerShell-cmdlet om services te vinden die worden uitgevoerd onder het computeraccount:

Get-WmiObject win32_service | select Name, StartName | Where-Object {($_.StartName -eq "LocalSystem")}

Voer de volgende PowerShell-cmdlet uit om computeraccounts te vinden die lid zijn van een specifieke groep:

Get-ADComputer -Filter {Name -Like "*"} -Properties MemberOf | Where-Object {[STRING]$_.MemberOf -like "Your_Group_Name_here*"} | Select Name, MemberOf

Als u wilt zoeken naar computeraccounts die lid zijn van identiteitsbeheerdersgroepen (domeinbeheerders, enterprisebeheerders en beheerders), voert u de volgende PowerShell-cmdlet uit:

Get-ADGroupMember -Identity Administrators -Recursive | Where objectClass -eq "computer"

Aanbevelingen voor computeraccounts

Belangrijk

Computeraccounts zijn zeer bevoegd, dus gebruik ze als uw service onbeperkte toegang tot lokale resources vereist, op de computer en u geen beheerd serviceaccount (MSA) kunt gebruiken.

- Controleer of de service van de service-eigenaar wordt uitgevoerd met een MSA

- Gebruik een door een groep beheerd serviceaccount (gMSA) of een zelfstandig beheerd serviceaccount (sMSA) als uw service dit ondersteunt

- Een domeingebruikersaccount gebruiken met de machtigingen die nodig zijn om de service uit te voeren

Volgende stappen

Zie de volgende artikelen voor meer informatie over serviceaccounts: