Meer informatie over microsoft Entra-connectorgroepen voor privénetwerken

Gebruik connectorgroepen voor privénetwerken om specifieke connectors toe te wijzen aan specifieke toepassingen. Connectorgroepen bieden u meer controle en u kunt uw implementaties optimaliseren.

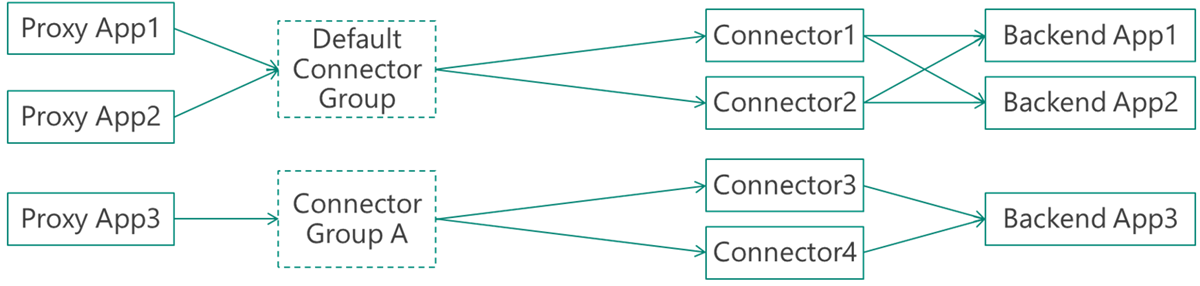

Elke privénetwerkconnector wordt toegewezen aan een connectorgroep. Alle connectors die deel uitmaken van dezelfde connectorgroep, fungeren als een afzonderlijke eenheid voor hoge beschikbaarheid en taakverdeling. Alle connectors behoren tot een connectorgroep. Als u geen groepen maakt, bevinden alle connectors zich in een standaardgroep. U maakt nieuwe connectorgroepen en wijst connectors toe in het Microsoft Entra-beheercentrum.

Connectorgroepen zijn handig als uw toepassingen op verschillende locaties worden gehost. U maakt connectorgroepen op basis van locatie. Toepassingen gebruiken connectors die zich fysiek dicht bij deze connectors bevinden.

Tip

Als u een implementatie van een grote toepassingsproxy hebt, wijst u geen toepassingen toe aan de standaardconnectorgroep. Op deze manier ontvangen nieuwe connectors pas liveverkeer als u ze toewijst aan een actieve connectorgroep. Met deze configuratie kunt u connectors ook in een niet-actieve modus plaatsen door ze terug te verplaatsen naar de standaardgroep, zodat u onderhoud kunt uitvoeren zonder dat dit van invloed is op uw gebruikers.

Vereisten

U moet meerdere connectors hebben om connectorgroepen te kunnen gebruiken. Nieuwe connectors worden automatisch toegevoegd aan de standaardconnectorgroep . Zie ConnectorsD configureren voor meer informatie over het installeren van connectors.

Toepassingen toewijzen aan uw connectorgroepen

U wijst een toepassing toe aan een connectorgroep wanneer u deze voor het eerst publiceert. U kunt ook de groep bijwerken waaraan een connector is toegewezen.

Gebruiksvoorbeelden voor connectorgroepen

Connectorgroepen zijn handig voor verschillende scenario's, waaronder:

Sites met meerdere onderling verbonden datacenters

Grote organisaties gebruiken meerdere datacenters. U wilt zoveel mogelijk verkeer binnen een specifiek datacenter houden, omdat koppelingen tussen datacenters duur en traag zijn. U implementeert connectors in elk datacenter om alleen de toepassingen te bedienen die zich in het datacenter bevinden. Deze aanpak minimaliseert koppelingen tussen datacenters en biedt een volledig transparante ervaring voor uw gebruikers.

Toepassingen die zijn geïnstalleerd op geïsoleerde netwerken

Toepassingen kunnen worden gehost in netwerken die geen deel uitmaken van het hoofdnetwerk van het bedrijf. U kunt connectorgroepen gebruiken om toegewezen connectors op geïsoleerde netwerken te installeren om toepassingen ook te isoleren voor het netwerk. Het scenario is gebruikelijk voor leveranciers die een specifieke toepassing onderhouden.

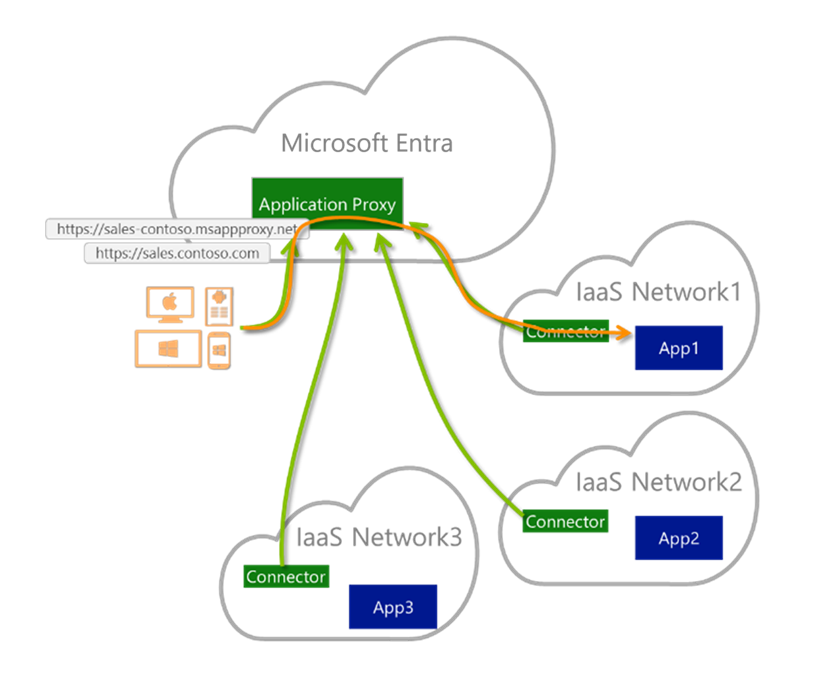

Toepassingen die zijn geïnstalleerd op IaaS (Infrastructure as a Service)

Voor toepassingen die zijn geïnstalleerd op IaaS (Infrastructure as a Service) voor cloudtoegang, bieden connectorgroepen een algemene service om de toegang tot alle apps te beveiligen. Connectorgroepen maken geen meer afhankelijkheden op uw bedrijfsnetwerk of fragmenteren de app-ervaring. Connectors worden geïnstalleerd in elk clouddatacenter en dienen alleen toepassingen die zich in dat netwerk bevinden. U installeert verschillende connectors om hoge beschikbaarheid te bereiken.

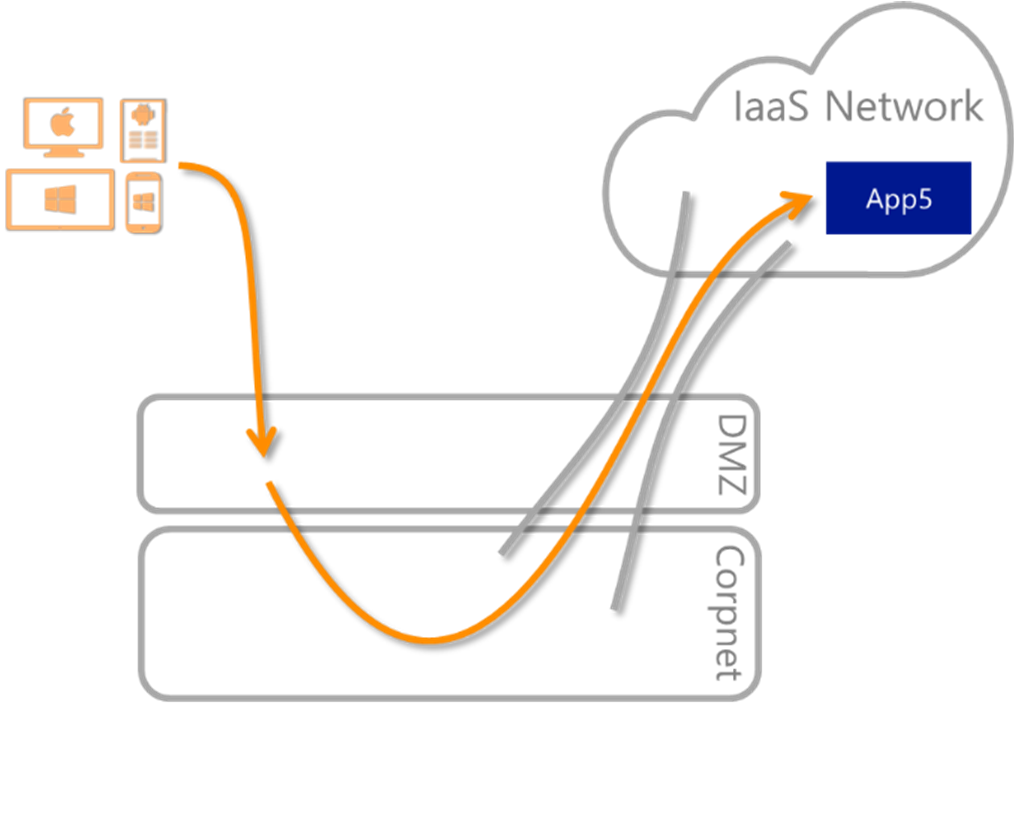

Neem een voorbeeld van een organisatie met verschillende virtuele machines die zijn verbonden met hun eigen door IaaS gehost virtueel netwerk. Om werknemers in staat te stellen deze toepassingen te gebruiken, zijn deze privénetwerken verbonden met het bedrijfsnetwerk met behulp van site-naar-site Virtual Private Network (VPN). Site-naar-site-VPN biedt een goede ervaring voor werknemers die zich on-premises bevinden. Maar het is niet ideaal voor externe werknemers, omdat er meer on-premises infrastructuur nodig is om toegang te routeren, zoals wordt geïllustreerd in het diagram:

Met Microsoft Entra-groepen voor privénetwerkconnector kunt u een algemene service inschakelen om de toegang tot alle toepassingen te beveiligen zonder dat u meer afhankelijkheden op uw bedrijfsnetwerk hoeft te maken:

Meerdere forests: verschillende connectorgroepen voor elke forest

Eenmalige aanmelding wordt meestal bereikt met behulp van KCD (Beperkte Kerberos-delegering). De computers van de connector worden gekoppeld aan een domein dat de gebruikers aan de toepassing kan delegeren. KCD ondersteunt mogelijkheden voor verschillende forests. Maar voor bedrijven die verschillende omgevingen met meerdere forests zonder vertrouwen tussen deze omgevingen hebben, kan één connector niet worden gebruikt voor alle forests. In plaats daarvan worden specifieke connectors per forest geïmplementeerd en ingesteld op toepassingen die zijn gepubliceerd om alleen de gebruikers van dat specifieke forest te bedienen. Elke connectorgroep vertegenwoordigt een andere forest. Hoewel de tenant en de meeste ervaring geïntegreerd zijn voor alle forests, kunnen gebruikers worden toegewezen aan hun foresttoepassingen met behulp van Microsoft Entra-groepen.

DR-sites (herstel na noodgeval)

Er zijn twee manieren om rekening mee te houden voor dr-sites (disaster recovery):

- Uw DR-site is ingebouwd in de modus actief-actief, waar deze precies hetzelfde is als de hoofdsite. De site heeft ook dezelfde netwerk- en AD-instellingen (Active Directory). U kunt de connectors op de DR-site maken in dezelfde connectorgroep als de hoofdsite. Microsoft Entra ID detecteert failovers voor u.

- Uw DR-site staat los van de hoofdsite. U maakt een andere connectorgroep op de dr-site. U hebt back-uptoepassingen of u kunt bestaande toepassing indien nodig handmatig naar de dr-connectorgroep omleiden.

Meerdere bedrijven bedienen vanuit één tenant

U kunt een model implementeren waarin één serviceprovider microsoft Entra-gerelateerde services voor meerdere bedrijven implementeert en onderhoudt. Met connectorgroepen kunt u de connectors en toepassingen scheiden in verschillende groepen. Een manier, die geschikt is voor kleine bedrijven, is om één Microsoft Entra-tenant te hebben, terwijl de verschillende bedrijven hun eigen domeinnaam en netwerken hebben. Dezelfde aanpak werkt voor fusiescenario's en situaties waarin één divisie meerdere bedrijven bedient om wettelijke of zakelijke redenen.

Voorbeeldconfiguraties

Houd rekening met deze configuraties van de connectorgroep.

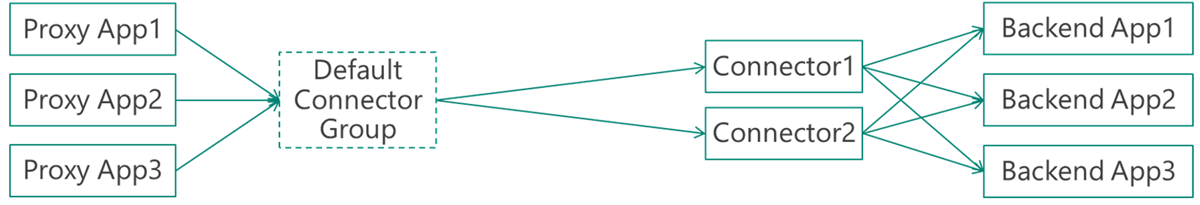

Standaardconfiguratie: geen gebruik voor connectorgroepen

Als u geen connectorgroepen gebruikt, ziet uw configuratie er als volgt uit:

De configuratie is voldoende voor kleine implementaties en tests. Het werkt ook als uw organisatie een platte netwerktopologie heeft.

Standaardconfiguratie en een geïsoleerd netwerk

De configuratie is een evolutie van de standaardinstelling. Een specifieke app wordt uitgevoerd in een geïsoleerd netwerk, zoals een virtueel IaaS-netwerk:

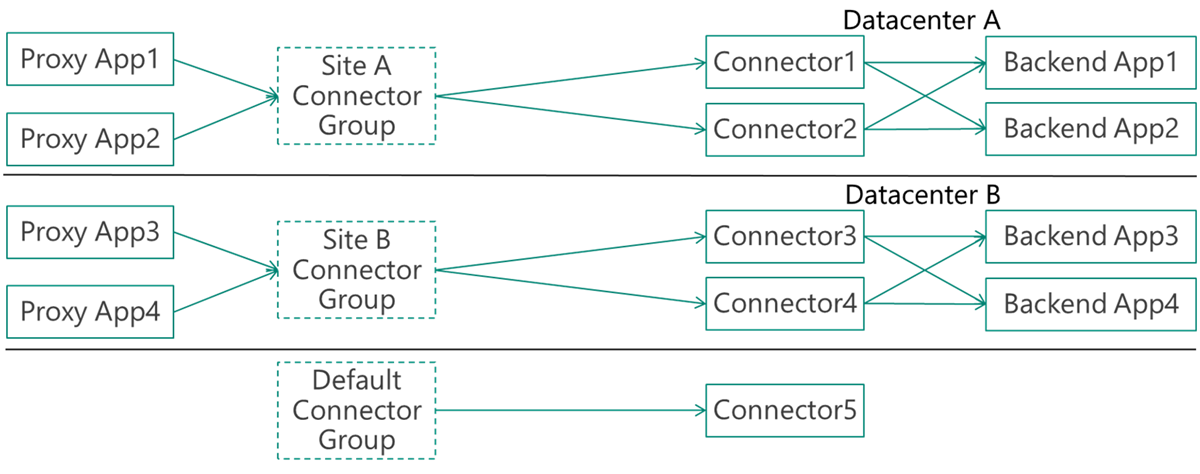

Aanbevolen configuratie: verschillende specifieke groepen en een standaardgroep voor inactiviteit

De aanbevolen configuratie voor grote en complexe organisaties is om van de standaardconnectorgroep een groep te maken die geen toepassingen uitvoert en die wordt gebruikt voor niet-actieve of nieuw geïnstalleerde connectors. Alle toepassingen worden uitgevoerd met behulp van aangepaste connectorgroepen.

In het voorbeeld heeft het bedrijf twee datacenters, A en B, met twee connectors die elke site bedienen. Elke site heeft verschillende toepassingen die erop worden uitgevoerd.