Microsoft Entra ID Protection en B2B-gebruikers

Microsoft Entra ID Protection detecteert verdachte referenties voor Microsoft Entra-gebruikers. Als uw referentie is gedetecteerd als gecompromitteerd, betekent dit dat iemand anders mogelijk uw wachtwoord heeft en deze onrechtmatig gebruikt. Om verdere risico's voor uw account te voorkomen, is het belangrijk om uw wachtwoord veilig opnieuw in te stellen, zodat de slechte actor uw gecompromitteerde wachtwoord niet meer kan gebruiken. Id-beveiliging markeert accounts die mogelijk worden aangetast als 'risico'.

U kunt uw organisatiereferenties gebruiken om u als gast aan te melden bij een andere organisatie. Dit proces wordt verwezen naar business-to-business- of B2B-samenwerking. Organisaties kunnen beleidsregels configureren om te voorkomen dat gebruikers zich aanmelden als hun referenties als risico lopen. Als uw account risico loopt en u zich niet kunt aanmelden bij een andere organisatie als gast, kunt u uw account mogelijk zelf herstellen met behulp van de volgende stappen. Als uw organisatie selfservice voor wachtwoordherstel niet heeft ingeschakeld, moet uw beheerder uw account handmatig herstellen.

Uw account deblokkeren

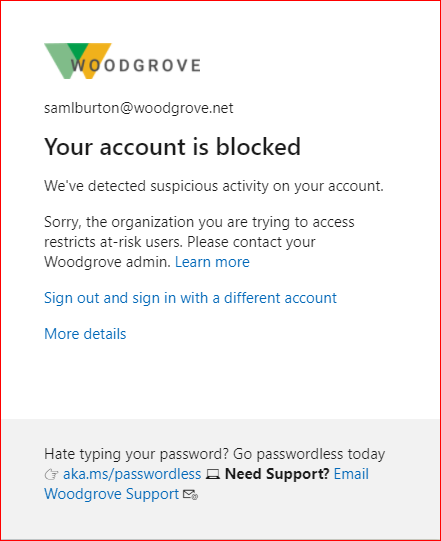

Als u zich als gast probeert aan te melden bij een andere organisatie en als gast wordt geblokkeerd vanwege risico, ziet u het volgende blokkeringsbericht: 'Uw account is geblokkeerd. Er is verdachte activiteit op uw account gedetecteerd.

Als uw organisatie dit inschakelt, kunt u selfservice voor wachtwoordherstel deblokkeren en uw referenties terugzetten naar een veilige status.

- Ga naar de portal voor wachtwoordherstel en initieer het opnieuw instellen van het wachtwoord. Als selfservice voor wachtwoordherstel niet is ingeschakeld voor uw account en u niet kunt doorgaan, neemt u contact op met uw IT-beheerder met de volgende informatie.

- Als selfservice voor wachtwoordherstel is ingeschakeld voor uw account, wordt u gevraagd uw identiteit te verifiëren met behulp van beveiligingsmethoden voordat u uw wachtwoord wijzigt. Zie het artikel Uw werk- of schoolwachtwoord opnieuw instellen voor hulp.

- Zodra u uw wachtwoord veilig opnieuw hebt ingesteld, wordt uw gebruikersrisico hersteld. U kunt nu opnieuw proberen om u aan te melden als gastgebruiker.

Als u na het opnieuw instellen van uw wachtwoord nog steeds als gast bent geblokkeerd vanwege risico, neemt u contact op met de IT-beheerder van uw organisatie.

Het risico van een gebruiker oplossen als beheerder

Id Protection detecteert automatisch riskante gebruikers voor Microsoft Entra-tenants. Als u de id-beveiligingsrapporten nog niet eerder hebt gecontroleerd, is er mogelijk een groot aantal gebruikers met risico. Omdat resourcetenants beleid voor gebruikersrisico's kunnen toepassen op gastgebruikers, kunnen uw gebruikers worden geblokkeerd vanwege risico's, zelfs als ze zich eerder niet bewust waren van hun riskante status. Als uw gebruikers melden dat ze als gastgebruiker in een andere tenant worden geblokkeerd vanwege risico's, is het belangrijk om de gebruiker te herstellen om hun account te beveiligen en samenwerking mogelijk te maken.

Het wachtwoord van de gebruiker opnieuw instellen

Zoek in het rapport Riskante gebruikers in het menu Microsoft Entra Security naar de betrokken gebruiker met behulp van het filter Gebruiker. Selecteer de betrokken gebruiker in het rapport en selecteer Wachtwoord opnieuw instellen op de bovenste werkbalk. De gebruiker krijgt een tijdelijk wachtwoord toegewezen dat moet worden gewijzigd bij de volgende aanmelding. Dit proces herstelt hun gebruikersrisico en brengt hun referenties terug naar een veilige status.

Het risico van de gebruiker handmatig negeren

Als het opnieuw instellen van wachtwoorden geen optie voor u is, kunt u ervoor kiezen om gebruikersrisico's handmatig te negeren. Het negeren van gebruikersrisico's heeft geen invloed op het bestaande wachtwoord van de gebruiker, maar met dit proces wordt de risicostatus van de gebruiker gewijzigd van Risico in Gesloten. Het is belangrijk dat u het wachtwoord van de gebruiker wijzigt met behulp van de middelen die voor u beschikbaar zijn om de identiteit terug te brengen naar een veilige status.

Als u gebruikersrisico's wilt negeren, gaat u naar het rapport Riskante gebruikers in het menu Microsoft Entra Security. Zoek naar de betrokken gebruiker met behulp van het filter Gebruiker en selecteer de gebruiker. Selecteer de optie Gebruikersrisico sluiten op de bovenste werkbalk. Het kan enkele minuten duren voordat deze actie is voltooid en de status van het gebruikersrisico in het rapport is bijgewerkt.

Zie Wat is ID-beveiliging van Microsoft Entra voor meer informatie over Microsoft Entra ID Protection.

Hoe werkt ID Protection voor B2B-gebruikers?

Het gebruikersrisico voor B2B-samenwerkingsgebruikers wordt geëvalueerd in hun basismap. Het realtime aanmeldingsrisico voor deze gebruikers wordt geëvalueerd in de resourcemap wanneer ze toegang proberen te krijgen tot de resource. Met Microsoft Entra B2B-samenwerking kunnen organisaties beleidsregels op basis van risico's afdwingen voor B2B-gebruikers met behulp van ID Protection. Deze beleidsregels worden op twee manieren geconfigureerd:

- Beheerders kunnen hun beleid voor voorwaardelijke toegang configureren met behulp van aanmeldingsrisico's als voorwaarde en gastgebruikers opnemen.

- Beheerders kunnen het ingebouwde beleid voor id-beveiliging op basis van risico's configureren, die van toepassing zijn op alle apps en gastgebruikers opnemen.

Beperkingen van id-beveiliging voor gebruikers van B2B-samenwerking

Er zijn beperkingen in de implementatie van ID Protection voor B2B-samenwerkingsgebruikers in een resourcemap, vanwege hun identiteit die bestaat in hun basismap. De belangrijkste beperkingen zijn als volgt:

- Als een gastgebruiker het risicobeleid voor id-beveiliging activeert om het opnieuw instellen van wachtwoorden af te dwingen, worden deze geblokkeerd. Dit blok is te wijten aan het niet opnieuw instellen van wachtwoorden in de resourcemap.

- Gastgebruikers worden niet weergegeven in het rapport riskante gebruikers. Deze beperking wordt veroorzaakt door de risicoanalyse in de basismap van de B2B-gebruiker.

- Beheerders kunnen een riskante B2B-samenwerkingsgebruiker in hun resourcemap niet verwijderen of herstellen. Deze beperking wordt veroorzaakt door beheerders in de resourcemap die geen toegang hebben tot de basismap van de B2B-gebruiker.

Waarom kan ik riskante B2B-samenwerkingsgebruikers niet herstellen in mijn directory?

De risico-evaluatie en herstel voor B2B-gebruikers vindt plaats in hun basismap. Vanwege dit feit worden de gastgebruikers niet weergegeven in het rapport riskante gebruikers in de resourcemap en beheerders in de resourcemap, kunnen ze geen beveiligd wachtwoord opnieuw instellen voor deze gebruikers afdwingen.

Wat moet ik doen als een B2B-samenwerkingsgebruiker is geblokkeerd vanwege een beleid op basis van risico's in mijn organisatie?

Als een riskante B2B-gebruiker in uw directory wordt geblokkeerd door uw beleid op basis van risico's, moet de gebruiker dat risico oplossen in de basismap. Gebruikers kunnen hun risico oplossen door een beveiligd wachtwoord opnieuw in te stellen in hun basismap , zoals eerder is beschreven. Als ze geen selfservice voor wachtwoordherstel hebben ingeschakeld in hun basisdirectory, moeten ze contact opnemen met het IT-personeel van hun eigen organisatie om handmatig hun risico te negeren of hun wachtwoord opnieuw in te stellen.

Hoe kan ik voorkomen dat gebruikers van B2B-samenwerking worden beïnvloed door beleid op basis van risico's?

Als u B2B-gebruikers uitsluit van het op risico's gebaseerde beleid voor voorwaardelijke toegang van uw organisatie, voorkomt u dat B2B-gebruikers worden beïnvloed door een risicoanalyse. Als u deze B2B-gebruikers wilt uitsluiten, maakt u een groep in Microsoft Entra-id die alle gastgebruikers van uw organisatie bevat. Voeg vervolgens deze groep toe als uitsluiting voor het ingebouwde gebruikersrisico- en aanmeldingsrisicobeleid voor id-beveiliging, en eventuele beleidsregels voor voorwaardelijke toegang die gebruikmaken van aanmeldingsrisico's als voorwaarde.

Volgende stappen

Zie de volgende artikelen over Microsoft Entra B2B-samenwerking: