Gebruikers inrichten in op SQL gebaseerde toepassingen

De volgende documentatie bevat configuratie- en zelfstudiegegevens die laten zien hoe de algemene SQL-connector en de ECMA-host (Extensible Connectivity) kunnen worden gebruikt met een SQL Server.

In dit document worden de stappen beschreven die u moet uitvoeren om gebruikers van Microsoft Entra ID automatisch in te richten en de inrichting ervan ongedaan te maken in een SQL-database.

Voor belangrijke informatie over wat deze service doet, hoe deze werkt en veelgestelde vragen, bekijkt u de artikelen over het automatiseren van gebruikersinrichting en het ongedaan maken van de inrichting van SaaS-toepassingen met Microsoft Entra ID en on-premises artikelen over de inrichting van toepassingen.

De volgende video biedt een overzicht van on-premises inrichting.

Vereisten voor inrichten in een SQL-database

Vereisten voor on-premises

De toepassing is afhankelijk van een SQL-database, waarin records voor gebruikers kunnen worden gemaakt, bijgewerkt en verwijderd. De computer waarop de inrichtingsagent wordt uitgevoerd, moet het volgende hebben:

- Windows Server 2016 of een nieuwere versie.

- Connectiviteit met het doeldatabasesysteem en met uitgaande connectiviteit met login.microsoftonline.com, andere Microsoft Online Services en Azure-domeinen . Een voorbeeld is een Windows Server 2016-VM die wordt gehost in Azure IaaS of achter een proxy.

- Ten minste 3 GB RAM-geheugen.

- .NET Framework 4.7.2.

- Het ODBC-stuurprogramma voor de SQL-database.

De configuratie van de verbinding met de toepassingsdatabase wordt uitgevoerd via een wizard. Afhankelijk van de opties die u selecteert, zijn sommige wizardschermen mogelijk niet beschikbaar en is de informatie mogelijk iets anders. Gebruik de volgende informatie om u te helpen bij uw configuratie.

Ondersteunde databases

- Microsoft SQL Server en Azure SQL

- IBM DB2 9.x

- IBM DB2 10.x

- IBM DB2 11.5

- Oracle 10g en 11g

- Oracle 12c en 18c

- MySQL 5.x

- MySQL 8.x

- Postgres

Cloudvereisten

Een Microsoft Entra-tenant met Microsoft Entra ID P1 of Premium P2 (of EMS E3 of E5).

Voor het gebruik van deze functie zijn Microsoft Entra ID P1-licenties vereist. Zie Algemeen beschikbare functies van Microsoft Entra ID vergelijken als u een licentie zoekt die bij uw vereisten past.

De rol Beheerder voor hybride identiteit voor het configureren van de inrichtingsagent en de rol Toepassingsbeheerder of Cloudtoepassingsbeheerder voor het configureren van inrichting in de Azure-portal.

De Microsoft Entra-gebruikers die moeten worden ingericht voor de database, moeten al worden ingevuld met alle kenmerken die vereist zijn voor het databaseschema en die niet door de database zelf worden gegenereerd.

De voorbeelddatabase voorbereiden

In dit artikel configureert u de Microsoft Entra SQL-connector om te communiceren met de relationele database van uw toepassing. Normaliter beheren toepassingen de toegang met een tabel in hun SQL-database, met één rij in de tabel per gebruiker. Als u al een toepassing met een database hebt, ga dan verder met de volgende sectie.

Als u nog geen database met een geschikte tabel hebt, moet u voor demonstratiedoeleinden een database maken die microsoft Entra-id mag gebruiken. Als u SQL Server gebruikt, voer dan het SQL-script uit dat te vinden is in bijlage A. Met dit script maakt u een voorbeelddatabase met de naam CONTOSO met één tabel Employees. In deze databasetabel richt u gebruikers in.

| Tabelkolom | Bron |

|---|---|

| ContosoLogin | Microsoft Entra user principal name |

| FirstName | Microsoft Entra opgegeven naam |

| LastName | Microsoft Entra-achternaam |

| E-mailen | Exchange Online-e-mailadres |

| InternalGUID | Gegenereerd door de database zelf |

| AzureID | Microsoft Entra-object-id |

| textID | E-mailnaam voor Microsoft Entra-id |

Bepalen hoe de Microsoft Entra SQL Connector communiceert met uw database

U moet een gebruikersaccount in het SQL-exemplaar hebben met de rechten om gegevens in de tabellen van de database bij te werken. Als uw SQL-database wordt beheerd door iemand anders, neemt u contact met hen op om de accountnaam en het wachtwoord voor Microsoft Entra-id te verkrijgen die moet worden gebruikt om te verifiëren bij de database. Als het SQL-exemplaar op een andere computer is geïnstalleerd, moet u er ook voor zorgen dat de SQL-database binnenkomende verbindingen vanaf het ODBC-stuurprogramma op de agentcomputer toestaat.

Als u een al bestaande database voor uw toepassing hebt, moet u bepalen hoe Microsoft Entra ID moet communiceren met die database: directe interactie met tabellen en weergaven, via opgeslagen procedures die al aanwezig zijn in de database, of via SQL-instructies die u opgeeft voor query's en updates. Deze instelling komt omdat een complexere toepassing mogelijk andere hulptabellen in de database heeft, paginering vereist voor tabellen met duizenden gebruikers of dat Microsoft Entra-id een opgeslagen procedure moet aanroepen die extra gegevensverwerking uitvoert, zoals versleuteling, hashing of geldigheidscontroles.

Wanneer u de configuratie voor de connector maakt om te communiceren met de database van een toepassing, configureert u eerst een benadering voor de manier waarop de connectorhost het schema van uw database leest en configureert u vervolgens de benadering die de connector doorlopend moet gebruiken, via uitvoeringsprofielen. Elk uitvoeringsprofiel geeft aan hoe de connector SQL-instructies moet genereren. De gekozen uitvoeringsprofielen en de methode binnen een uitvoeringsprofiel zijn afhankelijk van wat uw database-engine ondersteunt en van wat de toepassing vereist.

Wanneer de inrichtingsservice wordt gestart, worden na de configuratie automatisch de interacties uitgevoerd die zijn geconfigureerd in het uitvoeringsprofiel Volledig importeren. In dit uitvoeringsprofiel leest de connector alle gebruikersrecords uit de toepassingsdatabase, meestal met behulp van een SELECT-instructie. Dit uitvoeringsprofiel is nodig, zodat als Microsoft Entra-id later een wijziging moet aanbrengen voor een gebruiker, Microsoft Entra ID weet een bestaande record voor die gebruiker in de database bij te werken in plaats van een nieuwe record voor die gebruiker te maken.

Telkens wanneer er wijzigingen worden aangebracht in Microsoft Entra-id, zoals het toewijzen van een nieuwe gebruiker aan de toepassing of het bijwerken van een bestaande gebruiker, voert de inrichtingsservice het geconfigureerde Export-uitvoeringsprofiel uit. In het exportrunprofiel geeft Microsoft Entra ID SQL-instructies uit om records in de database in te voegen, bij te werken en te verwijderen, zodat de inhoud van de database gesynchroniseerd kan worden met Microsoft Entra-id.

Als uw database dit ondersteunt, kunt u eventueel ook een uitvoeringsprofiel Delta importeren configureren. In dit uitvoeringsprofiel leest Microsoft Entra-id wijzigingen in die zijn aangebracht in de database, behalve door Microsoft Entra-id, sinds de laatste volledige of delta-import. Dit uitvoeringsprofiel is optioneel omdat de database gestructureerd moet zijn om wijzigingen te kunnen lezen.

In de configuratie van elk uitvoeringsprofiel van de connector geeft u op of de Microsoft Entra-connector eigen SQL-instructies moet genereren voor een tabel of weergave, uw opgeslagen procedures aanroept of aangepaste SQL-query's gebruikt die u opgeeft. Normaal gesproken gebruikt u dezelfde methode voor alle uitvoeringsprofielen in een connector.

- Als u de tabel- of weergavemethode voor een uitvoeringsprofiel selecteert, genereert de Microsoft Entra-connector de benodigde SQL-instructies, SELECT, INSERT, UPDATE en DELETE om te communiceren met de tabel of weergave in de database. Deze methode is de eenvoudigste methode als uw database één tabel of een updatable weergave heeft met enkele bestaande rijen.

- Als u de methode Opgeslagen procedure selecteert, moet uw database vier opgeslagen procedures hebben: een pagina met gebruikers lezen, een gebruiker toevoegen, een gebruiker bijwerken en een gebruiker verwijderen, u configureert de Microsoft Entra-connector met de namen en parameters van die opgeslagen procedures die moeten worden aangeroepen. Deze benadering vereist meer configuratie in uw SQL-database en is doorgaans alleen nodig als uw toepassing meer verwerking vereist voor elke wijziging in een gebruiker, van voor paginering via grote resultatensets.

- Als u de SQL-querymethode selecteert, typt u de specifieke SQL-instructies die de connector moet uitgeven tijdens een uitvoeringsprofiel. U configureert de connector met de parameters die de connector moet invullen in uw SQL-instructies, bijvoorbeeld door middel van resultatensets tijdens het importeren of om de kenmerken in te stellen van een nieuwe gebruiker die wordt gemaakt tijdens een export.

In dit artikel wordt uitgelegd hoe u de tabelmethode gebruikt om te werken met de voorbeelddatabasetabel Employees, in de uitvoeringsprofielen Exporteren en Volledig importeren. Voor meer informatie over het configureren van de opgeslagen procedure of SQL-querymethoden raadpleegt u de Algemene SQL-configuratiehandleiding, die meer details en specifieke vereisten geeft.

De unieke id's kiezen in het databaseschema van uw toepassing

De meeste toepassingen hebben een unieke id voor elke gebruiker van de toepassing. Als u inricht in een bestaande databasetabel, moet u een kolom van die tabel identificeren met een waarde voor elke gebruiker, waarbij deze waarde uniek is en niet verandert. Deze kolom is het anker dat door Microsoft Entra ID wordt gebruikt om bestaande rijen te identificeren om ze bij te werken of te verwijderen. Zie Over ankerkenmerken en DN-namen voor meer informatie over ankers.

Als de database van uw toepassing al bestaat, bevat deze gebruikers en wilt u microsoft Entra-id die gebruikers up-to-date houden, dan moet u een id hebben voor elke gebruiker die hetzelfde is tussen de database van de toepassing en het Microsoft Entra-schema. Als u bijvoorbeeld een gebruiker toewijst aan de toepassing in Microsoft Entra ID en die gebruiker zich al in die database bevindt, moet deze gebruiker in Microsoft Entra ID een bestaande rij voor die gebruiker bijwerken in plaats van een nieuwe rij toe te voegen. Aangezien de interne id van een toepassing waarschijnlijk niet wordt opgeslagen voor die gebruiker, moet u een andere kolom selecteren voor het uitvoeren van query's op de database. De waarde van deze kolom kan een user principal name of een e-mailadres, werknemer-id of andere id zijn die aanwezig is in Microsoft Entra ID voor elke gebruiker die binnen het bereik van de toepassing valt. Als de gebruikers-id die door de toepassing wordt gebruikt, geen kenmerk is dat is opgeslagen in de Microsoft Entra-weergave van de gebruiker, hoeft u het Microsoft Entra-gebruikersschema niet uit te breiden met een extensiekenmerk en dat kenmerk uit uw database te vullen. U kunt het Microsoft Entra-schema uitbreiden en extensiewaarden instellen met behulp van PowerShell.

Kenmerken in Microsoft Entra-id toewijzen aan het databaseschema

Wanneer Microsoft Entra ID een koppeling tot stand heeft gebracht tussen een gebruiker in Microsoft Entra ID en een record in de database, voor een gebruiker die al in de database staat of een nieuwe gebruiker, kan Microsoft Entra ID kenmerkwijzigingen van de Microsoft Entra-gebruiker inrichten in de database. Naast de unieke id's moet u uw database controleren om te bepalen of er andere vereiste eigenschappen zijn. Als die er zijn, moet u ervoor zorgen dat de gebruikers die in de database worden ingericht, kenmerken hebben die kunnen worden toegewezen aan de vereiste eigenschappen.

U kunt ook het gedrag voor het ongedaan maken van de inrichting configureren. Als een gebruiker die is toegewezen aan de toepassing wordt verwijderd in Microsoft Entra-id, verzendt Microsoft Entra-id een verwijderbewerking naar de database. Mogelijk wilt u ook dat microsoft Entra-id de database bijwerkt wanneer een gebruiker buiten het bereik valt van het gebruik van de toepassing. Als een gebruiker niet is toegewezen vanuit een app, voorlopig verwijderd in Microsoft Entra-id of wordt geblokkeerd voor aanmelding, kunt u Microsoft Entra-id configureren om een kenmerkwijziging te verzenden. Als u inricht in een bestaande databasetabel, moet u een kolom van die tabel hebben om toe te wijzen aan isSoftDeleted. Wanneer de gebruiker buiten het bereik komt, stelt Microsoft Entra-id de waarde voor die gebruiker in op Waar.

1. Het ODBC-stuurprogramma installeren

De Windows Server waarop u de inrichtingsagent installeert, vereist een ODBC-stuurprogramma voor uw doeldatabase. Als u van plan bent om verbinding te maken met SQL Server of een Azure SQL-database, moet u het ODBC-stuurprogramma voor SQL Server (x64) downloaden en installeren op de Windows Server. Raadpleeg voor andere SQL-databases de richtlijnen van de onafhankelijke softwareleverancier over het installeren van het ODBC-stuurprogramma.

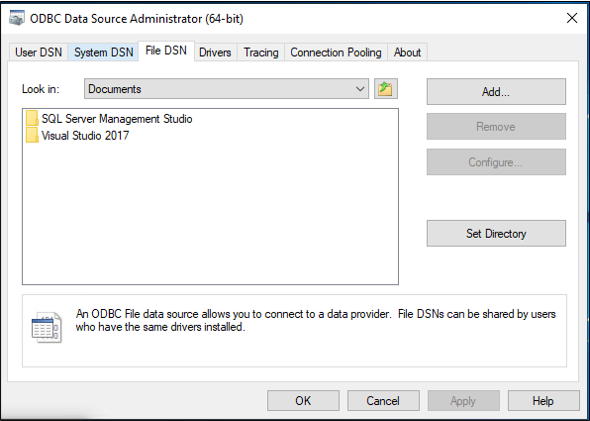

2. Een DSN-verbindingsbestand maken

Voor de algemene SQL-connector is een DSN-bestand (Data Source Name) vereist om verbinding te maken met het SQL-eindpunt. Eerst moet u een bestand maken met de ODBC-verbindingsgegevens.

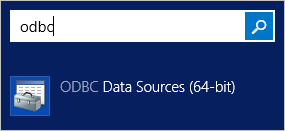

Start het ODBC-beheerhulpprogramma op uw server. Gebruik de 64-bits versie.

Selecteer het tabblad Bestands-DSN en selecteer Toevoegen.

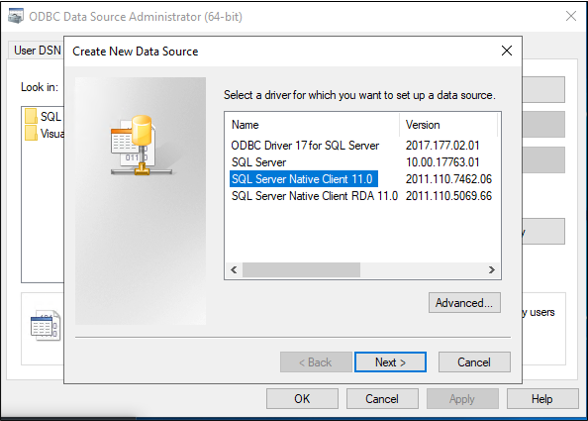

Als u SQL Server of Azure SQL gebruikt, selecteer dan SQL Server Native Client 11.0 en selecteer Volgende. Als u een andere database gebruikt, selecteer dan het ODBC-stuurprogramma.

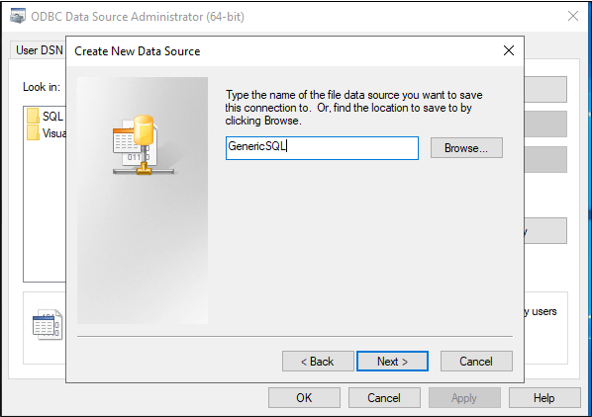

Geef het bestand een naam, bijvoorbeeld GenericSQL, en selecteer Volgende.

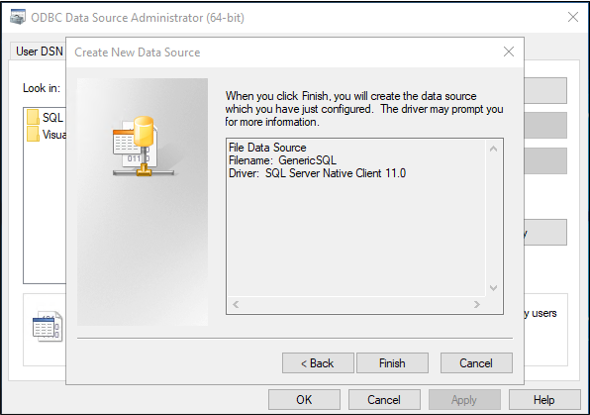

Selecteer Voltooien.

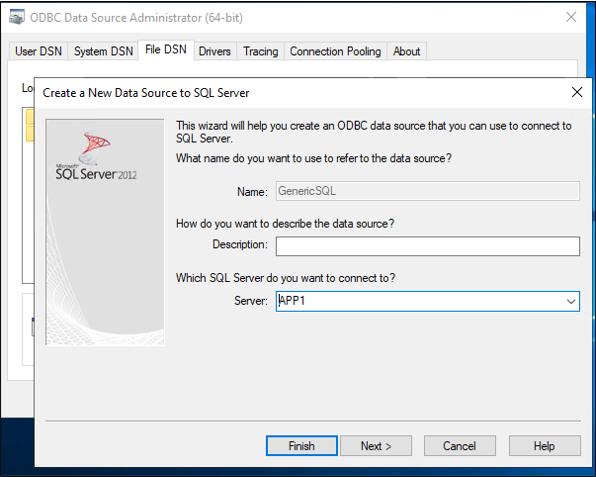

Configureer nu de verbinding. De volgende stappen verschillen, afhankelijk van het ODBC-stuurprogramma dat u gebruikt. In deze afbeelding wordt ervan uitgegaan dat u het stuurprogramma gebruikt om verbinding te maken met SQL Server. Als de SQL Server zich op een andere servercomputer bevindt, voer dan de naam van de server in. Selecteer vervolgens Volgende.

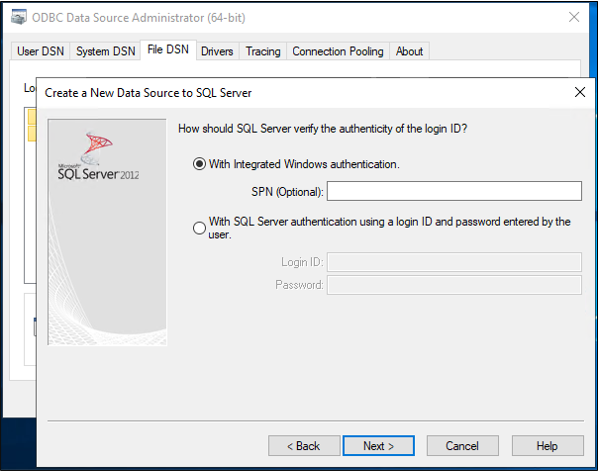

Als de gebruiker die u deze stap uitvoert, machtigingen heeft om verbinding te maken met de database, houdt u Windows-verificatie geselecteerd. Als de SQL Server-beheerder een lokaal SQL-account vereist, geef dan de aanmeldingsgegevens daarvan op. Selecteer Volgende.

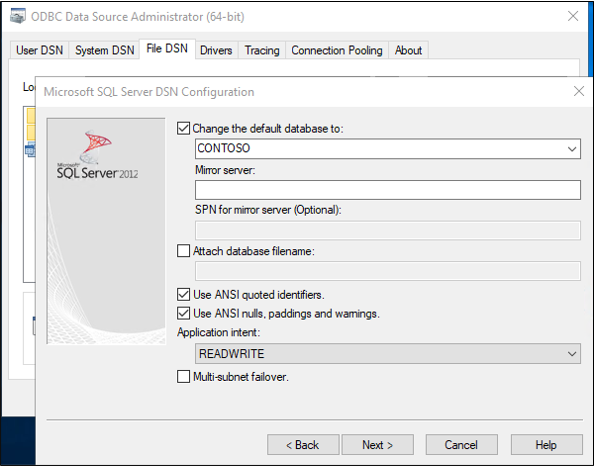

Voer de naam van de database in, CONTOSO in dit voorbeeld.

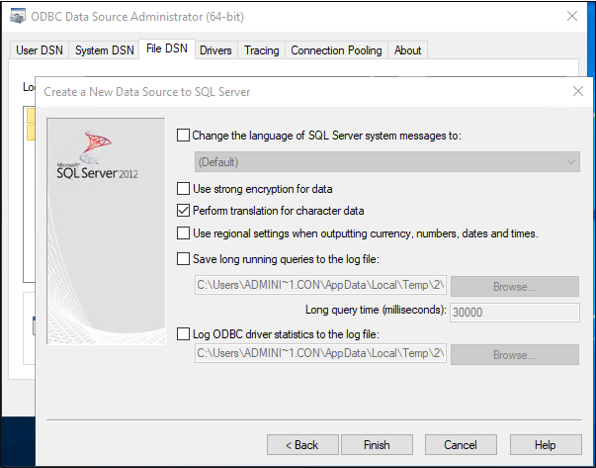

Houd alles standaard in dit scherm en selecteer Voltooien.

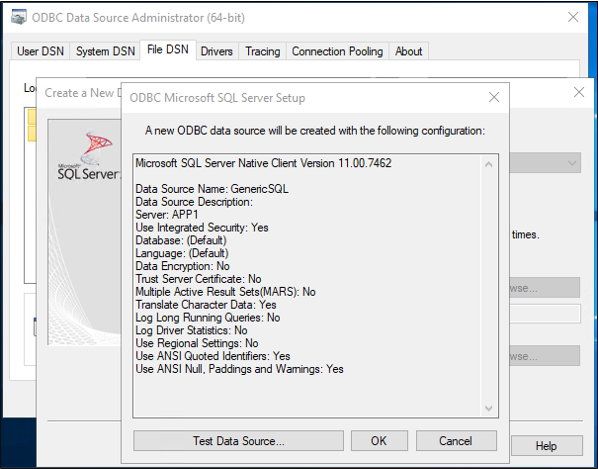

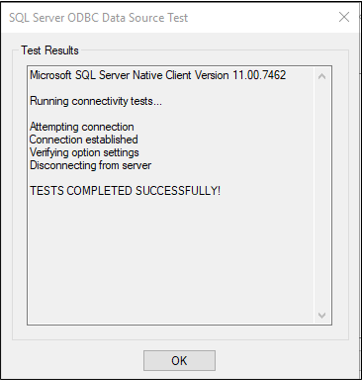

Selecteer Gegevensbron testen om te controleren of alles werkt zoals verwacht.

Controleer of de test is geslaagd.

Selecteer twee keer OK. Sluit het ODBC-gegevensbronbeheer. Het DSN-verbindingsbestand wordt standaard opgeslagen in de map Documenten .

3. De Microsoft Entra Connect-inrichtingsagent installeren en configureren

Als u de inrichtingsagent al hebt gedownload en deze hebt geconfigureerd voor een andere on-premises toepassing, gaat u verder met lezen in de volgende sectie.

- Meld u aan bij het Azure-portaal.

- Ga naar Bedrijfstoepassingen en selecteer Nieuwe toepassing.

- Zoek de on-premises ECMA-app-toepassing , geef de app een naam en selecteer Maken om deze toe te voegen aan uw tenant.

- Navigeer in het menu naar de pagina Inrichten van uw toepassing.

- Selecteer Aan de slag.

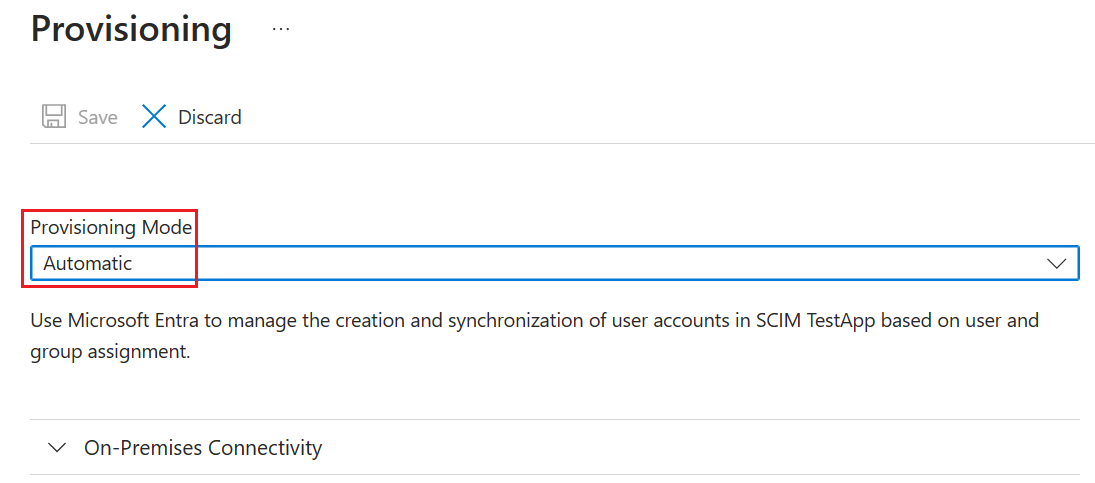

- Wijzig op de pagina Inrichting de modus in Automatisch.

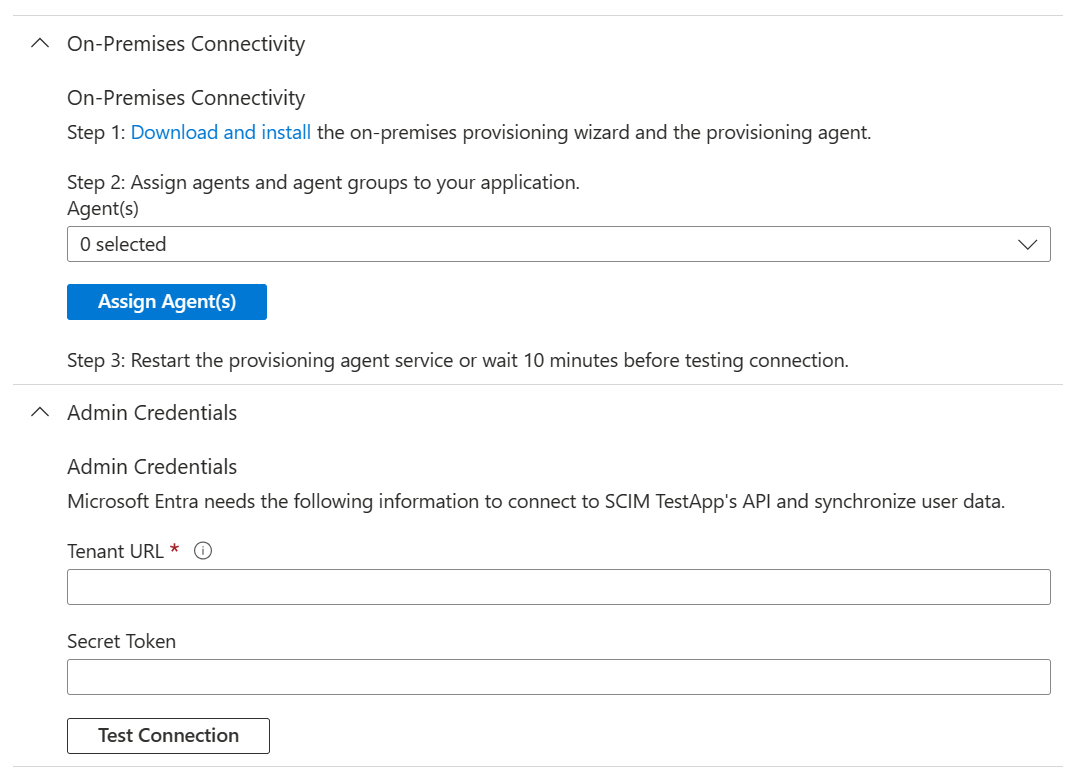

- Selecteer onder On-premises Connectiviteit de optie Downloaden en installeren en selecteer Voorwaarden accepteren en downloaden.

- Laat de portal staan en voer het installatieprogramma van de inrichtingsagent uit, ga akkoord met de servicevoorwaarden en selecteer Installeren.

- Wacht op de configuratiewizard van de Microsoft Entra-inrichtingsagent en selecteer vervolgens Volgende.

- Selecteer in de stap Extensie selecteren de optie On-premises toepassing inrichten en selecteer vervolgens Volgende.

- De inrichtingsagent gebruikt de webbrowser van het besturingssysteem om een pop-upvenster weer te geven waarmee u zich kunt verifiëren bij Microsoft Entra-id en mogelijk ook de id-provider van uw organisatie. Als u Internet Explorer als browser op Windows Server gebruikt, moet u mogelijk Microsoft-websites toevoegen aan de lijst met vertrouwde sites van uw browser om JavaScript correct te laten worden uitgevoerd.

- Geef referenties op voor een Microsoft Entra-beheerder wanneer u wordt gevraagd om toestemming te geven. De gebruiker moet ten minste de rol Hybrid Identity Administrator hebben.

- Selecteer Bevestigen om de instelling te bevestigen. Zodra de installatie is voltooid, kunt u Afsluiten selecteren en ook het installatieprogramma voor het inrichtingsagentpakket sluiten.

4. De on-premises ECMA-app configureren

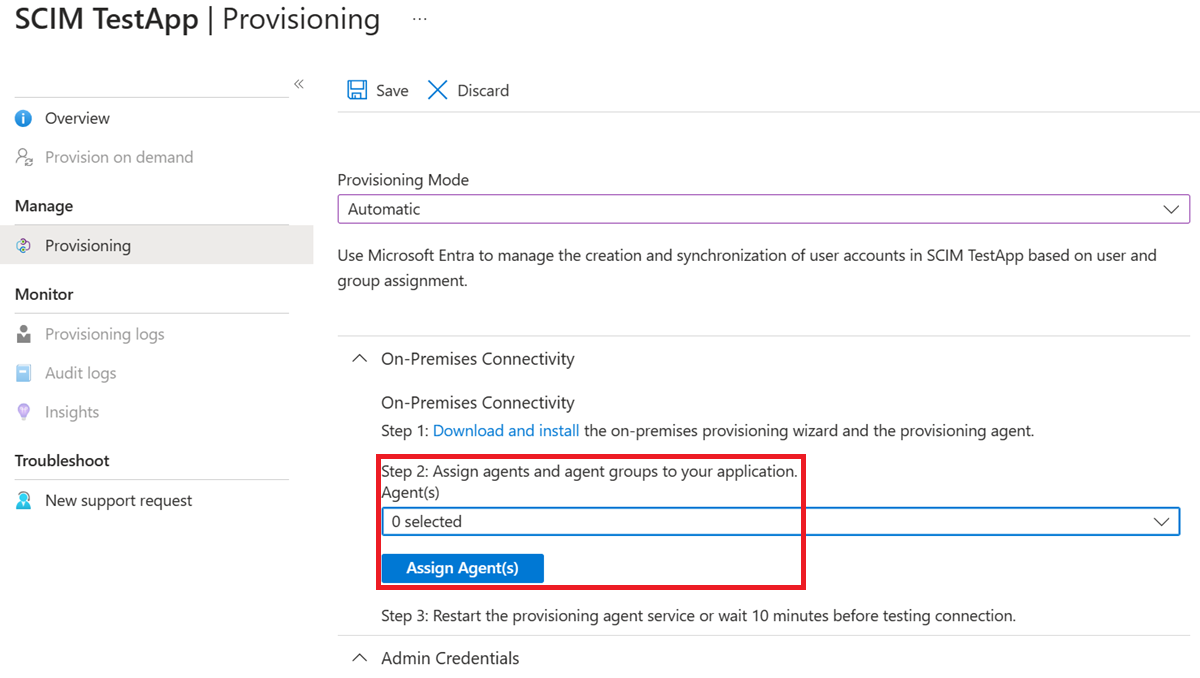

In de portal selecteert u in de sectie On-Premises Connectiviteit de agent die u hebt geïmplementeerd en selecteert u Agent(en) toewijzen.

Houd dit browservenster geopend terwijl u de volgende stap van de configuratie voltooit met behulp van de configuratiewizard.

5. Het Microsoft Entra ECMA Connector Host-certificaat configureren

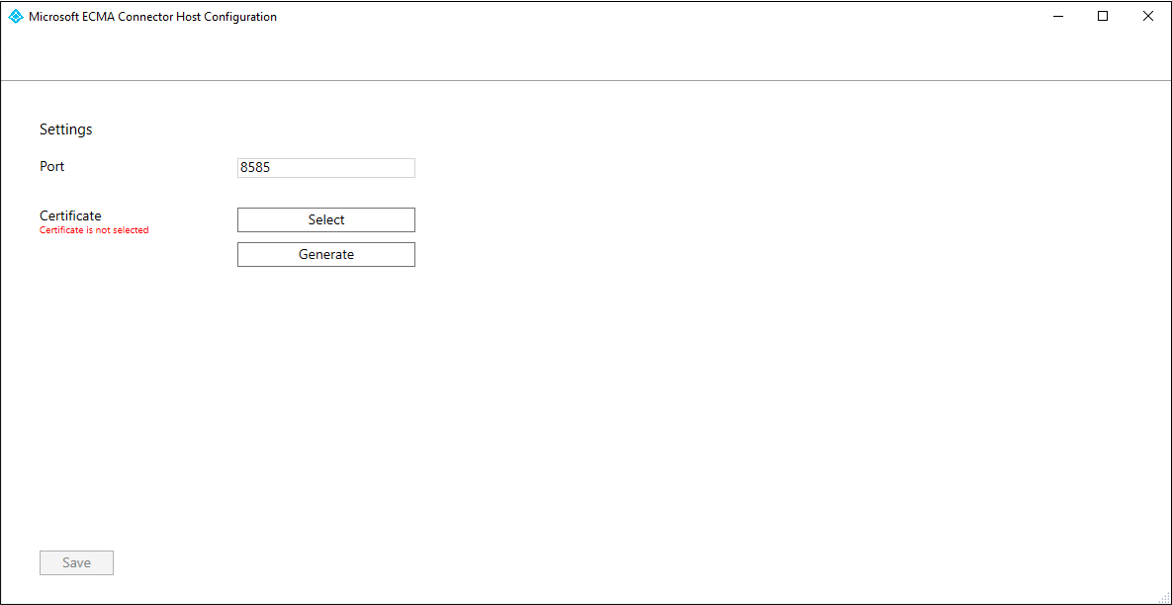

Klik op de Windows Server waarop de inrichtingsagent is geïnstalleerd, met de rechtermuisknop op de wizard Microsoft ECMA2Host-configuratie in het startmenu en voer deze uit als beheerder. Als Windows-beheerder moet de wizard de benodigde Windows-gebeurtenislogboeken maken.

Nadat de ecma-connectorhostconfiguratie is gestart, als dit de eerste keer is dat u de wizard hebt uitgevoerd, wordt u gevraagd een certificaat te maken. Laat de standaardpoort 8585 staan en selecteer Certificaat genereren om een certificaat te genereren. Het automatisch gegenereerde certificaat wordt zelfondertekend als onderdeel van de vertrouwde basis. Het certificaat-SAN komt overeen met de hostnaam.

Selecteer Opslaan.

Notitie

Als u ervoor hebt gekozen om een nieuw certificaat te genereren, moet u de vervaldatum van het certificaat vastleggen om ervoor te zorgen dat u wilt terugkeren naar de configuratiewizard en het certificaat opnieuw genereert voordat het verloopt.

6. Een algemene SQL-connector maken

In deze sectie maakt u de connectorconfiguratie voor uw database.

6.1 De SQL-verbinding configureren

Voer de volgende stappen uit om een algemene SQL-connector te maken:

Genereer een geheim token dat wordt gebruikt voor het verifiëren van Microsoft Entra-id voor de connector. Het moet minimaal 12 tekens en uniek zijn voor elke toepassing.

Als u dit nog niet hebt gedaan, start u de microsoft ECMA2Host-configuratiewizard vanuit de Windows Startmenu.

Selecteer Nieuwe connector.

Vul op de pagina Eigenschappen de vakken in met de waarden die zijn opgegeven in de volgende tabel en selecteer Volgende.

Eigenschappen Waarde Naam De naam die u hebt gekozen voor de connector, die uniek moet zijn voor alle connectors in uw omgeving. Als u bijvoorbeeld slechts één SQL-database hebt, SQLTimer voor automatische synchronisatie (minuten) 120 Token voor geheim Voer het geheime token in dat u voor deze connector hebt gegenereerd. De sleutel moet minimaal 12 tekens bevatten. Extensie-DLL Selecteer Microsoft.IAM.Connector.GenericSQl.dll voor de algemene SQL-connector. Vul op de pagina Connectivity de vakken in met de waarden die zijn opgegeven in de volgende tabel en selecteer Volgende.

Eigenschappen Beschrijving DSN-bestand Het DSN-bestand (Data Source Name) dat u in de vorige stap hebt gemaakt, wordt gebruikt om verbinding te maken met het SQL-exemplaar. Gebruikersnaam De gebruikersnaam van een account met rechten om de tabel in het SQL-exemplaar bij te werken. Als de doeldatabase SQL Server is en u Windows-verificatie gebruikt, moet de gebruikersnaam de vorm hebben van hostnaam\sqladminaccount voor zelfstandige servers of domein\sqladminaccount voor domeinlidservers. Voor andere databases is de gebruikersnaam een lokaal account in de database. Wachtwoord Het wachtwoord van de opgegeven gebruikersnaam. DN is anker Schakel, tenzij uw omgeving deze instellingen vereist, niet de selectievakjes DN is anker en Exporttype: Object vervangen in.

6.2 Haal het schema op uit de database

Nadat u aanmeldingsgegevens hebt opgegeven, is de ECMA-connectorhost gereed om het schema van uw database op te halen. Ga verder met de configuratie van de SQL-verbinding:

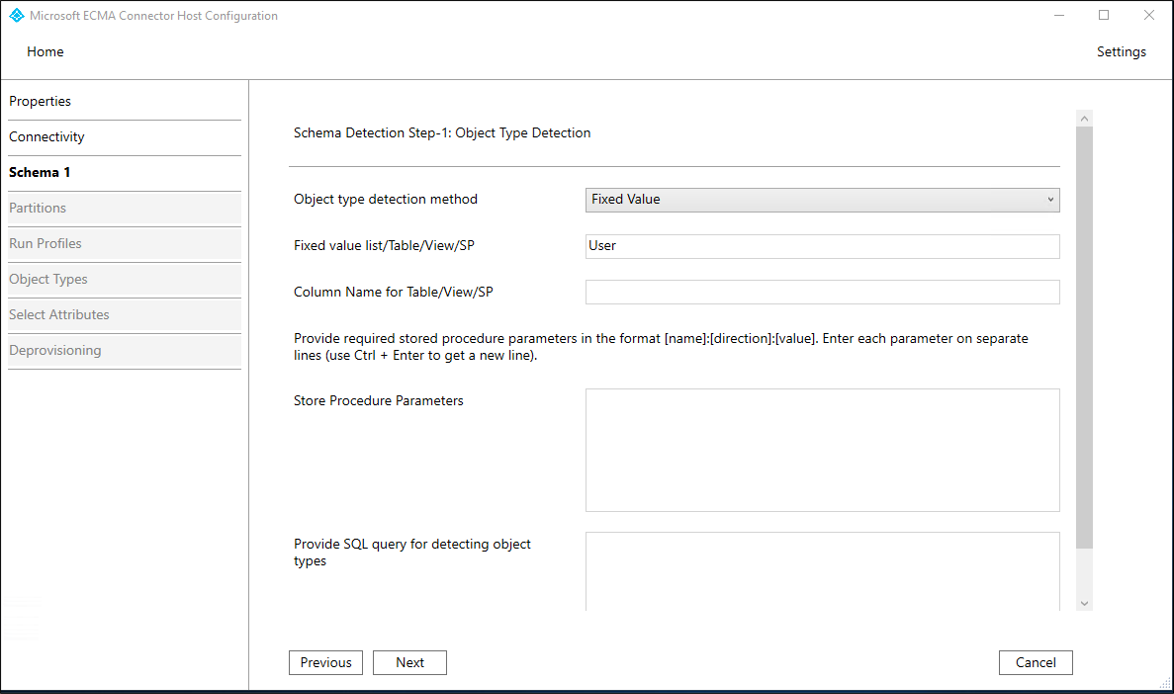

Geef op de pagina Schema 1 de lijst van objecttypen op. In dit voorbeeld is er één objecttype,

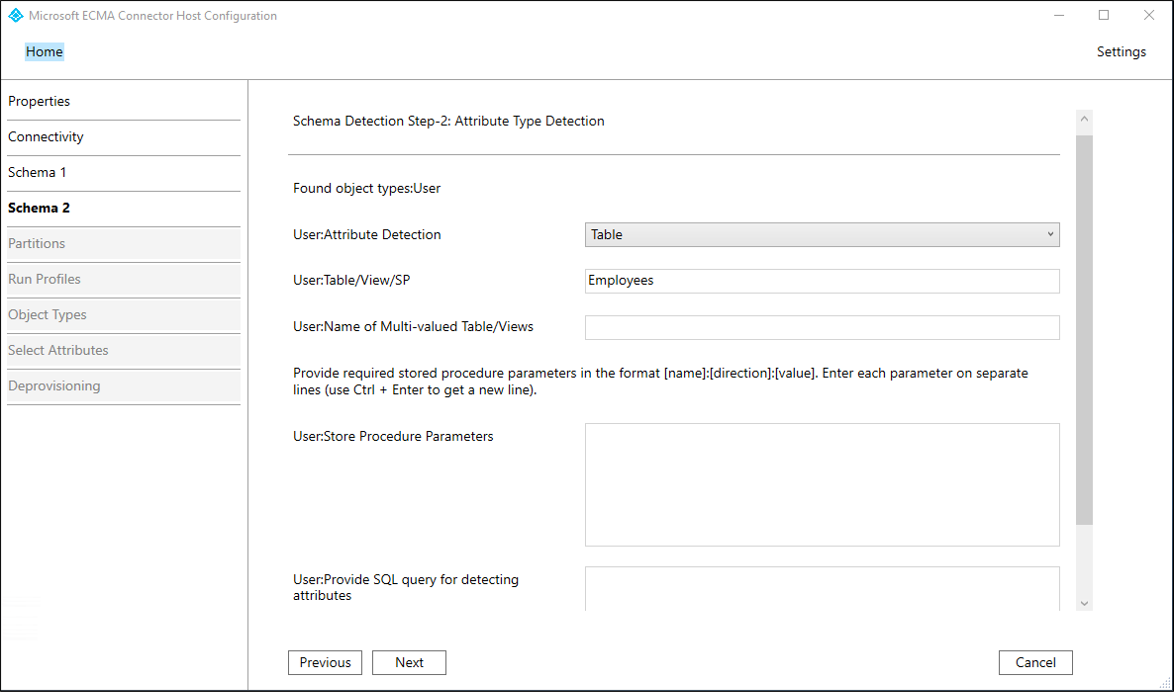

User. Vul de vakken in met de waarden die worden vermeld in de tabel die op de afbeelding volgt, en selecteer Volgende.Eigenschappen Waarde Detectiemethode voor objecttypen Vaste waarde Lijst van vaste waarden/tabel/weergave/SP User Zodra u Volgende hebt geselecteerd, wordt de volgende pagina automatisch weergegeven voor de configuratie van het

Userobjecttype. Geef op de pagina Schema 2 aan hoe gebruikers worden gerepresenteerd in uw database. In dit voorbeeld is het één SQL-tabel met de naamEmployees. Vul de vakken in met de waarden die worden vermeld in de tabel die op de afbeelding volgt, en selecteer Volgende.Eigenschappen Waarde Gebruiker: Kenmerkdetectie Tabel Gebruiker: Tabel/weergave/SP De naam van de tabel in uw database, zoals EmployeesNotitie

Als er een fout optreedt, controleer dan de databaseconfiguratie om ervoor te zorgen dat de gebruiker die u hebt opgegeven op de pagina Connectiviteit leestoegang heeft tot het databaseschema.

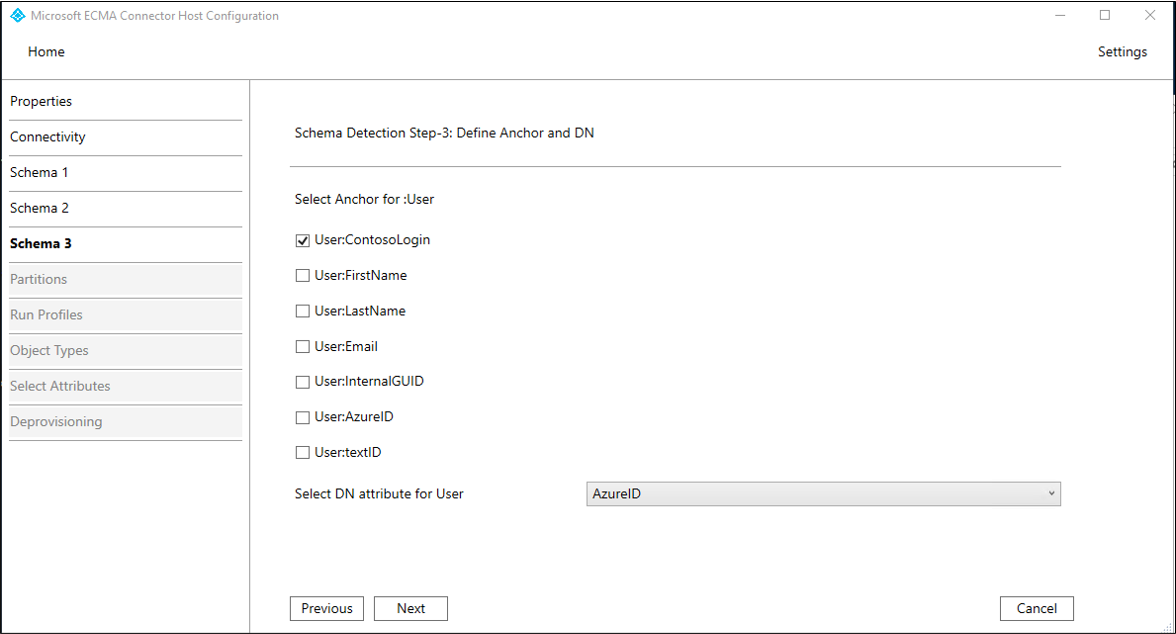

Zodra u Volgende hebt geselecteerd, wordt de volgende pagina automatisch weergegeven, zodat u de kolommen van de eerder opgegeven tabel, zoals de

Employeestabel in dit voorbeeld, selecteert die moeten worden gebruikt als enAnchorDNvan gebruikers. Deze kolommen bevatten unieke id's in uw database. U kunt dezelfde of verschillende kolommen gebruiken, maar zorg ervoor dat rijen die al in deze database aanwezig zijn, unieke waarden hebben in deze kolommen. Vul op de pagina Schema 3 de vakken in met de waarden die worden vermeld in de tabel die op de afbeelding volgt, en selecteer Volgende.Eigenschappen Beschrijving Anker selecteren voor: Gebruiker De kolom van de databasetabel die moet worden gebruikt voor het anker, zoals User:ContosoLoginDN-kenmerk selecteren voor gebruiker De kolom van de database die moet worden gebruikt voor het DN-kenmerk, zoals AzureIDZodra u Volgende hebt geselecteerd, wordt de volgende pagina automatisch weergegeven, zodat u het gegevenstype van elk van de kolommen van de

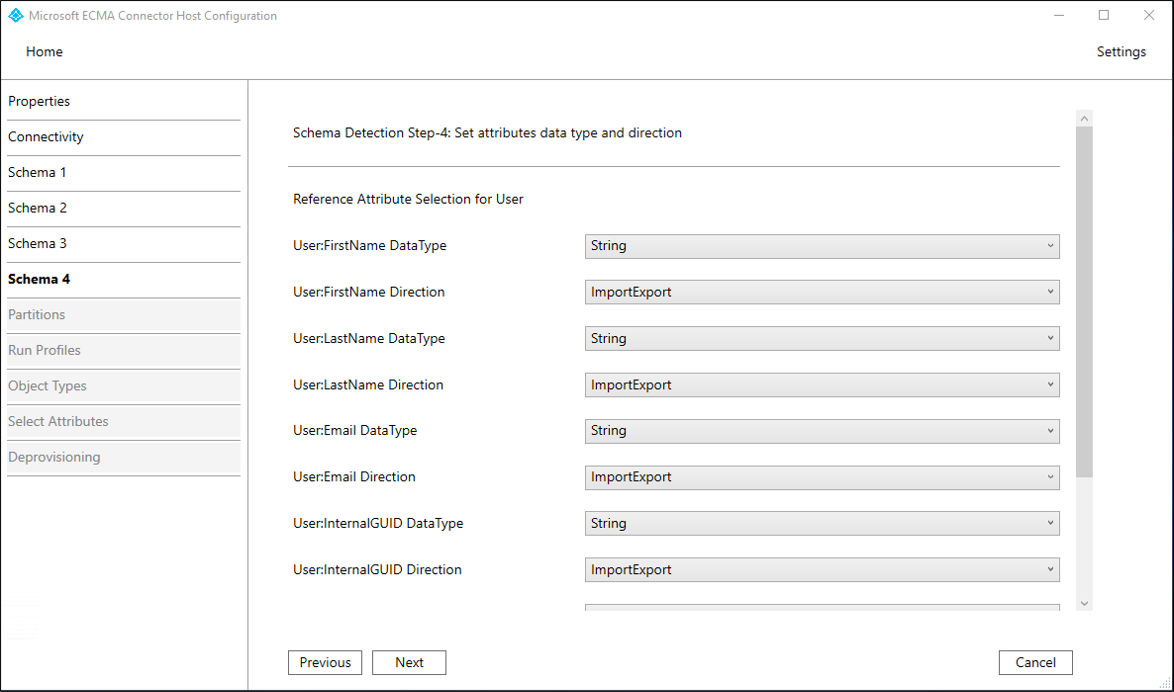

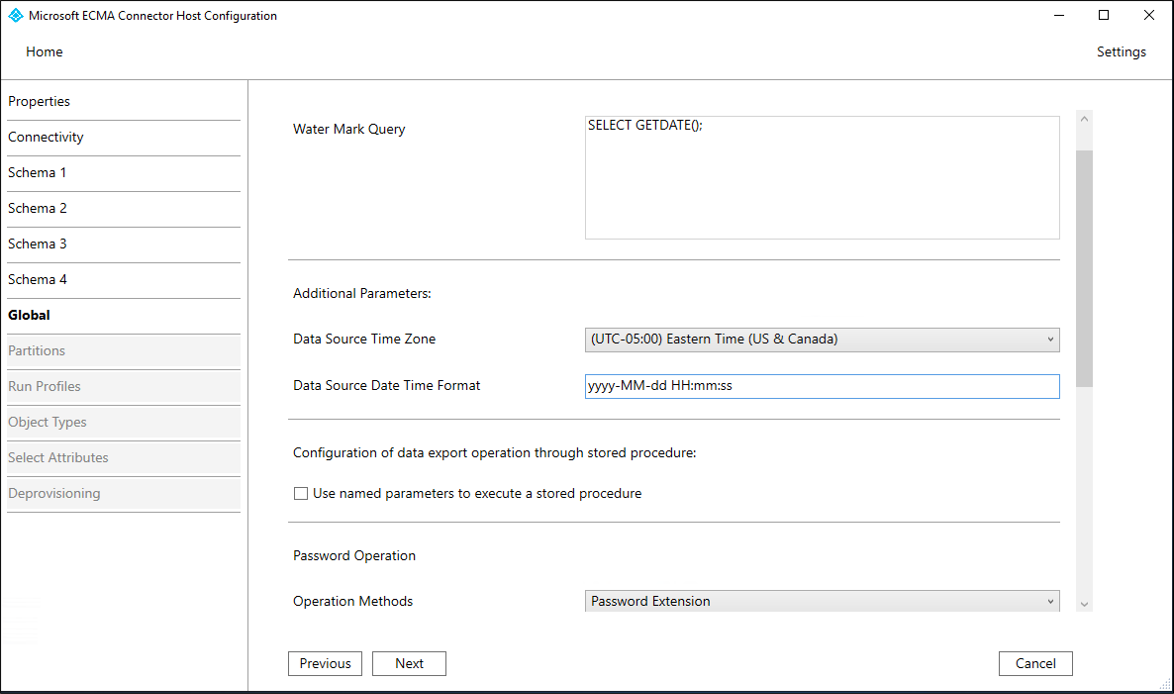

Employeetabel kunt bevestigen en of de connector deze moet importeren of exporteren. Laat op de pagina Schema 4 de standaardwaarden staan en selecteer Volgende.Vul op de pagina Algemeen de vakken in en selecteer Volgende. Gebruik de tabel die volgt op de afbeelding voor hulp bij de afzonderlijke vakken.

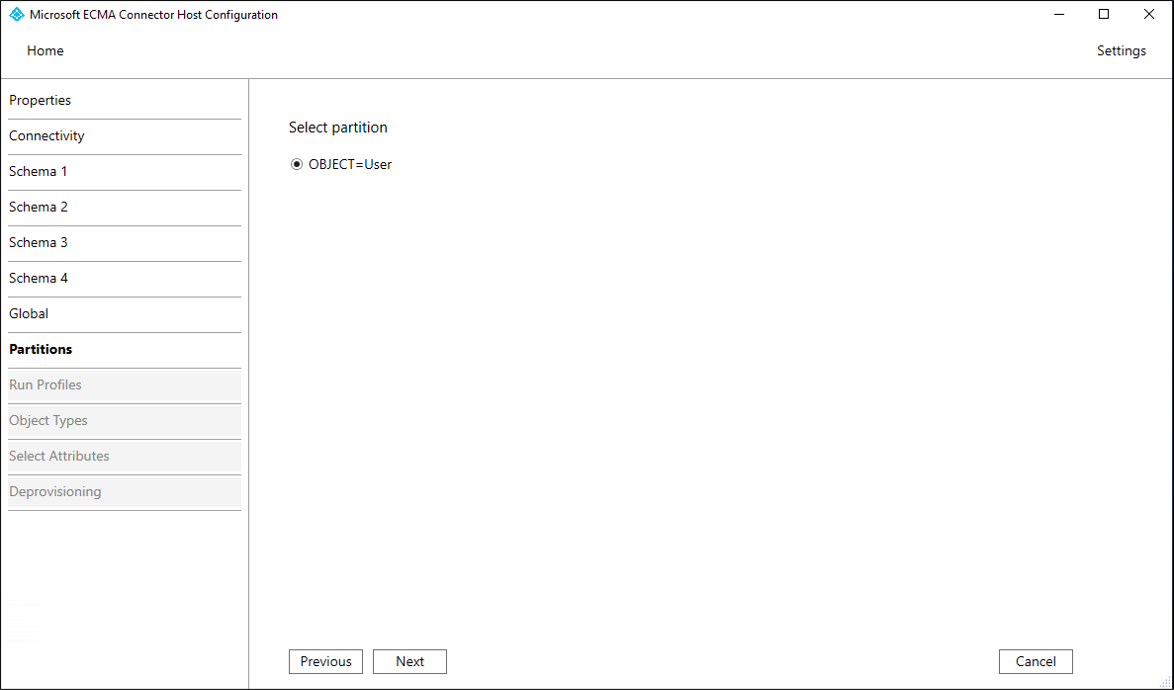

Eigenschappen Beschrijving Deltastrategie Voor IBM DB2 selecteert u NoneWatermarkeringsquery Voor IBM DB2 typt u SELECT CURRENT TIMESTAMP FROM SYSIBM.SYSDUMMY1;Datum-/tijdnotatie van de gegevensbron Voor SQL Server yyyy-MM-dd HH:mm:ssen voor IBM DB2,YYYY-MM-DDSelecteer Volgende op de pagina Partities.

6.3 De uitvoeringsprofielen configureren

Vervolgens configureert u de uitvoeringsprofielen Exporteren en Volledig importeren. Het exportrunprofiel wordt gebruikt wanneer de ECMA Connector-host wijzigingen van Microsoft Entra ID naar de database moet verzenden, om records in te voegen, bij te werken en te verwijderen. Het uitvoeringsprofiel Volledig importeren wordt gebruikt wanneer de ECMA-connectorhostservice wordt gestart om de huidige inhoud van de database te lezen. In dit voorbeeld gebruikt u de tabelmethode in beide uitvoeringsprofielen, zodat de ECMA-connectorhost de benodigde SQL-instructies genereert.

Ga verder met de configuratie van de SQL-verbinding:

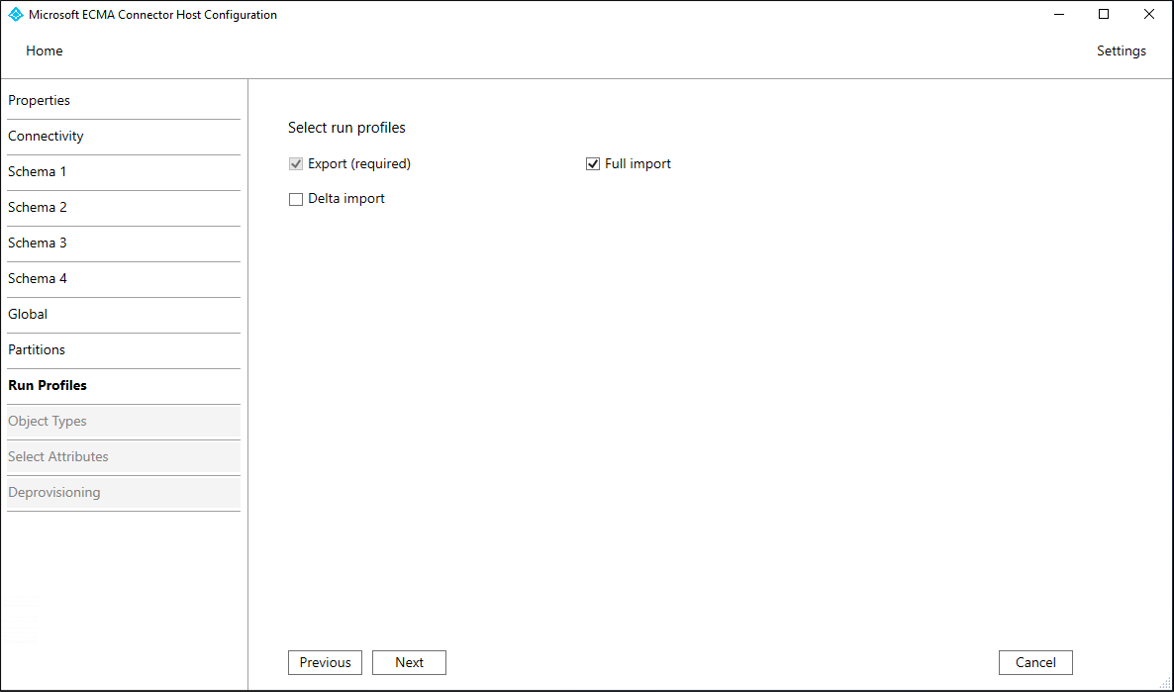

Houd op de pagina Profielen uitvoeren het selectievakje Exporteren ingeschakeld. Schakel het selectievakje Volledig importeren in en selecteer Volgende.

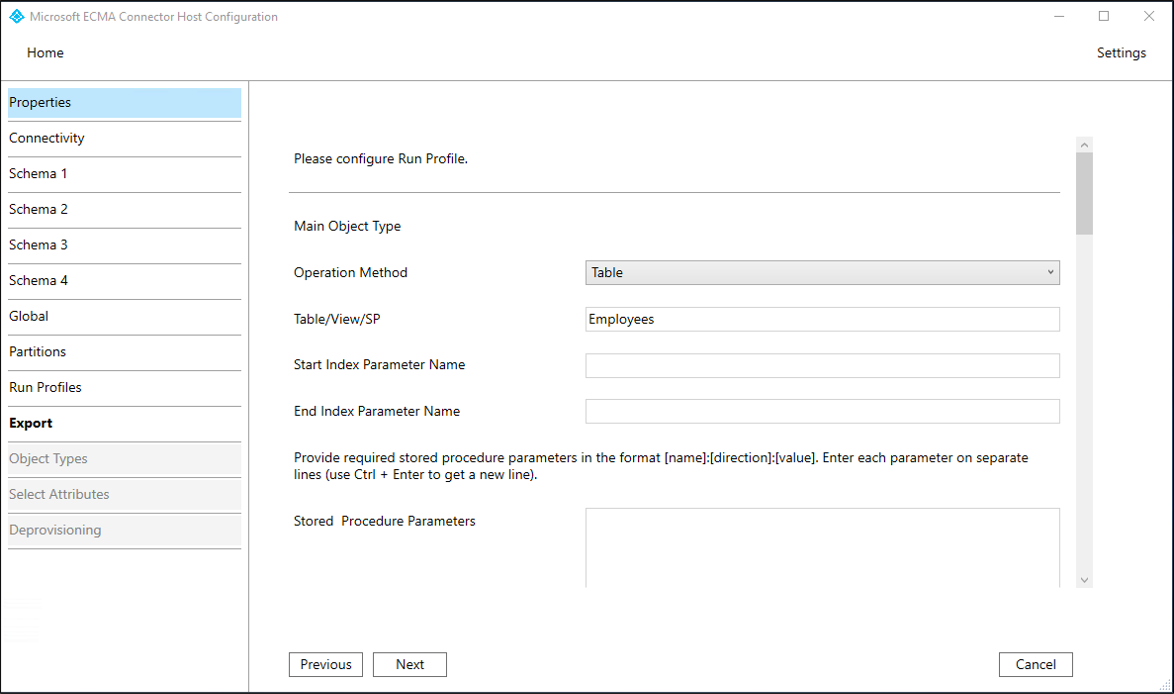

Eigenschappen Beschrijving Export Uitvoeringsprofiel dat gegevens exporteert naar SQL. Dit uitvoeringsprofiel is vereist. Volledige import Uitvoeringsprofiel waarmee alle gegevens uit eerder opgegeven LDAP-bronnen worden geïmporteerd. Delta-import Uitvoeringsprofiel dat alleen wijzigingen uit SQL importeert sinds de laatste volledige of delta-import. Zodra u Volgende hebt geselecteerd, wordt de volgende pagina automatisch weergegeven, zodat u de methode voor het exportuitvoeringsprofiel kunt configureren. Vul op de pagina Exporteren de vakken in en selecteer Volgende. Gebruik de tabel die volgt op de afbeelding voor hulp bij de afzonderlijke vakken.

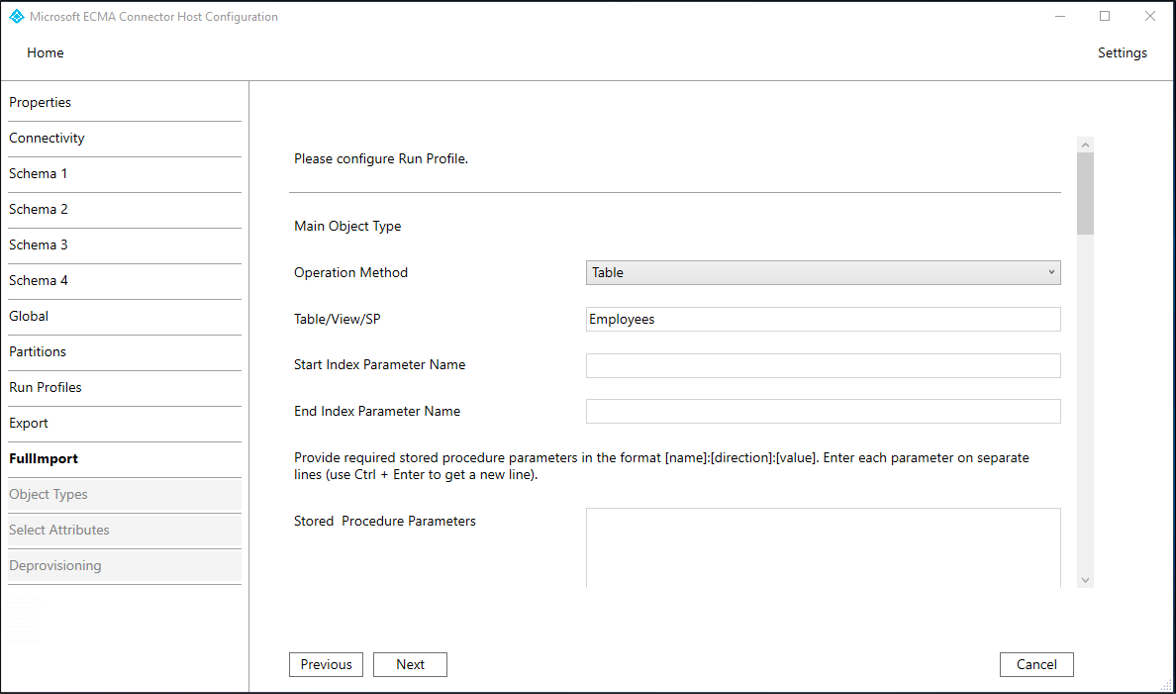

Eigenschappen Beschrijving Bewerkingsmethode Tabel Tabel/weergave/SP Dezelfde tabel als geconfigureerd op het tabblad Schema 2, zoals EmployeesVul op de pagina Volledig importeren de vakken in en selecteer Volgende. Gebruik de tabel die volgt op de afbeelding voor hulp bij de afzonderlijke vakken.

Eigenschappen Beschrijving Bewerkingsmethode Tabel Tabel/weergave/SP Dezelfde tabel als geconfigureerd op het tabblad Schema 2, zoals Employees

6.4 Configureren hoe kenmerken worden weergegeven in Microsoft Entra-id

In de laatste stap van de SQL-verbindingsinstellingen configureert u hoe kenmerken worden weergegeven in Microsoft Entra-id:

Vul op de pagina Objecttypen de vakken in en selecteer Volgende. Gebruik de tabel die volgt op de afbeelding voor hulp bij de afzonderlijke vakken.

- Anker: De waarden van dit kenmerk moeten uniek zijn voor elk object in de doeldatabase. De Microsoft Entra-inrichtingsservice voert na de eerste cyclus een query uit op de ECMA-connectorhost met behulp van dit kenmerk. Deze ankerwaarde moet hetzelfde zijn als de ankerkolom die u eerder hebt geconfigureerd op de pagina Schema 3 .

- Querykenmerk: dit kenmerk moet hetzelfde zijn als het anker.

-

DN: de optie Automatisch gegenereerd moet in de meeste gevallen worden geselecteerd. Als dit niet is geselecteerd, controleert u of het DN-kenmerk is toegewezen aan een kenmerk in Microsoft Entra-id waarin de DN in deze indeling wordt opgeslagen:

CN = anchorValue, Object = objectType. Zie Over ankerkenmerken en DN-namen voor meer informatie over ankers en de DN-namen.

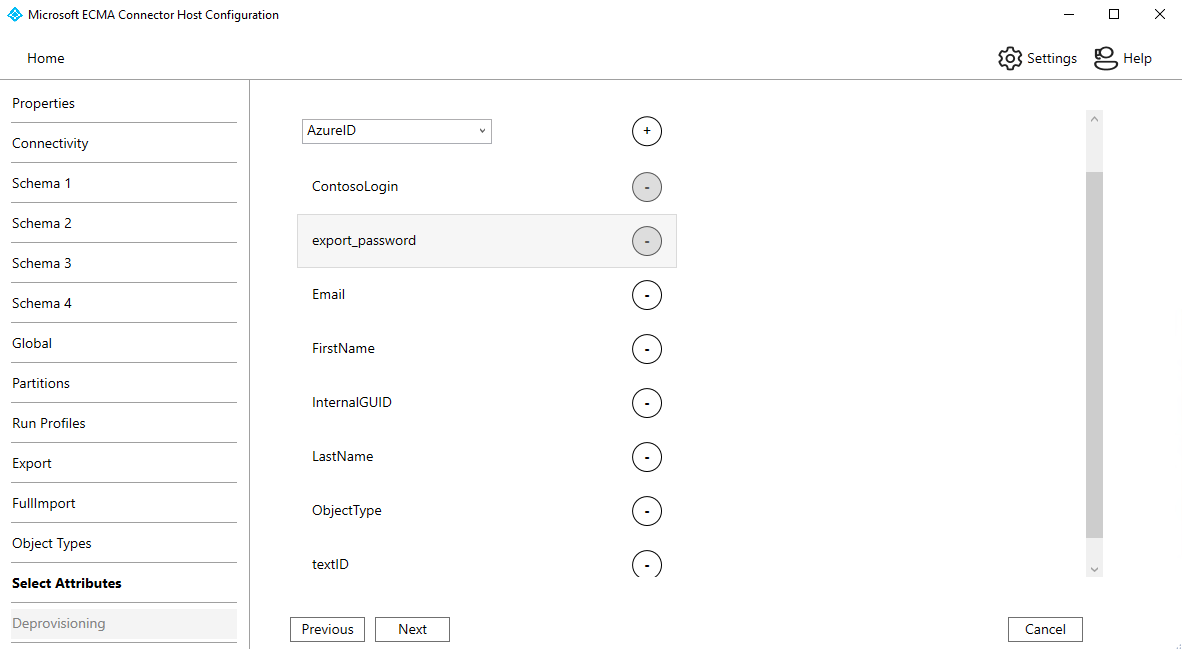

Eigenschappen Beschrijving Doelobject User Anker De kolom die is geconfigureerd op het tabblad Schema 3, zoals ContosoLoginQuerykenmerk Dezelfde kolom als het anker, zoals ContosoLoginDN Dezelfde kolom als die is geconfigureerd op het tabblad Schema 3, zoals ContosoLoginAutomatisch gegenereerd Geselecteerd De ECMA-connectorhost detecteert de kenmerken die worden ondersteund door de doeldatabase. U kunt kiezen welke van deze kenmerken u beschikbaar wilt maken voor Microsoft Entra-id. Deze kenmerken kunnen vervolgens worden geconfigureerd in de Azure-portal voor inrichting. Voeg op de pagina Kenmerken selecteren alle kenmerken één voor één toe in de vervolgkeuzelijst.

In de vervolgkeuzelijst Kenmerk ziet u een kenmerk dat is gedetecteerd in de doeldatabase en die niet is gekozen op de vorige pagina Kenmerken selecteren. Selecteer Volgende nadat alle relevante kenmerken zijn toegevoegd.

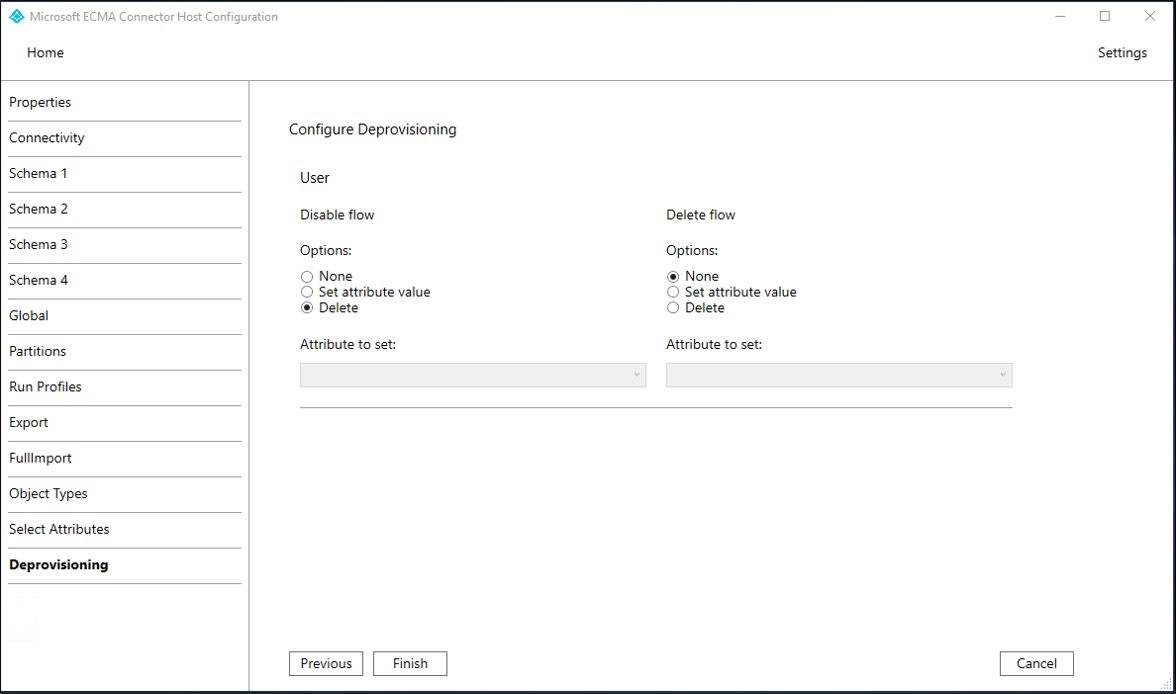

- Selecteer op de pagina Inrichting ongedaan maken onder Stroom uitschakelen de optie Verwijderen. De kenmerken die op de vorige pagina zijn geselecteerd, kunnen niet worden geselecteerd op de pagina Inrichting ongedaan maken. Selecteer Voltooien.

Notitie

Als u de waarde van het kenmerk Instellen gebruikt, moet u er rekening mee houden dat alleen Booleaanse waarden zijn toegestaan.

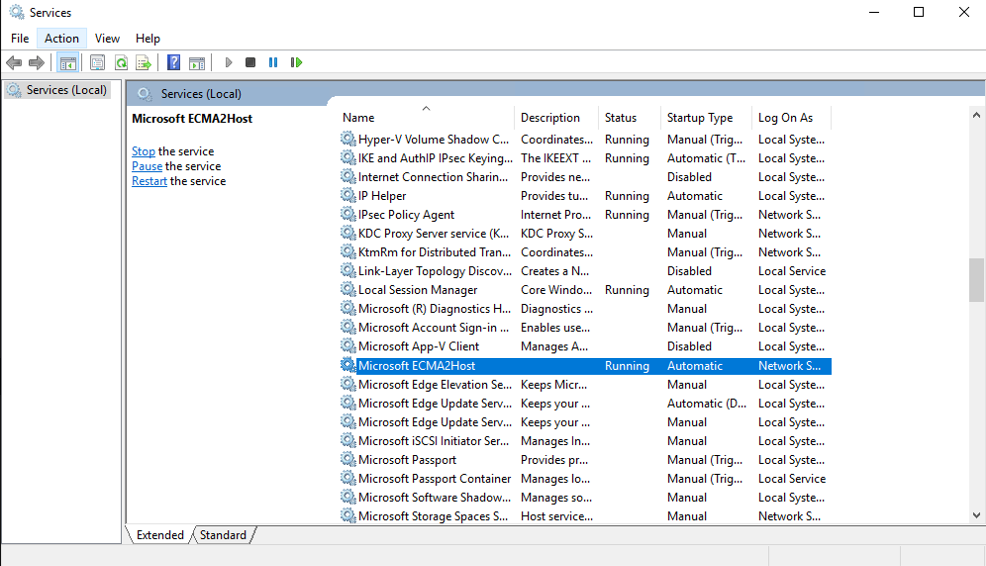

7. Zorg ervoor dat de ECMA2Host-service wordt uitgevoerd

Selecteer Start op de server waarop de Microsoft Entra ECMA Connector Host wordt uitgevoerd.

Voer uitvoeren en vervolgens services.msc in het vak in.

Zorg ervoor dat Microsoft ECMA2Host aanwezig is in de lijst Services en wordt uitgevoerd. Als dat niet zo is, selecteert u Starten.

Als u verbinding maakt met een nieuwe database of een database die leeg is en geen gebruikers heeft, gaat u verder in de volgende sectie. Volg anders deze stappen om te bevestigen dat de connector bestaande gebruikers uit de database heeft geïdentificeerd.

- Als u de service onlangs hebt gestart en veel gebruikersobjecten in de database hebt, wacht u enkele minuten totdat de connector verbinding heeft gemaakt met de database.

8. De toepassingsverbinding configureren in Azure Portal

Ga terug naar het browservenster waarin u de inrichting van de toepassing configureerde.

Notitie

Als er een time-out voor het venster is opgetreden, moet u de agent opnieuw selecteren.

- Meld u aan bij het Azure-portaal.

- Ga naar Ondernemingstoepassingen en de toepassing On-premises ECMA-app.

- Selecteer inrichten.

- Als Aan de slag wordt weergegeven, wijzigt u de modus in Automatisch in de sectie On-Premises Connectiviteit , selecteert u de agent die u hebt geïmplementeerd en selecteert u Agent(en) toewijzen. Ga anders naar Inrichting bewerken.

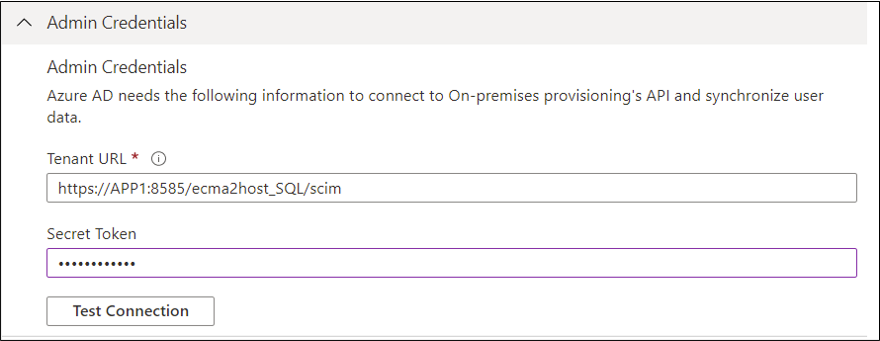

Voer in de sectie Beheerdersreferenties de volgende URL in. Vervang het

{connectorName}gedeelte door de naam van de connector op de ECMA-connectorhost, zoals SQL. De naam van de connector is hoofdlettergevoelig en moet hetzelfde hoofdlettergebruik hebben als is geconfigureerd in de wizard. U kunt ook vervangen doorlocalhostde hostnaam van uw computer.Eigenschappen Waarde Tenant-URL https://localhost:8585/ecma2host_{connectorName}/scimVoer de waarde voor Geheim token in die u hebt gedefinieerd toen u de connector maakte.

Notitie

Als u de agent zojuist aan de toepassing hebt toegewezen, wacht u tien minuten totdat de registratie is voltooid. De connectiviteitstest werkt pas als de registratie is voltooid. Door de registratie van de agent af te dwingen door de inrichtingsagent op uw server opnieuw op te starten, kan het registratieproces worden versneld. Ga naar uw server, zoek naar services in de Windows-zoekbalk, identificeer de Microsoft Entra Connect Provisioning Agent Service, klik met de rechtermuisknop op de service en start opnieuw.

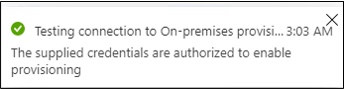

Selecteer Verbinding testen en wacht één minuut.

Nadat de verbindingstest is geslaagd en wordt aangegeven dat de opgegeven referenties zijn gemachtigd om inrichting in te schakelen, selecteert u Opslaan.

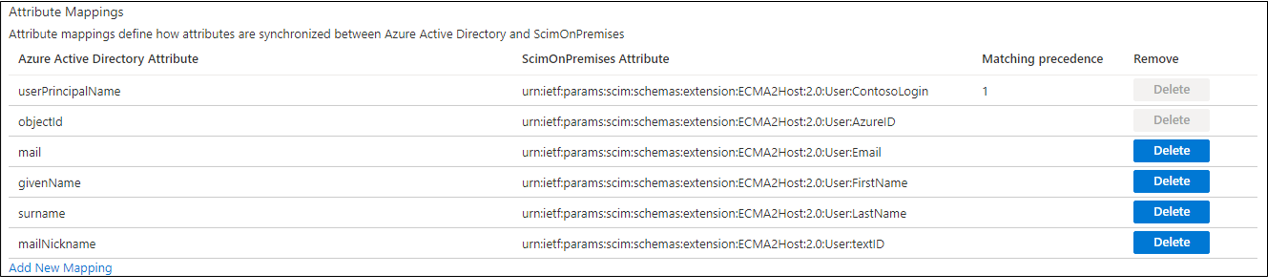

9. Kenmerktoewijzingen configureren

U moet nu kenmerken toewijzen tussen de weergave van de gebruiker in Microsoft Entra-id en de weergave van een gebruiker in de SQL-database van de on-premises toepassing.

U gebruikt Azure Portal om de toewijzing te configureren tussen de kenmerken van de Microsoft Entra-gebruiker en de kenmerken die u eerder hebt geselecteerd in de wizard ECMA-hostconfiguratie.

Zorg ervoor dat het Microsoft Entra-schema de kenmerken bevat die vereist zijn voor de database. Als voor de database gebruikers een kenmerk moeten hebben, zoals

uidNumberen dat kenmerk nog geen deel uitmaakt van uw Microsoft Entra-schema voor een gebruiker, moet u de functie directory-extensie gebruiken om dat kenmerk toe te voegen als een extensie.Selecteer in het Microsoft Entra-beheercentrum onder Bedrijfstoepassingen de toepassing on-premises ECMA-app en vervolgens de pagina Inrichten .

Selecteer Inrichting bewerken en wacht 10 seconden.

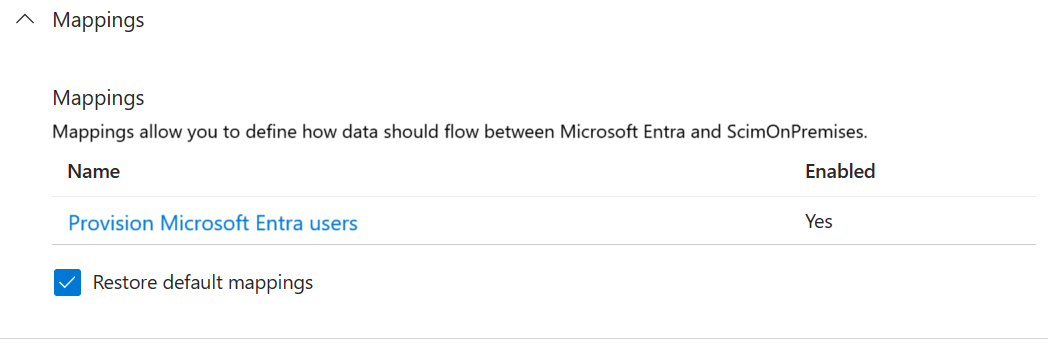

Vouw toewijzingen uit en selecteer de toewijzing van Microsoft Entra-id-gebruikers inrichten. Als dit de eerste keer is dat u de kenmerktoewijzingen voor deze toepassing hebt geconfigureerd, is dit de enige toewijzing die aanwezig is voor een tijdelijke aanduiding.

Als u wilt controleren of het schema van de database beschikbaar is in Microsoft Entra ID, schakelt u het selectievakje Geavanceerde opties weergeven in en selecteert u De lijst Kenmerken bewerken voor ScimOnPremises. Zorg ervoor dat alle kenmerken die in de configuratiewizard zijn geselecteerd, worden vermeld. Zo niet, wacht u enkele minuten totdat het schema is vernieuwd en laadt u de pagina opnieuw. Wanneer u de kenmerken ziet die worden vermeld, sluit u de pagina om terug te keren naar de lijst met toewijzingen.

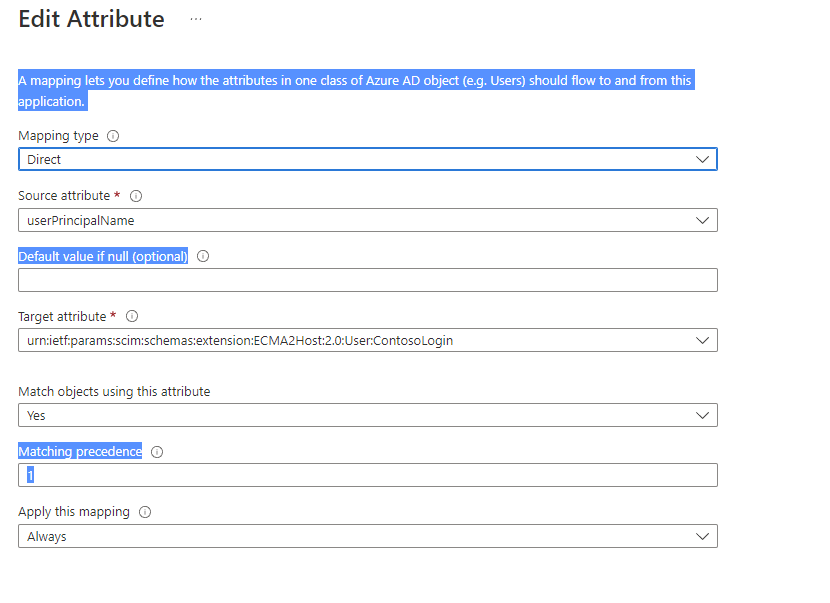

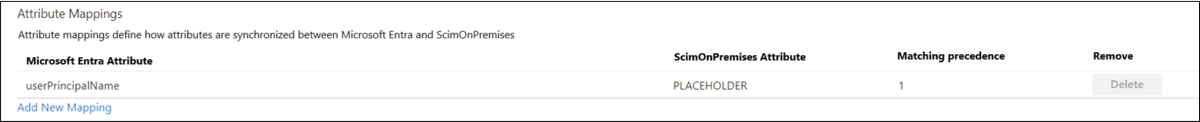

Klik nu op de tijdelijke aanduiding userPrincipalName . Deze toewijzing wordt standaard toegevoegd wanneer u voor het eerst on-premises inrichting configureert.

Wijzig de waarden van het kenmerk zodat deze overeenkomen met het volgende:

Wijzig de waarden van het kenmerk zodat deze overeenkomen met het volgende:

| Toewijzingstype | Bronkenmerk | Doelkenmerk |

|---|---|---|

| Direct | userPrincipalName | urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:ContosoLogin |

Selecteer Nu Nieuwe toewijzing toevoegen en herhaal de volgende stap voor elke toewijzing.

Geef de bron- en doelkenmerken op voor elk van de toewijzingen in de volgende tabel.

Toewijzingstype Bronkenmerk Doelkenmerk Direct userPrincipalName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:ContosoLogin Direct objectId urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:AzureID Direct e-mail urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:Email Direct givenName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:FirstName Direct surname urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:LastName Direct mailNickname urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:textID Selecteer Opslaan nadat alle toewijzingen zijn toegevoegd.

10. Gebruikers toewijzen aan een toepassing

Nu u de Microsoft Entra ECMA Connector-host hebt die met Microsoft Entra-id praat en de kenmerktoewijzing is geconfigureerd, kunt u doorgaan met het configureren van wie het bereik voor inrichting heeft.

Belangrijk

Als u bent aangemeld met de rol Hybrid Identity Administrator, moet u zich afmelden en aanmelden met een account met ten minste de rol Toepassingsbeheerder voor deze sectie. De rol Hybrid Identity Administrator heeft geen machtigingen om gebruikers toe te wijzen aan toepassingen.

Als er bestaande gebruikers in de SQL-database zijn, moet u toepassingsroltoewijzingen maken voor die bestaande gebruikers. Zie voor meer informatie over het bulksgewijs maken van toepassingsroltoewijzingen voor bestaande gebruikers van een toepassing in Microsoft Entra ID.

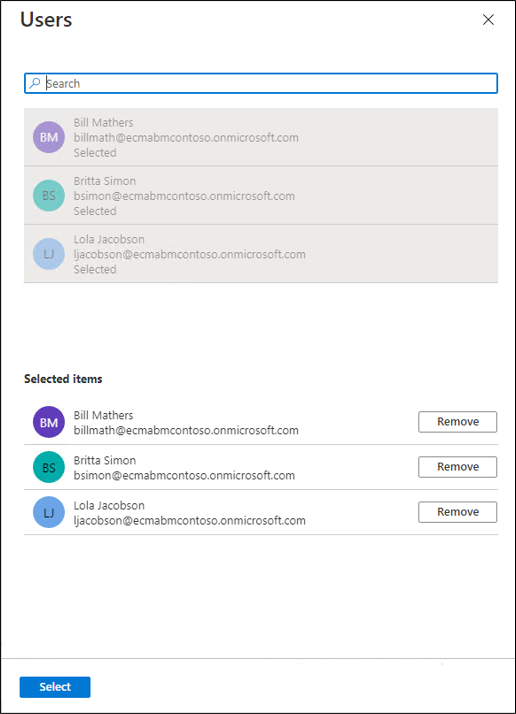

Als er geen huidige gebruikers van de toepassing zijn, selecteert u een testgebruiker van Microsoft Entra die wordt ingericht voor de toepassing.

Zorg ervoor dat de gebruiker alle eigenschappen heeft die worden toegewezen aan de vereiste kenmerken van het databaseschema.

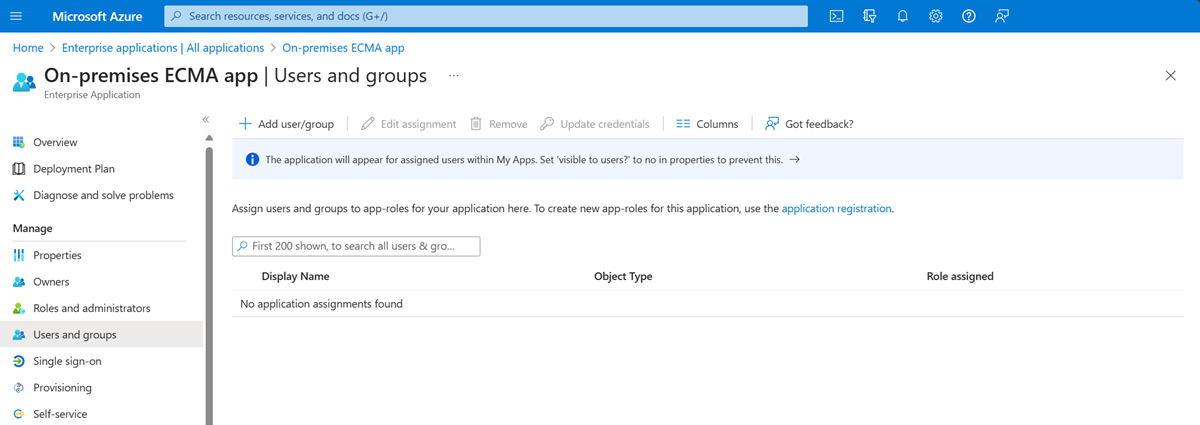

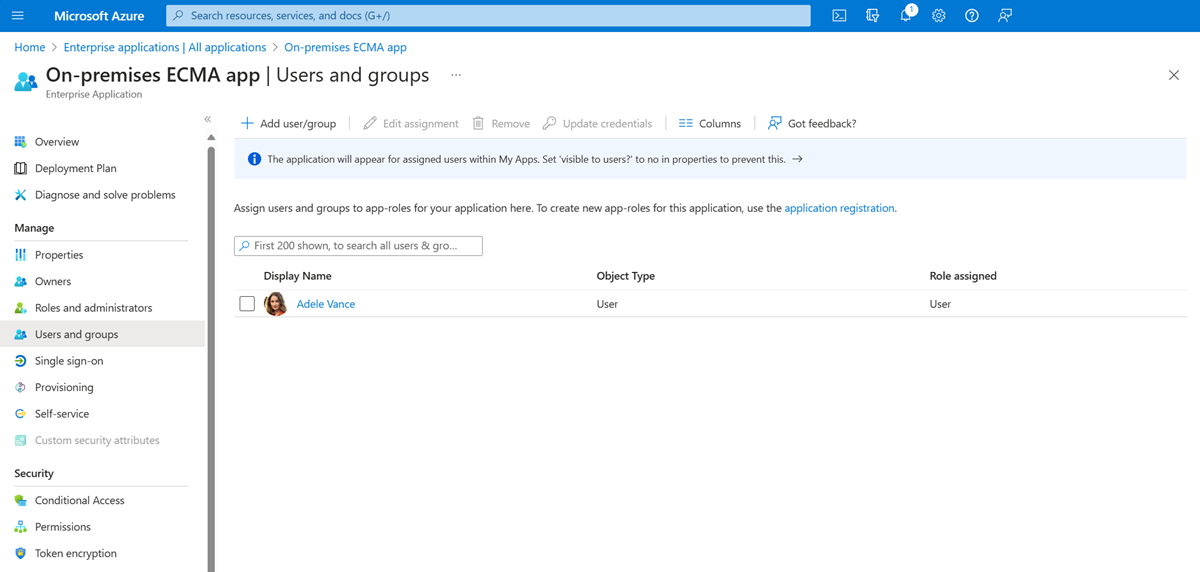

Selecteer Ondernemingstoepassingen in de Azure-portal.

Selecteer de toepassing On-premises ECMA-app.

Selecteer aan de linkerkant onder Beheren de optie Gebruikers en groepen.

Selecteer Gebruiker/groep toevoegen.

Selecteer Geen geselecteerd onder Gebruikers.

Selecteer gebruikers aan de rechterkant en selecteer de knop Selecteren .

Selecteer nu Toewijzen.

11. Inrichting testen

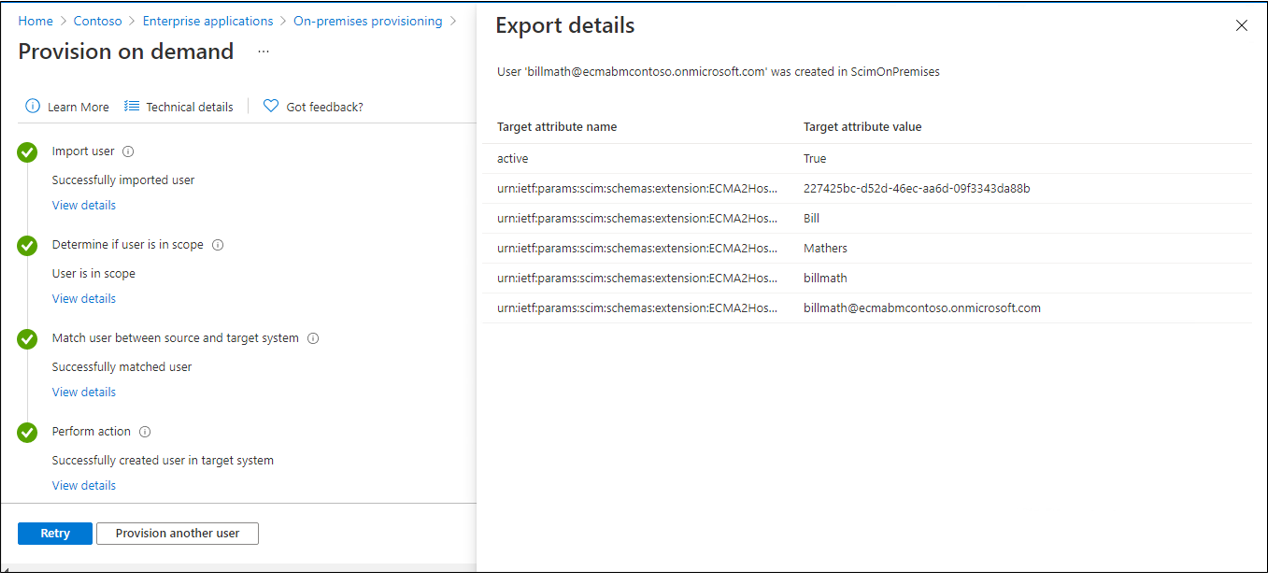

Nu uw kenmerken en gebruikers zijn toegewezen, kunt u inrichting op aanvraag testen met een van uw gebruikers.

Selecteer Ondernemingstoepassingen in de Azure-portal.

Selecteer de toepassing On-premises ECMA-app.

Selecteer aan de linkerkant Inrichting.

Selecteer Op aanvraag inrichten.

Zoek een van uw testgebruikers en selecteer Inrichten.

Na enkele seconden wordt het bericht De gebruiker is gemaakt in het doelsysteem weergegeven, samen met een lijst met de gebruikerskenmerken.

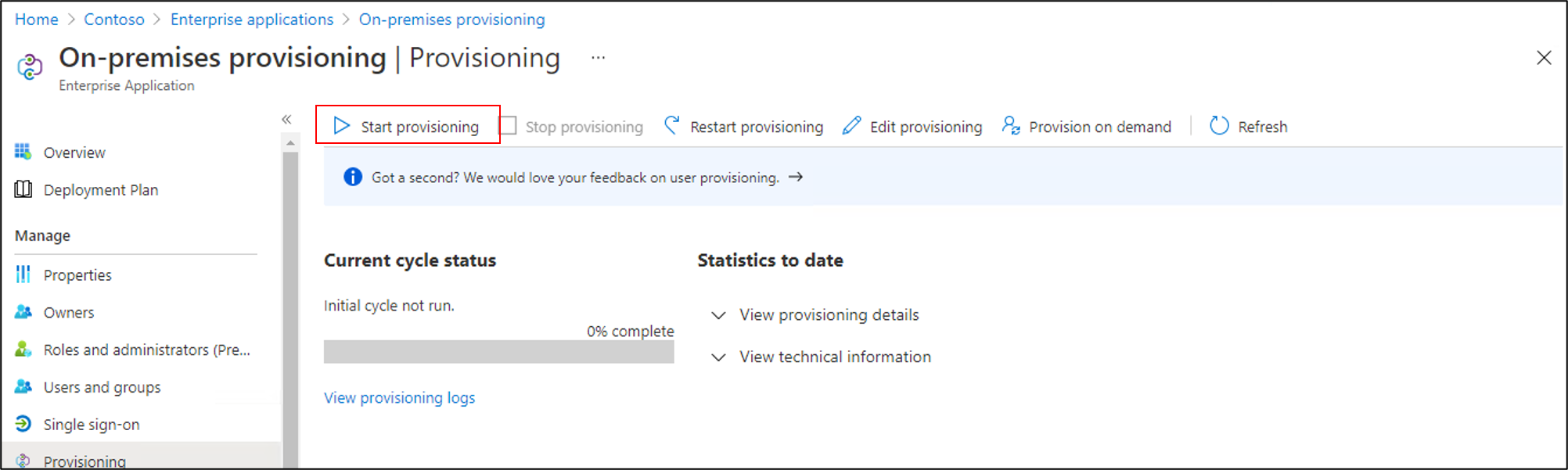

12. Beginnen met het inrichten van gebruikers

Nadat het inrichten op aanvraag is voltooid, gaat u terug naar de configuratiepagina van het inrichten. Zorg dat het bereik is ingesteld op alleen toegewezen gebruikers en groepen, schakel inrichting in en selecteer Opslaan.

Wacht enkele minuten totdat het inrichten is gestart. Dit kan maximaal 40 minuten duren. Nadat de inrichtingstaak is voltooid, zoals beschreven in de volgende sectie, kunt u de inrichtingsstatus wijzigen in Uit als u klaar bent met testen en Opslaan selecteren. Met deze actie wordt de inrichtingsservice niet meer uitgevoerd in de toekomst.

Problemen met het inrichten oplossen

Als er een fout wordt weergegeven, selecteert u Inrichtingslogboeken weergeven. Zoek in het logboek naar een rij waarin de status mislukt is en selecteer deze rij.

Als het foutbericht Kan gebruiker niet maken, controleer dan de kenmerken die worden weergegeven tegenover de vereisten van het databaseschema.

Ga naar het tabblad Probleemoplossing en aanbevelingen voor meer informatie. Als het ODBC-stuurprogramma een bericht heeft geretourneerd, kan dit hier worden weergegeven. Het bericht ERROR [23000] [Microsoft][ODBC SQL Server Driver][SQL Server]Cannot insert the value NULL into column 'FirstName', table 'CONTOSO.dbo.Employees'; column does not allow nulls. is bijvoorbeeld een fout van het ODBC-stuurprogramma. In dit geval kan het column does not allow nulls erop wijzen dat de FirstName kolom in de database verplicht is, maar dat de gebruiker die wordt ingericht geen kenmerk heeft givenName , zodat de gebruiker niet kon worden ingericht.

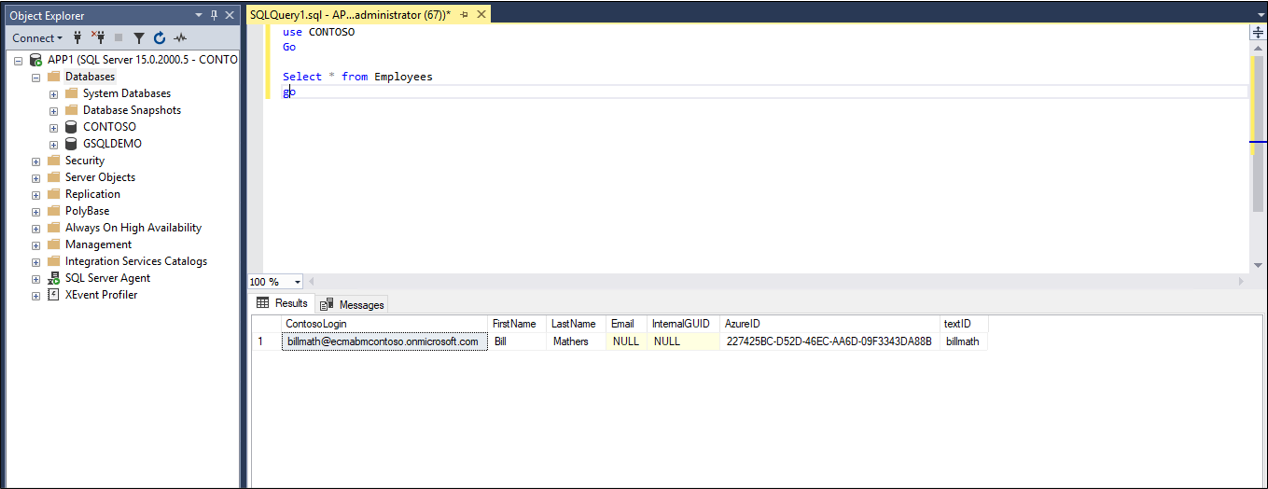

Controleer of de gebruikers zijn ingericht

Controleer de SQL-database nadat u hebt gewacht om zeker te zijn dat gebruikers worden ingericht.

Bijlage A

Als u SQL Server gebruikt, kunt u het volgende SQL-script gebruiken om de voorbeelddatabase te maken.

---Creating the Database---------

Create Database CONTOSO

Go

-------Using the Database-----------

Use [CONTOSO]

Go

-------------------------------------

/****** Object: Table [dbo].[Employees] Script Date: 1/6/2020 7:18:19 PM ******/

SET ANSI_NULLS ON

GO

SET QUOTED_IDENTIFIER ON

GO

CREATE TABLE [dbo].[Employees](

[ContosoLogin] [nvarchar](128) NULL,

[FirstName] [nvarchar](50) NOT NULL,

[LastName] [nvarchar](50) NOT NULL,

[Email] [nvarchar](128) NULL,

[InternalGUID] [uniqueidentifier] NULL,

[AzureID] [uniqueidentifier] NULL,

[textID] [nvarchar](128) NULL

) ON [PRIMARY]

GO

ALTER TABLE [dbo].[Employees] ADD CONSTRAINT [DF_Employees_InternalGUID] DEFAULT (newid()) FOR [InternalGUID]

GO