Eenmalige aanmelding (SSO) van Security Assertion Markup Language (SAML) voor on-premises toepassingen met toepassingsproxy

Eenmalige aanmelding (SSO) opgeven voor on-premises toepassingen die zijn beveiligd met SAML-verificatie (Security Assertion Markup Language). Externe toegang bieden tot op SAML gebaseerde SSO-toepassingen via toepassingsproxy. Met eenmalige aanmelding met SAML verifieert Microsoft Entra zich bij de toepassing met behulp van het Microsoft Entra-account van de gebruiker. Microsoft Entra ID geeft de aanmeldingsgegevens door aan de toepassing via een verbindingsprotocol. U kunt ook gebruikers toewijzen aan specifieke toepassingsrollen op basis van de regels die u in uw SAML-claims definieert. Door toepassingsproxy in te schakelen naast SAML SSO, hebben uw gebruikers externe toegang tot de toepassing en een naadloze SSO-ervaring.

De toepassingen moeten SAML-tokens kunnen gebruiken die zijn uitgegeven door Microsoft Entra ID. Deze configuratie is niet van toepassing op toepassingen die gebruikmaken van een on-premises id-provider. Voor deze scenario's raden we u aan resources te bekijken voor het migreren van toepassingen naar Microsoft Entra-id.

SAML SSO met toepassingsproxy werkt ook met de functie SAML-tokenversleuteling. Zie Microsoft Entra SAML-tokenversleuteling configureren voor meer informatie.

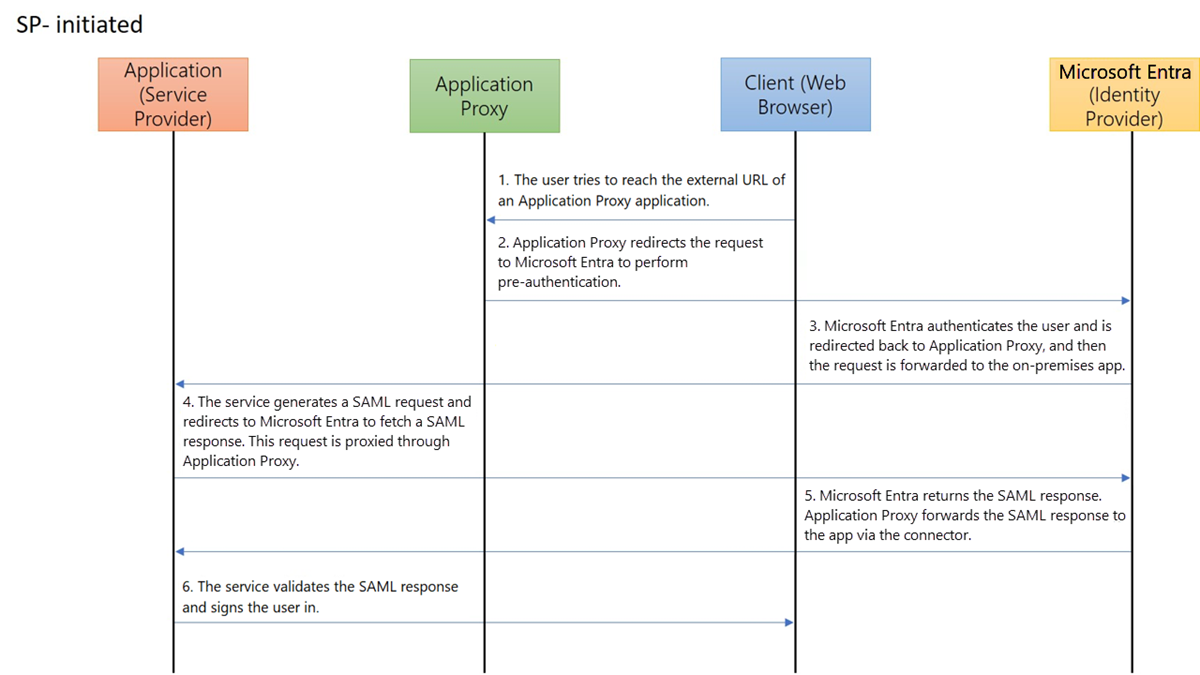

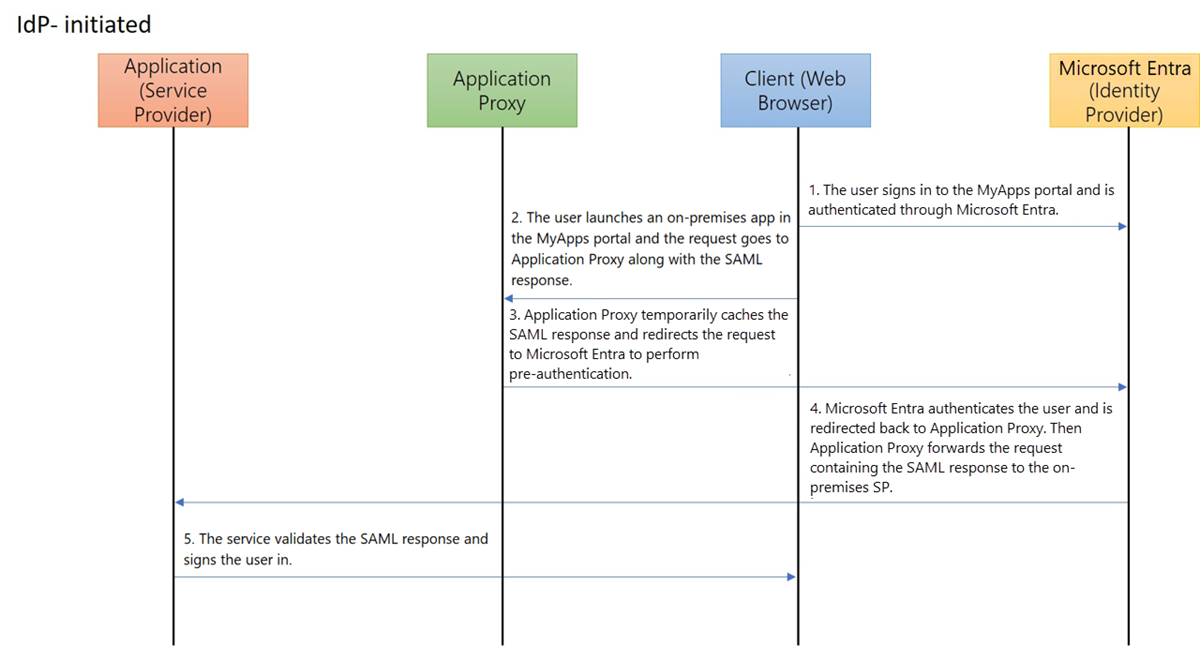

In de protocoldiagrammen wordt de reeks eenmalige aanmelding beschreven voor zowel een door de serviceprovider geïnitieerde (SP-geïnitieerde) stroom als een door id-provider geïnitieerde stroom (IdP- geïnitieerde) stroom. Toepassingsproxy werkt met SAML SSO door de SAML-aanvraag en -reactie van en naar de on-premises toepassing in de cache op te cachen.

Een toepassing maken en SAML SSO instellen

Selecteer in het Microsoft Entra-beheercentrum Microsoft Entra ID > Enterprise-toepassingen en selecteer Nieuwe toepassing.

Voer de weergavenaam in voor uw nieuwe toepassing, selecteer Alle andere toepassingen integreren die u niet in de galerie vindt en selecteer Vervolgens Maken.

Selecteer eenmalige aanmelding op de overzichtspagina van de app.

Selecteer SAML als de methode voor eenmalige aanmelding.

Eerst stelt u SMAL SSO in om te werken als u gebruikmaakt van het bedrijfsnetwerk. Zie de sectie SAML-basisconfiguratie van Eenmalige aanmelding op basis van SAML configureren om verificatie op basis van SAML voor de toepassing te configureren.

Voeg tenminste één gebruiker toe aan de toepassing en zorg dat het testaccount toegang heeft tot de toepassing. Als u verbinding hebt met het bedrijfsnetwerk, gebruikt u het testaccount om te zien of u eenmalige aanmelding bij de toepassing hebt.

Notitie

Nadat u de toepassingsproxy hebt ingesteld, komt u terug en werkt u de SAML-antwoord-URL bij.

De on-premises toepassing publiceren met toepassingsproxy

Voordat u eenmalige aanmelding voor on-premises toepassingen opgeeft, schakelt u de toepassingsproxy in en installeert u een connector. Meer informatie over het voorbereiden van uw on-premises omgeving, het installeren en registreren van een connector en het testen van de connector. Nadat u de connector hebt ingesteld, volgt u deze stappen om uw nieuwe toepassing te publiceren met de toepassingsproxy.

Als de toepassing nog steeds is geopend in het Microsoft Entra-beheercentrum, selecteert u de toepassingsproxy. Geef de interne URL voor de toepassing op. Als u een aangepast domein gebruikt, moet u ook het TLS/SSL-certificaat voor uw toepassing uploaden.

Notitie

Als best practice kunt u waar mogelijk aangepaste domeinen gebruiken voor een geoptimaliseerde gebruikerservaring. Meer informatie over het werken met aangepaste domeinen in de Microsoft Entra-toepassingsproxy.

Selecteer Microsoft Entra-id als de methode voor verificatie vooraf voor uw toepassing.

Kopieer de externe URL voor de toepassing. U hebt deze URL nodig om de SAML-configuratie te voltooien.

Gebruik het testaccount om de toepassing te openen met de externe URL om te controleren of de toepassingsproxy juist is ingesteld. Als er problemen zijn, raadpleegt u Problemen met de toepassingsproxy en foutberichten oplossen.

Werk de SAML-configuratie bij

Als de toepassing nog steeds is geopend in het Microsoft Entra-beheercentrum, selecteert u Eenmalige aanmelding.

Ga op de pagina Eenmalige aanmelding instellen met SAML naar de kop Standaard SAML-configuratie en selecteer het bijbehorende bewerkingspictogram (een potlood). Zorg ervoor dat de externe URL die u hebt geconfigureerd in de toepassingsproxy is ingevuld in de velden Id, Antwoord-URL en Afmeldings-URL . Deze URL's zijn vereist om de toepassingsproxy correct te laten werken.

Bewerk de antwoord-URL die eerder is geconfigureerd, zodat het domein bereikbaar is op internet via de toepassingsproxy. Als uw externe URL bijvoorbeeld is

https://contosotravel-f128.msappproxy.neten de oorspronkelijke antwoord-URL washttps://contosotravel.com/acs, moet u de oorspronkelijke antwoord-URL bijwerken naarhttps://contosotravel-f128.msappproxy.net/acs.Schakel het selectievakje naast de bijgewerkte URL voor antwoord in om deze als de standaardwaarde te markeren.

Nadat u de vereiste URL voor antwoord als standaard hebt aangegeven, kunt u ook de eerder geconfigureerde URL voor antwoord verwijderen die de interne URL heeft gebruikt.

Voor een door SP geïnitieerde stroom moet u ervoor zorgen dat de back-endtoepassing de juiste URL voor antwoord of Assertion Consumer Service-URL opgeeft voor het ontvangen van het verificatietoken.

Notitie

Als de back-endtoepassing verwacht dat de antwoord-URL de interne URL is, moet u aangepaste domeinen gebruiken om overeenkomende interne en externe URL's te hebben of de Mijn apps beveiligde aanmeldingsextensie te installeren op apparaten van gebruikers. Deze extensie wordt automatisch omgeleid naar de juiste toepassingsproxyservice. Zie Extensie beveiligde Mijn apps-aanmelding om de extensie te installeren.

Uw app testen

Uw app is actief. Om de app te testen.

- Open een browser en navigeer naar de externe URL die u hebt gemaakt toen u de app gepubliceerde.

- Meld u aan met het testaccount dat u aan de app hebt toegewezen. U moet de toepassing kunnen laden en eenmalige aanmelding in de toepassing hebben.