Vm met F5 BIG-IP Virtual Edition implementeren in Azure

In deze zelfstudie leert u hoe u BIG-IP Vitural Edition (VE) implementeert in Azure Infrastructure as a Service (IaaS). Aan het einde van de zelfstudie hebt u het volgende:

- Een voorbereide virtuele BIG-IP-machine (VM) om een proof-of-concept (Secure Hybrid Access) te modelleren

- Een faseringsexemplaren om nieuwe BIG-IP-systeemupdates en hotfixes te testen

Meer informatie: SHA: Verouderde apps beveiligen met Microsoft Entra ID

Vereisten

Eerdere F5 BIG-IP-ervaring of kennis is niet nodig. We raden u echter aan de terminologie van de industriestandaard te bekijken in de F5-woordenlijst.

Voor het implementeren van een BIG-IP in Azure voor SHA is het volgende vereist:

- Een betaald Azure-abonnement

- Als u er nog geen hebt, kunt u een gratis proefversie van Azure krijgen

- Een van de volgende F5 BIG-IP-licentie-SKU's:

- F5 BIG-IP® Best bundle

- Zelfstandige licentie voor F5 BIG-IP Access Policy Manager™ (APM)

- F5 BIG-IP Access Policy Manager™ (APM) uitbreidingslicentie op een BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- Licentie voor volledige proefversie van BIG-IP van 90 dagen

- Een SAN-certificaat (Wildcard of Subject Alternative Name) om webtoepassingen te publiceren via SSL (Secure Socket Layer)

- Ga naar letsencrypt.org om aanbiedingen te bekijken. Selecteer Aan de slag.

- Een SSL-certificaat voor het beveiligen van de BIG-IP-beheerinterface. U kunt een certificaat gebruiken om web-apps te publiceren, als het onderwerp overeenkomt met de FQDN (Fully Qualified Domain Name) van BIG-IP. U kunt bijvoorbeeld een jokertekencertificaat gebruiken met een onderwerp

*.contoso.comvoorhttps://big-ip-vm.contoso.com:8443.

Vm-implementatie en basissysteemconfiguraties duren ongeveer 30 minuten, en BIG-IP is het implementeren van SHA-scenario's in Integratie F5 BIG-IP met Microsoft Entra ID.

Scenario's testen

Wanneer u de scenario's test, wordt in deze zelfstudie ervan uitgegaan dat:

- Het BIG-IP-adres wordt geïmplementeerd in een Azure-resourcegroep met een Active Directory-omgeving (AD)

- De omgeving bestaat uit een domeincontroller (DC) en IIS-webhost-VM's (Internet Information Services)

- Servers die zich niet op dezelfde locaties bevinden als de BIG-IP-VM, zijn acceptabel als het BIG-IP-adres rollen ziet die nodig zijn om een scenario te ondersteunen

- BIG-IP-VM die is verbonden met een andere omgeving, via een VPN-verbinding, wordt ondersteund

Als u de vorige items niet hebt om te testen, kunt u een AD-domeinomgeving implementeren in Azure met behulp van een script in Cloud Identity Lab. U kunt voorbeeldtesttoepassingen programmatisch implementeren op een IIS-webhost met behulp van een scriptautomatisering in Demo Suite.

Notitie

Sommige stappen in deze zelfstudie kunnen verschillen van de indeling in het Microsoft Entra-beheercentrum.

Azure-implementatie

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

U kunt een BIG-IP implementeren in verschillende topologieën. Deze handleiding is gericht op een NIC-implementatie (Network Interface Card). Als uw BIG-IP-implementatie echter meerdere netwerkinterfaces vereist voor hoge beschikbaarheid, netwerkscheiding of meer dan 1 GB doorvoer, kunt u overwegen om vooraf gecompileerde Azure Resource Manager-sjablonen (ARM) te gebruiken.

Big-IP VE implementeren vanuit Azure Marketplace.

Meld u aan bij het Microsoft Entra-beheercentrum met een account met machtigingen voor het maken van VM's, zoals een toepassingsbeheerder.

Typ Marketplace in het bovenste zoekvak op het lint

Selecteer Enter.

Typ F5 in het Marketplace-filter.

Selecteer Enter.

Selecteer + Toevoegen op het bovenste lint.

Voer F5 in voor het marketplace-filter.

Selecteer Enter.

Selecteer F5 BIG-IP Virtual Edition (BYOL)>Selecteer een softwareabonnement>F5 BIG-IP VE - ALL (BYOL, 2 opstartlocaties).

Selecteer Maken.

Voor basisbeginselen:

- Abonnement: Doelabonnement voor de IMPLEMENTATIE van big-IP-VM's

- Resourcegroep: De Azure RG van de BIG-IP-VM wordt geïmplementeerd in of maak er een. Dit is uw resourcegroep voor DC- en IIS-VM's

- Bijvoorbeeld details:

- VOORBEELD VAN VM-naam BIG-IP-VM

- Regio: Doel azure geo voor BIG-IP-VM

- Beschikbaarheidsopties inschakelen als u vm in productie gebruikt

- Afbeelding: F5 BIG-IP VE - ALL (BYOL, 2 opstartlocaties)

- Azure Spot-exemplaar: Nee, maar schakel het in, indien nodig

- Grootte: Minimale specificaties zijn 2 vCPU's en 8 GB geheugen

- Voor beheerdersaccount:

- Verificatietype: selecteer nu een wachtwoord en schakel later over naar een sleutelpaar

- Gebruikersnaam: De identiteit die moet worden gemaakt als een lokaal BIG-IP-account voor toegang tot de beheerinterfaces. Gebruikersnaam is HOOFDLETTERgevoelig.

- Wachtwoord: Beheerderstoegang beveiligen met een sterk wachtwoord

- Regels voor binnenkomende poorten: openbare binnenkomende poorten, Geen.

- Selecteer Volgende: Schijven. Laat de standaardwaarden staan.

- Selecteer Volgende: Netwerken.

- Voor netwerken:

- Virtueel netwerk: het Azure-VNet dat wordt gebruikt door uw DC- en IIS-VM's, of maak er een

- Subnet: hetzelfde interne Azure-subnet als uw DC- en IIS-VM's, of maak er een

- Openbaar IP-adres: geen

- NIC-netwerkbeveiligingsgroep: Selecteer Geen als het Azure-subnet dat u hebt geselecteerd is gekoppeld aan een netwerkbeveiligingsgroep (NSG); selecteer anders Basic

- Netwerken versnellen: uit

- Voor taakverdeling: Taakverdeling VM, Nee.

- Selecteer Volgende: Beheer en voltooi de instellingen:

- Gedetailleerde bewaking: Uit

- Diagnostische gegevens over opstarten Inschakelen met aangepast opslagaccount. Met deze functie kunt u verbinding maken met de SSH-interface (BIG-IP Secure Shell) via de seriële consoleoptie in het Microsoft Entra-beheercentrum. Selecteer een beschikbaar Azure-opslagaccount.

- Voor identiteit:

- Door het systeem toegewezen beheerde identiteit: Uit

- Microsoft Entra ID: BIG-IP biedt geen ondersteuning voor deze optie

- Voor Autoshutdown: Inschakelen of testen kunt u instellen dat de BIG-IP-VM dagelijks wordt afgesloten

- Selecteer Volgende: Geavanceerd; laat de standaardwaarden staan.

- Selecteer Volgende: Tags.

- Als u de configuratie van uw BIG-IP-VM wilt controleren, selecteert u Volgende: Beoordelen en maken.

- Selecteer Maken. De tijd voor het implementeren van een BIG-IP-VM is doorgaans 5 minuten.

- Als u klaar bent, vouwt u het linkermenu van het Microsoft Entra-beheercentrum uit.

- Selecteer Resourcegroepen en navigeer naar de BIG-IP-VM.

Notitie

Als het maken van de virtuele machine mislukt, selecteert u Vorige en Volgende.

Netwerkconfiguratie

Wanneer de BIG-IP-VM wordt gestart, wordt de NIC ingericht met een primair privé-IP-adres dat is uitgegeven door de DHCP-service (Dynamic Host Configuration Protocol) van het Azure-subnet waarmee deze is verbonden. BIG-IP Traffic Management Operating System (TMOS) gebruikt het IP-adres om te communiceren met:

- Hosts en services

- Uitgaande toegang tot het openbare internet

- Binnenkomende toegang tot de big-IP-webconfiguratie en SSH-beheerinterfaces

Als u de beheerinterfaces beschikbaar maakt voor internet, neemt het BIG-IP-aanvalsoppervlak toe. Dit risico is waarom het primaire IP-adres van BIG-IP niet is ingericht met een openbaar IP-adres tijdens de implementatie. In plaats daarvan wordt een secundair intern IP-adres en het bijbehorende openbare IP-adres ingericht voor publicatie. Met deze een-op-een-toewijzing tussen een openbaar IP-adres van een VIRTUELE machine en een privé-IP-adres kan extern verkeer een VIRTUELE machine bereiken. Er is echter een Azure NSG-regel vereist om het verkeer toe te staan, vergelijkbaar met een firewall.

In het volgende diagram ziet u een NIC-implementatie van een BIG-IP VE in Azure, geconfigureerd met een primair IP-adres voor algemene bewerkingen en beheer. Er is een afzonderlijk IP-adres van de virtuele server voor het publiceren van services. Met een NSG-regel kan extern verkeer dat is bestemd voor intranet.contoso.com route naar het openbare IP-adres voor de gepubliceerde service, voordat deze wordt doorgestuurd naar de virtuele BIG-IP-server.

Privé- en openbare IP-adressen die zijn uitgegeven aan Azure-VM's zijn standaard dynamisch. Deze kunnen dus worden gewijzigd wanneer een virtuele machine opnieuw wordt opgestart. Vermijd verbindingsproblemen door het IP-beheer-IP-adres van BIG-IP te wijzigen in statisch. Voer dezelfde actie uit voor secundaire IP-adressen voor het publiceren van services.

Ga in het menu van uw BIG-IP-VM naar Instellingennetwerken>.

Selecteer in de netwerkweergave de koppeling rechts van de netwerkinterface.

Notitie

VM-namen worden willekeurig gegenereerd tijdens de implementatie.

- Selecteer IP-configuraties in het linkerdeelvenster.

- Selecteer de rij ipconfig1 .

- Stel de optie IP-toewijzing in op Statisch. Wijzig indien nodig het primaire IP-adres van de BIG-IP-VM.

- Selecteer Opslaan.

- Sluit het ipconfig1-menu .

Notitie

Gebruik het primaire IP-adres om verbinding te maken en de BIG-IP-VM te beheren.

- Selecteer + Toevoegen op het bovenste lint.

- Geef een secundaire privé-IP-naam op, bijvoorbeeld ipconfig2.

- Stel voor de instelling van het privé-IP-adres de optie Toewijzing in op Statisch. Door het volgende of lagere IP-adres te bieden, blijft ordelijkheid behouden.

- Stel het openbare IP-adres in op Koppelen.

- Selecteer Maken.

- Geef voor het nieuwe openbare IP-adres een naam op, bijvoorbeeld BIG-IP-VM_ipconfig2_Public.

- Als u hierom wordt gevraagd, stelt u de SKU in op Standard.

- Als u hierom wordt gevraagd, stelt u de laag in op Globaal.

- Stel de optie Toewijzing in op Statisch.

- Selecteer twee keer OK.

Uw BIG-IP-VM is gereed voor:

- Primair privé-IP-adres: toegewezen aan het beheren van de BIG-IP-VM via het webconfiguratiehulpprogramma en SSH. Het wordt gebruikt door het BIG-IP-systeem, als self-IP-adres, om verbinding te maken met gepubliceerde back-endservices. Er wordt verbinding gemaakt met externe services:

- Network Time Protocol (NTP)

- Active Directory (AD)

- Lightweight Directory Access Protocol (LDAP)

- Secundair privé-IP-adres: een virtuele BIG-IP APM-server maken om te luisteren naar binnenkomende aanvragen naar een gepubliceerde service(s)

- Openbaar IP-adres: het is gekoppeld aan het secundaire privé-IP-adres; hiermee kan clientverkeer van het openbare internet de virtuele BIG-IP-server voor de gepubliceerde service(s) bereiken

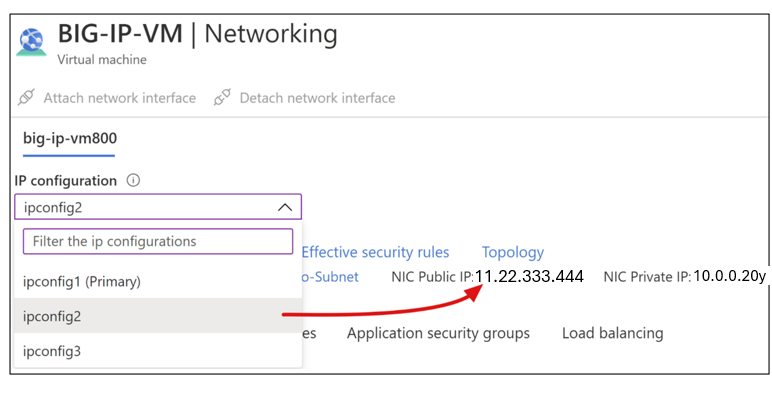

In het voorbeeld ziet u de een-op-een-relatie tussen een openbare EN privé-IP-adressen van een virtuele machine. Een Azure VM-NIC heeft één primair IP-adres en andere IP-adressen zijn secundair.

Notitie

U hebt de secundaire IP-toewijzingen nodig voor het publiceren van BIG-IP-services.

Als u SHA wilt implementeren met behulp van de begeleide configuratie voor BIG-IP-toegang, herhaalt u de stappen om meer privé- en openbare IP-paren te maken voor services die u publiceert via big-IP APM. Gebruik dezelfde benadering voor het publiceren van services met behulp van BIG-IP Advanced Configuration. Vermijd echter openbare IP-overhead met behulp van een SNI-configuratie (Server Name Indicator): een virtuele BIG-IP-server accepteert clientverkeer dat wordt ontvangen en verzendt het naar de bestemming.

DNS-configuratie

Configureer DNS voor clients om uw gepubliceerde SHA-services om te lossen naar uw openbare IP-IP-IP-ADRESSEN van uw BIG-IP-VM. In de volgende stappen wordt ervan uitgegaan dat de DNS-zone van het openbare domein voor uw SHA-services wordt beheerd in Azure. Pas DNS-principes toe voor het maken van een locator, ongeacht waar uw DNS-zone wordt beheerd.

Vouw het linkermenu van de portal uit.

Navigeer met de optie Resourcegroepen naar uw BIG-IP-VM.

Ga in het menu VAN DE BIG-IP-VM naar Instellingennetwerken>.

Selecteer in de netwerkweergave BIG-IP-VM's in de vervolgkeuzelijst IP-configuratie het eerste secundaire IP-adres.

Selecteer de openbare IP-koppeling van de NIC.

Selecteer Configuratie in het linkerdeelvenster, onder de sectie Instellingen.

Het menu openbare IP- en DNS-eigenschappen wordt weergegeven.

Selecteer en maak aliasrecord.

Selecteer uw DNS-zone in de vervolgkeuzelijst. Als er geen DNS-zone is, kan deze buiten Azure worden beheerd of kan er een worden gemaakt voor het domeinachtervoegsel om te verifiëren in Microsoft Entra-id.

De eerste DNS-aliasrecord maken:

- Abonnement: Hetzelfde abonnement als de BIG-IP-VM

- DNS-zone: DNS-zone gezaghebbend voor het geverifieerde domeinachtervoegsel dat uw gepubliceerde websites gebruiken, bijvoorbeeld www.contoso.com

- Naam: De hostnaam die u opgeeft, wordt omgezet in het openbare IP-adres dat is gekoppeld aan het geselecteerde secundaire IP-adres. DNS-naar-IP-toewijzingen definiëren. Bijvoorbeeld intranet.contoso.com tot 11.22.333.444

- TTL: 1

- TTL-eenheden: uren

Selecteer Maken.

Laat het DNS-naamlabel (optioneel) staan.

Selecteer Opslaan.

Sluit het menu Openbaar IP.

Notitie

Herhaal stap 1 tot en met 6 om extra DNS-records te maken voor de services die u wilt publiceren met behulp van de begeleide configuratie van BIG-IP.

Als DNS-records aanwezig zijn, kunt u hulpprogramma's zoals DNS-controle gebruiken om te controleren of een gemaakte record wordt doorgegeven over globale openbare DNS-servers. Als u uw DNS-domeinnaamruimte beheert met behulp van een externe provider zoals GoDaddy, maakt u records met behulp van hun DNS-beheerfaciliteit.

Notitie

Als u DNS-records test en regelmatig overschakelt, kunt u een lokaal hostbestand voor pc's gebruiken: Selecteer Win + R. Voer in het vak Uitvoeren stuurprogramma's in. Een lokale hostrecord biedt DNS-omzetting voor de lokale pc, niet voor andere clients.

Clientverkeer

Virtuele Azure-netwerken (VNets) en gekoppelde subnetten zijn standaard privénetwerken die geen internetverkeer kunnen ontvangen. Koppel uw BIG-IP-VM-NIC aan de NSG die tijdens de implementatie is opgegeven. Definieer een inkomende NSG-regel om poorten 443 (HTTPS) en 80 (HTTP) van het openbare internet toe te laten voor extern webverkeer om de BIG-IP-VM te bereiken.

- Selecteer Netwerken in het hoofdmenu van de BIG-IP-VM.

- Selecteer Regel voor binnenkomend verkeer toevoegen .

- Voer NSG-regeleigenschappen in:

- Bron: Elke

- Bronpoortbereiken: *|

- Doel-IP-adressen: door komma's gescheiden lijst met secundaire privé-IP-adressen van BIG-IP-VM's

- Doelpoorten: 80, 443

- Protocol: TCP

- Actie: toestaan

- Prioriteit: Laagste beschikbare waarde tussen 100 en 4096

- Naam: Een beschrijvende naam, bijvoorbeeld:

BIG-IP-VM_Web_Services_80_443

- Selecteer Toevoegen.

- Sluit het menu Netwerken .

HTTP- en HTTPS-verkeer kan secundaire interfaces voor BIG-IP-VM's bereiken. Als poort 80 is toegestaan, kan de BIG-IP APM gebruikers automatisch omleiden van HTTP naar HTTPS. Bewerk deze regel om doel-IP-adressen toe te voegen of te verwijderen.

BIG-IP beheren

Een BIG-IP-systeem wordt beheerd met de webconfiguratiegebruikersinterface. Toegang tot de gebruikersinterface vanuit:

- Een machine in het interne BIG-IP-netwerk

- Een VPN-client die is verbonden met het interne netwerk big-IP-VM

- Gepubliceerd via Microsoft Entra-toepassingsproxy

Notitie

Selecteer een van de drie vorige methoden voordat u verdergaat met de resterende configuraties. Maak indien nodig rechtstreeks verbinding met de webconfiguratie via internet door het primaire IP-ADRES van BIG-IP te configureren met een openbaar IP-adres. Voeg vervolgens een NSG-regel toe om het 8443-verkeer naar dat primaire IP-adres toe te staan. Beperk de bron tot uw eigen vertrouwde IP-adres, anders kan iedereen verbinding maken.

Verbinding bevestigen

Controleer of u verbinding kunt maken met de webconfiguratie van de BIG-IP-VM en meld u aan met de referenties die zijn opgegeven tijdens de IMPLEMENTATIE van de VM:

- Als u verbinding maakt vanaf een virtuele machine in het interne netwerk of via VPN, maakt u verbinding met de primaire IP- en webconfiguratiepoort van BIG-IP. Bijvoorbeeld:

https://<BIG-IP-VM_Primary_IP:8443. De browserprompt kan aangeven dat de verbinding onveilig is. Negeer de prompt totdat het BIG-IP-adres is geconfigureerd. Als de browser de toegang blokkeert, wist u de cache en probeert u het opnieuw. - Als u de webconfiguratie via toepassingsproxy hebt gepubliceerd, gebruikt u de URL die is gedefinieerd om extern toegang te krijgen tot de webconfiguratie. Voeg de poort

https://big-ip-vm.contoso.combijvoorbeeld niet toe. Definieer de interne URL met behulp van de webconfiguratiepoort,https://big-ip-vm.contoso.com:8443bijvoorbeeld.

Notitie

U kunt een BIG-IP-systeem beheren met de SSH-omgeving, die doorgaans wordt gebruikt voor opdrachtregeltaken (CLI) en toegang op hoofdniveau.

Verbinding maken met de CLI:

- Azure Bastion-service: vanaf elke locatie verbinding maken met VM's in een VNet

- SSH-client, zoals PowerShell met de Just-In-Time-benadering (JIT)

- Seriële console: In de portal, in het vm-menu, sectie Ondersteuning en probleemoplossing. Het biedt geen ondersteuning voor bestandsoverdrachten.

- Van internet: configureer het primaire IP-adres van BIG-IP met een openbaar IP-adres. Voeg een NSG-regel toe om SSH-verkeer toe te staan. Beperk uw vertrouwde IP-bron.

BIG-IP-licentie

Voordat deze kan worden geconfigureerd voor het publiceren van services en SHA, activeert en richt u een BIG-IP-systeem in met de APM-module.

- Meld u aan bij de webconfiguratie.

- Selecteer Activeren op de pagina Algemene eigenschappen.

- Voer in het veld Basisregistratiesleutel de hoofdlettergevoelige sleutel in die wordt geleverd door F5.

- Laat de activeringsmethode ingesteld op Automatisch.

- Selecteer Volgende.

- BIG-IP valideert de licentie en toont de gebruiksrechtovereenkomst (EULA).

- Selecteer Accepteren en wacht totdat de activering is voltooid.

- Selecteer Doorgaan.

- Meld u onder aan de pagina Licentieoverzicht aan.

- Selecteer Volgende.

- Er wordt een lijst met modules weergegeven die vereist zijn voor SHA.

Notitie

Als de lijst niet wordt weergegeven, gaat u op het hoofdtabblad naar Systeemresourceinrichting>. Controleer de inrichtingskolom voor Toegangsbeleid (APM)

- Selecteer Indienen.

- Accepteer de waarschuwing.

- Wacht totdat de initialisatie is voltooid.

- Selecteer Doorgaan.

- Selecteer Op het tabblad Info de optie Het installatieprogramma uitvoeren.

Belangrijk

Een F5-licentie is voor één BIG-IP VE-exemplaar. Als u een licentie van het ene exemplaar naar het andere wilt migreren, raadpleegt u het artikel AskF5 K41458656 : Een BIG-IP VE-licentie hergebruiken op een ander BIG-IP VE-systeem. Trek uw proeflicentie voor het actieve exemplaar in voordat u de licentie buiten gebruik stelt, anders gaat de licentie definitief verloren.

BIG-IP inrichten

Het is belangrijk om beheerverkeer van en naar big-IP-webconfiguratie te beveiligen. Als u het webconfiguratiekanaal wilt beschermen tegen inbreuk, configureert u een apparaatbeheercertificaat.

Ga in de linkernavigatiebalk naar Ssl>Certificate Management Traffic Management>>Import voor SSL-certificaatlijsten.>

Selecteer PKCS 12(IIS) in de vervolgkeuzelijst Import Type en Choose File.

Zoek een SSL-webcertificaat met een onderwerpnaam of SAN die betrekking heeft op de FQDN, die u later aan de BIG-IP-VM toewijst.

Geef het certificaatwachtwoord op.

Selecteer Importeren.

Ga in de linkernavigatiebalk naar System>Platform.

Voer onder Algemene eigenschappen een gekwalificeerde hostnaam en omgevingstijdzone in.

Selecteer Bijwerken.

Ga in de linkernavigatiebalk naar NTP van het systeemconfiguratieapparaat>>>.

Geef een NTP-bron op.

Selecteer Toevoegen.

Selecteer Bijwerken. Bijvoorbeeld

time.windows.com

U hebt een DNS-record nodig om de FQDN van BIG-IP's om te schakelen naar het primaire privé-IP-adres, dat u in de vorige stappen hebt opgegeven. Voeg een record toe aan de interne DNS van uw omgeving of aan een localhost-bestand voor pc's om verbinding te maken met de BIG-IP-webconfiguratie. Wanneer u verbinding maakt met de webconfiguratie, wordt de browserwaarschuwing niet meer weergegeven, niet met toepassingsproxy of een andere omgekeerde proxy.

SSL-profiel

Als omgekeerde proxy is een BIG-IP-systeem een doorstuurservice, ook wel een transparante proxy genoemd, of een volledige proxy die deelneemt aan uitwisselingen tussen clients en servers. Een volledige proxy maakt twee verbindingen: een front-end TCP-clientverbinding en een back-end-TCP-serververbinding, met een zachte tussenruimte in het midden. Clients maken verbinding met de proxylistener aan één uiteinde, een virtuele server en de proxy brengt een afzonderlijke, onafhankelijke verbinding tot stand met de back-endserver. Deze configuratie is bidirectioneel aan beide zijden. In deze volledige proxymodus kan het F5 BIG-IP-systeem verkeer inspecteren en communiceren met aanvragen en antwoorden. Functies zoals taakverdeling en optimalisatie van webprestaties en geavanceerde services voor verkeersbeheer (beveiliging van toepassingslagen, webversnelling, paginaroutering en beveiligde externe toegang) zijn afhankelijk van deze functionaliteit. Wanneer u OP SSL gebaseerde services publiceert, worden MET BIG-IP SSL-profielen het ontsleutelen en versleutelen van verkeer tussen clients en back-endservices verzonden.

Er zijn twee profieltypen:

- Client SSL: Het maken van dit profiel is de meest voorkomende manier om een BIG-IP-systeem in te stellen voor het publiceren van interne services met SSL. Met een client-SSL-profiel ontsleutelt een BIG-IP-systeem binnenkomende clientaanvragen voordat deze naar een downstream-service worden verzonden. Hiermee worden uitgaande back-endantwoorden versleuteld en vervolgens naar clients verzonden.

- Server SSL: Voor back-endservices die zijn geconfigureerd voor HTTPS, kunt u BIG-IP configureren voor het gebruik van een Server SSL-profiel. Met dit profiel versleutelt het BIG-IP de clientaanvraag opnieuw en verzendt deze vervolgens naar de back-endservice van het doel. Wanneer de server een versleuteld antwoord retourneert, ontsleutelt het BIG-IP-systeem het antwoord en versleutelt het opnieuw, waarna het naar de client wordt verzonden via het geconfigureerde SSL-profiel van de client.

VoorDAT BIG-IP vooraf is geconfigureerd en gereed is voor SHA-scenario's, richt u CLIENT- en Server SSL-profielen in.

Ga in de linkernavigatiebalk naar Certificaatbeheer>>voor ssl-certificaatbeheer>voor SSL-certificaatlijst>importeren.

Selecteer PKCS 12 (IIS) in de vervolgkeuzelijst Import Type.

Voer voor het geïmporteerde certificaat een naam in, zoals

ContosoWildcardCert.Selecteer Bestand kiezen.

Blader naar het SSL-webcertificaat met een onderwerpnaam die overeenkomt met het domeinachtervoegsel voor gepubliceerde services.

Geef het wachtwoord op voor het geïmporteerde certificaat.

Selecteer Importeren.

Ga in het linkernavigatievenster naar de SSL-client> voor lokale verkeersprofielen.>>

Selecteer Maken.

Voer op de pagina Ssl-profiel voor de nieuwe client een unieke, beschrijvende naam in.

Zorg ervoor dat het bovenliggende profiel is ingesteld op clientssl.

Schakel in de rij Certificaatsleutelketen het selectievakje uiterst rechts in.

Selecteer Toevoegen.

Selecteer in de vervolgkeuzelijsten Certificaat, Sleutel en Keten het jokertekencertificaat dat u hebt geïmporteerd zonder een wachtwoordzin.

Selecteer Toevoegen.

Selecteer Voltooid.

Herhaal de stappen om een SSL-servercertificaatprofiel te maken.

Selecteer op het bovenste lint SSL-server>>maken.

Voer op de pagina SSL-profiel voor de nieuwe server een unieke, beschrijvende naam in.

Zorg ervoor dat het bovenliggende profiel is ingesteld op serverssl.

Schakel het selectievakje uiterst rechts in voor de rijen Certificaat en Sleutel

Selecteer uw geïmporteerde certificaat in de vervolgkeuzelijsten Certificaat en Sleutel .

Selecteer Voltooid.

Notitie

Als u geen SSL-certificaat kunt aanschaffen, gebruikt u de geïntegreerde zelfondertekende BIG-IP-server en client-SSL-certificaten. Er wordt een certificaatfout weergegeven in de browser.

De resource zoeken

Als u een BIG-IP voor SHA wilt voorbereiden, zoekt u de resources die worden gepubliceerd en de adreslijstservice waarvoor eenmalige aanmelding is bedoeld. Een BIG-IP heeft twee bronnen van naamomzetting, te beginnen met het lokale/.../hosts-bestand. Als een record niet wordt gevonden, gebruikt het BIG-IP-systeem de DNS-service waarmee deze is geconfigureerd. De hosts-bestandsmethode is niet van toepassing op APM-knooppunten en -pools die gebruikmaken van een FQDN.

- Ga in de webconfiguratie naar DNS van het systeemconfiguratieapparaat>>>.

- Voer in de lijst met DNS-zoekservers het IP-adres van de DNS-server van uw omgeving in.

- Selecteer Toevoegen.

- Selecteer Bijwerken.

Een optionele stap is een LDAP-configuratie voor het verifiëren van BIG-IP-sysadmins voor Active Directory, in plaats van lokale BIG-IP-accounts te beheren.

BIG-IP bijwerken

Zie de volgende lijst voor richtlijnen met betrekking tot updates. Volg de instructies voor het bijwerken.

- De TMOS-versie (Traffic Management Operating System) controleren:

- Plaats de muisaanwijzer linksboven op de hoofdpagina op de hostnaam BIG-IP

- Voer v15.x en hoger uit. Zie, F5 downloaden. Aanmelding is vereist.

- Als u de belangrijkste TMOS wilt bijwerken, raadpleegt u het F5-artikel K34745165 : Software-installatiekopieën beheren op het BIG-IP-systeem

- Als u de hoofd-TMOS niet kunt bijwerken, kunt u de begeleide configuratie upgraden. Voer de volgende stappen uit.

- Zie ook richtlijnen op basis van scenario's

Ga in de big-IP-webconfiguratie op het hoofdtabblad naar Begeleide configuratie van Access>.

Selecteer Op de pagina Begeleide configuratie upgraden.

Selecteer Bestand kiezen in het dialoogvenster Begeleide configuratie bijwerken.

Selecteer Uploaden en installeren.

Wacht tot de upgrade is voltooid.

Selecteer Doorgaan.

Een back-up maken van BIG-IP

Wanneer het BIG-IP-systeem is ingericht, raden we een volledige configuratieback-up aan.

- Ga naar Systeemarchieven>>maken.

- Geef een unieke bestandsnaam op.

- Versleuteling met een wachtwoordzin inschakelen.

- Stel de optie Persoonlijke sleutels in op Opnemen om een back-up te maken van apparaat- en SSL-certificaten.

- Selecteer Voltooid.

- Wacht tot het proces is voltooid.

- Er wordt een bericht met resultaten weergegeven.

- Selecteer OK.

- Selecteer de back-upkoppeling.

- Sla het UCS-archief (User Configuration Set) lokaal op.

- Selecteer Downloaden.

U kunt een back-up van de hele systeemschijf maken met behulp van Azure-momentopnamen. Dit hulpprogramma biedt onvoorziene gebeurtenissen voor het testen tussen TMOS-versies of het terugdraaien naar een nieuw systeem.

# Install modules

Install-module Az

Install-module AzureVMSnapshots

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Create Snapshot

New-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>'

#List Snapshots

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>'

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot -RemoveOriginalDisk

BIG-IP herstellen

Het herstellen van een BIG-IP is vergelijkbaar met het back-upproces en kan worden gebruikt voor het migreren van configuraties tussen BIG-IP-VM's. Voordat u een back-up importeert, moet u ondersteunde upgradepaden bevestigen.

- Ga naar Systeemarchieven>.

- Selecteer een back-upkoppeling of

- Selecteer Uploaden en bladeren naar een opgeslagen UCS-archief niet in de lijst

- Geef de wachtwoordzin voor de back-up op.

- Selecteer Herstellen

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Restore Snapshot

Get-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot

Notitie

Op dit moment kan de cmdlet AzVmSnapshot de meest recente momentopname herstellen op basis van de datum. Momentopnamen worden opgeslagen in de hoofdmap van de VM-resourcegroep. Als u momentopnamen herstelt, wordt een Virtuele Azure-machine opnieuw opgestart, zodat u een optimale timing voor de taak kunt garanderen.

Resources

- BIG-IP VE-wachtwoord opnieuw instellen in Azure

- Het wachtwoord opnieuw instellen zonder de portal te gebruiken

- De NIC wijzigen die wordt gebruikt voor BIG-IP VE-beheer

- Routes in één NIC-configuratie

- Microsoft Azure: Waagent

Volgende stappen

Selecteer een implementatiescenario en start uw implementatie.