Uitgebreide informatie over de beveiliging van passthrough-verificatie van Microsoft Entra

In dit artikel vindt u een gedetailleerdere beschrijving van hoe Pass Through-verificatie van Microsoft Entra werkt. Het richt zich op de beveiligingsaspecten van de functie. Dit artikel is bedoeld voor beveiligings- en IT-beheerders, hoofdnalevings- en beveiligingsfunctionarissen en andere IT-professionals die verantwoordelijk zijn voor IT-beveiliging en naleving bij organisaties of ondernemingen van elke omvang.

De behandelde onderwerpen zijn:

- Gedetailleerde technische informatie over het installeren en registreren van verificatieagents.

- Gedetailleerde technische informatie over wachtwoordversleuteling tijdens het aanmelden van gebruikers.

- De beveiliging van de kanalen tussen on-premises verificatieagents en Microsoft Entra-id.

- Gedetailleerde technische informatie over het operationeel beveiligen van de verificatieagenten.

Mogelijkheden voor passthrough-verificatiesleutelbeveiliging

PassThrough-verificatie heeft deze belangrijke beveiligingsmogelijkheden:

- Het is gebouwd op een beveiligde architectuur met meerdere tenants die isolatie biedt van aanmeldingsaanvragen tussen tenants.

- On-premises wachtwoorden worden nooit in de cloud opgeslagen in elke vorm.

- On-premises verificatieagents die luisteren naar en reageren op aanvragen voor wachtwoordvalidatie maken alleen uitgaande verbindingen vanuit uw netwerk. U hoeft deze verificatieagents niet te installeren in een perimeternetwerk (ook wel DMZ, gedemilitariseerde zone en gescreend subnet genoemd). Als best practice behandelt u alle servers waarop verificatieagenten worden uitgevoerd als laag 0-systemen (zie naslaginformatie).

- Alleen standaardpoorten (poort 80 en poort 443) worden gebruikt voor uitgaande communicatie van de verificatieagenten naar Microsoft Entra-id. U hoeft geen binnenkomende poorten op uw firewall te openen.

- Poort 443 wordt gebruikt voor alle geverifieerde uitgaande communicatie.

- Poort 80 wordt alleen gebruikt voor het downloaden van certificaatintrekkingslijsten (CRL's) om ervoor te zorgen dat geen van de certificaten die door deze functie worden gebruikt, zijn ingetrokken.

- Zie de snelstartgids voor passthrough-verificatie van Microsoft Entra voor de volledige lijst met netwerkvereisten.

- Wachtwoorden die gebruikers tijdens het aanmelden opgeven, worden versleuteld in de cloud voordat de on-premises verificatieagenten deze accepteren voor validatie voor Windows Server Active Directory (Windows Server AD).

- Het HTTPS-kanaal tussen Microsoft Entra ID en de on-premises verificatieagent wordt beveiligd met behulp van wederzijdse verificatie.

- Pass-through-verificatie beschermt uw gebruikersaccounts door naadloos te werken met beleid voor voorwaardelijke toegang van Microsoft Entra, waaronder meervoudige verificatie (MFA), het blokkeren van verouderde verificatie en door beveiligingsaanvallen op wachtwoorden te filteren.

Onderdelen die betrokken zijn bij passthrough-verificatie

Zie het Vertrouwenscentrum voor algemene informatie over operationele, service- en gegevensbeveiliging voor Microsoft Entra-id. De volgende onderdelen zijn betrokken bij het gebruik van passthrough-verificatie voor gebruikersaanmelding:

- Microsoft Entra Security Token Service (Microsoft Entra STS):een staatloze STS die aanmeldingsaanvragen verwerkt en beveiligingstokens indien nodig verwerkt voor gebruikersbrowsers, clients of services.

- Azure Service Bus: biedt communicatie in de cloud met bedrijfsberichten en relays voor communicatie waarmee u on-premises oplossingen kunt verbinden met de cloud.

- Microsoft Entra Connect Authentication Agent: een on-premises onderdeel dat luistert naar en reageert op aanvragen voor wachtwoordvalidatie.

- Azure SQL Database: bevat informatie over de verificatieagenten van uw tenant, inclusief hun metagegevens en versleutelingssleutels.

- Windows Server AD: On-premises Active Directory, waar gebruikersaccounts en hun wachtwoorden worden opgeslagen.

Installatie en registratie van verificatieagents

Verificatieagents worden geïnstalleerd en geregistreerd bij Microsoft Entra ID wanneer u een van de volgende acties uitvoert:

- PassThrough-verificatie via Microsoft Entra Connect inschakelen

- Meer verificatieagents toevoegen om de hoge beschikbaarheid van aanmeldingsaanvragen te garanderen

Het verkrijgen van een operationele verificatieagent omvat drie hoofdfasen:

- Installatie

- Registratie

- Initialisatie

In de volgende secties worden deze fasen uitvoerig besproken.

Installatie van verificatieagent

Alleen een Hybrid Identity Administrator-account kan een verificatieagent (met behulp van Microsoft Entra Connect of een zelfstandig exemplaar) installeren op een on-premises server.

De installatie voegt twee nieuwe vermeldingen toe aan de lijst in Configuratiescherm Programma's>> en onderdelen:

- De verificatieagenttoepassing zelf. Deze toepassing wordt uitgevoerd met NetworkService-bevoegdheden .

- De Updater-toepassing die wordt gebruikt om de verificatieagent automatisch bij te werken. Deze toepassing wordt uitgevoerd met LocalSystem-bevoegdheden .

Belangrijk

Vanuit het oogpunt van beveiliging moeten beheerders de server met de passthrough-verificatieagent behandelen alsof het een domeincontroller is. De agentservers voor passthrough-verificatie moeten worden beveiligd, zoals wordt beschreven in beveiligde domeincontrollers tegen aanvallen.

Registratie van verificatieagent

Nadat u de verificatieagent hebt geïnstalleerd, wordt deze geregistreerd bij Microsoft Entra-id. Microsoft Entra ID wijst elke verificatieagent een uniek digitaal identiteitscertificaat toe dat kan worden gebruikt voor beveiligde communicatie met Microsoft Entra-id.

De registratieprocedure verbindt de verificatieagent ook met uw tenant. Vervolgens weet Microsoft Entra ID dat deze specifieke verificatieagent de enige is die is gemachtigd voor het afhandelen van aanvragen voor wachtwoordvalidatie voor uw tenant. Deze procedure wordt herhaald voor elke nieuwe verificatieagent die u registreert.

De verificatieagenten gebruiken de volgende stappen om zich te registreren bij Microsoft Entra-id:

Microsoft Entra vraagt eerst aan dat een hybride identiteitsbeheerder zich met zijn referenties aanmeldt bij Microsoft Entra-id. Tijdens het aanmelden verkrijgt de verificatieagent een toegangstoken dat deze namens de gebruiker kan gebruiken.

De verificatieagent genereert vervolgens een sleutelpaar: een openbare sleutel en een persoonlijke sleutel.

- Het sleutelpaar wordt gegenereerd via standaard RSA 2048-bits versleuteling.

- De persoonlijke sleutel blijft op de on-premises server waar de verificatieagent zich bevindt.

De verificatieagent doet een registratieaanvraag voor Microsoft Entra-id via HTTPS, met de volgende onderdelen die zijn opgenomen in de aanvraag:

- Het toegangstoken dat de agent heeft verkregen.

- De openbare sleutel die is gegenereerd.

- Een aanvraag voor certificaatondertekening (CSR of certificaataanvraag). Deze aanvraag is van toepassing op een digitaal identiteitscertificaat met Microsoft Entra-id als certificeringsinstantie (CA).

Microsoft Entra ID valideert het toegangstoken in de registratieaanvraag en controleert of de aanvraag afkomstig is van een hybride identiteitsbeheerder.

Microsoft Entra ID ondertekent vervolgens een digitaal identiteitscertificaat en stuurt het terug naar de verificatieagent.

- De basis-CA in Microsoft Entra-id wordt gebruikt om het certificaat te ondertekenen.

Notitie

Deze CA bevindt zich niet in het archief met vertrouwde basiscertificeringsinstanties van Windows.

- De CA wordt alleen gebruikt door de passthrough-verificatiefunctie. De CA wordt alleen gebruikt om CDR's te ondertekenen tijdens de registratie van de verificatieagent.

- Er wordt geen andere Microsoft Entra-service gebruikt deze CA.

- Het onderwerp van het certificaat (ook wel Distinguished Name of DN genoemd) is ingesteld op uw tenant-id. Deze DN is een GUID waarmee uw tenant uniek wordt geïdentificeerd. Met deze DN wordt het certificaat alleen voor gebruik met uw tenant bereikt.

Microsoft Entra ID slaat de openbare sleutel van de verificatieagent op in een database in Azure SQL Database. Alleen Microsoft Entra ID heeft toegang tot de database.

Het certificaat dat wordt uitgegeven, wordt opgeslagen op de on-premises server in het Windows-certificaatarchief (met name in CERT_SYSTEM_STORE_LOCAL_MACHINE). Het certificaat wordt gebruikt door zowel de verificatieagent als de Updater-toepassing.

Initialisatie van verificatieagent

Wanneer de verificatieagent voor het eerst wordt gestart na de registratie of nadat een server opnieuw is opgestart, moet er een manier zijn om veilig te communiceren met de Microsoft Entra-service, zodat deze aanvragen voor wachtwoordvalidatie kan accepteren.

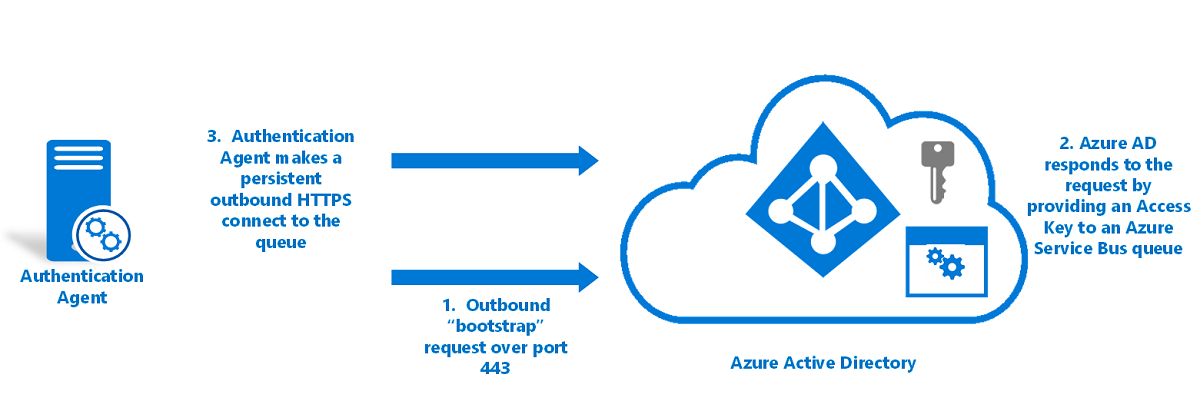

Hier ziet u hoe verificatieagents worden geïnitialiseerd:

- De verificatieagent maakt een uitgaande bootstrap-aanvraag voor Microsoft Entra-id. Deze aanvraag wordt gedaan via poort 443 en verloopt via een wederzijds geverifieerd HTTPS-kanaal. De aanvraag maakt gebruik van hetzelfde certificaat dat is uitgegeven tijdens de registratie van de verificatieagent.

- Microsoft Entra ID reageert op de aanvraag door een toegangssleutel op te geven voor een Service Bus-wachtrij die uniek is voor uw tenant en die wordt geïdentificeerd door uw tenant-id.

- De verificatieagent maakt een permanente uitgaande HTTPS-verbinding (via poort 443) naar de wachtrij.

De verificatieagent is nu klaar om aanvragen voor wachtwoordvalidatie op te halen en af te handelen.

Als u meerdere verificatieagents hebt geregistreerd op uw tenant, zorgt de initialisatieprocedure ervoor dat elke agent verbinding maakt met dezelfde Service Bus-wachtrij.

Hoe passthrough-verificatie aanmeldingsaanvragen verwerkt

In het volgende diagram ziet u hoe passthrough-verificatie aanvragen voor gebruikersaanmelding verwerkt:

Hoe passthrough-verificatie een aanmeldingsaanvraag van een gebruiker afhandelt:

- Een gebruiker probeert toegang te krijgen tot een toepassing, bijvoorbeeld Outlook Web App.

- Als de gebruiker nog niet is aangemeld, wordt de browser omgeleid naar de aanmeldingspagina van Microsoft Entra.

- De Microsoft Entra STS-service reageert terug met de aanmeldingspagina van de gebruiker.

- De gebruiker voert zijn gebruikersnaam in op de aanmeldingspagina van de gebruiker en selecteert vervolgens de knop Volgende .

- De gebruiker voert het wachtwoord in op de aanmeldingspagina van de gebruiker en selecteert vervolgens de knop Aanmelden.

- De gebruikersnaam en het wachtwoord worden verzonden naar Microsoft Entra STS in een HTTPS POST-aanvraag.

- Microsoft Entra STS haalt openbare sleutels op voor alle verificatieagenten die zijn geregistreerd op uw tenant vanuit Azure SQL Database en versleutelt het wachtwoord met behulp van de sleutels. Het produceert één versleutelde wachtwoordwaarde voor elke verificatieagent die is geregistreerd op uw tenant.

- Microsoft Entra STS plaatst de aanvraag voor wachtwoordvalidatie, die bestaat uit de gebruikersnaam en de versleutelde wachtwoordwaarden, in de Service Bus-wachtrij die specifiek is voor uw tenant.

- Omdat de geïnitialiseerde verificatieagents permanent zijn verbonden met de Service Bus-wachtrij, haalt een van de beschikbare verificatieagenten de aanvraag voor wachtwoordvalidatie op.

- De verificatieagent gebruikt een id om de versleutelde wachtwoordwaarde te vinden die specifiek is voor de openbare sleutel. De openbare sleutel wordt ontsleuteld met behulp van de persoonlijke sleutel.

- De verificatieagent probeert de gebruikersnaam en het wachtwoord voor Windows Server AD te valideren met behulp van de Win32 LogonUser-API waarbij de

dwLogonTypeparameter is ingesteld opLOGON32_LOGON_NETWORK.- Deze API is dezelfde API die wordt gebruikt door Active Directory Federation Services (AD FS) om gebruikers aan te melden in een federatief aanmeldingsscenario.

- Deze API is afhankelijk van het standaardoplossingsproces in Windows Server om de domeincontroller te vinden.

- De verificatieagent ontvangt het resultaat van Windows Server AD, zoals geslaagd, gebruikersnaam of wachtwoord is onjuist of wachtwoord is verlopen.

Notitie

Als de verificatieagent mislukt tijdens het aanmeldingsproces, wordt de volledige aanmeldingsaanvraag verwijderd. Aanmeldingsaanvragen worden niet doorgegeven van de ene on-premises verificatieagent naar een andere on-premises verificatieagent. Deze agents communiceren alleen met de cloud en niet met elkaar.

- De verificatieagent stuurt het resultaat terug naar Microsoft Entra STS via een uitgaand, wederzijds geverifieerd HTTPS-kanaal via poort 443. Wederzijdse verificatie maakt gebruik van het certificaat dat is uitgegeven aan de verificatieagent tijdens de registratie.

- Microsoft Entra STS controleert of dit resultaat overeenkomt met de specifieke aanmeldingsaanvraag voor uw tenant.

- Microsoft Entra STS gaat verder met de aanmeldingsprocedure zoals geconfigureerd. Als de wachtwoordvalidatie bijvoorbeeld is geslaagd, kan de gebruiker worden aangeroepen voor MFA of worden omgeleid naar de toepassing.

Operationele beveiliging van verificatieagent

Om ervoor te zorgen dat passthrough-verificatie operationeel veilig blijft, vernieuwt Microsoft Entra-id periodiek verificatieagentcertificaten. Microsoft Entra ID activeert de verlengingen. De verlengingen vallen niet onder de verificatieagenten zelf.

De vertrouwensrelatie van een verificatieagent vernieuwen met Microsoft Entra-id:

- De verificatieagent pingt Microsoft Entra om de paar uur om te controleren of het tijd is om het certificaat te vernieuwen. Het certificaat wordt 30 dagen verlengd voordat het verloopt. Deze controle wordt uitgevoerd via een wederzijds geverifieerd HTTPS-kanaal en gebruikt hetzelfde certificaat dat is uitgegeven tijdens de registratie.

- Als de service aangeeft dat het tijd is om te vernieuwen, genereert de verificatieagent een nieuw sleutelpaar: een openbare sleutel en een persoonlijke sleutel.

- Deze sleutels worden gegenereerd via standaard RSA 2048-bits versleuteling.

- De persoonlijke sleutel verlaat nooit de on-premises server.

- De verificatieagent doet vervolgens een aanvraag voor certificaatvernieuwing bij Microsoft Entra-id via HTTPS. De volgende onderdelen zijn opgenomen in de aanvraag:

- Het bestaande certificaat dat wordt opgehaald uit de CERT_SYSTEM_STORE_LOCAL_MACHINE locatie in het Windows-certificaatarchief.

- De openbare sleutel die is gegenereerd in stap 2.

- Een CSR. Deze aanvraag is van toepassing op een nieuw digitaal identiteitscertificaat, met Microsoft Entra-id als ca.

- Microsoft Entra ID valideert het bestaande certificaat in de aanvraag voor certificaatvernieuwing. Vervolgens wordt gecontroleerd of de aanvraag afkomstig is van een verificatieagent die is geregistreerd op uw tenant.

- Als het bestaande certificaat nog steeds geldig is, ondertekent Microsoft Entra ID een nieuw digitaal identiteitscertificaat en geeft het nieuwe certificaat opnieuw uit aan de verificatieagent.

- Als het bestaande certificaat is verlopen, verwijdert Microsoft Entra ID de verificatieagent uit de lijst met geregistreerde verificatieagenten van uw tenant. Vervolgens moet een hybride identiteitsbeheerder handmatig een nieuwe verificatieagent installeren en registreren.

- Gebruik de basis-CA van Microsoft Entra ID om het certificaat te ondertekenen.

- Stel de DN van het certificaat in op uw tenant-id, een GUID die uw tenant uniek identificeert. De DN beperkt het certificaat alleen tot uw tenant.

- Microsoft Entra ID slaat de nieuwe openbare sleutel van de verificatieagent op in een database in Azure SQL Database waartoe alleen deze toegang heeft. Ook wordt de oude openbare sleutel die is gekoppeld aan de verificatieagent ongeldig gemaakt.

- Het nieuwe certificaat (uitgegeven in stap 5) wordt vervolgens opgeslagen op de server in het Windows-certificaatarchief (met name op de CERT_SYSTEM_STORE_CURRENT_USER locatie).

Omdat de vertrouwensvernieuwingsprocedure niet interactief plaatsvindt (zonder de aanwezigheid van de Hybrid Identity Administrator), heeft de verificatieagent geen toegang meer om het bestaande certificaat op de CERT_SYSTEM_STORE_LOCAL_MACHINE locatie bij te werken.

Notitie

Met deze procedure wordt het certificaat zelf niet van de CERT_SYSTEM_STORE_LOCAL_MACHINE locatie verwijderd. 9. Vanaf dit punt wordt het nieuwe certificaat gebruikt voor verificatie. Elke volgende vernieuwing van het certificaat vervangt het certificaat op de CERT_SYSTEM_STORE_LOCAL_MACHINE locatie.

Automatische update van verificatieagent

De Updater-toepassing werkt de verificatieagent automatisch bij wanneer er een nieuwe versie (met bugfixes of prestatieverbeteringen) wordt uitgebracht. De Updater-toepassing verwerkt geen aanvragen voor wachtwoordvalidatie voor uw tenant.

Microsoft Entra ID fungeert als host voor de nieuwe versie van de software als een ondertekend Windows Installer-pakket (MSI). De MSI wordt ondertekend met Behulp van Microsoft Authenticode met SHA-256 als samenvattingsalgoritme.

Een verificatieagent automatisch bijwerken:

- De Updater-toepassing pingt Microsoft Entra elk uur om te controleren of er een nieuwe versie van de verificatieagent beschikbaar is. Deze controle wordt uitgevoerd via een wederzijds geverifieerd HTTPS-kanaal met behulp van hetzelfde certificaat dat tijdens de registratie is uitgegeven. De verificatieagent en de Updater delen het certificaat dat is opgeslagen op de server.

- Als er een nieuwe versie beschikbaar is, retourneert Microsoft Entra-id de ondertekende MSI terug naar de Updater.

- De Updater controleert of de MSI is ondertekend door Microsoft.

- De Updater voert de MSI uit. In dit proces is de Updater-toepassing:

Notitie

De updater wordt uitgevoerd met lokale systeembevoegdheden .

- Hiermee stopt u de verificatieagentservice.

- Installeert de nieuwe versie van de verificatieagent op de server.

- Start de verificatieagentservice opnieuw op.

Notitie

Als u meerdere verificatieagenten hebt geregistreerd op uw tenant, worden hun certificaten niet vernieuwd of worden ze tegelijkertijd bijgewerkt door Microsoft Entra ID. In plaats daarvan vernieuwt Microsoft Entra ID de certificaten één voor één om hoge beschikbaarheid voor aanmeldingsaanvragen te garanderen.

Volgende stappen

- Huidige beperkingen: ontdek welke scenario's worden ondersteund.

- Quickstart: Instellen met Pass Through-verificatie van Microsoft Entra.

- Migreren van AD FS naar passthrough-verificatie: raadpleeg deze gedetailleerde handleiding die u helpt bij het migreren van AD FS of andere federatietechnologieën naar passthrough-verificatie.

- Slimme vergrendeling: configureer de functie Smart Lockout op uw tenant om gebruikersaccounts te beveiligen.

- Hoe het werkt: leer de basisprincipes van hoe Pass Through-verificatie van Microsoft Entra werkt.

- Veelgestelde vragen: antwoorden vinden op veelgestelde vragen.

- Problemen oplossen: Informatie over het oplossen van veelvoorkomende problemen met passthrough-verificatie.

- Naadloze eenmalige aanmelding van Microsoft Entra: meer informatie over de aanvullende Microsoft Entra-functie Naadloze eenmalige aanmelding.