Microsoft Entra-groepen gebruiken om roltoewijzingen te beheren

Met Microsoft Entra ID P1 of P2 kunt u rollentoewijzingsgroepen maken en Microsoft Entra-rollen toewijzen aan deze groepen. Deze functie vereenvoudigt rolbeheer, zorgt voor consistente toegang en maakt controlemachtigingen eenvoudiger. Als u rollen toewijst aan een groep in plaats van personen, kunt u gebruikers eenvoudig toevoegen aan of verwijderen uit een rol en consistente machtigingen maken voor alle leden van de groep. U kunt ook aangepaste rollen maken met specifieke machtigingen en deze toewijzen aan groepen.

Waarom rollen toewijzen aan groepen?

Bekijk het voorbeeld waarin het Contoso-bedrijf personen in verschillende regio's heeft ingehuurd om wachtwoorden voor werknemers in de Microsoft Entra-organisatie te beheren en opnieuw in te stellen. In plaats van een beheerder van bevoorrechte rollen te vragen om de rol Helpdeskbeheerder afzonderlijk aan elke persoon toe te wijzen, kunnen ze een Contoso_Helpdesk_Administrators groep maken en de rol toewijzen aan de groep. Wanneer personen deelnemen aan de groep, krijgen ze indirect de rol toegewezen. Uw bestaande governancewerkstroom kan vervolgens zorgen voor het goedkeuringsproces en de controle van het lidmaatschap van de groep om ervoor te zorgen dat alleen legitieme gebruikers lid zijn van de groep en dus de rol Helpdeskbeheerder krijgen toegewezen.

Hoe roltoewijzingen aan groepen werken

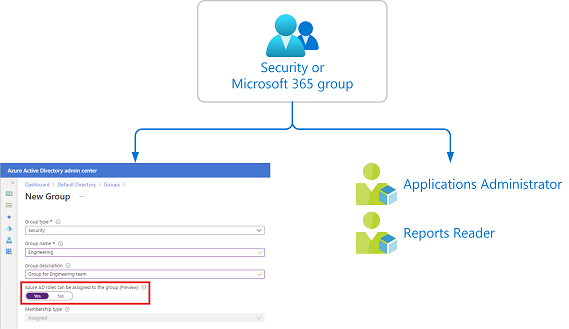

Als u een rol wilt toewijzen aan een groep, moet u een nieuwe beveiligings- of Microsoft 365-groep maken met de isAssignableToRole-eigenschap ingesteld op true. In het Microsoft Entra-beheercentrum kunt u de Microsoft Entra-rollen toewijzen aan de groepsoptie op Ja. In beide gevallen kunt u een of meer Microsoft Entra-rollen op dezelfde manier toewijzen aan de groep als aan gebruikers.

Beperkingen voor groepen die aan rollen kunnen worden toegewezen

Groepen met roltoewijzing hebben de volgende beperkingen:

- U kunt alleen de

isAssignableToRoleeigenschap instellen of de Microsoft Entra-rollen kunnen worden toegewezen aan de groepsoptie voor nieuwe groepen. - De eigenschap

isAssignableToRoleis onveranderbaar. Zodra een groep is gemaakt met deze eigenschappenset, kan deze niet meer worden gewijzigd. - U kunt van een bestaande groep geen groep met roltoewijzing maken.

- Er kunnen maximaal 500 rollentoewijzingsgroepen worden gemaakt in één Microsoft Entra-organisatie (tenant).

Hoe worden groepen met roltoewijzing beveiligd?

Als aan een groep een rol is toegewezen, kan elke IT-beheerder die dynamische lidmaatschapsgroepen kan beheren, ook indirect het lidmaatschap van die rol beheren. Stel dat aan een groep met de naam Contoso_User_Administrators de rol Gebruikersbeheerder is toegewezen. Een Exchange-beheerder die dynamische lidmaatschapsgroepen kan wijzigen, kan zichzelf toevoegen aan de Contoso_User_Administrators groep en op die manier een gebruikersbeheerder worden. Zoals u kunt zien, kan een beheerder hun bevoegdheden verhogen op een manier die u niet van plan was.

Aan alleen groepen waarvoor de eigenschap isAssignableToRole is ingesteld op true tijdens het maken, kan een rol worden toegewezen. De eigenschap is onveranderbaar. Zodra een groep is gemaakt met deze eigenschappenset, kan deze niet meer worden gewijzigd. U kunt de eigenschap niet instellen voor een bestaande groep.

Roltoewijzingsgroepen zijn ontworpen om potentiële schendingen te voorkomen door de volgende beperkingen te hebben:

- U moet ten minste de rol Beheerder van bevoorrechte rol toegewezen krijgen om een groep te maken die kan worden toegewezen aan rollen.

- Het lidmaatschapstype voor roltoewijzingsgroepen moet worden toegewezen en kan geen dynamische Microsoft Entra-groep zijn. Geautomatiseerde populatie van dynamische lidmaatschapsgroepen kan ertoe leiden dat een ongewenst account wordt toegevoegd aan de groep en dus aan de rol wordt toegewezen.

- Beheerders van bevoorrechte rollen kunnen standaard het lidmaatschap van een roltoewijzingsgroep beheren, maar u kunt het beheer van roltoewijzingsgroepen delegeren door groepseigenaren toe te voegen.

- Voor Microsoft Graph is de machtiging RoleManagement.ReadWrite.Directory vereist om het lidmaatschap van roltoewijsbare groepen te kunnen beheren. De machtiging Group.ReadWrite.All werkt niet.

- Als u uitbreiding van bevoegdheden wilt voorkomen, moet u ten minste de rol Privileged Authentication Administrator krijgen om de referenties te wijzigen of MFA opnieuw in te stellen of gevoelige kenmerken te wijzigen voor leden en eigenaren van een roltoewijzingsgroep.

- Groep nesten wordt niet ondersteund. Een groep kan niet worden toegevoegd als lid van een groep met roltoewijzingen.

PIM gebruiken om een groep in aanmerking te laten komen voor een roltoewijzing

Als u niet wilt dat leden van de groep toegang hebben tot een rol, kunt u Microsoft Entra Privileged Identity Management (PIM) gebruiken om een groep in aanmerking te laten komen voor een roltoewijzing. Elk lid van de groep komt vervolgens in aanmerking voor het activeren van de roltoewijzing voor een vaste tijdsduur.

Notitie

Voor groepen die worden gebruikt voor het verhogen van Microsoft Entra-rollen, raden we u aan een goedkeuringsproces te vereisen voor in aanmerking komende lidtoewijzingen. Toewijzingen die zonder goedkeuring kunnen worden geactiveerd, kunnen u kwetsbaar maken voor een beveiligingsrisico van beheerders met minder bevoegdheden. De helpdeskbeheerder heeft bijvoorbeeld toestemming om de wachtwoorden van een in aanmerking komende gebruiker opnieuw in te stellen.

Niet-ondersteunde scenario's

De volgende scenario's worden niet ondersteund:

- Wijs Microsoft Entra-rollen (ingebouwd of aangepast) toe aan on-premises groepen.

Bekende problemen

Hier volgen bekende problemen met groepen met roltoewijzing:

- Alleen klanten met een Licentie voor Microsoft Entra ID P2: Zelfs nadat de groep is verwijderd, wordt er nog steeds een in aanmerking komend lid van de rol weergegeven in de PIM-gebruikersinterface. Functioneel is er geen probleem; het is slechts een cacheprobleem in het Microsoft Entra-beheercentrum.

- Gebruik het nieuwe Exchange-beheercentrum voor roltoewijzingen via dynamische lidmaatschapsgroepen. Het oude Exchange-beheercentrum biedt geen ondersteuning voor deze functie. Als toegang tot het oude Exchange-beheercentrum is vereist, wijst u de in aanmerking komende rol rechtstreeks toe aan de gebruiker (niet via groepen met roltoewijzing). Exchange PowerShell-cmdlets werken zoals verwacht.

- Als een beheerdersrol is toegewezen aan een groep met roltoewijzing in plaats van afzonderlijke gebruikers, hebben leden van de groep geen toegang tot regels, organisatie of openbare mappen in het nieuwe Exchange-beheercentrum. De tijdelijke oplossing is om de rol rechtstreeks toe te wijzen aan gebruikers in plaats van aan de groep.

- Azure Information Protection Portal (de klassieke portal) herkent nog geen rollidmaatschap via groep. U kunt migreren naar het geïntegreerde platform voor vertrouwelijkheidslabels en vervolgens de Microsoft Purview-nalevingsportal gebruiken om groepstoewijzingen te gebruiken om rollen te beheren.

Licentievereisten

Voor het gebruik van deze functie is een licentie voor Microsoft Entra ID P1 vereist. Voor Privileged Identity Management voor Just-In-Time-activering is een Licentie voor Microsoft Entra ID P2 vereist. Zie Algemeen beschikbare functies van de edities Gratis en Premium vergelijken als u een licentie zoekt die bij uw vereisten past.