Eenmalige aanmelding van Microsoft Entra integreren met Maverics Orchestrator SAML Connector

Maverics Orchestrator van Strata biedt een eenvoudige manier om on-premises toepassingen te integreren met Microsoft Entra ID voor verificatie en toegangsbeheer. De Maverics Orchestrator kan verificatie en autorisatie moderniseren voor apps die momenteel afhankelijk zijn van headers, cookies en andere eigen verificatiemethoden. Maverics Orchestrator-exemplaren kunnen on-premises of in de cloud worden geïmplementeerd.

Deze zelfstudie over hybride toegang laat zien hoe u een on-premises webtoepassing migreert die momenteel wordt beveiligd door een verouderd product voor webtoegangsbeheer om Microsoft Entra-id te gebruiken voor verificatie en toegangsbeheer. Dit zijn de basisstappen:

- De Maverics Orchestrator instellen

- Een toepassing proxyn

- Een bedrijfstoepassing registreren in Microsoft Entra-id

- Verificatie via Microsoft Entra-id en autorisatie van toegang tot de toepassing

- Headers toevoegen voor naadloze toegang tot toepassingen

- Werken met meerdere toepassingen

Vereisten

- Een Microsoft Entra ID-abonnement. Als u geen abonnement hebt, kunt u een gratis account krijgen.

- Een Maverics Identity Orchestrator Platform-account. Meld u aan bij maverics.strata.io.

- Ten minste één toepassing die gebruikmaakt van verificatie op basis van headers. In onze voorbeelden werken we met een toepassing met de naam Sonar die bereikbaar is op

https://localhost:8443.

Stap 1: De Maverics Orchestrator instellen

Nadat u zich hebt geregistreerd voor een Maverics-account op maverics.strata.io, gebruikt u onze zelfstudie over Learning Center getiteld Aan de slag: Evaluatieomgeving. In deze zelfstudie wordt u begeleid bij het stapsgewijze proces voor het maken van een evaluatieomgeving, het downloaden van een orchestrator en het installeren van de orchestrator op uw computer.

Stap 2: Microsoft Entra-id uitbreiden naar een app met een recept

Gebruik vervolgens de zelfstudie Learning Center, Microsoft Entra ID uitbreiden naar een verouderde, niet-standaard-app. Deze zelfstudie biedt u een .json recept waarmee automatisch een identiteitsinfrastructuur, op header gebaseerde toepassing en gedeeltelijk volledige gebruikersstroom wordt geconfigureerd.

Stap 3: Een bedrijfstoepassing registreren in Microsoft Entra-id

We maken nu een nieuwe bedrijfstoepassing in Microsoft Entra-id die wordt gebruikt voor het verifiëren van eindgebruikers.

Notitie

Wanneer u gebruikmaakt van Microsoft Entra ID-functies zoals voorwaardelijke toegang, is het belangrijk om een bedrijfstoepassing per on-premises toepassing te maken. Dit maakt voorwaardelijke toegang per app, evaluatie van risico's per app, toegewezen machtigingen per app, enzovoort mogelijk. Over het algemeen wordt een bedrijfstoepassing in Microsoft Entra ID toegewezen aan een Azure-connector in Maverics.

Ga in uw Microsoft Entra ID-tenant naar Bedrijfstoepassingen, klik op Nieuwe toepassing en zoek naar Maverics Identity Orchestrator SAML Connector in de Galerie Microsoft Entra ID en selecteer deze.

Stel in het deelvenster Eigenschappen van Maverics Identity Orchestrator SAML Connector de optie Gebruikerstoewijzing vereist? in op Nee om de toepassing te laten werken voor alle gebruikers in uw directory.

In het deelvenster Overzicht van Maverics Identity Orchestrator SAML Connector selecteert u Eenmalige aanmelding instellen en selecteert u SAML.

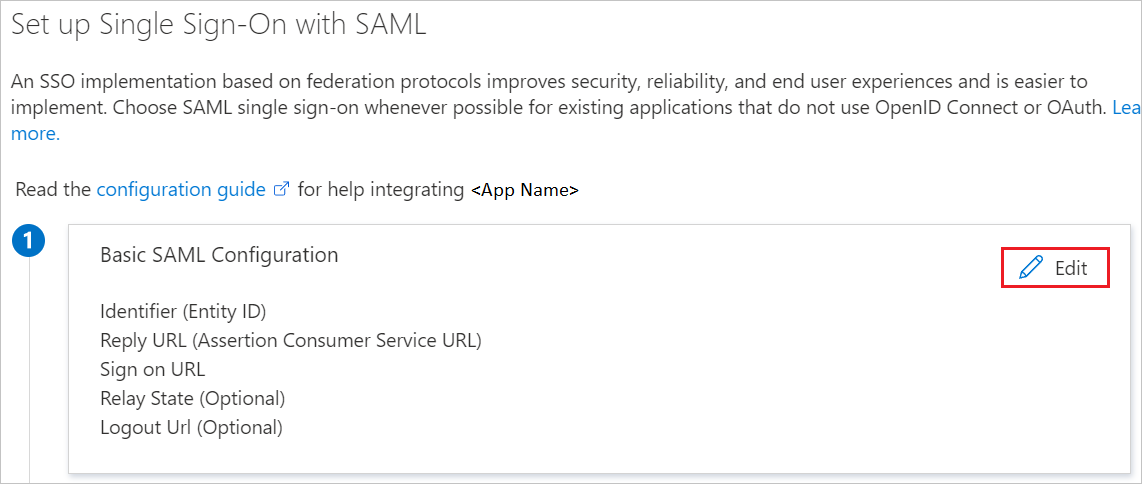

In het deelvenster Eenmalige aanmelding met SAML van Maverics Identity Orchestrator SAML Connector bewerkt u de standaard SAML-configuratie door de knop Bewerken (potloodpictogram) te selecteren.

Voer een entiteits-id in van:

https://sonar.maverics.com. De entiteits-id moet uniek zijn in de apps in de tenant en kan een willekeurige waarde zijn. We gebruiken deze waarde bij het definiëren van hetsamlEntityIDveld voor onze Azure-connector in de volgende sectie.Voer een antwoord-URL in van:

https://sonar.maverics.com/acs. We gebruiken deze waarde bij het definiëren van hetsamlConsumerServiceURLveld voor onze Azure-connector in de volgende sectie.Voer een aanmeldings-URL in van:

https://sonar.maverics.com/. Dit veld wordt niet gebruikt door Maverics, maar is vereist in Microsoft Entra ID om gebruikers toegang te geven tot de toepassing via de Microsoft Entra ID Mijn apps portal.Selecteer Opslaan.

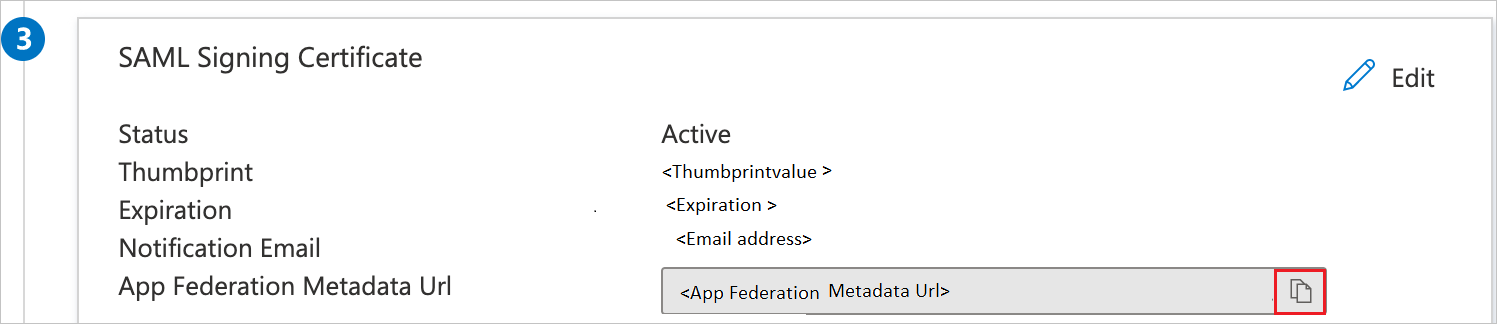

Selecteer in het gedeelte SAML-handtekeningcertificaat de knop Kopiëren om de URL voor federatieve metagegevens van de app te kopiëren, en sla de URL op de computer op.

Stap 4: Verifiëren via Microsoft Entra-id en toegang tot de toepassing autoriseren

Ga verder met stap 4 van het Leercentrum-onderwerp, breid Microsoft Entra-id uit naar een verouderde, niet-standaard-app om uw gebruikersstroom in Maverics te bewerken. Met deze stappen doorloopt u het proces voor het toevoegen van headers aan de upstream-toepassing en het implementeren van de gebruikersstroom.

Nadat u de gebruikersstroom hebt geïmplementeerd, moet u een aanvraag indienen bij een toepassingsresource via de Maverics-proxy om te bevestigen dat de verificatie werkt zoals verwacht. De beveiligde toepassing ontvangt nu headers voor de aanvraag.

U kunt de headersleutels bewerken als uw toepassing andere headers verwacht. Alle claims die terugkomen van Microsoft Entra-id als onderdeel van de SAML-stroom, zijn beschikbaar voor gebruik in headers. We kunnen bijvoorbeeld een andere header van, waarbij azureSonarApp de naam van secondary_email: azureSonarApp.emailde connector is en email een claim is die wordt geretourneerd door Microsoft Entra-id.

Geavanceerde scenario's

Identiteitsmigratie

Kunt u uw hulpprogramma voor webtoegangsbeheer niet beëindigen, maar hebt u geen manier om uw gebruikers te migreren zonder het opnieuw instellen van wachtwoorden? De Maverics Orchestrator ondersteunt identiteitsmigratie met behulp van migrationgateways.

Webservermodules

Wilt u uw netwerk en proxyverkeer niet opnieuw uitvoeren via de Maverics Orchestrator? Geen probleem, de Maverics Orchestrator kan worden gekoppeld aan webservermodules om dezelfde oplossingen te bieden zonder proxy's.

Teruglopen

Op dit moment hebben we de Maverics Orchestrator geïnstalleerd, een bedrijfstoepassing gemaakt en geconfigureerd in Microsoft Entra-id en de Orchestrator geconfigureerd voor proxy naar een beveiligde toepassing, terwijl verificatie en afdwingen van beleid vereist zijn. Neem contact op met Strata voor meer informatie over hoe de Maverics Orchestrator kan worden gebruikt voor gebruiksscenario's voor gedistribueerd identiteitsbeheer.