Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of mappen te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen om mappen te wijzigen.

OneLake-snelkoppelingen fungeren als aanwijzers naar gegevens die zich in verschillende opslagaccounts bevinden, ongeacht of oneLake zelf of in externe systemen, zoals Azure Data Lake Storage (ADLS). In dit artikel wordt gekeken naar de machtigingen die nodig zijn om snelkoppelingen te maken en toegang te krijgen tot gegevens.

Voor meer duidelijkheid over de onderdelen van een snelkoppeling gebruikt dit document de volgende termen:

- Doelpad: de locatie waarnaar een snelkoppeling verwijst.

- Snelkoppelingspad: de locatie waar de snelkoppeling wordt weergegeven.

Snelkoppelingen maken en verwijderen

Als u een snelkoppeling wilt maken, moet een gebruiker schrijfmachtigingen hebben voor het fabric-item waar de snelkoppeling wordt gemaakt. Bovendien heeft de gebruiker leestoegang nodig tot de gegevens die de snelkoppeling aanwijst. Snelkoppelingen naar externe bronnen vereisen mogelijk bepaalde machtigingen in het externe systeem. Het artikel Wat zijn snelkoppelingen? bevat de volledige lijst met sneltoetsen en vereiste machtigingen.

| Mogelijkheid | Machtiging voor snelkoppelingspad | Machtiging voor doelpad |

|---|---|---|

| Een snelkoppeling maken | Schrijven2 | ReadAll1 |

| Een snelkoppeling verwijderen | Schrijven2 | N.v.t. |

1 Als OneLake-beveiliging is ingeschakeld, moet de gebruiker een rol hebben die toegang verleent tot het doelpad. 2 Als OneLake-rollen voor gegevenstoegang zijn ingeschakeld, moet de gebruiker een rol hebben die toegang verleent tot het doelpad.

Snelkoppelingen openen

Een combinatie van de machtigingen in het snelkoppelingspad en het doelpad bepaalt de machtigingen voor snelkoppelingen. Wanneer een gebruiker een snelkoppeling opent, wordt de meest beperkende machtiging van de twee locaties toegepast. Daarom kan een gebruiker met lees-/schrijfmachtigingen in lakehouse, maar alleen leesmachtigingen in het doelpad niet naar het doelpad schrijven. Op dezelfde manier kan een gebruiker die alleen leesmachtigingen heeft in lakehouse, maar lezen/schrijven in het doelpad ook niet naar het doelpad schrijven.

In deze tabel ziet u welke machtigingen nodig zijn voor elke snelkoppelingsactie.

| Mogelijkheid | Machtiging voor snelkoppelingspad | Machtiging voor doelpad |

|---|---|---|

| Bestands-/mapinhoud van snelkoppeling lezen | ReadAll1 | ReadAll1 |

| Schrijven naar doellocatie voor snelkoppeling | Schrijven2 | Schrijven2 |

| Gegevens lezen uit snelkoppelingen in de tabelsectie van het lakehouse via TDS-eindpunt | Read | ReadAll3 |

1 Als OneLake-beveiliging is ingeschakeld, moet de gebruiker een rol hebben die toegang verleent tot het doelpad.

2 U kunt ook OneLake-beveiliging met de machtiging ReadWrite op het snelkoppelingspad gebruiken.

Belangrijk

3Uitzondering op identiteitspassthrough: Hoewel de beveiliging van OneLake doorgaans de identiteit van de aanroepende gebruiker doorgeeft om machtigingen af te dwingen, werken bepaalde query-engines anders. Wanneer u snelkoppelingsgegevens opent via semantische Power BI-modellen met behulp van DirectLake via SQL - of T-SQL-engines die zijn geconfigureerd voor de gedelegeerde identiteitsmodus, geven deze engines de identiteit van de aanroepende gebruiker niet door aan het snelkoppelingsdoel. In plaats daarvan gebruiken ze de identiteit van de itemeigenaar om toegang te krijgen tot de gegevens en passen ze vervolgens OneLake-beveiligingsrollen toe om te filteren wat de aanroepende gebruiker kan zien.

Dit betekent:

- Het doel van de snelkoppeling wordt benaderd met de rechten van de itemeigenaar (niet de rechten van de eindgebruiker)

- OneLake-beveiligingsrollen bepalen nog steeds welke gegevens de eindgebruiker kan lezen

- Machtigingen die rechtstreeks op het snelkoppelingsdoelpad voor de eindgebruiker zijn geconfigureerd, worden overgeslagen

OneLake-beveiliging

OneLake-beveiliging (preview) is een functie waarmee u op rollen gebaseerd toegangsbeheer (RBAC) kunt toepassen op uw gegevens die zijn opgeslagen in OneLake. U kunt beveiligingsrollen definiëren die leestoegang verlenen tot specifieke tabellen en mappen in een Fabric-item en deze toewijzen aan gebruikers of groepen. De toegangsmachtigingen bepalen welke gebruikers in alle engines in Fabric gebruiken, waardoor consistent toegangsbeheer wordt gegarandeerd.

Gebruikers in de rollen Beheerder, Lid en Inzender hebben volledige toegang tot het lezen van gegevens via een snelkoppeling, ongeacht de gedefinieerde Rollen voor OneLake-gegevenstoegang. Ze hebben echter nog steeds toegang nodig op zowel het snelkoppelingspad als het doelpad, zoals vermeld in werkruimterollen.

Gebruikers in de rol Viewer of die een lakehouse met hen hebben gedeeld, hebben rechtstreeks toegang beperkt op basis van of de gebruiker toegang heeft via een Toegangsrol voor OneLake-gegevens. Zie Data Access Control Model in OneLake voor meer informatie over het toegangsbeheermodel met sneltoetsen.

Gebruikers in Viewer-rollen kunnen snelkoppelingen maken als ze leesmachtigingen hebben voor het pad waar de snelkoppeling wordt gemaakt.

In de volgende tabel ziet u de benodigde machtigingen voor het uitvoeren van snelkoppelingsbewerkingen.

| Sneltoetsbewerking | Machtiging voor snelkoppelingspad | Machtiging voor doelpad |

|---|---|---|

| Creëren | Fabric-Read en OneLake-beveiliging ReadWrite | OneLake-beveiliging gelezen |

| Lezen (GET/LIST-snelkoppelingen) | Lezen van Fabric en OneLake-beveiligingslezen | N.v.t. |

| Update | Fabric Lezen en OneLake-beveiliging LezenSchrijven | OneLake-beveiliging gelezen (op het nieuwe doel) |

| Verwijderen | Fabric-lezen en OneLake-beveiliging-lezen/schrijven | N.v.t. |

Snelkoppelingsverificatiemodellen

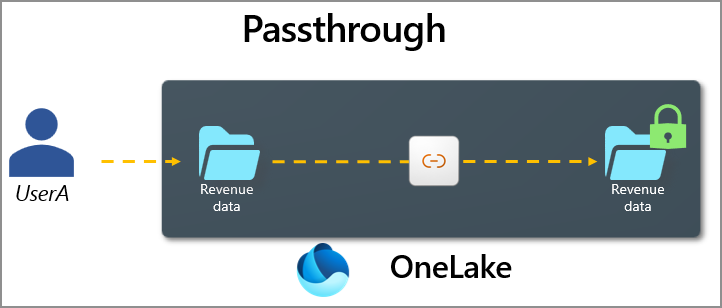

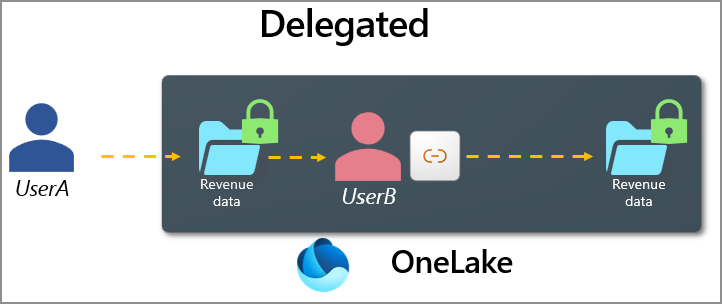

Snelkoppelingen gebruiken twee authenticatiemodellen met OneLake-beveiliging: passthrough en delegated.

In het passthrough-model opent de snelkoppeling gegevens op de doellocatie door de identiteit van de gebruiker door te geven aan het doelsysteem. Dit zorgt ervoor dat elke gebruiker die toegang heeft tot de snelkoppeling, alleen kan zien waartoe hij of zij toegang heeft in het doel.

Met Snelkoppelingen van OneLake naar OneLake wordt alleen de passthrough-modus ondersteund. Dit ontwerp zorgt ervoor dat het bronsysteem volledige controle over de gegevens behoudt. Organisaties profiteren van verbeterde beveiliging omdat u geen toegangsbeheer hoeft te repliceren of opnieuw te definiëren voor de snelkoppeling. Het is echter belangrijk om te begrijpen dat beveiliging voor OneLake-snelkoppelingen niet rechtstreeks vanuit het downstreamitem kan worden gewijzigd. Wijzigingen in toegangsmachtigingen moeten worden aangebracht op de bronlocatie.

Gedelegeerde snelkoppelingen hebben toegang tot gegevens met behulp van een tussenliggende referentie, zoals een andere gebruiker of een accountsleutel. Met deze sneltoetsen kan machtigingsbeheer worden gescheiden of gedelegeerd aan een ander team of downstreamgebruiker om te beheren. Gedelegeerde snelkoppelingen verbreken altijd de stroom van beveiliging van het ene systeem naar het andere. Voor alle gedelegeerde snelkoppelingen in OneLake kunnen OneLake-beveiligingsrollen zijn gedefinieerd.

Alle snelkoppelingen van OneLake naar externe systemen (snelkoppelingen met meerdere clouds), zoals AWS S3 of Google Cloud Storage, worden gedelegeerd. Hierdoor kunnen gebruikers verbinding maken met het externe systeem zonder directe toegang te krijgen. OneLake-beveiliging kan vervolgens worden geconfigureerd op de snelkoppeling om te beperken welke gegevens in het externe systeem kunnen worden geopend

Beveiligingsbeperkingen voor OneLake

- Naast de beveiligingstoegang van OneLake tot het doelpad, is voor het openen van externe snelkoppelingen via Spark of directe API-aanroepen ook leesmachtigingen vereist voor het item dat het externe snelkoppelingspad bevat.