Samenwerkingservaringen beheren in Teams voor iOS en Android met Microsoft Intune

Microsoft Teams is de hub voor teamsamenwerking in Microsoft 365 die de mensen, inhoud en hulpmiddelen integreert die uw team nodig heeft om meer betrokken en effectiever te zijn.

De uitgebreidste en breedste beveiligingsmogelijkheden voor Microsoft 365 gegevens zijn beschikbaar wanneer u zich abonneert op de Enterprise Mobility + Security suite, die Microsoft Intune- en Microsoft Entra ID P1- of P2-functies bevat, zoals voorwaardelijke toegang. U moet minimaal een beleid voor voorwaardelijke toegang implementeren dat connectiviteit met Teams voor iOS en Android vanaf mobiele apparaten toestaat en een Intune-beleid voor app-beveiliging dat ervoor zorgt dat de samenwerkingservaring wordt beveiligd.

Voorwaardelijke toegang toepassen

Organisaties kunnen beleid voor voorwaardelijke toegang van Microsoft Entra gebruiken om ervoor te zorgen dat gebruikers alleen toegang hebben tot werk- of schoolinhoud met Behulp van Teams voor iOS en Android. Hiervoor heb je een beleid voor voorwaardelijke toegang nodig dat is gericht op alle potentiële gebruikers. Deze beleidsregels worden beschreven in Voorwaardelijke toegang: Goedgekeurde client-apps of app-beveiligingsbeleid vereisen.

Opmerking

Als u gebruik wilt maken van beleid voor voorwaardelijke toegang op basis van apps, moet de Microsoft Authenticator-app zijn geïnstalleerd op iOS-apparaten. Voor Android-apparaten is de Intune-bedrijfsportal-app vereist. Zie Voorwaardelijke toegang op basis van apps met Intune voor meer informatie.

Volg de stappen in Goedgekeurde client-apps of app-beveiligingsbeleid vereisen met mobiele apparaten, waardoor Teams voor iOS en Android is toegestaan, maar voorkomt dat clients met OAuth-ondersteuning voor mobiele apparaten van derden verbinding kunnen maken met Microsoft 365-eindpunten.

Opmerking

Dit beleid zorgt ervoor dat mobiele gebruikers toegang hebben tot alle Microsoft 365 eindpunten met behulp van de toepasselijke apps.

Intune-beveiligingsbeleid voor apps maken

App-beveiligingsbeleid (APP) definieert welke apps zijn toegestaan en welke acties ze kunnen uitvoeren met de gegevens van uw organisatie. Met de beschikbare opties in APP kunnen organisaties de beveiliging aanpassen aan hun specifieke behoeften. Voor sommigen is het mogelijk niet duidelijk welke beleidsinstellingen vereist zijn om een volledig scenario te implementeren. Om organisaties te helpen prioriteit te geven aan beveiliging van mobiele clienteindpunten, heeft Microsoft taxonomie geïntroduceerd voor het app-gegevensbeveiligingsframework voor het beheer van mobiele apps voor iOS en Android.

Het APP-gegevensbeveiligingsframework is ingedeeld in drie verschillende configuratieniveaus, waarbij elk niveau afbouwt op het vorige niveau:

- Enterprise Basic Data Protection (Niveau 1) zorgt ervoor dat apps worden beveiligd met een pincode en versleuteld en selectief wissen worden uitgevoerd. Voor Android-apparaten valideert dit niveau de attestation van Android-apparaten. Dit is een configuratie op instapniveau die vergelijkbaar beheer van gegevensbeveiliging biedt in Exchange Online postvakbeleid en de IT- en gebruikerspopulatie introduceert in APP.

- Verbeterde enterprise-gegevensbeveiliging (niveau 2) introduceert mechanismen voor het voorkomen van lekken van APP-gegevens en minimale vereisten voor het besturingssysteem. Dit is de configuratie die van toepassing is op de meeste mobiele gebruikers die toegang hebben tot werk- of schoolgegevens.

- Enterprise High Data Protection (Level 3) introduceert geavanceerde mechanismen voor gegevensbeveiliging, verbeterde pincodeconfiguratie en APP Mobile Threat Defense. Deze configuratie is wenselijk voor gebruikers die toegang hebben tot gegevens met een hoog risico.

Als u de specifieke aanbevelingen wilt zien voor elk configuratieniveau en de minimale apps die moeten worden beveiligd, raadpleegt u Het framework voor gegevensbescherming met behulp van app-beveiligingsbeleid.

Ongeacht of het apparaat is ingeschreven bij een UEM-oplossing (Unified Endpoint Management), moet er een Intune-app-beveiligingsbeleid worden gemaakt voor zowel iOS- als Android-apps, met behulp van de stappen in App-beveiligingsbeleid maken en toewijzen. Deze beleidsregels moeten minimaal aan de volgende voorwaarden voldoen:

Ze omvatten alle mobiele Microsoft 365-toepassingen, zoals Edge, Outlook, OneDrive, Office of Teams, omdat dit ervoor zorgt dat gebruikers werk- of schoolgegevens in elke Microsoft-app op een veilige manier kunnen openen en bewerken.

Ze worden toegewezen aan alle gebruikers. Dit zorgt ervoor dat alle gebruikers worden beveiligd, ongeacht of ze Teams voor iOS of Android gebruiken.

Bepaal welk frameworkniveau voldoet aan uw vereisten. De meeste organisaties moeten de instellingen implementeren die zijn gedefinieerd in Verbeterde gegevensbescherming voor ondernemingen (niveau 2), omdat dit besturingselementen voor gegevensbeveiliging en toegangsvereisten mogelijk maakt.

Zie Beveiligingsbeleidsinstellingen voor Android-apps en beveiligingsbeleidsinstellingen voor iOS-apps voor meer informatie over de beschikbare instellingen.

Belangrijk

Als u intune-app-beveiligingsbeleid wilt toepassen op apps op Android-apparaten die niet zijn ingeschreven bij Intune, moet de gebruiker ook de Intune-bedrijfsportal installeren.

App-configuratie gebruiken

Teams voor iOS en Android ondersteunt app-instellingen waarmee beheerders, zoals Microsoft Intune, het gedrag van de app kunnen aanpassen.

App-configuratie kan worden geleverd via het MDM-besturingssysteemkanaal (Mobile Device Management) op ingeschreven apparaten (Beheerd App Configuration -kanaal voor iOS of het Android in het Enterprise -kanaal voor Android) of via het app-kanaal (Intune-app-beveiliging Policy). Teams voor iOS en Android ondersteunt de volgende configuratiescenario's:

- Alleen werk- of schoolaccounts toestaan

Belangrijk

Voor configuratiescenario's waarvoor apparaatinschrijving op Android is vereist, moeten de apparaten worden ingeschreven bij Android Enterprise en teams voor Android moeten worden geïmplementeerd via de beheerde Google Play Store. Zie Inschrijving van Android Enterprise-apparaten met een werkprofiel in persoonlijk eigendom instellen en App-configuratiebeleid toevoegen voor beheerde Android Enterprise-apparaten voor meer informatie.

Elk configuratiescenario benadrukt de specifieke vereisten. Bijvoorbeeld of voor het configuratiescenario apparaatinschrijving is vereist en dus werkt met een UEM-provider of intune-beleid voor app-beveiliging is vereist.

Belangrijk

App-configuratiesleutels zijn hoofdlettergevoelig. Gebruik de juiste behuizing om ervoor te zorgen dat de configuratie van kracht wordt.

Opmerking

Met Microsoft Intune wordt app-configuratie die via het MDM-besturingssysteemkanaal wordt geleverd, aangeduid als een Managed Devices App Configuration Policy (ACP); app-configuratie die via het app-beveiligingsbeleidskanaal wordt geleverd, wordt een Managed Apps App Configuration-beleid genoemd.

Alleen werk- of schoolaccounts toestaan

Het respecteren van het gegevensbeveiligings- en nalevingsbeleid van onze grootste en sterk gereglementeerde klanten is een belangrijke pijler van de Microsoft 365-waarde. Sommige bedrijven hebben een vereiste om alle communicatie-informatie binnen hun bedrijfsomgeving vast te leggen en ervoor te zorgen dat de apparaten alleen worden gebruikt voor bedrijfscommunicatie. Om deze vereisten te ondersteunen, kan Teams voor iOS en Android op ingeschreven apparaten zo worden geconfigureerd dat slechts één bedrijfsaccount in de app kan worden ingericht.

Hier vindt u meer informatie over het configureren van de modus voor toegestane accounts voor organisaties:

Dit configuratiescenario werkt alleen met ingeschreven apparaten. Elke UEM-provider wordt echter ondersteund. Als u Microsoft Intune niet gebruikt, moet u uw UEM-documentatie raadplegen over het implementeren van deze configuratiesleutels.

De aanmeldingservaring vereenvoudigen met aanmelden zonder domein

U kunt de aanmeldingservaring in Teams voor iOS en Android vereenvoudigen door de domeinnaam vooraf in te vullen op het aanmeldingsscherm voor gebruikers op gedeelde en beheerde apparaten door het volgende beleid toe te passen:

| Naam | Waarde |

|---|---|

| domain_name | Een tekenreekswaarde die het domein van de tenant aangeeft die moet worden toegevoegd. Gebruik een door puntkomma's gescheiden waarde om meerdere domeinen toe te voegen. Dit beleid werkt alleen op ingeschreven apparaten. |

| enable_numeric_emp_id_keypad | Een Booleaanse waarde die wordt gebruikt om aan te geven dat de werknemers-id geheel numeriek is en dat het numerieke toetsenblok moet worden ingeschakeld voor eenvoudige invoer. Als de waarde niet is ingesteld, wordt het alfanumerieke toetsenbord geopend. Dit beleid werkt alleen op ingeschreven apparaten. |

Opmerking

Dit beleid werkt alleen op ingeschreven gedeelde en beheerde apparaten.

Meldingsinstellingen in Microsoft Teams

Met meldingen blijft u op de hoogte van wat er om u heen gebeurt of gaat gebeuren. Ze worden weergegeven op het startscherm of op het vergrendelingsscherm op basis van de instellingen. Gebruik de volgende opties om uw meldingen in de portal te configureren via een app-beveiligingsbeleid.

| Opties | Beschrijving |

|---|---|

| Toestaan | Werkelijke melding weergeven met alle details (titel en inhoud). |

| Organisatiegegevens blokkeren | Verwijder de titel en vervang inhoud door 'U hebt een nieuw bericht' voor chatmeldingen en 'Er is nieuwe activiteit' voor anderen. Een gebruiker kan geen melding beantwoorden vanaf een vergrendelingsscherm. |

| Geblokkeerd | Hiermee wordt de melding onderdrukt en wordt de gebruiker niet op de hoogte gesteld. |

Het beleid instellen in Intune

Meld je aan bij het Microsoft Intune-beheercentrum.

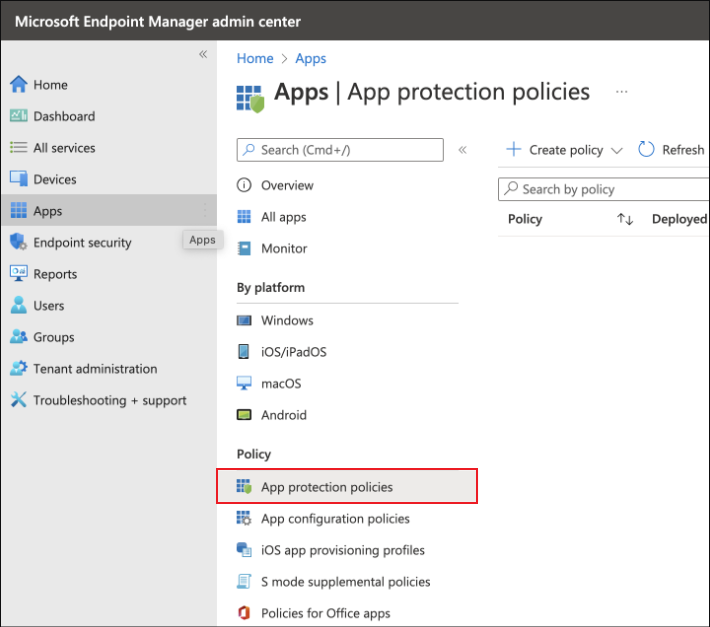

Navigeer in het linkernavigatiedeelvenster naar Apps > App-beveiligingsbeleid.

Klik op Beleid maken en selecteer het gewenste platform, zoals iOS/iPadOS.

Voeg op de pagina Basisinformatie details toe, zoals Naam en Beschrijving. Klik op Volgende.

Klik op de pagina Apps op Openbare apps selecteren en zoek en selecteer vervolgens de Microsoft Teams-apps . Klik op Volgende.

Zoek op de pagina Gegevensbescherming de instelling Organisatiegegevensmeldingen en selecteer de optie Organisatiegegevens blokkeren . Stel de toewijzingen in voor de groepen gebruikers die moeten worden opgenomen en maak vervolgens uw beleid.

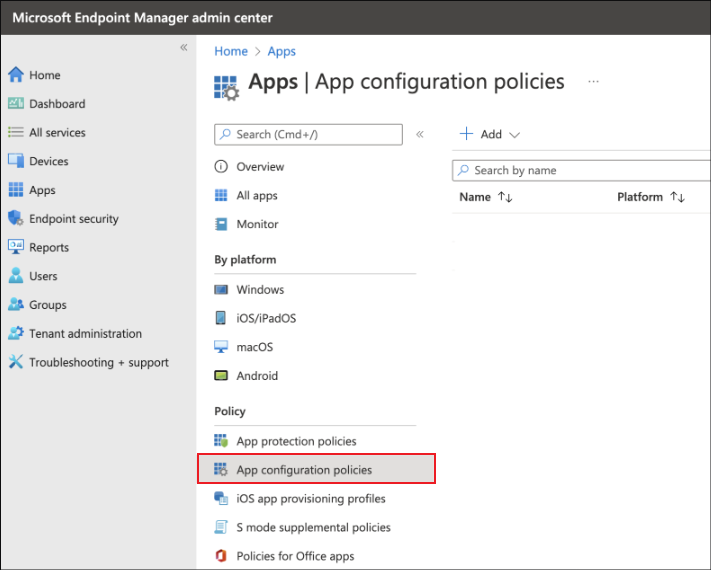

Zodra het app-beveiligingsbeleid is gemaakt, gaat u naar Apps>App-configuratiebeleid>Beheerde appstoevoegen>.

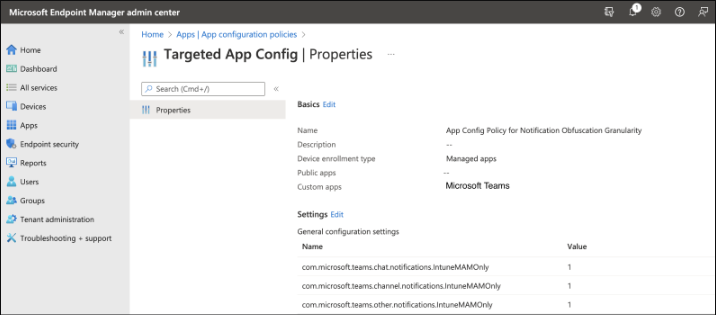

Voeg op de pagina Basisinformatie een Naam toe en klik op Openbare apps selecteren en zoek en selecteer vervolgens de Microsoft Teams-apps . Klik op Volgende.

Stel onder Algemene configuratie-instellingen een van de meldingssleutels in op 1 om de functie IN te schakelen voor chat, kanalen, alle andere meldingen of een van deze combinaties. En stel in op 0 om de functie uit te schakelen.

Naam Waarde com.microsoft.teams.chat.notifications.IntuneMAMOnly 1 voor aan, 0 voor uit com.microsoft.teams.channel.notifications.IntuneMAMOnly 1 voor aan, 0 voor uit com.microsoft.teams.other.notifications.IntuneMAMOnly 1 voor aan, 0 voor uit

Stel de toewijzingen in voor de groepen gebruikers die moeten worden opgenomen en maak vervolgens uw beleid.

Zodra het beleid is gemaakt, gaat u naar Apps>App-beveiligingsbeleid. Zoek het zojuist gemaakte app-beveiligingsbeleid en controleer of het beleid is geïmplementeerd door de kolom Geïmplementeerd te bekijken. In de kolom Geïmplementeerd moet Ja worden weergegeven voor het gemaakte beleid. Als Nee wordt weergegeven, vernieuwt u de pagina en controleert u dit na 10 minuten.

Meldingen weergeven op iOS- en Android-apparaten

- Meld u op het apparaat aan bij teams en bedrijfsportal. Stel deze in op Previews>weergeven Altijd om ervoor te zorgen dat de instellingen voor apparaatmeldingen meldingen van Teams toestaan.

- Vergrendel het apparaat en verzend meldingen naar de gebruiker die is aangemeld op dat apparaat. Tik op een melding om deze uit te vouwen op het vergrendelingsscherm, zonder het apparaat te ontgrendelen.

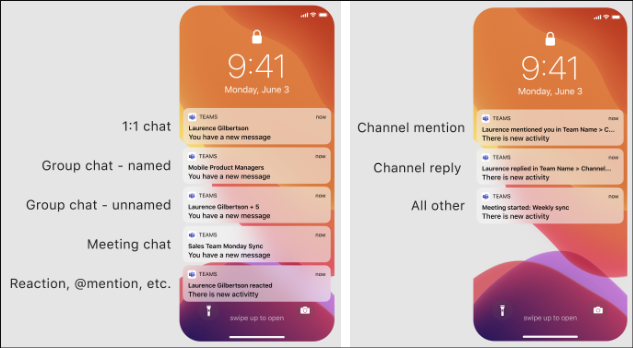

- Meldingen op het vergrendelingsscherm moeten er als volgt uitzien (schermopnamen zijn afkomstig van iOS, maar dezelfde tekenreeksen moeten worden weergegeven op Android):

Er mag geen optie zichtbaar zijn voor Antwoorden of andere snelle meldingsreacties van het vergrendelingsscherm.

De avatar van de afzender is niet zichtbaar; initialen zijn echter prima.

De melding moet de titel weergeven, maar de inhoud vervangen door 'U hebt een nieuw bericht' voor chatmeldingen en 'Er is nieuwe activiteit' voor anderen.

Zie de volgende onderwerpen voor meer informatie over app-configuratiebeleid en app-beveiligingsbeleid: