Een op apparaten gebaseerd beleid voor voorwaardelijke toegang maken

Microsoft Intune-apparaatnalevingsbeleid kan de status van beheerde apparaten evalueren om ervoor te zorgen dat ze voldoen aan uw vereisten voordat u ze toegang verleent tot de apps en services van uw organisatie. De status die het gevolg is van uw nalevingsbeleid voor apparaten, kan worden gebruikt door het Microsoft Entra-beleid voor voorwaardelijke toegang om beveiligings- en nalevingsstandaarden af te dwingen. Deze combinatie wordt voorwaardelijke toegang op basis van apparaten genoemd.

Tip

Naast beleid voor voorwaardelijke toegang op basis van apparaten kunt u voorwaardelijke toegang op basis van apps gebruiken met Intune.

Vanuit het Intune-beheercentrum hebt u toegang tot de gebruikersinterface voor het beleid voor voorwaardelijke toegang, zoals te vinden is in Microsoft Entra ID. Deze toegang omvat alle opties voor voorwaardelijke toegang die u zou hebben als u het beleid vanuit Azure Portal zou configureren. Het beleid dat u maakt, kan de apps of services opgeven die u wilt beveiligen, de voorwaarden waaronder de apps of services toegankelijk zijn en de gebruikers waarop het beleid van toepassing is.

Als u een beleid voor voorwaardelijke toegang op basis van een apparaat wilt maken, moet uw account beschikken over een van de volgende machtigingen in Microsoft Entra:

- Beveiligingsbeheerder

- Beheerder van voorwaardelijke toegang

Als u wilt profiteren van de nalevingsstatus van het apparaat, configureert u beleid voor voorwaardelijke toegang op Vereisen dat apparaat wordt gemarkeerd als compatibel. Deze optie wordt ingesteld tijdens het configureren van Toegang verlenen tijdens stap 6 van de volgende procedure.

Belangrijk

Voordat u voorwaardelijke toegang instelt, moet u Intune-nalevingsbeleid voor apparaten instellen om apparaten te evalueren op basis van of ze voldoen aan specifieke vereisten. Zie Aan de slag met nalevingsbeleid voor apparaten in Intune.

Het beleid voor voorwaardelijke toegang maken

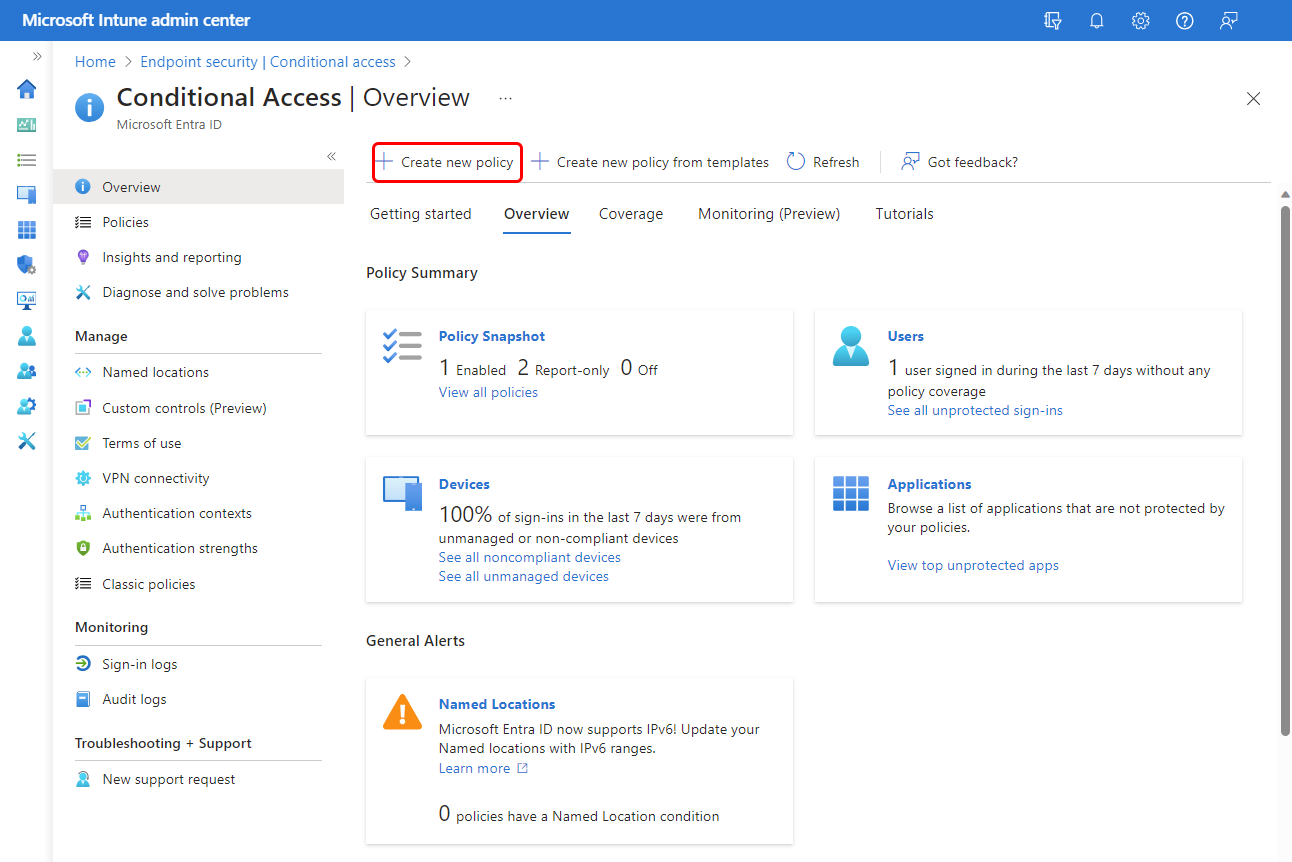

Meld je aan bij het Microsoft Intune-beheercentrum.

Selecteer Eindpuntbeveiliging>Voorwaardelijke toegang>Nieuw beleid maken.

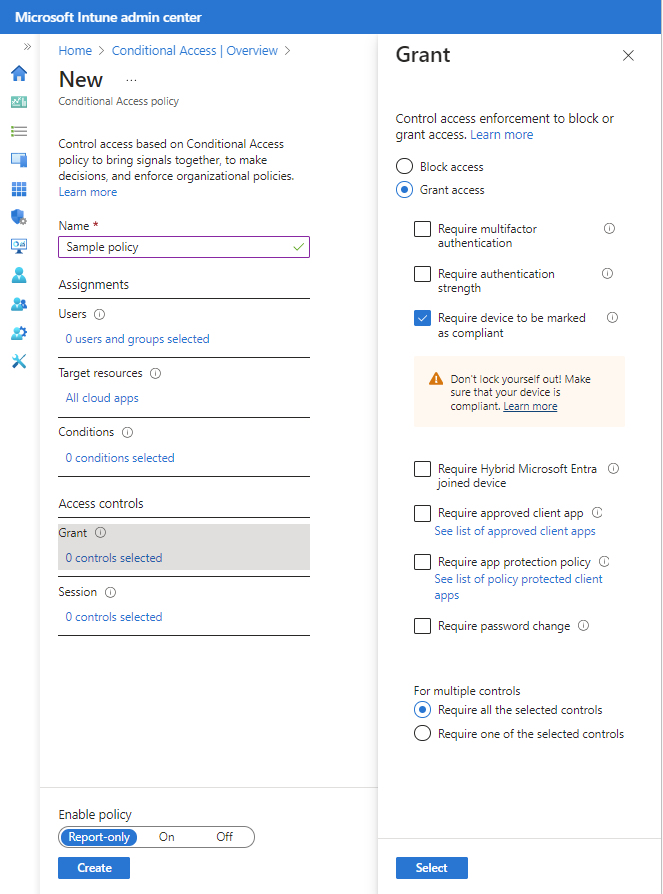

Het deelvenster Nieuw wordt geopend. Dit is het configuratievenster van Microsoft Entra. Het beleid dat u maakt, is een Microsoft Entra-beleid voor voorwaardelijke toegang. Zie Beleidsonderdelen voor voorwaardelijke toegang in de Microsoft Entra-inhoud voor meer informatie over dit deelvenster en het beleid voor voorwaardelijke toegang .

Configureer onder ToewijzingenGebruikers om de identiteiten te selecteren in de map waarop het beleid van toepassing is. Zie Gebruikers en groepen in de Microsoft Entra-documentatie voor meer informatie.

- Configureer op het tabblad Opnemen de gebruiker en groepen die u wilt opnemen.

- Gebruik het tabblad Uitsluiten als er gebruikers, rollen of groepen zijn die u wilt uitsluiten van dit beleid.

Tip

Test het beleid voor een kleinere groep gebruikers om te controleren of het werkt zoals verwacht voordat u het implementeert in grotere groepen.

Configureer vervolgens Doelresources, die zich ook onder Toewijzingen bevindt. Gebruik de vervolgkeuzelijst voor Selecteren waarop dit beleid van toepassing is om Cloud-apps te selecteren.

Gebruik op het tabblad Opnemen beschikbare opties om de apps en services te identificeren die u wilt beveiligen met dit beleid voor voorwaardelijke toegang.

Als u Apps selecteren kiest, gebruikt u de beschikbare gebruikersinterface om apps en services te selecteren die u wilt beveiligen met dit beleid.

Voorzichtigheid

Sluit jezelf niet op. Als u Alle cloud-apps kiest, controleert u de waarschuwing en sluit u vervolgens uw gebruikersaccount of andere relevante gebruikers en groepen uit die toegang moeten behouden om de Azure-portal of het Microsoft Intune-beheercentrum te gebruiken nadat dit beleid van kracht is geworden.

Gebruik het tabblad Uitsluiten als er apps of services zijn die u wilt uitsluiten van dit beleid.

Zie Cloud-apps of -acties in de Microsoft Entra-documentatie voor meer informatie.

Configureer vervolgens Voorwaarden. Selecteer de signalen die u wilt gebruiken als voorwaarden voor dit beleid. Opties zijn onder andere:

- Gebruikersrisico

- Aanmeldingsrisico

- Apparaatplatforms

- Locaties

- Client-apps

- Filteren op apparaten

Zie Voorwaarden in de Microsoft Entra-documentatie voor meer informatie over deze opties.

Tip

Als u zowel moderne verificatieclients als Exchange ActiveSync-clients wilt beveiligen, maakt u twee afzonderlijke beleidsregels voor voorwaardelijke toegang, één voor elk clienttype. Hoewel Exchange ActiveSync moderne verificatie ondersteunt, is het platform de enige voorwaarde die wordt ondersteund door Exchange ActiveSync. Andere voorwaarden, waaronder meervoudige verificatie, worden niet ondersteund. Als u de toegang tot Exchange Online vanuit Exchange ActiveSync effectief wilt beveiligen, maakt u een beleid voor voorwaardelijke toegang dat de cloud-app Microsoft 365 Exchange Online en de client-app Exchange ActiveSync specificeert, waarbij beleid alleen toepassen op ondersteunde platforms is geselecteerd.

Configureer onder Toegangsbeheerverlenen om een of meer vereisten te selecteren. Zie Grant in de Microsoft Entra-documentatie voor meer informatie over de opties voor Grant .

Belangrijk

Als u wilt dat dit beleid de nalevingsstatus van het apparaat gebruikt, moet u voor Toegang verlenen de optie Vereisen dat het apparaat is gemarkeerd als compatibel selecteren.

Toegang blokkeren: de gebruikers die in dit beleid zijn opgegeven, worden de toegang tot de apps of services geweigerd onder de voorwaarden die u hebt opgegeven.

Toegang verlenen: de gebruikers die in dit beleid zijn opgegeven, krijgen toegang, maar u kunt een van de volgende verdere acties vereisen:

- Meervoudige verificatie vereisen

- Verificatiesterkte vereisen

- Vereisen dat het apparaat wordt gemarkeerd als compatibel: deze optie is vereist voor het beleid om de nalevingsstatus van het apparaat te gebruiken.

- Hybride gekoppeld Microsoft Entra-apparaat vereisen

- Goedgekeurde client-app vereisen

- App-beveiligingsbeleid vereisen

- Wachtwoordwijziging vereisen

Selecteer onder Beleid inschakelen de optie Aan. Het beleid is standaard ingesteld op Alleen rapporteren.

Selecteer Maken.

Volgende stappen

Feedback

Binnenkort: Gedurende 2024 worden GitHub Issues uitgefaseerd als het feedbackmechanisme voor inhoud. Dit wordt vervangen door een nieuw feedbacksysteem. Ga voor meer informatie naar: https://aka.ms/ContentUserFeedback.

Feedback verzenden en bekijken voor