Accountbeveiligingsbeleid voor eindpuntbeveiliging in Intune

Gebruik intune-eindpuntbeveiligingsbeleid voor accountbeveiliging om de identiteit en accounts van uw gebruikers te beschermen en de ingebouwde groepslidmaatschappen op apparaten te beheren.

Belangrijk

In juli 2024 zijn de volgende Intune-profielen voor identiteitsbeveiliging en accountbeveiliging afgeschaft en vervangen door een nieuw geconsolideerd profiel met de naam Accountbeveiliging. Dit nieuwere profiel is te vinden in het knooppunt accountbeveiligingsbeleid van eindpuntbeveiliging en is de enige profielsjabloon die beschikbaar blijft voor het maken van nieuwe beleidsexemplaren voor identiteits- en accountbeveiliging. De instellingen van dit nieuwe profiel zijn ook beschikbaar via de instellingencatalogus.

Alle exemplaren van de volgende oudere profielen die u hebt gemaakt, blijven beschikbaar om te gebruiken en te bewerken:

- Identiteitsbeveiliging: eerder beschikbaar via Apparaatconfiguratie>>Nieuw beleid>maken>Windows 10 en hoger>Sjablonen>Identity Protection

- Accountbeveiliging (preview) – eerder beschikbaar via Endpoint Security>Accountbeveiliging>Windows 10 en hoger>Accountbeveiliging (preview)

Zoek het eindpuntbeveiligingsbeleid voor Accountbeveiliging onder Beheren in het knooppunt Eindpuntbeveiliging van het Microsoft Intune-beheercentrum.

Vereisten voor accountbeveiligingsprofielen

- Ter ondersteuning van het accountbeveiligingsprofiel moeten op apparaten Windows 10 of Windows 11 worden uitgevoerd.

- Ter ondersteuning van het lokale gebruikersgroepslidmaatschapsprofiel moeten op apparaten Windows 10 20H2 of hoger of Windows 11 worden uitgevoerd.

- Zie Vereisten in Microsoft Intune-ondersteuning voor Windows LAPS voor ondersteuning van de oplossing *Lokaal beheerderswachtwoord (Windows LAPS).

Op rollen gebaseerd toegangsbeheer (RBAC)

Zie Assign-role-based-access-controls-for-endpoint-security-policy voor hulp bij het toewijzen van het juiste niveau van machtigingen en rechten voor het beheren van Intune-accountbeveiligingsprofielen.

Accountbeveiligingsprofielen

Platform: Windows:

Profielen:

Accountbeveiliging : instellingen voor accountbeveiligingsbeleid helpen u bij het beveiligen van gebruikersreferenties. Het accountbeveiligingsbeleid is gericht op instellingen voor Windows Hello voor Bedrijven die zowel apparaat- als gebruikersinstellingen bevatten, en Credential Guard, dat deel uitmaakt van Windows-identiteits- en toegangsbeheer.

- Windows Hello voor Bedrijven vervangt wachtwoorden door sterke tweeledige verificatie op pc's en mobiele apparaten.

- Credential Guard helpt bij het beveiligen van referenties en geheimen die u met uw apparaten gebruikt.

Zie Identiteits- en toegangsbeheer in de windows-documentatie voor identiteits- en toegangsbeheer voor meer informatie.

De instellingen in dit profiel zijn ook beschikbaar in de catalogus Instellingen.

Oplossing voor lokaal beheerderswachtwoord (Windows LAPS): gebruik dit profiel om Windows LAPS op apparaten te configureren. Met Windows LAPS kunt u één lokaal beheerdersaccount per apparaat beheren. Intune-beleid kan opgeven op welk lokaal beheerdersaccount het van toepassing is door gebruik te maken van de beleidsinstelling Administrator Account Name.

Zie voor meer informatie over het gebruik van Intune voor het beheren van Windows LAPS:

- Meer informatie over Intune-ondersteuning voor Windows LAPS.

- LAPS-beleid beheren

Lidmaatschap van lokale gebruikersgroep : gebruik dit profiel om leden van de ingebouwde lokale groepen op Windows-apparaten toe te voegen, te verwijderen of te vervangen. De lokale groep Administrators heeft bijvoorbeeld uitgebreide rechten. U kunt dit beleid gebruiken om het lidmaatschap van de beheerdersgroep te bewerken om het te vergrendelen voor een set exclusief gedefinieerde leden.

Het gebruik van dit profiel wordt beschreven in de volgende sectie , Lokale groepen beheren op Windows-apparaten.

Lokale groepen beheren op Windows-apparaten

Gebruik het profiel Lidmaatschap van lokale gebruikersgroep om de gebruikers te beheren die lid zijn van de ingebouwde lokale groepen op apparaten waarop Windows 10 20H2 en hoger en Windows 11-apparaten worden uitgevoerd.

Tip

Zie Beheerdersbevoegdheden beheren met Microsoft Entra-groepen in de Microsoft Entra-documentatie voor meer informatie over ondersteuning voor het beheren van beheerdersbevoegdheden met behulp van Microsoft Entra-groepen .

Het profiel configureren

Dit profiel beheert het lokale groepslidmaatschap op apparaten via Beleids-CSP - LocalUsersAndGroups. De CSP-documentatie bevat meer informatie over hoe configuraties van toepassing zijn en een veelgestelde vragen over het gebruik van de CSP.

Wanneer u dit profiel configureert, kunt u op de pagina Configuratie-instellingen meerdere regels maken om te beheren welke ingebouwde lokale groepen u wilt wijzigen, welke groepsactie moet worden uitgevoerd en de methode om de gebruikers te selecteren.

Hier volgen de configuraties die u kunt maken:

- Lokale groep: selecteer een of meer groepen in de vervolgkeuzelijst. Deze groepen passen allemaal dezelfde groeps- en gebruikersactie toe op de gebruikers die u toewijst. U kunt meer dan één groep lokale groepen in één profiel maken en verschillende acties en groepen gebruikers toewijzen aan elke groep lokale groepen.

Opmerking

De lijst met lokale groepen is beperkt tot de zes ingebouwde lokale groepen die gegarandeerd worden geëvalueerd bij het aanmelden, zoals vermeld in de documentatie De lokale beheerdersgroep beheren op aan Microsoft Entra gekoppelde apparaten .

Groeps- en gebruikersactie: configureer de actie om toe te passen op de geselecteerde groepen. Deze actie is van toepassing op de gebruikers die u selecteert voor dezelfde actie en het groeperen van lokale accounts. Acties die u kunt selecteren, zijn onder andere:

- Toevoegen (bijwerken): leden worden toegevoegd aan de geselecteerde groepen. Het groepslidmaatschap voor gebruikers die niet door het beleid zijn opgegeven, wordt niet gewijzigd.

- Verwijderen (bijwerken):leden verwijderen uit de geselecteerde groepen. Het groepslidmaatschap voor gebruikers die niet door het beleid zijn opgegeven, wordt niet gewijzigd.

- Toevoegen (vervangen): vervang de leden van de geselecteerde groepen door de nieuwe leden die u voor deze actie opgeeft. Deze optie werkt op dezelfde manier als een beperkte groep en alle groepsleden die niet in het beleid zijn opgegeven, worden verwijderd.

Voorzichtigheid

Als dezelfde groep is geconfigureerd met zowel de actie Vervangen als Bijwerken, wint de actie Vervangen. Dit wordt niet beschouwd als een conflict. Een dergelijke configuratie kan optreden wanneer u meerdere beleidsregels implementeert op hetzelfde apparaat of wanneer deze CSP ook is geconfigureerd met behulp van Microsoft Graph.

Gebruikersselectietype: kies hoe u gebruikers wilt selecteren. Opties zijn onder andere:

- Gebruikers: selecteer de gebruikers en gebruikersgroepen in Microsoft Entra ID. (Alleen ondersteund voor apparaten die zijn toegevoegd aan Microsoft Entra).

- Handmatig: Geef Microsoft Entra-gebruikers en -groepen handmatig op, op gebruikersnaam, domein\gebruikersnaam of de beveiligings-id (SID) van de groep. (Ondersteund voor aan Microsoft Entra gekoppelde en aan Microsoft Entra gekoppelde hybride apparaten).

Geselecteerde gebruiker(s): gebruik een van de volgende opties, afhankelijk van uw selectietype Gebruiker:

Gebruiker(s) selecteren: Selecteer de gebruikers en gebruikersgroepen van Microsoft Entra.

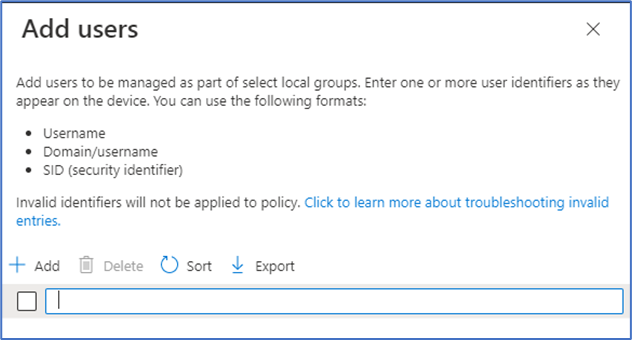

Gebruiker(s) toevoegen: met deze optie wordt het deelvenster Gebruikers toevoegen geopend, waar u vervolgens een of meer gebruikers-id's kunt opgeven die op een apparaat worden weergegeven. U kunt de gebruiker opgeven op basis van beveiligings-id (SID),Domein\gebruikersnaam of Gebruikersnaam.

Het kiezen van de optie Handmatig kan handig zijn in scenario's waarin u uw on-premises Active Directory-gebruikers wilt beheren van Active Directory naar een lokale groep voor een hybride gekoppeld Microsoft Entra-apparaat. De ondersteunde indelingen voor het identificeren van de gebruikersselectie in volgorde van meest tot minst voorkeur zijn via de SID, domein\gebruikersnaam of gebruikersnaam van het lid. Waarden uit Active Directory moeten worden gebruikt voor hybride gekoppelde apparaten, terwijl waarden van Microsoft Entra ID moeten worden gebruikt voor Microsoft Entra Join. Microsoft Entra-groep-SID's kunnen worden verkregen met behulp van Graph API voor groepen.

Conflicten

Als beleid een conflict veroorzaakt voor een groepslidmaatschap, worden de conflicterende instellingen van elk beleid niet naar het apparaat verzonden. In plaats daarvan wordt het conflict voor deze beleidsregels gerapporteerd in het Microsoft Intune-beheercentrum. Configureer een of meer beleidsregels opnieuw om het conflict op te lossen.

Rapportage

Wanneer apparaten het beleid inchecken en toepassen, geeft het beheercentrum de status van de apparaten en gebruikers weer als geslaagd of fout.

Omdat het beleid meerdere regels kan bevatten, moet u rekening houden met de volgende punten:

- Bij het verwerken van het beleid voor apparaten geeft de statusweergave per instelling een status weer voor de groep regels alsof het één instelling is.

- Elke regel in het beleid die resulteert in een fout, wordt overgeslagen en niet verzonden naar apparaten.

- Elke regel die is geslaagd, wordt verzonden naar apparaten die moeten worden toegepast.