Firewallbeleid voor eindpuntbeveiliging in Intune

Gebruik het firewallbeleid voor eindpuntbeveiliging in Intune om een ingebouwde firewall voor apparaten met macOS- en Windows-apparaten te configureren.

Hoewel u dezelfde firewallinstellingen kunt configureren met behulp van Endpoint Protection-profielen voor apparaatconfiguratie, bevatten de apparaatconfiguratieprofielen extra categorieën instellingen. Deze aanvullende instellingen zijn niet gerelateerd aan firewalls en kunnen het configureren van alleen firewallinstellingen voor uw omgeving bemoeilijken.

Zoek het eindpuntbeveiligingsbeleid voor firewalls onder Beheren in het knooppunt Eindpuntbeveiliging van het Microsoft Intune-beheercentrum.

Vereisten voor firewallprofielen

- Windows 10

- Windows 11

- Windows Server 2012 R2 of hoger (via het Microsoft Defender voor Eindpunt Scenario voor het beheer van beveiligingsinstellingen)

- Elke ondersteunde versie van macOS

Belangrijk

Windows heeft bijgewerkt hoe de Windows Firewall-configuratieserviceprovider (CSP) regels afdwingt van Atomische blokken van firewallregels. De Windows Firewall-CSP op een apparaat implementeert de firewallregelinstellingen van uw Intune firewallbeleid voor eindpuntbeveiliging. Vanaf de volgende versies van Windows dwingt het bijgewerkte CSP-gedrag nu een alles-of-niets-toepassing van firewallregels af van elk Atomisch blok regels:

- Windows 11 21H2

- Windows 11 22H2

- Windows 10 21H2

Op apparaten met een eerdere versie van Windows verwerkt de CSP firewallregels in een Atomisch blok regels, één regel (of instelling) tegelijk. De bedoeling is om alle regels in dat Atomische blok of geen ervan toe te passen. Als de CSP echter een probleem ondervindt met het toepassen van een regel uit het blok, stopt de CSP met het toepassen van volgende regels, maar wordt een regel niet teruggedraaid uit dat blok dat al is toegepast. Dit gedrag kan leiden tot een gedeeltelijke implementatie van firewallregels op een apparaat.

Op rollen gebaseerd toegangsbeheer (RBAC)

Zie Assign-role-based-access-controls-for-endpoint-security-policy voor hulp bij het toewijzen van het juiste machtigingsniveau en rechten voor het beheren van Intune firewallbeleid.

Firewallprofielen

Apparaten die worden beheerd door Intune

Platform: macOS:

- macOS-firewall : instellingen voor de ingebouwde firewall in macOS inschakelen en configureren.

Platform: Windows:

Zie firewallconfiguratieserviceprovider (CSP) voor meer informatie over het configureren van instellingen in de volgende profielen.

Opmerking

Vanaf 5 april 2022 is het platform Windows 10 en later vervangen door het Windows 10-, Windows 11- en Windows Server-platform dat nu eenvoudiger wordt genoemd als Windows.

Het Windows-platform ondersteunt apparaten die communiceren via Microsoft Intune of Microsoft Defender voor Eindpunt. Deze profielen voegen ook ondersteuning toe voor het Windows Server-platform dat niet wordt ondersteund via systeemeigen Microsoft Intune.

Profielen voor dit nieuwe platform maken gebruik van de indeling van de instellingen in de catalogus instellingen. Elke nieuwe profielsjabloon voor dit nieuwe platform bevat dezelfde instellingen als de oudere profielsjabloon die deze vervangt. Met deze wijziging kunt u geen nieuwe versies van de oude profielen meer maken. Uw bestaande exemplaren van het oude profiel blijven beschikbaar om te gebruiken en te bewerken.

Windows Firewall : instellingen configureren voor Windows Firewall met geavanceerde beveiliging. Windows Firewall biedt hostgebaseerde, tweerichtingsfilters voor netwerkverkeer op een apparaat en kan onbevoegd netwerkverkeer dat naar of van het lokale apparaat stroomt, blokkeren.

Windows Firewall-regels : definieer gedetailleerde firewallregels, waaronder specifieke poorten, protocollen, toepassingen en netwerken, en om netwerkverkeer toe te staan of te blokkeren. Elk exemplaar van dit profiel ondersteunt maximaal 150 aangepaste regels.

Tip

Voor het gebruik van de instelling Beleids-app-id , die wordt beschreven in de MdmStore/FirewallRules/{FirewallRuleName}/PolicyAppId CSP, moet uw omgeving windows Defender Application Control (WDAC) tagging gebruiken. Zie de volgende Windows Defender-artikelen voor meer informatie:

Windows Hyper-V Firewall-regels Met de sjabloon Windows Hyper-V-firewallregels kunt u firewallregels beheren die van toepassing zijn op specifieke Hyper-V-containers in Windows, waaronder toepassingen zoals de Windows-subsysteem voor Linux (WSL) en de Windows-subsysteem voor Android (WSA)

Herbruikbare instellingengroepen toevoegen aan profielen voor firewallregels

In openbare preview ondersteunen Windows Firewall-regelprofielen het gebruik van herbruikbare instellingengroepen voor de volgende platforms:

- Windows 10

- Windows 11

De volgende profielinstellingen voor firewallregels zijn beschikbaar in herbruikbare instellingengroepen:

- Externe IP-adresbereiken

- FQDN-definities en automatische resolutie

Wanneer u een firewallregel configureert om een of meer herbruikbare instellingengroepen toe te voegen, configureert u ook de regelactie om te definiëren hoe de instellingen in deze groepen worden gebruikt.

Elke regel die u aan het profiel toevoegt, kan zowel herbruikbare instellingengroepen als afzonderlijke instellingen bevatten die rechtstreeks aan de regel worden toegevoegd. Overweeg echter om elke regel te gebruiken voor herbruikbare instellingengroepen of om instellingen te beheren die u rechtstreeks aan de regel toevoegt. Deze scheiding kan helpen bij het vereenvoudigen van toekomstige configuraties of wijzigingen die u kunt aanbrengen.

Opmerking

Binnenkomende FQDN-regels worden niet standaard ondersteund. Het is echter mogelijk om pre-hydratatiescripts te gebruiken om binnenkomende IP-vermeldingen voor de regel te genereren. Zie Dynamische trefwoorden voor Windows Firewall in de windows firewall-documentatie voor meer informatie.

Zie Herbruikbare groepen instellingen gebruiken met Intune-beleid voor vereisten en richtlijnen voor het configureren van herbruikbare groepen en het toevoegen ervan aan dit profiel.

Apparaten die worden beheerd door Configuration Manager

Firewall

Ondersteuning voor apparaten die worden beheerd door Configuration Manager is in preview.

Beheer firewallbeleidsinstellingen voor Configuration Manager apparaten wanneer u tenantkoppeling gebruikt.

Beleidspad:

- Firewall voor eindpuntbeveiliging >

Profielen:

- Windows Firewall (ConfigMgr)

Vereiste versie van Configuration Manager:

- Configuration Manager huidige vertakkingsversie 2006 of hoger, met in-console update Configuration Manager 2006 Hotfix (KB4578605)

Ondersteunde Configuration Manager apparaatplatforms:

- Windows 11 en hoger (x86, x64, ARM64)

- Windows 10 en later (x86, x64, ARM64)

Firewallregelfusies en beleidsconflicten

Plan dat firewallbeleid wordt toegepast op een apparaat met slechts één beleid. Het gebruik van één beleidsexemplaren en beleidstype helpt voorkomen dat twee afzonderlijke beleidsregels verschillende configuraties toepassen op dezelfde instelling, waardoor conflicten ontstaan. Wanneer er een conflict bestaat tussen twee beleidsexemplaren of beleidstypen die dezelfde instelling met verschillende waarden beheren, wordt de instelling niet naar het apparaat verzonden.

Deze vorm van beleidsconflict is van toepassing op het Windows Firewall-profiel , dat kan conflicteren met andere Windows Firewall-profielen, of een firewallconfiguratie die wordt geleverd door een ander beleidstype, zoals apparaatconfiguratie.

Windows Firewall-profielen zijn geen conflict met Windows Firewall-regelsprofielen .

Wanneer u Windows Firewall-regelprofielen gebruikt, kunt u meerdere regelprofielen toepassen op hetzelfde apparaat. Wanneer er echter verschillende regels bestaan voor hetzelfde ding met verschillende configuraties, worden beide naar het apparaat verzonden en ontstaat er een conflict op dat apparaat.

- Als de ene regel bijvoorbeeldTeams.exeblokkeert via de firewall en een tweede regel Teams.exetoestaat, worden beide regels geleverd aan de client. Dit resultaat verschilt van conflicten die zijn gemaakt via andere beleidsregels voor firewallinstellingen.

Wanneer regels uit meerdere regelprofielen niet met elkaar conflicteren, voegen apparaten de regels uit elk profiel samen om een gecombineerde configuratie van firewallregels op het apparaat te maken. Met dit gedrag kunt u meer dan de 150 regels implementeren die elk afzonderlijk profiel ondersteunt op een apparaat.

- U hebt bijvoorbeeld twee Windows Firewall-regelsprofielen. Met het eerste profiel kunt uTeams.exe via de firewall. Met het tweede profiel kunt uOutlook.exe via de firewall. Wanneer een apparaat beide profielen ontvangt, wordt het apparaat geconfigureerd om beide apps via de firewall toe te staan.

Rapporten voor firewallbeleid

In de rapporten voor firewallbeleid worden statusdetails weergegeven over de firewallstatus voor uw beheerde apparaten. Firewallrapporten ondersteunen beheerde apparaten waarop de volgende besturingssystemen worden uitgevoerd.

- Windows 10/11

Samenvatting

Samenvatting is de standaardweergave wanneer u het firewallknooppunt opent. Open het Microsoft Intune-beheercentrum en ga naarSamenvattingvan eindpuntbeveiligingsfirewall>>.

Deze weergave biedt:

- Een totaalaantal apparaten waarvoor de firewall is uitgeschakeld.

- Een lijst met uw firewallbeleid, inclusief de naam, het type, of het is toegewezen en wanneer het voor het laatst is gewijzigd.

MDM-apparaten met Windows 10 of hoger met firewall uitgeschakeld

Dit rapport bevindt zich in het knooppunt Eindpuntbeveiliging. Open het Microsoft Intune-beheercentrum en ga vervolgens naar Endpoint Security>Firewall>MDM-apparaten waarop Windows 10 of hoger wordt uitgevoerd met firewall uitgeschakeld.

Gegevens worden gerapporteerd via de Windows DeviceStatus-CSP en identificeren elk apparaat waarop de firewall is uitgeschakeld. De zichtbare details zijn standaard:

- Apparaatnaam

- Firewallstatus

- User principal name

- Doel (de methode voor apparaatbeheer)

- Laatste inchecktijd

MDM-firewallstatus voor Windows 10 en hoger

Dit organisatierapport wordt ook beschreven in Intune Rapporten.

Als organisatierapport is dit rapport beschikbaar via het knooppunt Rapporten . Open het Microsoft Intune-beheercentrum en ga vervolgens naar Rapporten Firewall>>MDM-firewallstatus voor Windows 10 en hoger.

Gegevens worden gerapporteerd via de Windows DeviceStatus-CSP en rapporteren over de status van de firewall op uw beheerde apparaten. U kunt retouren voor dit rapport filteren met behulp van een of meer van de statusdetailcategorieën.

Statusdetails zijn onder andere:

- Ingeschakeld : de firewall is ingeschakeld en rapporteert.

- Uitgeschakeld : de firewall is uitgeschakeld.

- Beperkt : de firewall bewaakt niet alle netwerken of sommige regels zijn uitgeschakeld.

- Tijdelijk uitgeschakeld (standaard): de firewall bewaakt tijdelijk niet alle netwerken

- Niet van toepassing : het apparaat biedt geen ondersteuning voor firewallrapportage.

U kunt retouren voor dit rapport filteren met behulp van een of meer van de statusdetailcategorieën.

Problemen met firewallregels onderzoeken

Zie de volgende blog Intune Customer Success voor meer informatie over firewallregels in Intune en het oplossen van veelvoorkomende problemen:

Aanvullende veelvoorkomende problemen met firewallregels:

Logboeken: RemotePortRanges of LocalPortRanges 'De parameter is onjuist'

- Controleer of geconfigureerde bereiken oplopend zijn (voorbeeld: 1-5 is juist, 5-1 veroorzaakt deze fout)

- Controleer of de geconfigureerde bereiken binnen het totale poortbereik van 0-65535 liggen

- Als externe poortbereiken of lokale poortbereiken zijn geconfigureerd in een regel, moet het protocol ook worden geconfigureerd met 6 (TCP) of 17 (UDP)

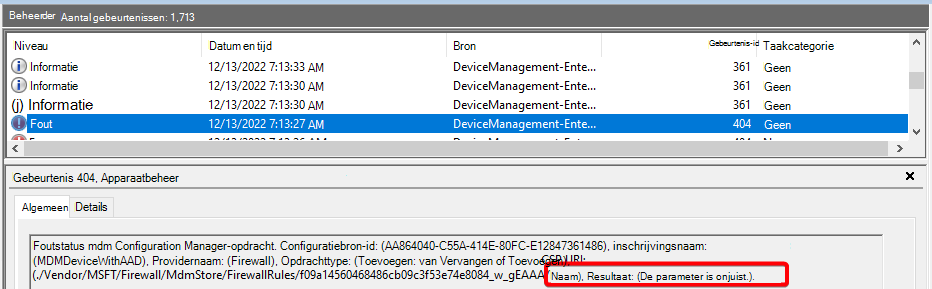

Logboeken: "... Naam), Resultaat: (De parameter is onjuist)'

- Als edge-doorkruising is ingeschakeld in een regel, moet de regelrichting worden ingesteld op 'Deze regel is van toepassing op inkomend verkeer'.

Logboeken: "... InterfaceTypes), Resultaat: (De parameter is onjuist)"

- Als het interfacetype 'Alle' is ingeschakeld in een regel, mogen de andere interfacetypen niet worden geselecteerd.

Volgende stappen

Eindpuntbeveiligingsbeleid configureren

Bekijk details voor de instellingen in de afgeschafte firewallprofielen voor het afgeschafte Windows 10 en hoger platform: