Sophos Mobile Threat Defense-connector met Intune

U kunt de toegang van mobiele apparaten tot bedrijfsresources beheren met behulp van voorwaardelijke toegang op basis van een risicoanalyse die wordt uitgevoerd door Sophos Mobile, een MTD-oplossing (Mobile Threat Defense) die is geïntegreerd met Microsoft Intune. Risico's worden beoordeeld op basis van telemetrie die wordt verzameld op apparaten waarop de Sophos Mobile-app wordt uitgevoerd. U kunt beleid voor voorwaardelijke toegang configureren op basis van sophos Mobile-risicoanalyse die is ingeschakeld via Intune-nalevingsbeleid voor apparaten. Dit beleid kunt u gebruiken om niet-compatibele apparaten toegang te verlenen of te blokkeren voor toegang tot bedrijfsresources op basis van gedetecteerde bedreigingen.

Opmerking

Deze Mobile Threat Defense-leverancier wordt niet ondersteund voor niet-ingeschreven apparaten.

Ondersteunde platformen

- Android 7.0 en hoger

- iOS 14.0 en hoger

Vereisten

- Microsoft Entra ID P1

- Microsoft Intune Abonnement 1-abonnement

- Sophos Mobile Threat Defense-abonnement

Zie de Website van Sophos voor meer informatie.

Hoe kunnen Intune en Sophos Mobile uw bedrijfsresources beschermen?

De Sophos Mobile-app voor Android en iOS/iPadOS legt de telemetrie van het bestandssysteem, de netwerkstack, het apparaat en de toepassing vast, indien beschikbaar, en verzendt vervolgens de telemetriegegevens naar de Sophos Mobile-cloudservice om het risico van het apparaat voor mobiele bedreigingen te beoordelen.

Het Intune-nalevingsbeleid voor apparaten bevat een regel voor Sophos Mobile Threat Defense, die is gebaseerd op de Sophos Mobile-risicoanalyse. Wanneer deze regel is ingeschakeld, evalueert Intune de naleving van het apparaat met het beleid dat u hebt ingeschakeld. Als het apparaat niet compatibel wordt gevonden, krijgen gebruikers geen toegang tot bedrijfsresources zoals Exchange Online en SharePoint Online. Gebruikers ontvangen ook richtlijnen van de Sophos Mobile-app die op hun apparaten is geïnstalleerd om het probleem op te lossen en weer toegang te krijgen tot bedrijfsresources.

Voorbeeldscenario's

Hier volgen enkele veelvoorkomende scenario's.

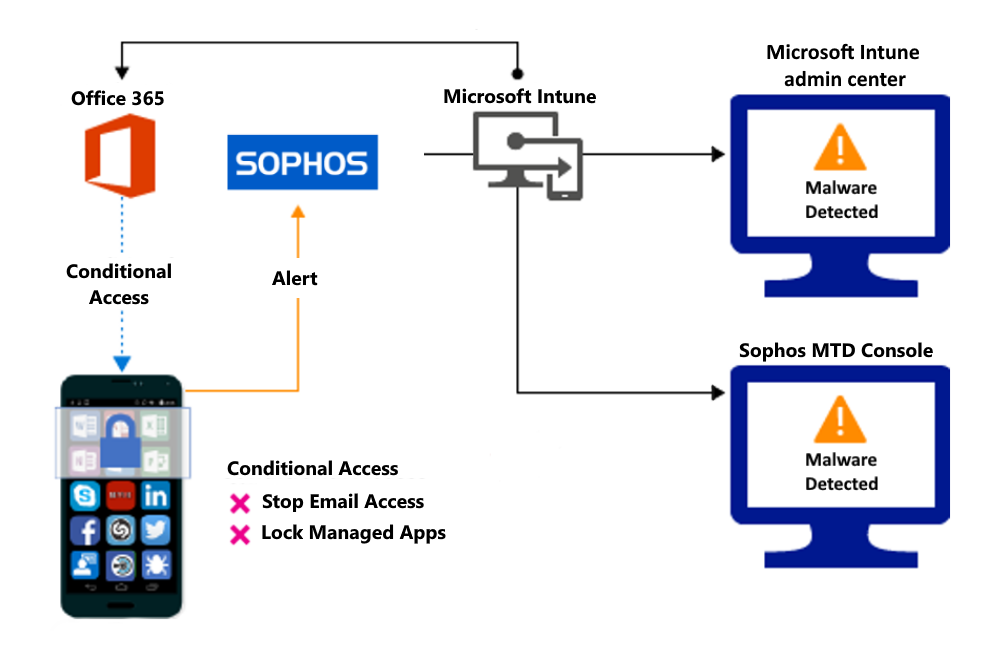

Toegang beheren op basis van bedreigingen van schadelijke apps

Wanneer schadelijke apps zoals malware op apparaten worden gedetecteerd, kunt u apparaten blokkeren voor de volgende acties totdat de bedreiging is opgelost:

- Verbinding maken met zakelijke e-mail

- Zakelijke bestanden synchroniseren met de OneDrive for Work-app

- Toegang tot bedrijfsapps

Blokkeren wanneer schadelijke apps worden gedetecteerd:

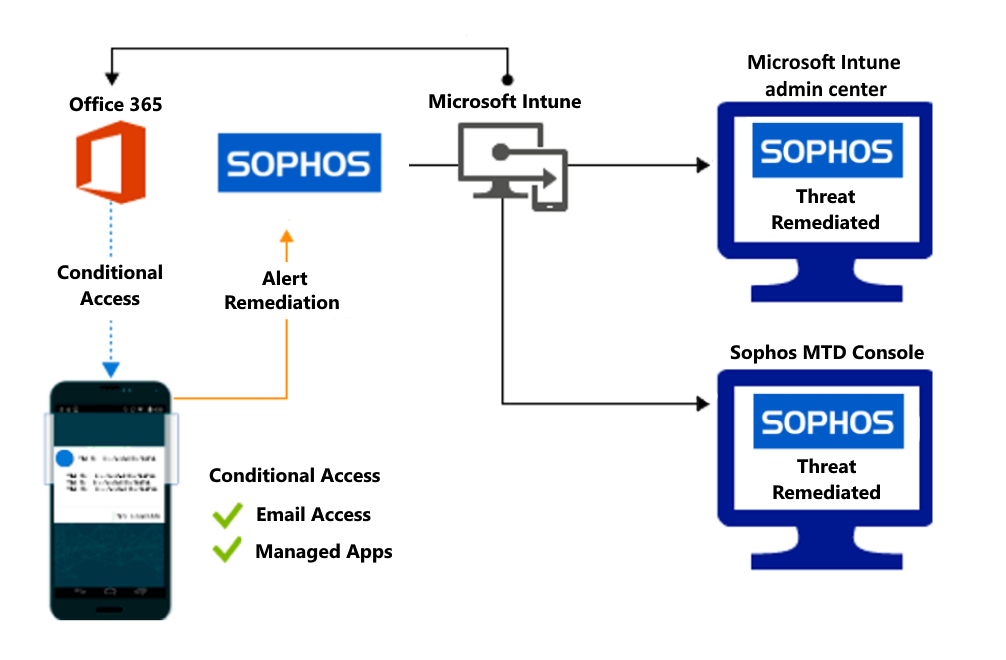

Toegang verleend bij herstel:

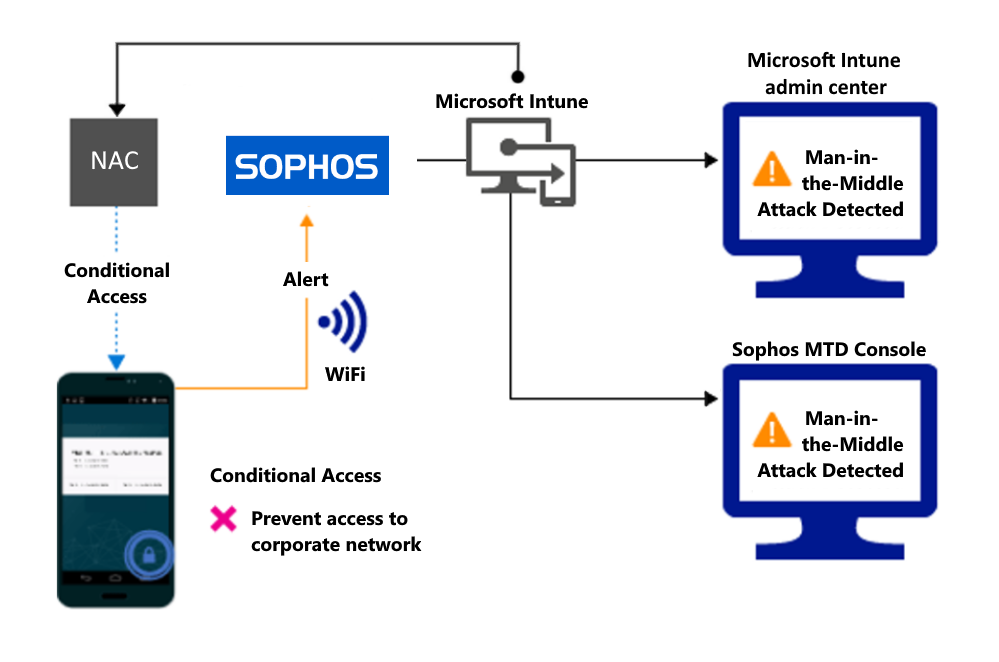

Toegang beheren op basis van bedreigingen voor het netwerk

Detecteer bedreigingen voor uw netwerk, zoals man-in-the-middle-aanvallen, en beveilig de toegang tot Wi-Fi netwerken op basis van het apparaatrisico.

Netwerktoegang via Wi-Fi blokkeren:

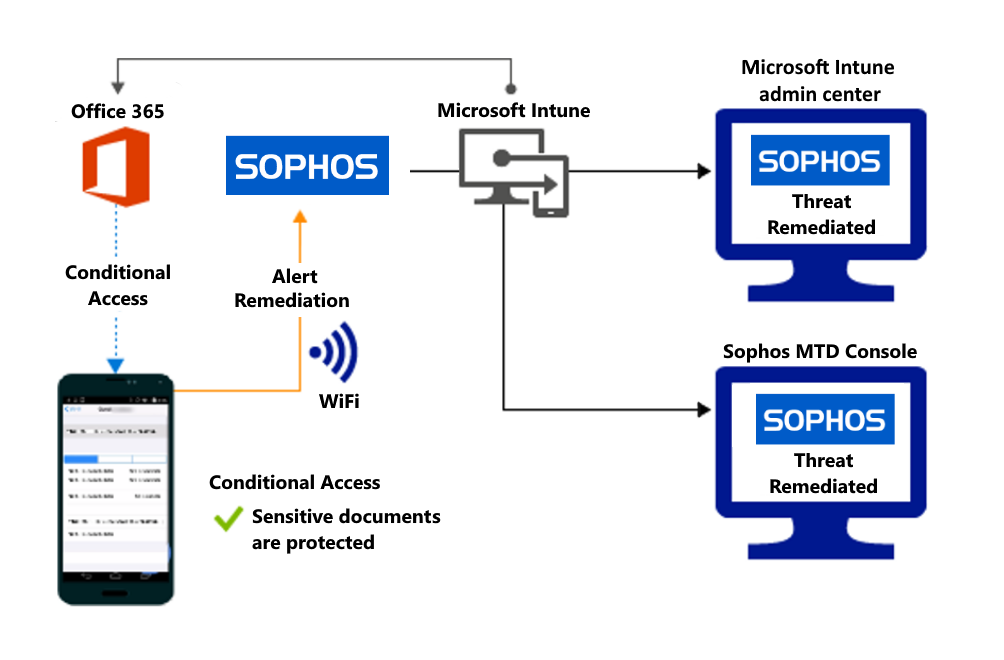

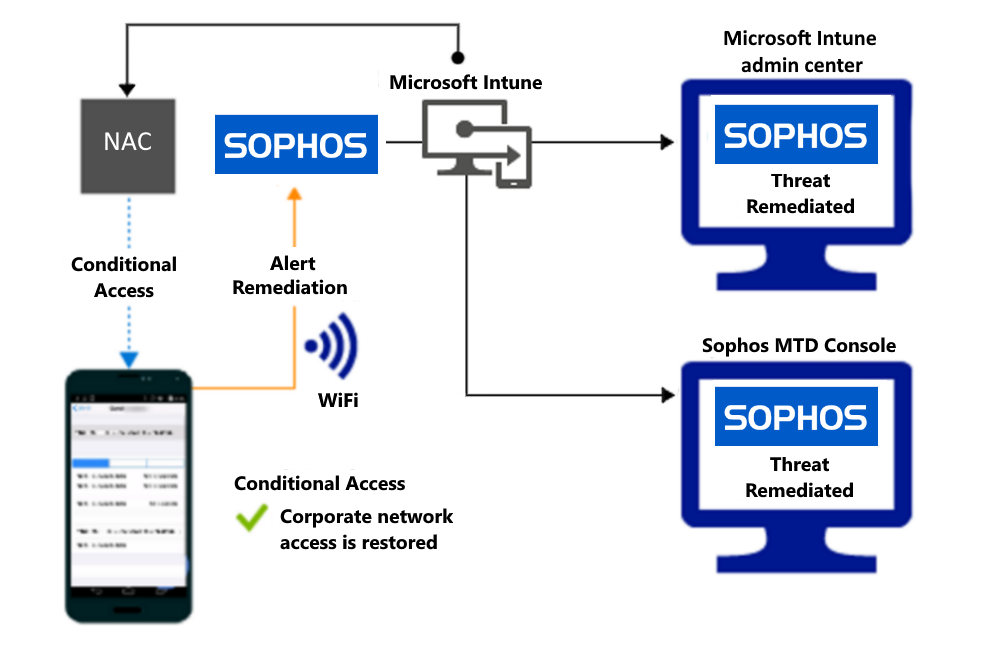

Toegang verleend bij herstel:

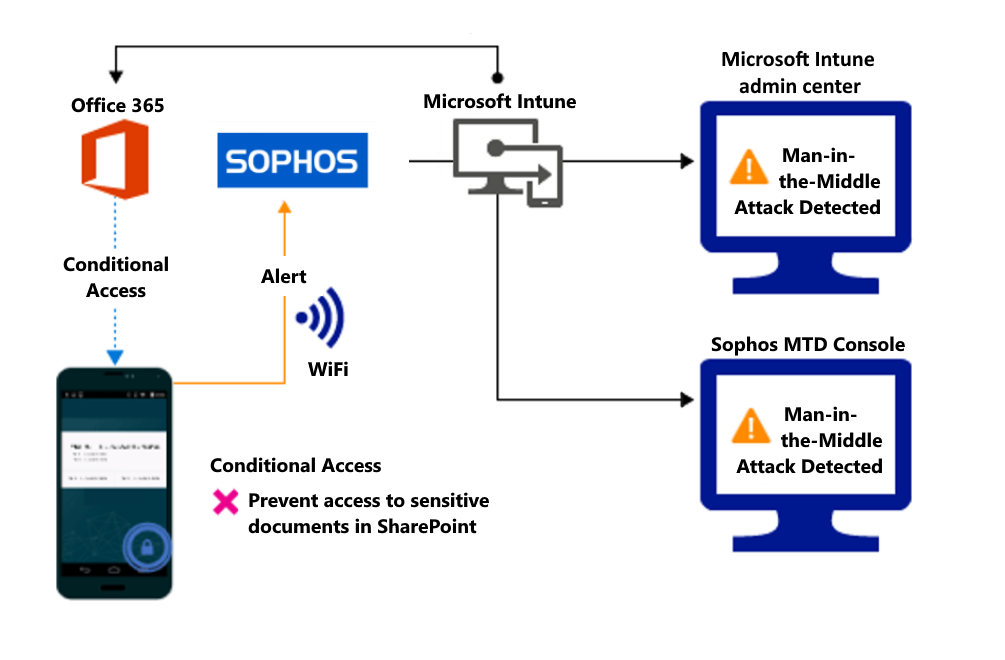

Toegang tot SharePoint Online beheren op basis van bedreigingen voor het netwerk

Detecteer bedreigingen voor uw netwerk, zoals man-in-the-middle-aanvallen en voorkom synchronisatie van bedrijfsbestanden op basis van het apparaatrisico.

SharePoint Online blokkeren wanneer netwerkbedreigingen worden gedetecteerd:

Toegang verleend bij herstel: