Beveilig uw netwerk

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

- Microsoft Defender Antivirus

Platforms

- Windows

- macOS

- Linux

Wilt u Microsoft Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

Overzicht van netwerkbeveiliging

Netwerkbeveiliging helpt apparaten te beschermen tegen internetgebeurtenissen. Netwerkbeveiliging is een mogelijkheid voor het verminderen van kwetsbaarheid voor aanvallen. Hiermee voorkomt u dat werknemers via toepassingen toegang krijgen tot gevaarlijke domeinen. Domeinen die phishing-scams, exploits en andere schadelijke inhoud op internet hosten, worden als gevaarlijk beschouwd. Netwerkbeveiliging breidt het bereik van Microsoft Defender SmartScreen uit om al het uitgaande HTTP(S)-verkeer te blokkeren dat verbinding probeert te maken met bronnen met een lage reputatie (op basis van het domein of de hostnaam).

Netwerkbeveiliging breidt de beveiliging in webbeveiliging uit naar het niveau van het besturingssysteem en is een kernonderdeel voor Web Content Filtering (WCF). Het biedt de functionaliteit voor webbeveiliging in Microsoft Edge voor andere ondersteunde browsers en niet-browsertoepassingen. Netwerkbeveiliging biedt ook zichtbaarheid en blokkering van indicatoren van inbreuk (IOC's) bij gebruik met eindpuntdetectie en -respons. Netwerkbeveiliging werkt bijvoorbeeld met uw aangepaste indicatoren die u kunt gebruiken om specifieke domeinen of hostnamen te blokkeren.

Netwerkbeveiligingsdekking

In de volgende tabel ziet u een overzicht van de dekkingsgebieden voor netwerkbeveiliging.

| Functie | Microsoft Edge | Browsers van derden | Niet-browserprocessen (bijvoorbeeld PowerShell) |

|---|---|---|---|

| Web Threat Protection | SmartScreen moet zijn ingeschakeld | Netwerkbeveiliging moet in de blokmodus staan | Netwerkbeveiliging moet in de blokmodus staan |

| Aangepaste indicatoren | SmartScreen moet zijn ingeschakeld | Netwerkbeveiliging moet in de blokmodus staan | Netwerkbeveiliging moet in de blokmodus staan |

| Webinhoud filteren | SmartScreen moet zijn ingeschakeld | Netwerkbeveiliging moet in de blokmodus staan | Niet ondersteund |

Opmerking

Op Mac en Linux moet u netwerkbeveiliging in de blokmodus hebben om ondersteuning te krijgen voor deze functies in Edge. In Windows controleert netwerkbeveiliging Microsoft Edge niet. Voor andere processen dan Microsoft Edge en Internet Explorer maken webbeveiligingsscenario's gebruik van netwerkbeveiliging voor inspectie en afdwinging.

- IP wordt ondersteund voor alle drie de protocollen (TCP, HTTP en HTTPS (TLS)).

- Alleen individuele IP-adressen worden ondersteund (geen CIDR-blokken of IP-bereiken) in aangepaste indicatoren.

- Versleutelde URL's (volledig pad) kunnen alleen worden geblokkeerd in browsers van de eerste partij (Internet Explorer, Edge).

- Versleutelde URL's (alleen FQDN) kunnen worden geblokkeerd in browsers van derden (bijvoorbeeld anders dan Internet Explorer, Edge).

- Volledige URL-padblokken kunnen worden toegepast voor niet-versleutelde URL's.

Er kan maximaal 2 uur latentie (meestal minder) zijn tussen het moment waarop de actie wordt uitgevoerd en de URL en het IP-adres worden geblokkeerd.

Bekijk deze video om te leren hoe netwerkbeveiliging helpt de kwetsbaarheid voor aanvallen van uw apparaten te verminderen door phishing-oplichting, exploits en andere schadelijke inhoud.

Vereisten voor netwerkbeveiliging

Voor netwerkbeveiliging zijn Windows 10 of 11 (Pro of Enterprise), Windows Server versie 1803 of hoger, macOS versie 11 of hoger of door Defender ondersteunde Linux-versies vereist, en Microsoft Defender Realtime-beveiliging tegen Antivirus.

| Windows-versie | Microsoft Defender Antivirus |

|---|---|

| Windows 10 versie 1709 of hoger, Windows 11, Windows Server 1803 of hoger | Zorg ervoor dat Microsoft Defender Antivirus realtime-beveiliging, gedragscontrole en cloudbeveiliging zijn ingeschakeld (actief) |

| Windows Server 2012 R2 en Windows Server 2016 met de geïntegreerde agent | Platformupdate versie 4.18.2001.x.x of hoger |

Waarom netwerkbeveiliging belangrijk is

Netwerkbeveiliging maakt deel uit van de groep oplossingen voor het verminderen van kwetsbaarheid voor aanvallen in Microsoft Defender voor Eindpunt. Met netwerkbeveiliging kan de netwerklaag URL's en IP-adressen blokkeren. Netwerkbeveiliging kan voorkomen dat URL's worden geopend met behulp van bepaalde browsers en standaardnetwerkverbindingen. Netwerkbeveiliging beschermt uw computers standaard tegen bekende schadelijke URL's met behulp van de SmartScreen-feed, die schadelijke URL's blokkeert op een manier die vergelijkbaar is met SmartScreen in de browser Microsoft Edge. De functionaliteit voor netwerkbeveiliging kan worden uitgebreid naar:

- IP-/URL-adressen blokkeren vanuit uw eigen bedreigingsinformatie (indicatoren)

- Niet-sanctioneerde services blokkeren vanuit Microsoft Defender for Cloud Apps

- Browsertoegang tot websites blokkeren op basis van categorie (filteren van webinhoud)

Netwerkbeveiliging is een essentieel onderdeel van de Microsoft-beveiligings- en antwoordstack.

Tip

Zie Proactief zoeken naar bedreigingen met geavanceerde opsporing voor meer informatie over netwerkbeveiliging voor Windows Server, Linux, MacOS en Mobile Threat Defense (MTD).

Opdrachten- en beheeraanvallen blokkeren

C2-servercomputers (Command and Control) worden gebruikt door kwaadwillende gebruikers om opdrachten te verzenden naar systemen die eerder zijn aangetast door malware. C2-aanvallen verbergen zich meestal in cloudservices zoals het delen van bestanden en webmailservices, waardoor de C2-servers detectie kunnen voorkomen door samen te voegen met normaal verkeer.

C2-servers kunnen worden gebruikt om opdrachten te initiëren die:

- Gegevens stelen

- Gecompromitteerde computers in een botnet beheren

- Legitieme toepassingen verstoren

- Malware verspreiden, zoals ransomware

Het netwerkbeveiligingsonderdeel van Defender voor Eindpunt identificeert en blokkeert verbindingen met C2-infrastructuren die worden gebruikt bij door mensen beheerde ransomware-aanvallen, met behulp van technieken zoals machine learning en identificatie van intelligente indicator-of-compromise (IoC).

Netwerkbeveiliging: C2-detectie en herstel

In zijn oorspronkelijke vorm is ransomware een bedreiging voor grondstoffen, vooraf geprogrammeerd en gericht op beperkte, specifieke resultaten (bijvoorbeeld het versleutelen van een computer). Ransomware is echter uitgegroeid tot een geavanceerde bedreiging die door mensen wordt gestuurd, adaptief en gericht op grotere schaal en meer wijdverspreide resultaten, zoals het vasthouden van de activa van een hele organisatie of gegevens voor losgeld.

Ondersteuning voor Command and Control-servers (C2) is een belangrijk onderdeel van deze ransomware-evolutie en is wat deze aanvallen in staat stelt om zich aan te passen aan de omgeving waarop ze zijn gericht. Door de koppeling met de infrastructuur voor opdracht en controle te verbreken, wordt de voortgang van een aanval naar de volgende fase gestopt. Zie Voor meer informatie over C2-detectie en herstel , detecteert en herstelt u opdrachten en controleaanvallen op de netwerklaag.

Netwerkbeveiliging: nieuwe pop-upmeldingen

| Nieuwe toewijzing | Antwoordcategorie | Bronnen |

|---|---|---|

| phishing | Phishing | Smartscreen |

| Kwaadaardige | Kwaadaardig | Smartscreen |

| opdracht en beheer | C2 | Smartscreen |

| opdracht en beheer | COCO | Smartscreen |

| Kwaadaardige | Onbetrouwbare | Smartscreen |

| door uw IT-beheerder | CustomBlockList | |

| door uw IT-beheerder | CustomPolicy |

Opmerking

customAllowList genereert geen meldingen op eindpunten.

Nieuwe meldingen voor netwerkbeveiligingsbepaling

Een nieuwe, openbaar beschikbare functie in netwerkbeveiliging maakt gebruik van functies in SmartScreen om phishingactiviteiten van schadelijke opdracht- en controlesites te blokkeren.

Wanneer een eindgebruiker een website probeert te bezoeken in een omgeving waarin netwerkbeveiliging is ingeschakeld, zijn er drie scenario's mogelijk:

- De URL heeft een bekende goede reputatie : in dit geval heeft de gebruiker toegang zonder obstakels en wordt er geen pop-upmelding weergegeven op het eindpunt. In feite is het domein of de URL ingesteld op Toegestaan.

- De URL heeft een onbekende of onzekere reputatie : de toegang van de gebruiker wordt geblokkeerd, maar met de mogelijkheid om het blok te omzeilen (deblokkeren). In feite is het domein of de URL ingesteld op Audit.

- De URL heeft een bekende slechte (schadelijke) reputatie : de gebruiker heeft geen toegang. In feite is het domein of de URL ingesteld op Blokkeren.

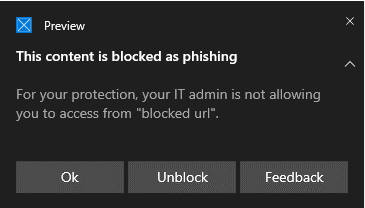

Waarschuwingservaring

Een gebruiker bezoekt een website:

Als de URL een onbekende of onzekere reputatie heeft, worden de volgende opties weergegeven in een pop-upmelding:

Ok : de pop-upmelding wordt vrijgegeven (verwijderd) en de poging om toegang te krijgen tot de site is beëindigd.

Deblokkeren : de gebruiker heeft 24 uur lang toegang tot de site; op welk punt het blok opnieuw wordt ingeschakeld. De gebruiker kan Deblokkeren blijven gebruiken om toegang te krijgen tot de site totdat de beheerder de site verbiedt (blokkeert), waardoor de optie voor Deblokkeren wordt verwijderd.

Feedback : de pop-upmelding toont de gebruiker een koppeling om een ticket in te dienen, die de gebruiker kan gebruiken om feedback te verzenden naar de beheerder in een poging om toegang tot de site te rechtvaardigen.

Opmerking

De afbeeldingen die hier worden weergegeven voor waarschuwingservaring en blokkeringservaring (hieronder) vermelden beide 'geblokkeerde URL' als voorbeeld van tijdelijke aanduiding voor tekst; in een werkende omgeving wordt de werkelijke URL of het domein weergegeven.

Ervaring blokkeren

Een gebruiker bezoekt een website:

- Als de URL een slechte reputatie heeft, worden de volgende opties weergegeven in een pop-upmelding:

OK De pop-upmelding wordt vrijgegeven (verwijderd) en de poging om toegang te krijgen tot de site wordt beëindigd.

Feedback De pop-upmelding toont de gebruiker een koppeling om een ticket in te dienen, die de gebruiker kan gebruiken om feedback te verzenden naar de beheerder in een poging om toegang tot de site te rechtvaardigen.

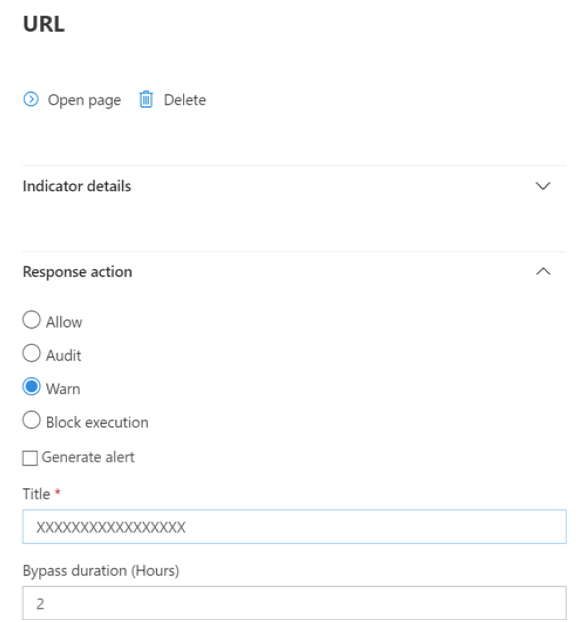

SmartScreen Deblokkeren

Met indicatoren in Defender voor Eindpunt kunnen beheerders eindgebruikers toestaan waarschuwingen te omzeilen die worden gegenereerd voor sommige URL's en IP-adressen. Afhankelijk van de reden waarom de URL is geblokkeerd, kan het, wanneer er een SmartScreen-blok wordt aangetroffen, de mogelijkheid bieden om de blokkering van de site gedurende maximaal 24 uur op te heffen. In dergelijke gevallen wordt een Windows-beveiliging pop-upmelding weergegeven, waardoor de eindgebruiker de blokkering van de URL of het IP-adres voor de gedefinieerde periode kan opheffen.

Microsoft Defender voor Eindpunt-beheerders kunnen smartScreen-functionaliteit voor het opheffen van de blokkering configureren in de Microsoft Defender-portal met behulp van een 'toestaan'-indicator voor IP's, URL's en domeinen.

Zie Creatie indicatoren voor IP-adressen en URL's/domeinen.

Netwerkbeveiliging gebruiken

Netwerkbeveiliging wordt per apparaat ingeschakeld, wat meestal wordt gedaan met behulp van uw beheerinfrastructuur. Zie Netwerkbeveiliging inschakelen voor ondersteunde methoden.

Opmerking

Microsoft Defender Antivirus moet actief zijn om netwerkbeveiliging in te schakelen.

U kunt netwerkbeveiliging inschakelen in de controlemodus of in de blokmodus . Als u de impact van het inschakelen van netwerkbeveiliging wilt evalueren voordat IP-adressen of URL's daadwerkelijk worden geblokkeerd, kunt u netwerkbeveiliging inschakelen in de controlemodus voor tijd om gegevens te verzamelen over wat zou worden geblokkeerd. Controlemodus registreert wanneer eindgebruikers verbinding hebben gemaakt met een adres of site die anders zou zijn geblokkeerd door netwerkbeveiliging. Houd er rekening mee dat de indicatoren van inbreuk (IoC) of WCF (Web Content Filtering) alleen werken als de netwerkbeveiliging zich in de blokmodus bevindt

Zie netwerkbeveiliging voor Linux en netwerkbeveiliging voor macOS voor informatie over netwerkbeveiliging voor Linux en macOS.

Geavanceerd opsporen

Als u geavanceerde opsporing gebruikt om controlegebeurtenissen te identificeren, hebt u een geschiedenis van maximaal 30 dagen beschikbaar via de console. Zie Geavanceerde opsporing.

U vindt de controlegebeurtenissen in Geavanceerde opsporing in de Defender voor Eindpunt-portal (https://security.microsoft.com).

Controlegebeurtenissen bevinden zich in DeviceEvents met een ActionType van ExploitGuardNetworkProtectionAudited. Blokken worden weergegeven met een ActionType van ExploitGuardNetworkProtectionBlocked.

Hier volgt een voorbeeldquery voor het weergeven van netwerkbeveiligingsgebeurtenissen voor browsers van derden:

DeviceEvents

|where ActionType in ('ExploitGuardNetworkProtectionAudited','ExploitGuardNetworkProtectionBlocked')

Tip

Deze vermeldingen bevatten gegevens in de kolom AdditionalFields die u veel informatie geven over de actie. Als u AdditionalFields uitvouwt , kunt u ook de velden : IsAudit, ResponseCategory en DisplayName ophalen.

Hier volgt nog een voorbeeld:

DeviceEvents

|where ActionType contains "ExploitGuardNetworkProtection"

|extend ParsedFields=parse_json(AdditionalFields)

|project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, IsAudit=tostring(ParsedFields.IsAudit), ResponseCategory=tostring(ParsedFields.ResponseCategory), DisplayName=tostring(ParsedFields.DisplayName)

|sort by Timestamp desc

De categorie Antwoord geeft aan wat de gebeurtenis heeft veroorzaakt, bijvoorbeeld:

| ResponseCategory | Functie die verantwoordelijk is voor de gebeurtenis |

|---|---|

| CustomPolicy | WCF |

| CustomBlockList | Aangepaste indicatoren |

| CasbPolicy | Defender voor Cloud-apps |

| Kwaadaardig | Webbedreigingen |

| Phishing | Webbedreigingen |

Zie Problemen met eindpuntblokken oplossen voor meer informatie.

Houd er rekening mee dat Microsoft Defender SmartScreen-gebeurtenissen voor de Microsoft Edge-browser een andere query nodig heeft:

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName

U kunt de resulterende lijst met URL's en IP-adressen gebruiken om te bepalen wat er zou zijn geblokkeerd als het apparaat zich in de blokmodus bevond en welke functie ze heeft geblokkeerd. Controleer elk item in de lijst om URL's of IP-adressen te identificeren of deze nodig zijn voor uw omgeving. Als u items vindt die zijn gecontroleerd die essentieel zijn voor uw omgeving, maakt u een indicator om deze toe te staan in uw netwerk. Toestaan dat URL-/IP-indicatoren voorrang hebben op elk blok.

Zodra u een indicator hebt gemaakt, kunt u kijken naar het oplossen van het onderliggende probleem:

- SmartScreen – beoordeling aanvragen

- Indicator : bestaande indicator wijzigen

- MCA : niet-sanctioned APP controleren

- WCF : hercategorisatie van aanvragen

Met behulp van deze gegevens kunt u een weloverwogen beslissing nemen over het inschakelen van netwerkbeveiliging in de blokmodus. Zie Volgorde van prioriteit voor netwerkbeveiligingsblokken.

Opmerking

Omdat dit een instelling per apparaat is, kunt u, als er apparaten zijn die niet naar de blokmodus kunnen worden verplaatst, deze gewoon op controle laten staan totdat u de uitdaging kunt oplossen en u nog steeds de controlegebeurtenissen ontvangt.

Zie Fout-positieven rapporteren voor informatie over het rapporteren van fout-positieven.

Zie aangepaste rapporten Creatie met behulp van Power BI voor meer informatie over het maken van uw eigen Power BI-rapporten.

Netwerkbeveiliging configureren

Zie Netwerkbeveiliging inschakelen voor meer informatie over het inschakelen van netwerkbeveiliging. Gebruik groepsbeleid, PowerShell of MDM CSP's om netwerkbeveiliging in uw netwerk in te schakelen en te beheren.

Nadat u netwerkbeveiliging hebt ingeschakeld, moet u mogelijk uw netwerk of firewall configureren om de verbindingen tussen uw eindpuntapparaten en de webservices toe te staan:

.smartscreen.microsoft.com.smartscreen-prod.microsoft.com

Netwerkbeveiligingsevenementen weergeven

Netwerkbeveiliging werkt het beste met Microsoft Defender voor Eindpunt, waarmee u gedetailleerde rapportages krijgt over exploit protection-gebeurtenissen en -blokken als onderdeel van scenario's voor waarschuwingsonderzoek.

Wanneer netwerkbeveiliging een verbinding blokkeert, wordt er een melding weergegeven vanuit het Actiecentrum. Uw beveiligingsteam kan de melding aanpassen met de gegevens en contactgegevens van uw organisatie. Bovendien kunnen afzonderlijke regels voor het verminderen van kwetsbaarheid voor aanvallen worden ingeschakeld en aangepast aan bepaalde technieken om te bewaken.

U kunt ook de controlemodus gebruiken om te evalueren hoe netwerkbeveiliging van invloed is op uw organisatie als deze is ingeschakeld.

Netwerkbeveiligingsevenementen controleren in de Microsoft Defender-portal

Defender voor Eindpunt biedt gedetailleerde rapportage over gebeurtenissen en blokken als onderdeel van de scenario's voor waarschuwingsonderzoek. U kunt deze details bekijken in de Microsoft Defender portal (https://security.microsoft.com) in de waarschuwingswachtrij of met behulp van geavanceerde opsporing. Als u de controlemodus gebruikt, kunt u geavanceerde opsporing gebruiken om te zien hoe netwerkbeveiligingsinstellingen van invloed zijn op uw omgeving als deze zijn ingeschakeld.

Gebeurtenissen voor netwerkbeveiliging bekijken in Windows Logboeken

U kunt het Windows-gebeurtenislogboek bekijken om gebeurtenissen te zien die worden gemaakt wanneer netwerkbeveiliging de toegang tot een schadelijk IP- of domein blokkeert (of controleert):

Selecteer OK.

Met deze procedure maakt u een aangepaste weergave die filtert om alleen de volgende gebeurtenissen weer te geven die betrekking hebben op netwerkbeveiliging:

| Gebeurtenis-id | Omschrijving |

|---|---|

| 5007 | Gebeurtenis wanneer instellingen worden gewijzigd |

| 1125 | Gebeurtenis wanneer netwerkbeveiliging wordt geactiveerd in de controlemodus |

| 1126 | Gebeurtenis wanneer netwerkbeveiliging wordt geactiveerd in de blokmodus |

Netwerkbeveiliging en de TCP-handshake in drie richtingen

Met netwerkbeveiliging wordt bepaald of de toegang tot een site moet worden toegestaan of geblokkeerd na voltooiing van de handshake in drie richtingen via TCP/IP. Wanneer een site wordt geblokkeerd door netwerkbeveiliging, ziet u mogelijk een actietype van ConnectionSuccess onder DeviceNetworkEvents in de Microsoft Defender portal, ook al is de site geblokkeerd. DeviceNetworkEvents worden gerapporteerd vanuit de TCP-laag en niet vanuit netwerkbeveiliging. Nadat de handshake in drie richtingen is voltooid, wordt de toegang tot de site toegestaan of geblokkeerd door netwerkbeveiliging.

Hier volgt een voorbeeld van hoe dat werkt:

Stel dat een gebruiker probeert toegang te krijgen tot een website op het apparaat. De site wordt gehost in een gevaarlijk domein en moet worden geblokkeerd door netwerkbeveiliging.

De handshake in drie richtingen via TCP/IP begint. Voordat deze is voltooid, wordt een

DeviceNetworkEventsactie geregistreerd enActionTypewordt deze weergegeven alsConnectionSuccess. Zodra het handshakeproces in drie richtingen is voltooid, blokkeert netwerkbeveiliging echter de toegang tot de site. Dit alles gebeurt snel. Een soortgelijk proces vindt plaats met Microsoft Defender SmartScreen. Wanneer de handshake in drie richtingen is voltooid, wordt een bepaling uitgevoerd en wordt de toegang tot een site geblokkeerd of toegestaan.In de Microsoft Defender-portal wordt een waarschuwing weergegeven in de waarschuwingswachtrij. Details van die waarschuwing zijn zowel als

DeviceNetworkEventsAlertEvidence. U kunt zien dat de site is geblokkeerd, ook al hebt u ook eenDeviceNetworkEventsitem met het ActionType vanConnectionSuccess.

Overwegingen voor windows virtual desktop waarop Windows 10 Enterprise Multi-Session wordt uitgevoerd

Houd rekening met de volgende punten vanwege de aard van meerdere gebruikers van Windows 10 Enterprise:

Netwerkbeveiliging is een apparaatbrede functie en kan niet worden gericht op specifieke gebruikerssessies.

Beleid voor het filteren van webinhoud is ook apparaatbreed.

Als u onderscheid wilt maken tussen gebruikersgroepen, kunt u afzonderlijke Windows Virtual Desktop-hostgroepen en -toewijzingen maken.

Test de netwerkbeveiliging in de controlemodus om het gedrag ervan te beoordelen voordat u deze uitrolt.

U kunt het formaat van uw implementatie wijzigen als u een groot aantal gebruikers of een groot aantal sessies voor meerdere gebruikers hebt.

Alternatieve optie voor netwerkbeveiliging

Voor Windows Server 2012R2/2016 geïntegreerde MDE-client, Windows Server versie 1803 of hoger, Windows Server 2019 of hoger en Windows 10 Enterprise Multi-Session 1909 en hoger, gebruikt in Windows Virtual Desktop op Azure, kan netwerkbeveiliging voor Microsoft Edge worden ingeschakeld met behulp van de volgende methode:

Gebruik Netwerkbeveiliging inschakelen en volg de instructies om uw beleid toe te passen.

Voer de volgende PowerShell-opdrachten uit:

Set-MpPreference -EnableNetworkProtection EnabledSet-MpPreference -AllowNetworkProtectionOnWinServer 1Set-MpPreference -AllowNetworkProtectionDownLevel 1Set-MpPreference -AllowDatagramProcessingOnWinServer 1

Opmerking

In sommige gevallen kan, afhankelijk van uw infrastructuur, de hoeveelheid verkeer en andere omstandigheden, Set-MpPreference -AllowDatagramProcessingOnWinServer 1 invloed hebben op de netwerkprestaties.

Netwerkbeveiliging voor Windows-servers

Hieronder vindt u informatie die specifiek is voor Windows-servers.

Controleer of netwerkbeveiliging is ingeschakeld

Controleer met register Editor of netwerkbeveiliging is ingeschakeld op een lokaal apparaat.

Selecteer de startknop op de taakbalk en typ regedit om de register-Editor te openen.

Selecteer HKEY_LOCAL_MACHINE in het zijmenu.

Navigeer door de geneste menu's naarSOFTWARE-beleid>>Microsoft>Windows defender>Windows Defender Exploit Guard>Network Protection.

(Als de sleutel niet aanwezig is, navigeert u naar SOFTWARE>Microsoft>> Windows Defender Windows Defender Exploit Guard>Network Protection)

Selecteer EnableNetworkProtection om de huidige status van netwerkbeveiliging op het apparaat te bekijken:

- 0 = Uit

- 1 = Aan (ingeschakeld)

- 2 = Controlemodus

Zie Voor meer informatie: Netwerkbeveiliging inschakelen

Suggestie voor netwerkbeveiliging

Voor Windows Server 2012R2/2016 unified MDE-client, Windows Server versie 1803 of hoger, Windows Server 2019 of hoger en Windows 10 Enterprise Multi-Session 1909 en hoger (gebruikt in Windows Virtual Desktop in Azure), zijn er extra registersleutels die moeten worden ingeschakeld:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\\ Windows Defender Windows Defender Exploit Guard\Network Protection

- AllowNetworkProtectionOnWinServer (dword) 1 (hex)

- EnableNetworkProtection (dword) 1 (hex)

- AllowNetworkProtectionDownLevel (dword) 1 (hex) - Alleen Windows Server 2012R2 en Windows Server 2016

Opmerking

Afhankelijk van uw infrastructuur, het volume van het verkeer en andere omstandigheden kan HKEY_LOCAL_MACHINE\SOFTWARE-beleid\\Microsoft\Windows Defender \NIS\Consumers\IPS - AllowDatagramProcessingOnWinServer (dword) 1 (hex) van invloed zijn op de netwerkprestaties.

Zie Voor meer informatie: Netwerkbeveiliging inschakelen

Voor Windows-servers en Windows Multi-session-configuratie is PowerShell vereist

Voor Windows-servers en Windows Multi-sessions zijn er extra items die u moet inschakelen met behulp van PowerShell-cmdlets. Voor Windows Server 2012R2/2016 unified MDE-client, Windows Server versie 1803 of hoger, Windows Server 2019 of hoger en Windows 10 Enterprise Multi-Session 1909 en hoger, gebruikt in Windows Virtual Desktop op Azure.

- Set-MpPreference -EnableNetworkProtection Enabled

- Set-MpPreference -AllowNetworkProtectionOnWinServer 1

- Set-MpPreference -AllowNetworkProtectionDownLevel 1

- Set-MpPreference -AllowDatagramProcessingOnWinServer 1

Opmerking

In sommige gevallen kan Set-MpPreference -AllowDatagramProcessingOnWinServer 1 , afhankelijk van uw infrastructuur, het volume van het verkeer en andere omstandigheden, van invloed zijn op de netwerkprestaties.

Problemen met netwerkbeveiliging oplossen

Vanwege de omgeving waarin netwerkbeveiliging wordt uitgevoerd, kan de functie mogelijk geen proxy-instellingen voor het besturingssysteem detecteren. In sommige gevallen kunnen netwerkbeveiligingsclients de cloudservice niet bereiken. Als u het verbindingsprobleem wilt oplossen, configureert u een statische proxy voor Microsoft Defender Antivirus.

Prestaties van netwerkbeveiliging optimaliseren

Netwerkbeveiliging heeft nu een optimalisatie van de prestaties waarmee de blokmodus asynchroon kan beginnen met het inspecteren van langdurige verbindingen. Dit kan de prestaties verbeteren en kan ook helpen bij compatibiliteitsproblemen met apps. Deze optimalisatiemogelijkheid is standaard ingeschakeld. U kunt deze mogelijkheid uitschakelen met behulp van de volgende PowerShell-cmdlet:

Set-MpPreference -AllowSwitchToAsyncInspection $false

Zie ook

- Netwerkbeveiliging evalueren | Voer een snel scenario uit dat laat zien hoe de functie werkt en welke gebeurtenissen doorgaans worden gemaakt.

- Netwerkbeveiliging inschakelen | Gebruik groepsbeleid, PowerShell of MDM CSP's om netwerkbeveiliging in uw netwerk in te schakelen en te beheren.

- Mogelijkheden voor het verminderen van kwetsbaarheid voor aanvallen configureren in Microsoft Intune

- Netwerkbeveiliging voor Linux | Meer informatie over het gebruik van Microsoft-netwerkbeveiliging voor Linux-apparaten.

- Netwerkbeveiliging voor macOS | Meer informatie over Microsoft-netwerkbeveiliging voor macOS

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.

Feedback

Binnenkort: Gedurende 2024 worden GitHub Issues uitgefaseerd als het feedbackmechanisme voor inhoud. Dit wordt vervangen door een nieuw feedbacksysteem. Ga voor meer informatie naar: https://aka.ms/ContentUserFeedback.

Feedback verzenden en bekijken voor