Stap 2. Externe toegang bieden tot on-premises apps en services

Als uw organisatie een VPN-oplossing voor externe toegang gebruikt, meestal met VPN-servers aan de rand van uw netwerk en VPN-clients geïnstalleerd op de apparaten van uw gebruikers, kunnen uw gebruikers VPN-verbindingen voor externe toegang gebruiken voor toegang tot on-premises apps en servers. Het kan zijn dat u het verkeer naar de Microsoft 365-cloudservices moet optimaliseren.

Als uw gebruikers geen VPN-oplossing gebruiken, kunt u Microsoft Entra toepassingsproxy en Azure Point-to-Site (P2S) VPN gebruiken om toegang te bieden, afhankelijk van of al uw apps webgebasteerd zijn.

Dit zijn de belangrijkste configuraties voor externe toegang:

- U gebruikt al een VPN-oplossing voor externe toegang.

- U gebruikt geen VPN-oplossing voor externe toegang en u wilt dat uw externe werknemers hun persoonlijke computers kunnen gebruiken.

- U gebruikt geen VPN-oplossing voor externe toegang, u hebt een hybride identiteit en u hebt alleen externe toegang nodig tot on-premises web-apps.

- U gebruikt geen VPN-oplossing voor externe toegang en u hebt toegang nodig tot on-premises apps, waarvan sommige niet op internet zijn gebaseerd.

Bekijk deze stroomdiagram voor de configuratieopties voor externe toegang die in dit artikel worden beschreven.

Met externe toegangsverbindingen kunt u ook Extern bureaublad gebruiken om uw gebruikers verbinding te laten maken met een on-premises pc. Een externe medewerker kan bijvoorbeeld Extern bureaublad gebruiken om verbinding te maken met de pc op zijn kantoor vanuit zijn Windows-, iOS- of Android-apparaat. Zodra hij extern verbinding heeft gemaakt, kan hij deze gebruiken alsof hij erachter zit.

Prestaties optimaliseren voor VPN-clients voor externe toegang tot Microsoft 365-cloudservices

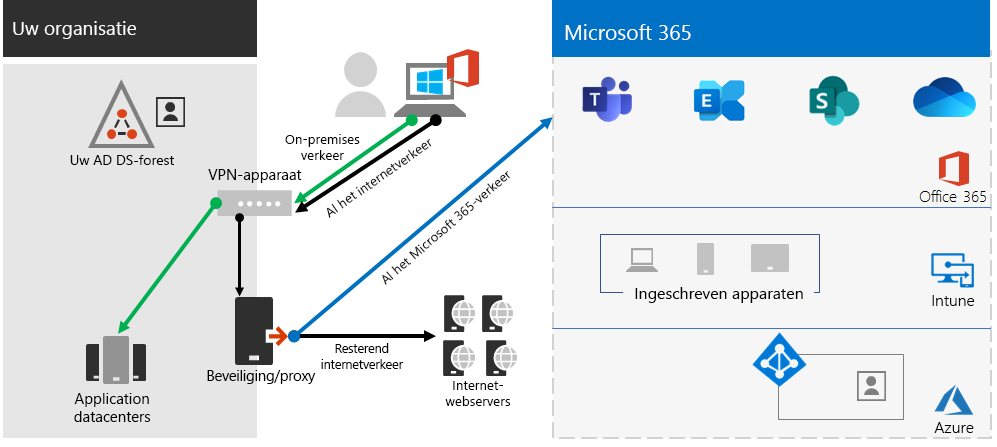

Als uw externe medewerkers een traditionele VPN-client gebruiken om extern toegang te krijgen tot uw bedrijfsnetwerk, verifieer dan dat de VPN-client split tunneling ondersteunt.

Zonder split tunneling wordt al uw externe werk verzonden via de VPN-verbinding, terwijl het moet worden doorgestuurd naar de edge-apparaten van uw bedrijf, worden verwerkt en dan verzonden op internet.

Microsoft 365-verkeer moet een indirecte route gebruiken binnen jouw organisatie en kan worden doorgestuurd naar een Microsoft-netwerkingangspunt ver van de fysieke locatie van de VPN-client vandaan. Met dit indirecte pad wordt een vertraging toegevoegd aan het netwerkverkeer en wordt de algehele prestatie negatief beïnvloed.

Met split tunneling kunt u uw VPN-client zo configureren dat specifieke typen verkeer niet via de VPN-verbinding naar het bedrijfsnetwerk worden verzonden.

Configureer uw split tunneling VPN-clients zodanig dat verkeer wordt uitgesloten naar de Microsoft 365-eindpuntcategorie Optimaliseren over de VPN-verbinding om toegang tot Microsoft 365-cloudresources te optimaliseren. Zie Office 365-eindpuntcategorieën voor meer informatie. Bekijk de lijst met eindpunten met categorie Optimaliseren.

Hier vindt u de stroom die het resultaat is van de gegevensoverdracht, waarin het meeste verkeer naar Cloud-apps voor Microsoft 365 de VPN-verbinding omzeilen.

Hiermee kan de VPN-client cruciaal Microsoft 365-cloudserviceverkeer direct over internet verzenden en ontvangen en via het dichtstbijzijnde ingangspunt in het Microsoft-netwerk.

Bekijk Office 365-connectiviteit optimaliseren voor externe gebruikers met VPN-split-tunneling voor meer informatie en richtlijnen.

Externe toegang implementeren wanneer al uw apps web-apps zijn en u een hybride identiteit hebt

Als uw externe werknemers geen traditionele VPN-client gebruiken en uw on-premises gebruikersaccounts en -groepen worden gesynchroniseerd met Microsoft Entra ID, kunt u Microsoft Entra toepassingsproxy gebruiken om beveiligde externe toegang te bieden voor webtoepassingen die worden gehost op on-premises servers. Webtoepassingen omvatten onder meer SharePoint Server-sites, Outlook-webtoegangsservers of andere bedrijfswebtoepassingen.

Dit zijn de onderdelen van Microsoft Entra toepassingsproxy.

Zie dit overzicht van Microsoft Entra toepassingsproxy voor meer informatie.

Opmerking

Microsoft Entra toepassingsproxy is niet opgenomen in een Microsoft 365-abonnement. U moet betalen voor het gebruik met een afzonderlijk Azure-abonnement.

Externe toegang implementeren wanneer niet al uw apps web-apps zijn

Als uw externe medewerkers geen traditionele VPN-client gebruiken en sommige van uw apps zijn geen web-apps, kunt u een Azure P2S-VPN (Point-to-Site) gebruiken.

Een P2S VPN-verbinding maakt een beveiligde verbinding met uw bedrijfsnetwerk vanaf het apparaat van de externe medewerker via een virtueel Azure-netwerk.

Zie dit overzicht van P2S VPN voor meer informatie.

Opmerking

Azure P2S VPN maakt geen deel uit van een Microsoft 365-abonnement. U moet betalen voor het gebruik met een afzonderlijk Azure-abonnement.

Implementeer Windows 365 om externe toegang te bieden voor externe werknemers die gebruikmaken van persoonlijke apparaten

Als u externe werknemers wilt ondersteunen die alleen hun persoonlijke en niet-beheerbare apparaten kunnen gebruiken, gebruikt u Windows 365 om virtuele bureaubladen te maken en toe te wijzen die uw gebruikers thuis kunnen gebruiken. Met een on-premises netwerkverbinding (OPNC) kunnen Windows 365 cloud-pc's net zo werken als pc's die zijn verbonden met het netwerk van uw organisatie.

Raadpleeg ditoverzicht van Windows 365 voor meer informatie.

Opmerking

Windows 365 is niet inbegrepen bij een Microsoft 365-abonnement. U moet betalen voor gebruik met een afzonderlijk abonnement.

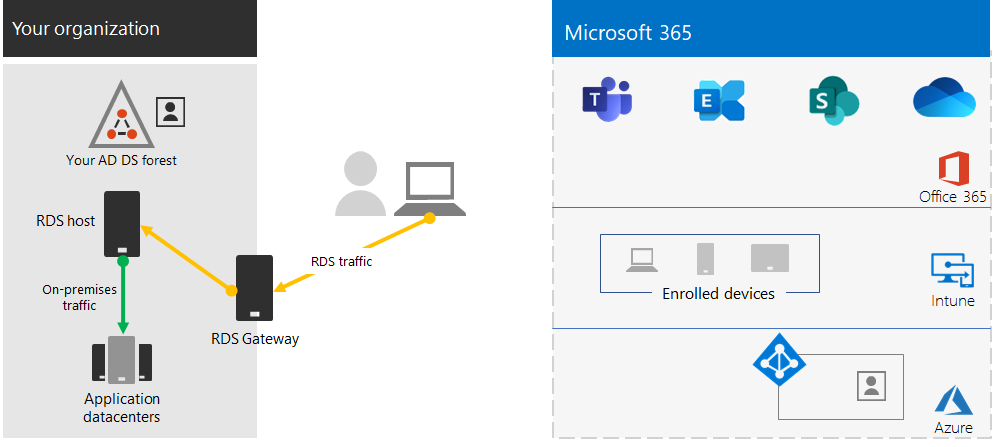

Verbindingen voor Extern bureaublad-services beveiligen met de Extern bureaublad-servicesgateway

Als u Extern bureaublad-services (RDS) gebruikt om medewerkers verbinding te laten maken met Windows-computers in het on-premises-netwerk, moet u een Extern bureaublad-servicesgateway van Microsoft in het edgenetwerk gebruiken. De gateway maakt gebruik van Transport Layer Security (TLS) om verkeer te versleutelen en voorkomt dat de lokale computer die als host fungeert voor RDS een onveilige verbinding heeft met internet.

Zie dit artikel voor meer informatie.

Technische bronnen voor beheerders voor externe toegang

- Office 365-verkeer snel optimaliseren voor externe medewerkers en de belasting van uw infrastructuur verminderen

- Office 365-connectiviteit optimaliseren voor externe gebruikers met VPN-split-tunneling

Resultaten van stap 2

Na de implementatie van een oplossing voor externe toegang voor uw externe medewerkers:

| Configuratie voor externe toegang | Resultaten |

|---|---|

| Er is een VPN-oplossing voor externe toegang geïnstalleerd | U hebt uw VPN-client voor externe toegang voor split tunneling en de Microsoft 365-eindpuncategorie Optimaliseren geconfigureerd. |

| Geen VPN-oplossing voor externe toegang en u hebt alleen externe toegang nodig tot on-premises web-apps | U hebt Azure-toepassingsproxy geconfigureerd. |

| Geen VPN-oplossing voor externe toegang en u hebt externe toegang nodig tot on-premises apps, waarvan sommige niet op internet zijn gebaseerd | U hebt Azure P2S VPN geconfigureerd. |

| Externe medewerkers gebruiken hun persoonlijke apparaten thuis | U hebt Windows 365 geconfigureerd. |

| Externe werknemers gebruiken RDS om verbinding te maken met on-premises-systemen | U hebt een Extern bureaublad-servicesgateway in het edgenetwerk geïmplementeerd. |

Volgende stap

Ga verder met stap 3 om beveiligings- en complianceservices van Microsoft 365 te implementeren om uw apps, gegevens en apparaten te beveiligen.