Een site-naar-site-verbinding toevoegen aan een VNet met een bestaande VPN-gatewayverbinding (klassiek)

Dit artikel begeleidt u bij het gebruik van PowerShell om site-naar-site-verbindingen (S2S) toe te voegen aan een VPN-gateway die een bestaande verbinding heeft met het klassieke (verouderde) implementatiemodel. Dit type verbinding wordt soms aangeduid als een configuratie met meerdere sites. Deze stappen zijn niet van toepassing op gelijktijdige verbindingsconfiguraties voor ExpressRoute/site-naar-site.

De stappen in dit artikel zijn van toepassing op het klassieke (verouderde) implementatiemodel en zijn niet van toepassing op het huidige implementatiemodel, Resource Manager. Tenzij u specifiek in het klassieke implementatiemodel wilt werken, raden we u aan de Resource Manager-versie van dit artikel te gebruiken.

Notitie

Dit artikel is geschreven voor het klassieke (verouderde) implementatiemodel. U wordt aangeraden in plaats daarvan het meest recente Azure-implementatiemodel te gebruiken. Het Resource Manager-implementatiemodel is het nieuwste implementatiemodel en biedt meer opties en functiecompatibiliteit dan het klassieke implementatiemodel. Zie Implementatiemodellen en de status van uw resources begrijpen om inzicht te krijgen in het verschil tussen deze twee implementatiemodellen.

Als u een andere versie van dit artikel wilt gebruiken, gebruikt u de inhoudsopgave in het linkerdeelvenster.

Verbinding maken

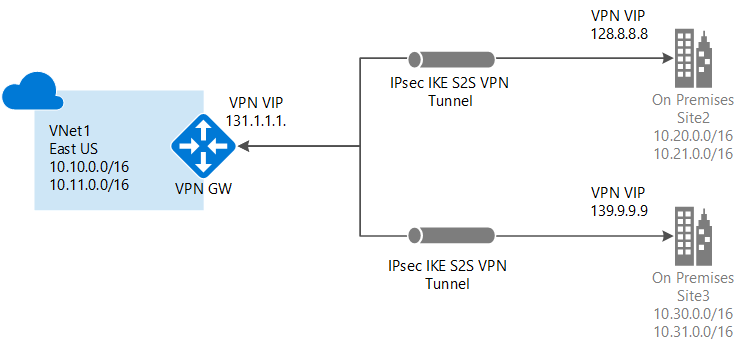

U kunt meerdere on-premises sites verbinden met één virtueel netwerk. Dit is vooral aantrekkelijk voor het bouwen van hybride cloudoplossingen. Het maken van een multi-siteverbinding met uw virtuele Azure-netwerkgateway is vergelijkbaar met het maken van andere site-naar-site-verbindingen. U kunt zelfs een bestaande Azure VPN-gateway gebruiken, zolang de gateway dynamisch is (op route gebaseerd).

Als u al een statische gateway hebt verbonden met uw virtuele netwerk, kunt u het gatewaytype dynamisch wijzigen zonder dat u het virtuele netwerk opnieuw hoeft op te bouwen om ruimte te bieden aan meerdere sites. Voordat u het routeringstype wijzigt, moet u ervoor zorgen dat uw on-premises VPN-gateway op route gebaseerde VPN-configuraties ondersteunt.

Punten om in overweging te nemen

U kunt de portal niet gebruiken om wijzigingen aan te brengen in dit virtuele netwerk. U moet wijzigingen aanbrengen in het netwerkconfiguratiebestand in plaats van de portal te gebruiken. Als u wijzigingen aanbrengt in de portal, worden uw referentie-instellingen voor meerdere sites voor dit virtuele netwerk overschreven.

Het is handig om het netwerkconfiguratiebestand te gebruiken op het moment dat u de procedure voor meerdere sites hebt voltooid. Als u echter meerdere personen hebt die aan uw netwerkconfiguratie werken, moet u ervoor zorgen dat iedereen over deze beperking weet. Dit betekent niet dat u de portal helemaal niet kunt gebruiken. U kunt het gebruiken voor alles anders, behalve het aanbrengen van configuratiewijzigingen in dit specifieke virtuele netwerk.

Voordat u begint

Controleer voordat u begint met de configuratie of u het volgende hebt:

- Compatibele VPN-hardware voor elke on-premises locatie. Controleer over VPN-apparaten voor virtuele netwerkconnectiviteit om te controleren of het apparaat dat u wilt gebruiken iets is dat compatibel is.

- Een extern gericht openbaar IPv4-IP-adres voor elk VPN-apparaat. Het IP-adres kan zich niet achter een NAT bevinden. Dit is een vereiste.

- Iemand die bedreven is in het configureren van uw VPN-hardware. U moet een goed begrip hebben van het configureren van uw VPN-apparaat of met iemand die dat doet.

- De IP-adresbereiken die u wilt gebruiken voor uw virtuele netwerk (als u er nog geen hebt gemaakt).

- De IP-adresbereiken voor elk van de lokale netwerksites waarmee u verbinding maakt. U moet ervoor zorgen dat de IP-adresbereiken voor elk van de lokale netwerksites waarmee u verbinding wilt maken, niet overlappen. Anders weigert de portal of de REST API de configuratie die wordt geüpload.

Als u bijvoorbeeld twee lokale netwerksites hebt die beide het IP-adresbereik 10.2.3.0/24 bevatten en u een pakket met een doeladres 10.2.3.3 hebt, weet Azure niet naar welke site u het pakket wilt verzenden omdat de adresbereiken overlappen. Om routeringsproblemen te voorkomen, kunt u in Azure geen configuratiebestand met overlappende bereiken uploaden.

Werken met Azure PowerShell

Wanneer u met het klassieke implementatiemodel werkt, kunt u Azure Cloud Shell niet gebruiken. In plaats daarvan moet u de nieuwste versie van de PowerShell-cmdlets van Azure Service Management (SM) lokaal op uw computer installeren. Deze cmdlets verschillen van de AzureRM- of Az-cmdlets. Zie Service Management-cmdlets installeren om de SM-cmdlets te installeren. Zie de Documentatie voor Azure PowerShell voor meer informatie over Azure PowerShell in het algemeen.

1. Een site-naar-site-VPN maken

Als u al een site-naar-site-VPN hebt met een dynamische routeringsgateway, geweldig! U kunt doorgaan met het exporteren van de configuratie-instellingen voor het virtuele netwerk. Ga als volgt te werk als dat niet het volgende is:

Als u al een virtueel site-naar-site-netwerk hebt, maar wel een statische (op beleid gebaseerde) routeringsgateway heeft:

- Wijzig uw gatewaytype in dynamische routering. Een VPN met meerdere sites vereist een dynamische routeringsgateway (ook wel routegebaseerde gateway genoemd). Als u het gatewaytype wilt wijzigen, moet u eerst de bestaande gateway verwijderen en vervolgens een nieuw gateway maken.

- Configureer uw nieuwe gateway en maak uw VPN-tunnel. Zie De SKU en het VPN-type opgeven voor instructies. Zorg ervoor dat u het routeringstype opgeeft als Dynamisch.

Als u geen virtueel site-naar-site-netwerk hebt:

- Maak uw site-naar-site-virtueel netwerk met behulp van deze instructies: Maak een virtueel netwerk met een site-naar-site-VPN-verbinding.

- Configureer een dynamische routeringsgateway met behulp van deze instructies: Een VPN-gateway configureren. Zorg ervoor dat u dynamische routering selecteert voor uw gatewaytype.

2. Het netwerkconfiguratiebestand exporteren

Open uw PowerShell-console met verhoogde rechten. Gebruik deze opdracht om over te schakelen naar servicebeheer:

azure config mode asm

Maak verbinding met uw account. Gebruik het volgende voorbeeld als hulp bij het maken van de verbinding:

Add-AzureAccount

Exporteer uw Azure-netwerkconfiguratiebestand door de volgende opdracht uit te voeren. U kunt de locatie van het bestand zo nodig wijzigen om naar een andere locatie te exporteren.

Get-AzureVNetConfig -ExportToFile C:\AzureNet\NetworkConfig.xml

3. Open het netwerkconfiguratiebestand

Open het netwerkconfiguratiebestand dat u in de laatste stap hebt gedownload. Gebruik een XML-editor die u wilt gebruiken. Het bestand moet er ongeveer als volgt uitzien:

<NetworkConfiguration xmlns:xsd="https://www.w3.org/2001/XMLSchema" xmlns:xsi="https://www.w3.org/2001/XMLSchema-instance" xmlns="http://schemas.microsoft.com/ServiceHosting/2011/07/NetworkConfiguration">

<VirtualNetworkConfiguration>

<LocalNetworkSites>

<LocalNetworkSite name="Site1">

<AddressSpace>

<AddressPrefix>10.0.0.0/16</AddressPrefix>

<AddressPrefix>10.1.0.0/16</AddressPrefix>

</AddressSpace>

<VPNGatewayAddress>131.2.3.4</VPNGatewayAddress>

</LocalNetworkSite>

<LocalNetworkSite name="Site2">

<AddressSpace>

<AddressPrefix>10.2.0.0/16</AddressPrefix>

<AddressPrefix>10.3.0.0/16</AddressPrefix>

</AddressSpace>

<VPNGatewayAddress>131.4.5.6</VPNGatewayAddress>

</LocalNetworkSite>

</LocalNetworkSites>

<VirtualNetworkSites>

<VirtualNetworkSite name="VNet1" AffinityGroup="USWest">

<AddressSpace>

<AddressPrefix>10.20.0.0/16</AddressPrefix>

<AddressPrefix>10.21.0.0/16</AddressPrefix>

</AddressSpace>

<Subnets>

<Subnet name="FE">

<AddressPrefix>10.20.0.0/24</AddressPrefix>

</Subnet>

<Subnet name="BE">

<AddressPrefix>10.20.1.0/24</AddressPrefix>

</Subnet>

<Subnet name="GatewaySubnet">

<AddressPrefix>10.20.2.0/29</AddressPrefix>

</Subnet>

</Subnets>

<Gateway>

<ConnectionsToLocalNetwork>

<LocalNetworkSiteRef name="Site1">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

</ConnectionsToLocalNetwork>

</Gateway>

</VirtualNetworkSite>

</VirtualNetworkSites>

</VirtualNetworkConfiguration>

</NetworkConfiguration>

4. Meerdere siteverwijzingen toevoegen

Wanneer u siteverwijzingsgegevens toevoegt of verwijdert, moet u configuratiewijzigingen aanbrengen in connectionsToLocalNetwork/LocalNetworkSiteRef. Door een nieuwe lokale sitereferentie toe te voegen, wordt Azure geactiveerd om een nieuwe tunnel te maken. In het onderstaande voorbeeld is de netwerkconfiguratie bedoeld voor een verbinding met één site. Sla het bestand op zodra u klaar bent met het aanbrengen van uw wijzigingen.

<Gateway>

<ConnectionsToLocalNetwork>

<LocalNetworkSiteRef name="Site1"><Connection type="IPsec" /></LocalNetworkSiteRef>

</ConnectionsToLocalNetwork>

</Gateway>

Als u aanvullende siteverwijzingen wilt toevoegen (een configuratie voor meerdere sites wilt maken), voegt u gewoon extra regels 'LocalNetworkSiteRef' toe, zoals wordt weergegeven in het onderstaande voorbeeld:

<Gateway>

<ConnectionsToLocalNetwork>

<LocalNetworkSiteRef name="Site1"><Connection type="IPsec" /></LocalNetworkSiteRef>

<LocalNetworkSiteRef name="Site2"><Connection type="IPsec" /></LocalNetworkSiteRef>

</ConnectionsToLocalNetwork>

</Gateway>

5. Importeer het netwerkconfiguratiebestand

Importeer het netwerkconfiguratiebestand. Wanneer u dit bestand importeert met de wijzigingen, worden de nieuwe tunnels toegevoegd. De tunnels gebruiken de dynamische gateway die u eerder hebt gemaakt. U kunt PowerShell gebruiken om het bestand te importeren.

6. Sleutels downloaden

Zodra uw nieuwe tunnels zijn toegevoegd, gebruikt u de PowerShell-cmdlet Get-AzureVNetGatewayKey om de vooraf gedeelde IPsec-/IKE-sleutels voor elke tunnel op te halen.

Voorbeeld:

Get-AzureVNetGatewayKey –VNetName "VNet1" –LocalNetworkSiteName "Site1"

Get-AzureVNetGatewayKey –VNetName "VNet1" –LocalNetworkSiteName "Site2"

Als u wilt, kunt u ook de REST API voor gedeelde sleutel ophalen van virtuele netwerkgateway gebruiken om de vooraf gedeelde sleutels op te halen.

7. Controleer uw verbindingen

Controleer de tunnelstatus voor meerdere sites. Nadat u de sleutels voor elke tunnel hebt gedownload, wilt u de verbindingen controleren. Gebruik 'Get-AzureVnetConnection' om een lijst met virtuele netwerktunnels op te halen, zoals wordt weergegeven in het volgende voorbeeld. VNet1 is de naam van het VNet.

Get-AzureVnetConnection -VNetName VNET1

Voorbeeld van retournering:

ConnectivityState : Connected

EgressBytesTransferred : 661530

IngressBytesTransferred : 519207

LastConnectionEstablished : 5/2/2014 2:51:40 PM

LastEventID : 23401

LastEventMessage : The connectivity state for the local network site 'Site1' changed from Not Connected to Connected.

LastEventTimeStamp : 5/2/2014 2:51:40 PM

LocalNetworkSiteName : Site1

OperationDescription : Get-AzureVNetConnection

OperationId : 7f68a8e6-51e9-9db4-88c2-16b8067fed7f

OperationStatus : Succeeded

ConnectivityState : Connected

EgressBytesTransferred : 789398

IngressBytesTransferred : 143908

LastConnectionEstablished : 5/2/2014 3:20:40 PM

LastEventID : 23401

LastEventMessage : The connectivity state for the local network site 'Site2' changed from Not Connected to Connected.

LastEventTimeStamp : 5/2/2014 2:51:40 PM

LocalNetworkSiteName : Site2

OperationDescription : Get-AzureVNetConnection

OperationId : 7893b329-51e9-9db4-88c2-16b8067fed7f

OperationStatus : Succeeded

Volgende stappen

Zie Over VPN Gateways voor meer informatie over VPN Gateways.