Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Firewall do Azure é um serviço de segurança de rede gerenciado e baseado em nuvem que protege seus recursos de Rede Virtual do Azure. Ele oferece três SKUs - Basic, Standard e Premium - cada uma projetada para diferentes casos de uso e requisitos de segurança.

Este artigo fornece uma visão geral abrangente de todos os recursos do Firewall do Azure organizados pela SKU para ajudá-lo a entender os recursos e escolher a versão certa para suas necessidades.

Tabela de comparação de recursos

A tabela a seguir compara os recursos em todas as SKUs do Firewall do Azure:

| Categoria | Característica | Básico | Standard | Premium |

|---|---|---|---|---|

| Principais recursos de firewall | Firewall com estado (regras de 5 tuplas) | ✓ | ✓ | ✓ |

| Conversão de endereço de rede (SNAT+DNAT) | ✓ | ✓ | ✓ | |

| Alta disponibilidade integrada | ✓ | ✓ | ✓ | |

| Zonas de disponibilidade | ✓ | ✓ | ✓ | |

| Filtragem e inspeção | Filtragem de FQDN no nível do aplicativo (baseada em SNI) para HTTPS/SQL | ✓ | ✓ | ✓ |

| Filtragem FQDN de nível de rede – todas as portas e protocolos | ✓ | ✓ | ||

| Regras de filtragem de tráfego de rede | ✓ | ✓ | ✓ | |

| Filtragem de conteúdo da Web (categorias da Web) | ✓ | ✓ | ||

| Filtragem de URL (caminho completo – incluindo terminação SSL) | ✓ | |||

| Terminação TLS de saída (proxy direto TLS) | ✓ | |||

| Terminação TLS de entrada (proxy reverso TLS) | Usando o Gateway de Aplicativo do Azure | |||

| proteção contra ameaças | Filtragem baseada em inteligência contra ameaças (endereço IP/domínios mal-intencionados conhecidos) | Apenas alerta | Alerta e negação | Alerta e negação |

| IDPS totalmente gerenciado | ✓ | |||

| DNS | Proxy DNS + DNS personalizado | ✓ | ✓ | |

| Desempenho e escala | Escalabilidade de nuvem (dimensionamento automático à medida que o tráfego aumenta) | Até 250 Mbps | Até 30 Gbps | Até 100 Gbps |

| Suporte ao fluxo de gordura | N/A | 1 Gbps | 10 Gbps | |

| Gerenciamento e monitoramento | Gerenciamento central por meio do Gerenciador de Firewall | ✓ | ✓ | ✓ |

| Análise de política (gerenciamento de regras ao longo do tempo) | ✓ | ✓ | ✓ | |

| Log completo, incluindo integração com SIEM | ✓ | ✓ | ✓ | |

| Marcas de serviço e marcas FQDN para facilitar o gerenciamento de políticas | ✓ | ✓ | ✓ | |

| Fácil integração do DevOps usando REST/PowerShell/CLI/templates/Terraform | ✓ | ✓ | ✓ | |

| Rede avançada | Vários endereços IP públicos | ✓ | Até 250 | Até 250 |

| Tunelamento forçado | ✓ | ✓ | ||

| Implantação sem endereço IP público no modo túnel forçado | ✓ | ✓ | ||

| Conformidade | Certificações (PCI, SOC, ISO) | ✓ | ✓ | ✓ |

| Conformidade do PCI DSS (Payment Card Industry Data Security Standard) | ✓ |

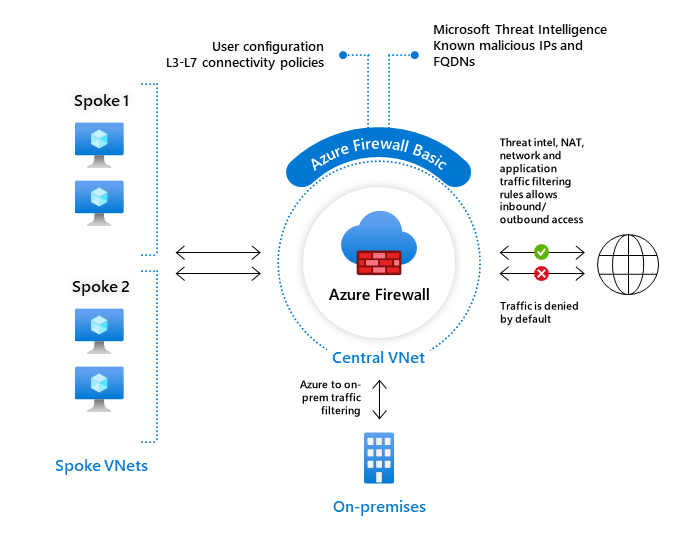

Recursos básicos do Firewall do Azure

O Azure Firewall Basic foi projetado para pequenas e médias empresas (SMBs) para proteger seus ambientes de nuvem do Azure com proteção essencial a um preço acessível.

Principais recursos básicos

Alta disponibilidade interna: a alta disponibilidade é interna, portanto, nenhum balanceador de carga extra é necessário e não há nada que você precise configurar.

Zonas de Disponibilidade: o Firewall do Azure pode ser configurado durante a implantação para abranger várias Zonas de Disponibilidade para aumentar a disponibilidade. Você também pode associar o Firewall do Azure a uma zona específica por motivos de proximidade.

Regras de filtragem de FQDN de aplicativo: você pode limitar o tráfego HTTP/S de saída ou o tráfego SQL do Azure a uma lista especificada de FQDN (nomes de domínio totalmente qualificados), incluindo curingas. Esse recurso não requer a terminação TLS (Transport Layer Security).

Regras de filtragem de tráfego de rede: você pode criar centralmente regras de filtragem de rede por endereço IP de origem e de destino, porta e protocolo. O Firewall do Azure é totalmente com estado, para que possa distinguir pacotes legítimos de diferentes tipos de conexões.

FQDN tags: FQDN tags facilitam a permissão de tráfego de rede de serviços conhecidos do Azure através do firewall. Por exemplo, você pode criar uma regra de aplicativo e incluir a marca do Windows Update para permitir que o tráfego de rede do Windows Update flua pelo firewall.

Marcas de serviço: uma marca de serviço representa um grupo de prefixos de endereço IP para ajudar a minimizar a complexidade da criação da regra de segurança. A Microsoft gerencia os prefixos de endereço abrangidos pela marca de serviço e atualiza automaticamente a marca de serviço à medida que os endereços são alterados.

Inteligência contra ameaças (somente modo de alerta): a filtragem baseada em inteligência contra ameaças pode ser habilitada para o firewall alertar sobre o tráfego de/para domínios e endereços IP mal-intencionados conhecidos. No SKU Básico, esse recurso fornece apenas alertas e não pode negar o tráfego.

Suporte ao SNAT de saída: todos os endereços IP de tráfego de rede virtual de saída são traduzidos para o IP público do Firewall do Azure (Conversão de Endereços de Rede de Origem). Você pode identificar e permitir o tráfego proveniente de sua rede virtual para destinos remotos da Internet.

Suporte a DNAT de entrada: o tráfego de rede de entrada da Internet para o endereço IP público do seu firewall é traduzido (Tradução de Endereço de Rede de Destino) e filtrado para os endereços IP privados em suas redes virtuais.

Vários endereços IP públicos: você pode associar vários endereços IP públicos ao firewall para cenários avançados de DNAT e SNAT.

Log do Azure Monitor: todos os eventos são integrados ao Azure Monitor, permitindo arquivar logs em uma conta de armazenamento, transmitir eventos para o hub de eventos ou enviá-los para logs do Azure Monitor.

Certificações: o Azure Firewall Basic está em conformidade com o PCI (indústria de cartões de pagamento), os Controles da Organização de Serviços (SOC) e a ISO (Organização Internacional para Padronização).

Limitações básicas

- Taxa de transferência: limitada a 250 Mbps

- Proxy DNS: não disponível (usa somente O DNS do Azure)

- Inteligência contra ameaças: modo de alerta somente (não é possível negar tráfego)

- Filtragem de FQDN de rede: sem suporte (somente filtragem FQDN do aplicativo)

- Categorias da Web: sem suporte

- Túnel forçado: sem suporte

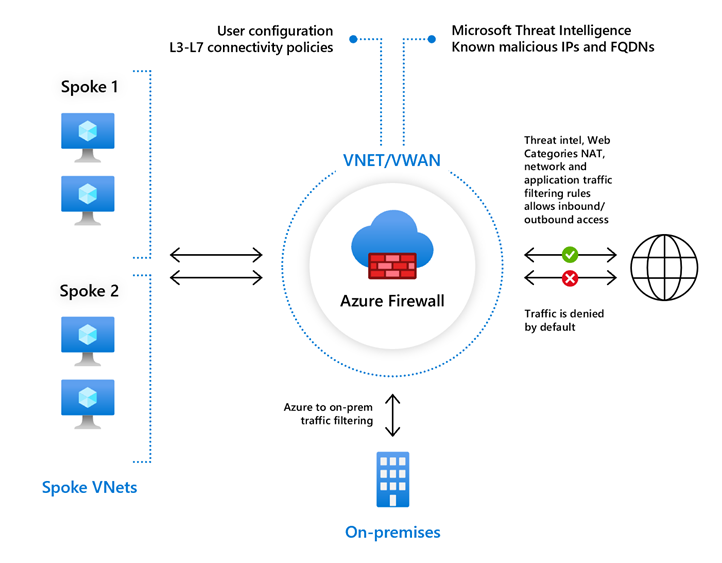

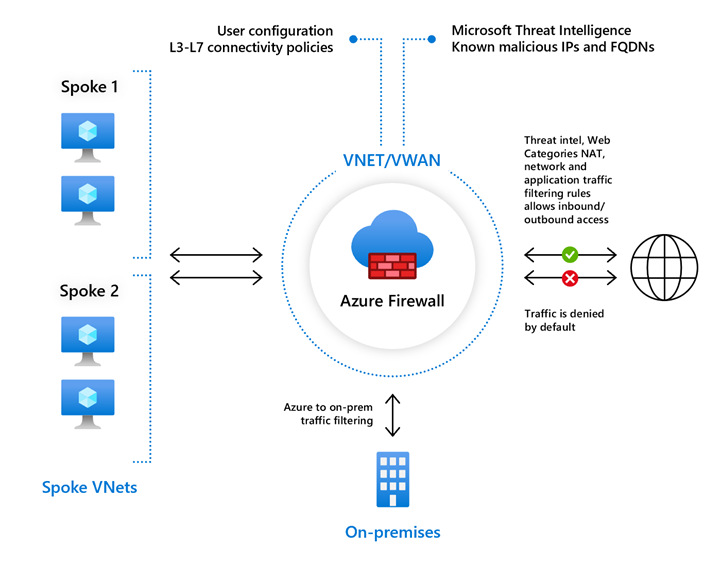

Recursos padrão do Firewall do Azure

O Firewall standard do Azure é adequado para clientes que exigem recursos de firewall de Camada 3–Camada 7 com dimensionamento automático para gerenciar o tráfego de pico de até 30 Gbps. Ele inclui recursos corporativos como inteligência contra ameaças, proxy DNS, DNS personalizado e categorias da Web.

Principais recursos padrão

O Standard inclui todos os recursos básicos, além de:

Escalabilidade irrestrita de nuvem: o Firewall do Azure pode escalar horizontalmente o máximo que for necessário para acomodar a alteração dos fluxos de tráfego de rede, portanto, você não precisa orçar o tráfego de pico (até 30 Gbps).

Filtragem de FQDN em nível de rede: você pode usar FQDNs (nomes de domínio totalmente qualificados) em regras de rede com base da resolução DNS. Essa funcionalidade permite filtrar o tráfego de saída usando FQDNs com qualquer protocolo TCP/UDP (incluindo NTP, SSH, RDP e muito mais).

Inteligência contra ameaças (alerta e negação): a filtragem baseada em inteligência contra ameaças pode ser habilitada para o firewall alertar e negar o tráfego de/para domínios e endereços IP mal-intencionados conhecidos. Os endereços IP e os domínios são originados do feed de inteligência de ameaças da Microsoft.

Proxy DNS: com o proxy DNS habilitado, o Firewall do Azure pode processar e encaminhar consultas DNS de redes virtuais para o servidor DNS desejado. Essa funcionalidade é crucial para filtragem de FQDN confiável nas regras de rede.

DNS personalizado: O DNS personalizado permite que você configure o Firewall do Azure para usar seu próprio servidor DNS, garantindo que as dependências de saída do firewall ainda sejam resolvidas com o DNS do Azure. Você pode configurar um único servidor DNS ou vários servidores.

Túnel forçado: você pode configurar o Firewall do Azure para rotear todo o tráfego associado à Internet para um próximo salto designado em vez de ir diretamente para a Internet. Por exemplo, você pode ter um firewall de borda local ou outra NVA (solução de virtualização de rede) para processar o tráfego de rede antes que ele seja passado para a Internet.

Implantar sem endereço IP público no modo túnel forçado: você pode implantar o Firewall do Azure no modo túnel forçado, que cria uma NIC de gerenciamento que é usada pelo Firewall do Azure para suas operações. A rede de caminho de dados do locatário pode ser configurada sem um endereço IP público, e o tráfego da Internet pode ser forçado a passar por um túnel para outro firewall ou ser bloqueado.

Categorias da Web: as categorias da Web permitem que os administradores permitam ou neguem o acesso do usuário a categorias de sites da Web, como sites de jogo, sites de mídia social e outros. No Standard, a categorização é baseada apenas no FQDN.

Suporte avançado a vários IP públicos: você pode associar até 250 endereços IP públicos ao firewall.

Limitações padrão em comparação com Premium

- Inspeção do TLS: sem suporte

- IDPS: sem suporte

- Filtragem de URL: sem suporte (somente filtragem de FQDN)

- Categorias da Web avançadas: somente categorização baseada em FQDN básica

- Desempenho: Limitado a 30 Gbps versus 100 Gbps para Premium

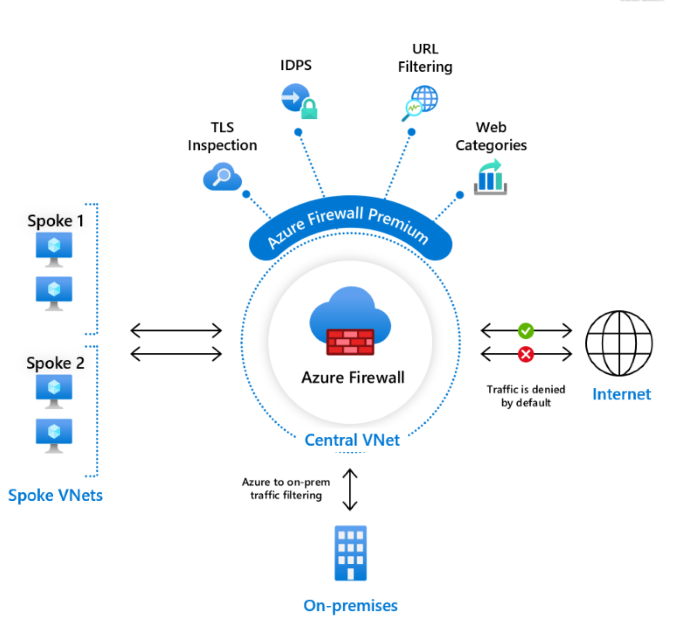

Recursos do Firewall do Azure Premium

O Firewall do Azure Premium oferece proteção avançada contra ameaças adequada para ambientes altamente sensíveis e regulamentados, como setores de pagamento e saúde. Ele inclui todos os recursos Standard e funcionalidades de segurança avançada.

Principais recursos Premium

O Premium inclui todos os recursos Standard, além de:

Inspeção do TLS: descriptografa o tráfego de saída, processa-o e, em seguida, criptografa novamente e envia-o para o destino. O Firewall premium do Azure termina e inspeciona conexões TLS para detectar, alertar e atenuar atividades mal-intencionadas em HTTPS. Ele cria duas conexões TLS: uma com o servidor Web e outra com o cliente.

- Inspeção TLS de saída: protege contra tráfego mal-intencionado enviado de um cliente interno hospedado no Azure para a Internet.

- Inspeção TLS Leste-Oeste: protege as cargas de trabalho no Azure contra o tráfego potencialmente malicioso enviado dentro do Azure, incluindo tráfego bidirecional em uma rede local.

IDPS (Sistema de Detecção e Prevenção de Intrusões): um IDPS (sistema de detecção e prevenção de intrusões de rede) monitora sua rede para atividades mal-intencionadas, registra informações, relata e, opcionalmente, a bloqueia. O Firewall do Azure Premium oferece IDPS baseado em assinatura com:

- Mais de 67.000 regras em mais de 50 categorias

- Mais de 20 a 40 novas regras lançadas diariamente

- Baixa taxa de falsos positivos usando técnicas avançadas de detecção de malware

- Suporte para personalizar até 10.000 regras IDPS

- Configuração de intervalos de IP privados para determinação de direção de tráfego

Filtragem de URL: estende o recurso de filtragem FQDN do Firewall do Azure para considerar toda a URL, como

www.contoso.com/a/cem vez de apenaswww.contoso.com. A filtragem de URL pode ser aplicada ao tráfego HTTP e HTTPS quando a inspeção do TLS está habilitada.Categorias da Web avançadas: permite ou nega acesso do usuário a categorias de sites, como jogos de azar ou mídias sociais com granularidade aprimorada. Ao contrário do Standard, que examina apenas FQDNs, o Premium faz a correspondência de categorias com base em toda a URL para tráfego HTTP e HTTPS.

Por exemplo, se o Firewall do Azure interceptar uma solicitação HTTPS para

www.google.com/news:- Padrão de Firewall: somente a parte FQDN é examinada, portanto

www.google.com, é categorizada como Mecanismo de Pesquisa - Firewall Premium: a URL completa é examinada, portanto

www.google.com/news, é categorizada como Notícias

- Padrão de Firewall: somente a parte FQDN é examinada, portanto

Desempenho Aprimorado: O Firewall Premium do Azure usa um SKU de máquina virtual mais potente e pode escalar até 100 Gbps com suporte para fluxo intenso de 10 Gbps.

Conformidade do PCI DSS: o SKU Premium está em conformidade com os requisitos de PCI DSS (Payment Card Industry Data Security Standard), tornando-o adequado para processar dados de cartão de pagamento.

Recursos exclusivos para Premium

- Intervalos de IP privados IDPS: configurar intervalos de endereços IP privados para determinar se o tráfego é de entrada, saída ou interno (East-West)

- Regras de assinatura IDPS: personalizar assinaturas alterando seu modo para Desabilitado, Alerta ou Alerta e Negar

- Pesquisa de categoria da Web: identificar a categoria de um FQDN ou URL usando o recurso De verificação de categoria da Web

- Solicitações de alteração de categoria: solicitar alterações de categoria para FQDNs ou URLs que devem estar em categorias diferentes

- Gerenciamento de certificados de inspeção TLS: suporte para certificados AC fornecidos pelo cliente para inspeção TLS

Recursos comuns em todos os SKUs

Alta disponibilidade integrada e Zonas de Disponibilidade

Todas as SKUs do Firewall do Azure incluem:

- Alta disponibilidade interna sem nenhum balanceador de carga adicional necessário

- Suporte para implantação de Zonas de Disponibilidade para maior disponibilidade

- Sem custo adicional para implantação em várias Zonas de Disponibilidade

NAT (Conversão de Endereços de Rede)

Todos os SKUs dão suporte a:

- NAT de origem (SNAT): todos os endereços IP de tráfego de rede virtual de saída são traduzidos para o IP público do Firewall do Azure

- NAT de destino (DNAT): o tráfego de rede de entrada da Internet para o endereço IP público do seu firewall é traduzido e filtrado para endereços IP privados

Gerenciamento e monitoramento

Todos os SKUs incluem:

- Integração do Azure Monitor: todos os eventos são integrados ao Azure Monitor para registro em log e monitoramento

- Pasta de Trabalho do Firewall do Azure: tela flexível para análise de dados do Firewall do Azure

- Gerenciamento central: suporte para o Gerenciador de Firewall do Azure

- Análise de política: gerenciamento e análise de regras ao longo do tempo

- Integração do DevOps: suporte a REST/PowerShell/CLI/templates/Terraform

Conformidade e certificações

Todas as SKUs são:

- Conformidade com o PCI (Setor de Cartões de Pagamento)

- Compatível com SOC (Controles da Organização do Serviço)

- Compatível com ISO (Organização Internacional para Padronização)

Além disso, o Premium fornece conformidade de PCI DSS para ambientes de processamento de pagamento.