Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

A camada de comportamento do User and Entity Behavior Analytics (UEBA) no Microsoft Sentinel agrega e resume grandes volumes de logs brutos em padrões claros e em linguagem simples de ações de segurança, explicando "quem fez o quê para quem" de forma estruturada.

Ao contrário de alertas ou anomalias, os comportamentos não indicam necessariamente o risco – eles criam uma camada de abstração que otimiza seus dados para investigações, busca e detecção, aprimorando:

- Eficiência: reduza o tempo de investigação costurando eventos relacionados em histórias coesas.

- Clareza: traduzir registros ruidosos e de baixo nível em resumos em linguagem simples.

- Contexto: adicione o mapeamento MITRE ATT&CK e funções de entidade para relevância imediata em segurança.

- Consistência: forneça um esquema unificado entre diversas fontes de log.

Essa camada de abstração permite uma detecção, investigação e resposta de ameaças mais rápidas em suas operações de segurança, sem exigir profunda familiaridade com cada fonte de log.

Este artigo explica como funciona a camada de comportamentos ueba, como habilitar a camada de comportamentos e como usar comportamentos para aprimorar as operações de segurança.

Como funciona a camada de comportamento UEBA

Os comportamentos fazem parte dos recursos da UEBA (Análise de Comportamento de Usuário e Entidade) do Microsoft Sentinel, fornecendo resumos de atividades normalizadas e contextualizadas que complementam a detecção de anomalias e enriquecem investigações. Esta tabela mostra como os comportamentos diferem de anomalias e alertas:

| Capacidade | O que ele representa | Purpose |

|---|---|---|

| Anomalies | Padrões que se desviam de linhas de base estabelecidas | Realçar atividades incomuns ou suspeitas |

| Alertas | Sinalizar um possível problema de segurança que exige atenção | Disparar fluxos de trabalho de resposta a incidentes |

| Comportamentos | Resumos neutros e estruturados de atividades — normais ou anormais — baseados em janelas de tempo ou gatilhos, enriquecidos com mapeamentos MITRE ATT&CK e funções de entidade. | Fornecer contexto e clareza para investigações, busca e detecção |

Quando você habilita a camada de comportamentos UEBA, o Microsoft Sentinel processa logs de segurança compatíveis que você coleta em seu workspace do Sentinel quase em tempo real e resume dois tipos de padrões comportamentais:

| Tipo de comportamento | Descrição | Examples | Caso de uso |

|---|---|---|---|

| Comportamentos agregados | Detectar padrões baseados em volume coletando eventos relacionados ao longo das janelas de tempo |

|

Converta logs de alto volume em insights de segurança acionáveis. Esse tipo de comportamento se destaca na identificação de níveis de atividade incomuns. |

| Comportamentos sequenciados | Identificar padrões de várias etapas ou cadeias de ataque complexas que não são óbvias quando você olha para eventos individuais | Chave de acesso criada > usada a partir de novas chamadas de API > com privilégios de IP | Detecte sequências de ataque sofisticadas e ameaças de vários estágios. |

A camada de comportamentos UEBA resume comportamentos em intervalos de tempo personalizados específicos à lógica de cada comportamento, criando registros de comportamento imediatamente assim que identifica padrões ou quando as janelas de tempo se fecham.

Cada registro de comportamento inclui:

- Uma descrição simples e contextual: uma explicação em linguagem natural do que aconteceu em termos relevantes de segurança - por exemplo, quem fez o que a quem e por que isso importa.

- Esquema unificado e referências aos logs brutos subjacentes: todos os comportamentos usam uma estrutura de dados consistente em diferentes produtos e tipos de log, portanto, os analistas não precisam traduzir diferentes formatos de log ou unir tabelas de alto volume.

- Mapeamento MITRE ATT&CK: cada comportamento é etiquetado com as táticas e técnicas relevantes da MITRE, fornecendo um contexto padrão do setor de forma rápida e prática. Você não vê apenas o que aconteceu, mas também como ele se encaixa em uma estrutura de ataque ou linha do tempo.

- Mapeamento de relação de entidade: cada comportamento identifica entidades envolvidas (usuários, hosts, endereços IP) e suas funções (ator, destino ou outro).

A camada de comportamentos UEBA armazena registros de comportamento em duas tabelas dedicadas, integrando-se perfeitamente com seus fluxos de trabalho existentes para regras de detecção, investigações e análise de incidentes. Ele processa todos os tipos de atividade de segurança - não apenas eventos suspeitos - e fornece visibilidade abrangente sobre padrões de comportamento normais e anômalos. Para obter informações sobre como usar tabelas de comportamentos, consulte as melhores práticas e dicas de solução de problemas para consultar comportamentos.

Este diagrama ilustra como a camada de comportamentos UEBA converte logs brutos em registros estruturados de comportamento que aprimoram as operações de segurança.

Importante

A IA generativa alimenta a camada de comportamentos de UEBA para criar e dimensionar os insights que eles fornecem. A Microsoft projetou o recurso Comportamentos com base na privacidade e nos princípios de IA responsáveis para garantir a transparência e a explicabilidade. Os comportamentos não introduzem novos riscos de conformidade ou análises opacas de "caixa-preta" em seu SOC. Para obter detalhes sobre como a IA é aplicada nesse recurso e a abordagem da Microsoft à IA responsável, consulte perguntas frequentes sobre IA responsável para a camada de comportamentos da UEBA da Microsoft.

Casos de uso e exemplos

Veja como analistas, caçadores e engenheiros de detecção podem usar comportamentos durante investigações, busca e criação de alertas.

Investigação e enriquecimento de incidentes

Os dados comportamentais fornecem aos analistas do SOC uma visão clara e imediata do que aconteceu em torno de um alerta, sem a necessidade de consultar diversas tabelas de logs brutos.

Fluxo de trabalho sem comportamentos: Os analistas geralmente precisam reconstruir linhas do tempo manualmente consultando tabelas específicas de eventos e costurando resultados.

Exemplo: um alerta é acionado em uma atividade suspeita da AWS. O analista consulta a

AWSCloudTrailtabela e, em seguida, analisa os dados do firewall para entender o que o usuário ou o host fez. Isso requer conhecimento de cada esquema e retarda a triagem.Fluxo de trabalho com comportamentos: A camada de comportamentos do UEBA agrega automaticamente eventos relacionados em entradas de comportamento que podem ser anexadas a um incidente ou consultadas conforme necessário.

Exemplo: Um alerta indica uma possível exfiltração de credenciais.

BehaviorInfoNa tabela, o analista vê o comportamento Acesso suspeito em massa a segredos por meio do AWS IAM por User123mapeado para MITRE Technique T1552 (Credenciais Não Seguras). A camada de comportamentos UEBA gerou esse comportamento ao agregar 20 entradas de log do AWS. O analista imediatamente entende que o User123 acessou muitos segredos – contexto crucial para escalonar o incidente – sem revisar manualmente todas as 20 entradas de log.

Busca de ameaças

Os comportamentos permitem que os caçadores pesquisem por TTPs (Táticas, Técnicas e Procedimentos) e resumos de atividades, em vez de escreverem junções complexas ou normalizarem registros brutos por conta própria.

Fluxo de trabalho sem comportamentos: as buscas exigem KQL complexo, junções de tabelas e familiaridade com todos os formatos de fontes de dados. Atividades importantes podem ser enterradas em grandes conjuntos de dados com pouco contexto de segurança interno.

Exemplo: Procurar sinais de reconhecimento pode exigir a verificação de eventos

AWSCloudTraile de determinados padrões de conexão de firewall separadamente. O contexto existe principalmente em incidentes e alertas, tornando a busca proativa mais difícil.Fluxo de trabalho com comportamentos: Os comportamentos são normalizados, enriquecidos e mapeados para táticas e técnicas da MITRE. Os caçadores podem procurar padrões significativos sem depender do esquema de cada fonte.

Um caçador pode filtrar a tabela BehaviorInfo por tática (

Categories), técnica, título ou entidade. Por exemplo:BehaviorInfo | where Categories has "Discovery" | summarize count() by TitleOs caçadores também podem:

- Identifique comportamentos raros, usando

count distinctnoTitlecampo. - Explore um tipo de comportamento interessante, identifique as entidades envolvidas e investigue mais.

- Explore os registros brutos usando as colunas

BehaviorIdeAdditionalFields, que geralmente fazem referência aos logs brutos.

Exemplo: um caçador procurando por acesso furtivo a credenciais faz consultas sobre comportamentos com "enumerar credenciais" na

Titlecoluna. Os resultados retornam algumas instâncias de "Tentativa de vazamento de credenciais do Vault pelo usuário AdminJoe" (derivado dosCyberArklogs). Embora os alertas não tenham sido disparados, esse comportamento é incomum para o AdminJoe e solicita uma investigação mais aprofundada - algo difícil de detectar nos logs de auditoria detalhados do Vault.As buscas também podem ser por:

Tática MITRE:

// Find behaviors by MITRE tactic BehaviorInfo | where Categories == "Lateral Movement"Técnica:

// Find behaviors by MITRE technique BehaviorInfo | where AttackTechniques has "T1078" // Valid Accounts | extend AF = parse_json(AdditionalFields) | extend TableName = tostring(AF.TableName) | project TimeGenerated, Title, Description, TableNameUsuário específico:

// Find all behaviors for a specific user over last 7 days BehaviorInfo | join kind=inner BehaviorEntities on BehaviorId | where TimeGenerated >= ago(7d) | where EntityType == "User" and AccountUpn == "user@domain.com" | project TimeGenerated, Title, Description, Categories | order by TimeGenerated descComportamentos raros (possíveis anomalias):

// Find rare behaviors (potential anomalies) BehaviorInfo | where TimeGenerated >= ago(30d) | summarize Count=count() by Title | where Count < 5 // Behaviors seen less than 5 times | order by Count asc

- Identifique comportamentos raros, usando

Alertas e automação

Os comportamentos simplificam a lógica de regra fornecendo sinais normalizados e de alta qualidade com contexto interno e habilitam novas possibilidades de correlação.

Fluxo de trabalho sem comportamentos: As regras de correlação entre fontes são complexas porque cada formato de log é diferente. As regras geralmente exigem:

- Lógica de normalização

- Condições específicas do esquema

- Várias regras separadas

- Dependência de alertas em vez de atividade bruta

A automação também poderá ser acionada com muita frequência se for orientada por eventos de baixo nível.

Fluxo de trabalho com comportamentos: Os comportamentos já agregam eventos relacionados e incluem mapeamentos MITRE, funções de entidade e esquemas consistentes, para que os engenheiros de detecção possam criar regras de detecção mais simples e mais claras.

Exemplo: Para alertar sobre uma possível sequência de comprometimento de chave e escalonamento de privilégios, um engenheiro de detecção grava uma regra de detecção usando essa lógica: "Alerta se um usuário tiver um comportamento de 'Criação de nova chave de acesso AWS' seguido por um comportamento de 'Elevação de privilégios na AWS' dentro de 1 hora."

Sem a camada de comportamentos UEBA, essa regra exigiria conectar eventos brutos

AWSCloudTraile interpretá-los na lógica da regra. Com comportamentos, é simples e resiliente registrar alterações de esquema, pois o esquema é unificado.Os comportamentos também servem como gatilhos confiáveis para automação. Em vez de criar alertas para atividades não arriscadas, use comportamentos para disparar a automação , por exemplo, para enviar um email ou iniciar a verificação.

Fontes de dados com suporte

A lista de fontes de dados com suporte e fornecedores ou serviços que enviam logs para essas fontes de dados está evoluindo. A camada de comportamentos UEBA agrega automaticamente informações para todos os fornecedores compatíveis com base nos registros coletados.

Durante a versão de visualização pública, a camada de comportamentos UEBA se concentra nessas fontes de dados não Microsoft que tradicionalmente carecem de contexto comportamental claro no Microsoft Sentinel:

| Fonte de dados | Fornecedores, serviços e logs com suporte | Connector |

|---|---|---|

| CommonSecurityLog |

|

|

| AWSCloudTrail |

|

|

| GCPAuditLogs |

|

Logs de auditoria de pub/sub do GCP |

Importante

Essas fontes são separadas de outras funcionalidades da UEBA e precisam ser habilitadas especificamente. Se você habilitou o AWSCloudTrail para o UEBA behaviorAnalytics e Anomalies, ainda precisará habilitá-lo para comportamentos.

Pré-requisitos

Para usar a camada de comportamentos de UEBA, você precisa:

- Um workspace do Microsoft Sentinel integrado ao portal do Defender.

- Ingerir uma ou mais das fontes de dados com suporte na camada de Análise. Para obter mais informações sobre camadas de dados, consulte Gerenciar camadas de dados e retenção no Microsoft Sentinel.

Permissões exigidas

Para habilitar e usar a camada de comportamentos ueba, você precisa dessas permissões:

| Ação do usuário | Permissão necessária |

|---|---|

| Habilitar comportamentos | Pelo menos a função Administrador de segurança no Microsoft Entra ID. |

| Tabelas de comportamentos de consulta |

|

Para obter mais informações sobre o RBAC unificado no portal do Defender, consulte o RBAC (controle de acesso baseado em função) unificado do Microsoft Defender XDR.

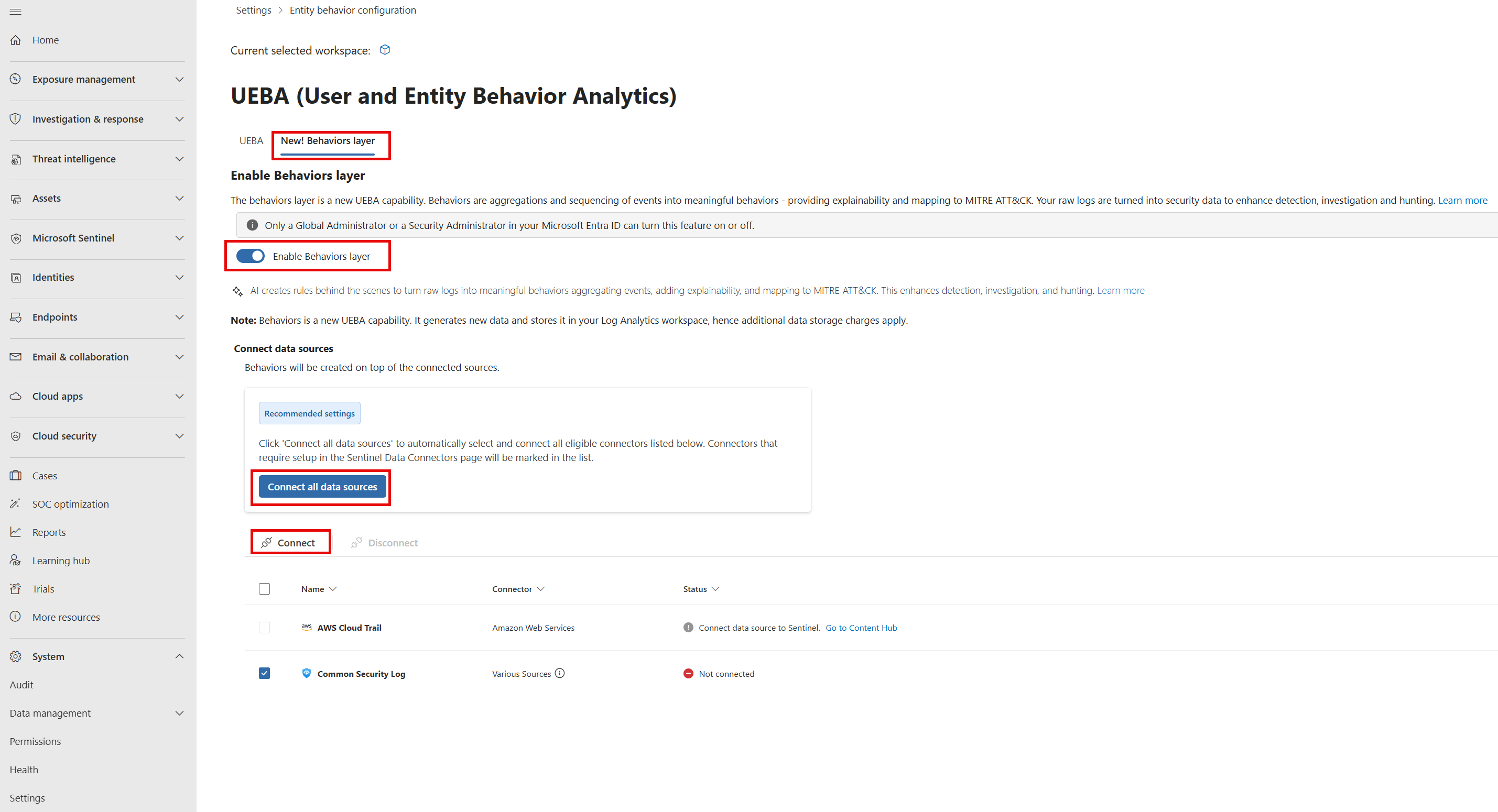

Ativar a camada de comportamentos UEBA

Para habilitar a camada de comportamentos UEBA na sua área de trabalho:

No portal do Defender, selecione Configurações > do Sistema > Microsoft Sentinel > workspaces SIEM.

Selecione o espaço de trabalho do Sentinel no qual deseja habilitar a camada de comportamentos UEBA.

Selecione Habilitar a análise de comportamento > Configurar UEBA > Novo! Camada de comportamentos.

Ative a camada Ativar Comportamentos.

Selecione Conectar todas as fontes de dados ou selecione as fontes de dados específicas na lista.

Se você ainda não conectou nenhuma fonte de dados com suporte ao workspace do Sentinel, selecione Ir para o Hub de Conteúdo para localizar e conectar os conectores relevantes.

Selecione Conectar.

Importante

Durante a visualização pública, você só pode habilitar comportamentos em um único espaço de trabalho no seu locatário.

Modelo de preços

O uso da camada de comportamentos UEBA resulta nos seguintes custos:

Sem custo adicional de licença: Os comportamentos são incluídos como parte do Microsoft Sentinel (atualmente em versão prévia). Você não precisa de um SKU separado, complemento UEBA ou licenciamento adicional. Se o seu espaço de trabalho estiver conectado ao Sentinel e integrado ao portal do Defender, você poderá usar os comportamentos sem custo adicional de recursos.

Custos de ingestão de dados de log: os registros de comportamento são armazenados nas tabelas

SentinelBehaviorInfoeSentinelBehaviorEntitiesno workspace do Sentinel. Cada comportamento contribui para o volume de ingestão de dados do seu espaço de trabalho e é cobrado de acordo com a sua taxa de ingestão atual do Log Analytics/Sentinel. Os comportamentos são aditivos – eles não substituem seus registros brutos existentes.

Práticas recomendadas e dicas de solução de problemas para análise de comportamentos

Esta seção fornece as melhores práticas e dicas de solução de problemas para consultar comportamentos no portal do Defender e no workspace do Sentinel. Para obter exemplos mais práticos de uso de comportamentos, consulte Casos de uso e exemplos.

Para obter mais informações sobre a KQL (Linguagem de Consulta Kusto), consulte a visão geral da linguagem de consulta Kusto.

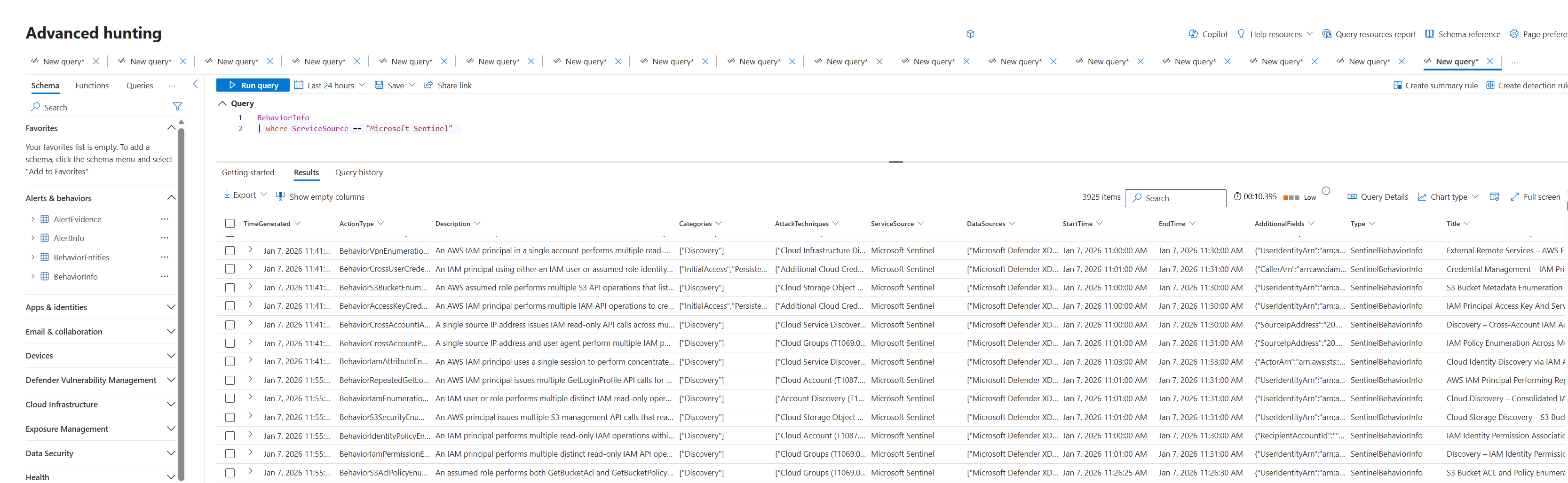

Acessar dados de comportamento no portal do Defender consultando BehaviorInfo e BehaviorEntities

A

BehaviorInfotabela contém um registro para cada instância de comportamento para explicar "o que aconteceu". Para obter mais informações sobre os esquemas de tabela, consulte BehaviorInfo (versão prévia).A

BehaviorEntitiestabela lista as entidades envolvidas em cada comportamento. Para obter mais informações sobre o esquema de tabela, BehaviorEntities (versão prévia).Modo de exibição unificado: as tabelas

BehaviorInfoeBehaviorEntitiesincluem todos os comportamentos da UEBA e também podem incluir comportamentos do Microsoft Defender for Cloud Apps e do Microsoft Defender for Cloud, se você estiver coletando comportamentos desses serviços.Para filtrar comportamentos da camada de comportamentos UEBA do Microsoft Sentinel, use a coluna

ServiceSource. Por exemplo:BehaviorInfo | where ServiceSource == "Microsoft Sentinel"

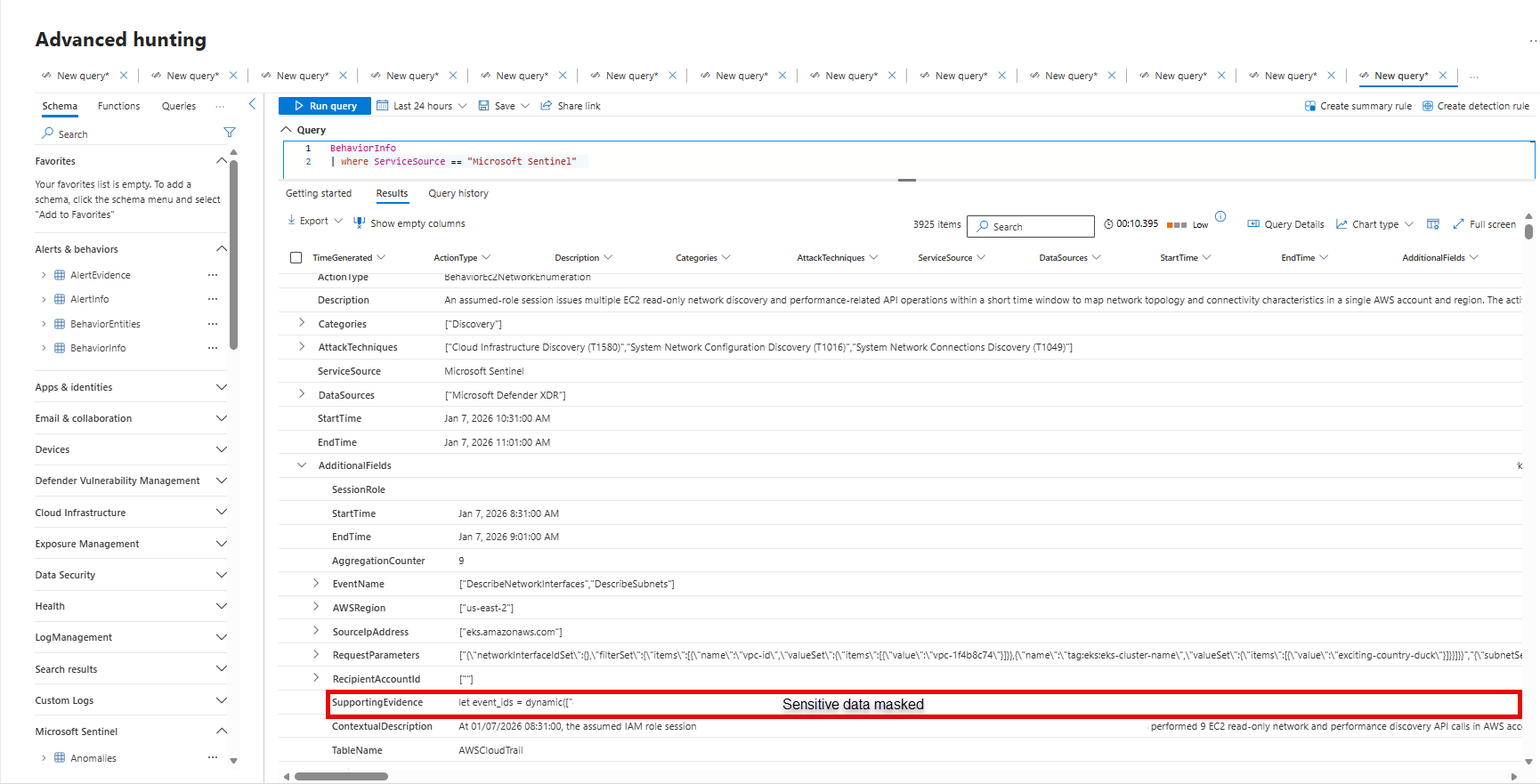

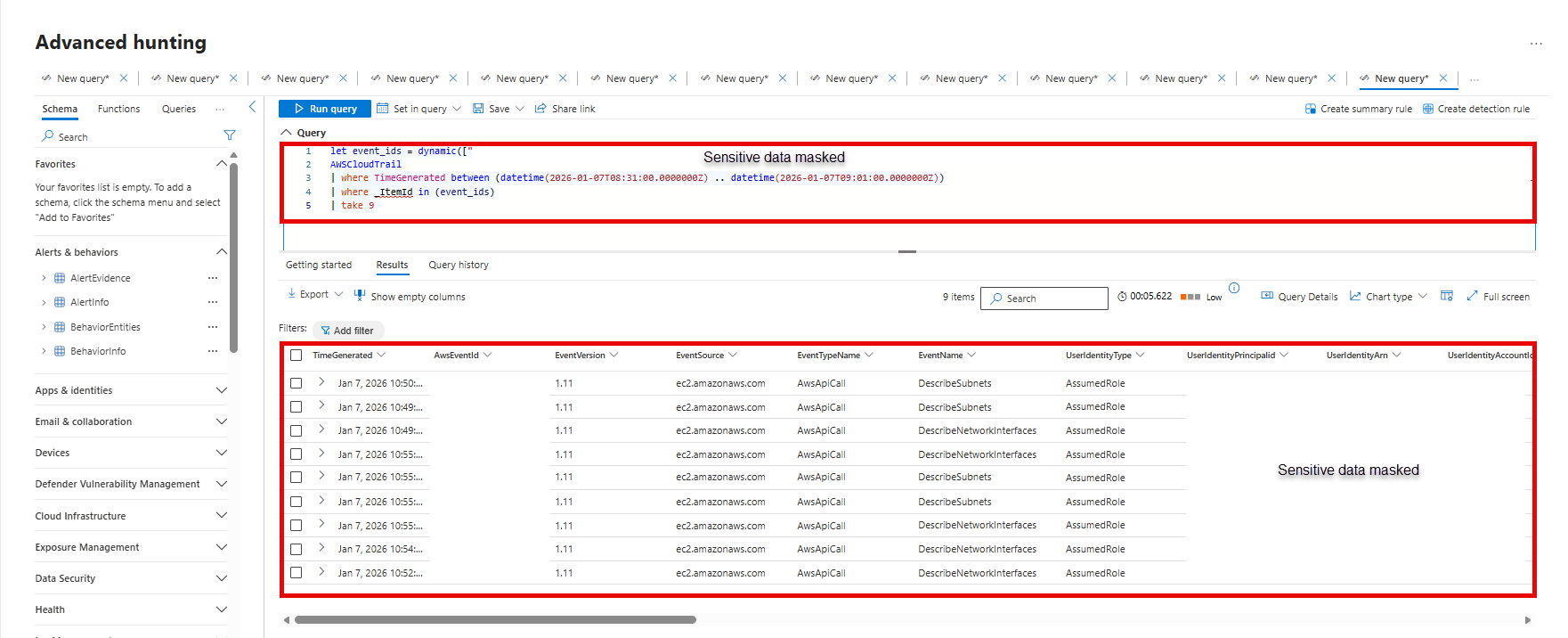

Analise em detalhes desde os comportamentos até aos registos brutos: use a coluna

AdditionalFieldsemBehaviorInfo, que contém referências aos IDs de evento originais no campoSupportingEvidence.Execute uma consulta no valor do campo

SupportingEvidencepara buscar os logs brutos que contribuíram para um comportamento.Join BehaviorInfo and BehaviorEntities: Utilize o campo

BehaviorIdpara associarBehaviorInfoaBehaviorEntities.Por exemplo:

BehaviorInfo | join kind=inner BehaviorEntities on BehaviorId | where TimeGenerated >= ago(1d) | project TimeGenerated, Title, Description, EntityType, EntityRole, AccountUpnIsso fornece a você cada comportamento e cada entidade envolvida nele. As

AccountUpninformações de identificação da entidade estão emBehaviorEntities, enquantoBehaviorInfopode se referir a "Usuário" ou "Host" no texto.Onde os dados de comportamento são armazenados no meu workspace do Sentinel?:

- No workspace do Sentinel, os dados de comportamento são armazenados nas tabelas

SentinelBehaviorInfoeSentinelBehaviorEntities. Para obter mais informações sobre os esquemas de tabela, consulte SentinelBehaviorInfo e SentinelBehaviorEntities. - Para monitorar o uso de dados, procure os nomes de tabela

SentinelBehaviorInfoeSentinelBehaviorEntitiesna tabelaUsage.

- No workspace do Sentinel, os dados de comportamento são armazenados nas tabelas

Crie regras de automação, pastas de trabalho e detecção com base em comportamentos:

- Utilize a tabela

BehaviorInfocomo uma fonte de dados para regras de detecção ou playbooks de automação no portal do Defender. Por exemplo, crie uma regra de consulta agendada que é disparada quando um comportamento específico é exibido. - Para pastas de trabalho do Azure Monitor e quaisquer artefatos criados diretamente no workspace do Sentinel, certifique-se de consultar as tabelas

SentinelBehaviorInfoeSentinelBehaviorEntitiesem seu workspace do Sentinel.

- Utilize a tabela

Resolução de problemas

- Se os comportamentos não estiverem sendo gerados: verifique se as fontes de dados com suporte estão enviando ativamente logs para a camada análise, confirme se a alternância da fonte de dados está ativada e aguarde de 15 a 30 minutos após a habilitação.

- Vejo menos comportamentos do que o esperado: nossa cobertura de tipos de comportamento com suporte é parcial e crescente. A camada de comportamentos UEBA também pode não ser capaz de detectar um padrão de comportamento se houver pouquíssimas instâncias de um tipo de comportamento específico.

- Contagens de comportamento: um único comportamento pode representar dezenas ou centenas de eventos brutos - isso foi projetado para reduzir o ruído.

Limitações na visualização pública

Essas limitações se aplicam durante a visualização pública da camada de comportamentos UEBA:

- Você pode causar comportamentos em um único espaço de trabalho do Sentinel por locatário.

- A camada de comportamentos UEBA gera comportamentos para um conjunto limitado de fontes de dados com suporte, fornecedores ou serviços.

- A camada de comportamentos UEBA no momento não captura toda ação ou técnica de ataque possível, até mesmo para fontes com suporte. Alguns eventos podem não produzir comportamentos correspondentes. Não suponha que a ausência de um comportamento signifique que nenhuma atividade ocorreu. Sempre verifique os logs brutos se você suspeitar que algo pode estar faltando.

- Os comportamentos visam reduzir o ruído agregando e sequenciando eventos, mas você ainda pode ver muitos registros de comportamento. Damos as boas-vindas aos seus comentários sobre tipos de comportamento específicos para ajudar a melhorar a cobertura e a relevância.

- Comportamentos não são alertas ou anomalias. São observações neutras, não classificadas como mal-intencionadas ou benignas. A presença de um comportamento significa "isso aconteceu", não "isso é uma ameaça". A detecção de anomalias permanece separada no UEBA. Use seu julgamento ou combine comportamentos com dados de anomalias de UEBA para identificar padrões notáveis.