Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Neste artigo, você aprenderá sobre as regras de administrador de segurança no Gerenciador de Rede Virtual do Azure. Use regras de administrador de segurança para definir regras globais de segurança de rede que se aplicam a todas as redes virtuais em um grupo de rede. Você aprende sobre o que são regras de administrador de segurança, como elas funcionam e quando usá-las.

O que é uma regra de administrador de segurança?

As regras de administrador de segurança são regras globais de segurança de rede que impõem políticas de segurança definidas na coleção de regras em redes virtuais. Use essas regras para permitir, sempre permitir ou negar o tráfego entre redes virtuais em seus grupos de rede de destino. Esses grupos de rede só podem consistir em redes virtuais dentro do escopo da sua instância do gerenciador de rede virtual. As regras de administração de segurança não podem ser aplicadas a redes virtuais não gerenciadas por um gerenciador de rede virtual.

Aqui estão alguns cenários em que você pode usar regras de administrador de segurança:

| Cenário | Descrição |

|---|---|

| Restringir o acesso a portas de rede de alto risco | Use regras de administrador de segurança para bloquear o tráfego em portas específicas normalmente direcionadas por invasores, como a porta 3389 para PROTOCOLO RDP ou a porta 22 para Secure Shell (SSH). |

| Impor requisitos de conformidade | Use regras de administrador de segurança para impor requisitos de conformidade. Por exemplo, bloqueie o tráfego de ou para endereços IP específicos ou blocos de rede. |

| Proteger dados confidenciais | Use regras de administrador de segurança para restringir o acesso a dados confidenciais bloqueando o tráfego de ou para endereços IP específicos ou sub-redes. |

| Impor a segmentação de rede | Use regras de administrador de segurança para impor a segmentação de rede bloqueando o tráfego entre redes virtuais ou sub-redes. |

| Impor a segurança no nível do aplicativo | Use regras de administrador de segurança para impor a segurança no nível do aplicativo bloqueando o tráfego de ou para aplicativos ou serviços específicos. |

Usando o Gerenciador de Rede Virtual do Azure, você tem um local centralizado para gerenciar regras de administrador de segurança. A centralização permite definir políticas de segurança em escala e aplicá-las a várias redes virtuais ao mesmo tempo.

Observação

Atualmente, as regras de administrador de segurança não se aplicam a pontos de extremidade privados que se enquadram no escopo de uma rede virtual gerenciada.

Como funcionam as regras de administrador de segurança

As regras de administrador de segurança permitem ou negam o tráfego em portas, protocolos e prefixos IP de origem ou destino específicos em uma direção especificada. Ao definir uma regra de administrador de segurança, especifique as seguintes condições:

- A prioridade da regra

- A ação a ser executada (permitir, negar ou sempre permitir)

- A direção do tráfego (entrada ou saída)

- O protocolo a ser usado

Para impor políticas de segurança em várias redes virtuais, crie e implante uma configuração de administrador de segurança. Essa configuração contém um conjunto de coleções de regras e cada coleção de regras contém uma ou mais regras de administrador de segurança. Depois de criada, associe a coleção de regras aos grupos de rede que exigem regras de administrador de segurança. As regras se aplicam a todas as redes virtuais contidas nos grupos de rede ao implantar a configuração. Uma única configuração fornece uma imposição centralizada e escalonável de políticas de segurança em várias redes virtuais.

Importante

Você pode implantar apenas uma configuração de administrador de segurança em uma região. No entanto, podem existir várias configurações de conectividade em uma região. Para implantar várias configurações de administrador de segurança em uma região, crie várias coleções de regras em uma configuração de segurança.

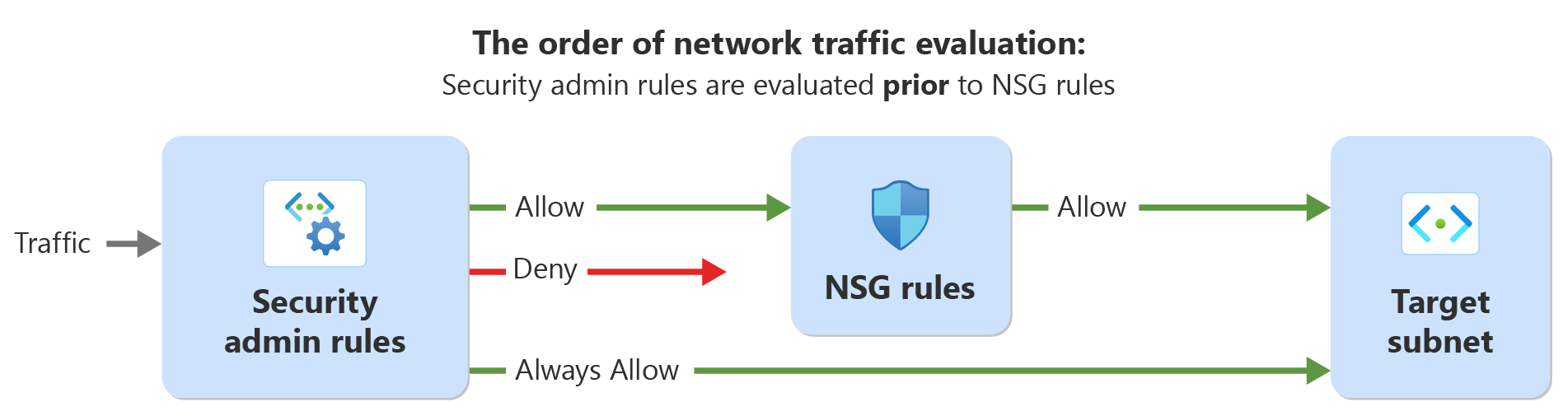

Como as regras de administração de segurança e os grupos de segurança de rede (NSGs) são avaliados

Você pode usar regras de administrador de segurança e NSGs (grupos de segurança de rede) para impor políticas de segurança de rede no Azure. No entanto, eles têm escopos e prioridades diferentes.

Os administradores de rede em uma equipe de governança central usam regras de administração de segurança. As equipes de aplicativo ou serviço individuais podem especificar ainda mais a segurança conforme necessário usando NSGs. As regras de administrador de segurança têm uma prioridade maior do que os NSGs e são avaliadas antes das regras de NSG.

Equipes individuais de aplicativos ou serviços usam NSGs para filtrar o tráfego de rede de e para sub-redes ou interfaces de rede individuais. Os NSGs têm uma prioridade menor do que as regras de administrador de segurança e são avaliados após as regras de administrador de segurança.

Atualmente, você aplica regras de administrador de segurança no nível da rede virtual. Você pode associar grupos de segurança de rede no nível de sub-rede e NIC. Esta tabela mostra essas diferenças e semelhanças:

| Tipo de regra | Público-alvo | Aplicado em | Ordem de avaliação | Tipos de ação | Parâmetros |

|---|---|---|---|---|---|

| Regras de administrador de segurança | Administradores de rede, equipe de governança central | Redes virtuais | Prioridade mais alta | Permitir, Negar, Sempre Permitir | Prioridade, protocolo, ação, origem, destino |

| Regras de grupo de segurança de rede | Equipes individuais | Sub-redes, NICs | Prioridade mais baixa, após regras de administrador de segurança | Permitir/Negar | Prioridade, protocolo, ação, origem, destino |

As regras de administrador de segurança podem executar três ações no tráfego: Permitir, Sempre permitir e Negar. Quando você cria uma regra Permitir , ela é avaliada primeiro, seguida pelas regras do grupo de segurança de rede. Essa ação permite que as regras do grupo de segurança de rede manipulem o tráfego de forma diferente, se necessário.

Se você criar uma regra Always Allow ou Deny , a avaliação de tráfego será encerrada após a avaliação da regra de administrador de segurança. Com uma regra Sempre permitir, o tráfego vai diretamente para o recurso e encerra a avaliação adicional (e possivelmente conflitante) por regras de NSG. Essa ação pode ser útil para impor o tráfego e impedir a negação pelas regras do grupo de segurança de rede. Com uma regra Negar, o tráfego é interrompido sem ser entregue ao destino. As regras de administrador de segurança não dependem de NSGs, portanto, você pode usá-las para criar regras de segurança padrão por conta própria.

Usando regras de administrador de segurança e NSGs juntos, você pode impor políticas de segurança de rede nos níveis global e individual. Essa abordagem garante que suas redes virtuais estejam seguras e em conformidade com as políticas de segurança da sua organização.

Importante

Quando você implanta regras de administrador de segurança, o modelo de consistência eventual é usado. Esse modelo significa que as regras de administrador de segurança eventualmente são aplicadas aos recursos contidos em uma rede virtual após um pequeno atraso. Se você adicionar recursos a uma rede virtual que tenha regras de administrador de segurança aplicadas, esses recursos eventualmente receberão as mesmas regras de administrador de segurança com um atraso.

Benefícios das regras de administrador de segurança

As regras de administrador de segurança fornecem muitos benefícios para proteger os recursos da sua organização. Usando regras de administrador de segurança, você pode impor o tráfego permitido e impedir a negação, entrando em conflito com regras de grupo de segurança de rede. Você também pode criar regras de administrador de segurança padrão que não dependem de NSGs para existir. Essas regras padrão podem ser especialmente úteis quando os proprietários de aplicativos não configuram ou esquecem de estabelecer NSGs. Além disso, as regras de administrador de segurança fornecem uma maneira de gerenciar a segurança em escala, o que reduz a sobrecarga operacional que vem com um número crescente de recursos de rede.

Proteger portas de alto risco

Com base no estudo do setor e nas sugestões da Microsoft, restrinja o tráfego de fora usando regras de administrador de segurança para esta lista de portas de alto risco. Essas portas geralmente são usadas para o gerenciamento de recursos ou para a transmissão de dados desprotegidos e não criptografados, e não devem ser expostas à internet. No entanto, determinadas redes virtuais e seus recursos precisam permitir o tráfego para gerenciamento ou outros processos. Você pode criar exceções quando necessário. Saiba como bloquear portas de alto risco com exceções para esses tipos de cenários.

| Porta | Protocolo | Descrição |

|---|---|---|

| 20 | TCP | Tráfego FTP não criptografado |

| 21 | TCP | Tráfego FTP não criptografado |

| 22 | TCP | SSH. Possível ataque de força bruta |

| 23 | TCP | O TFTP permite tráfego não autenticado e não criptografado |

| 69 | UDP | O TFTP permite tráfego não autenticado e não criptografado |

| 111 | TCP/UDP | RPC. Autenticação não criptografada permitida |

| 119 | TCP | NNTP para autenticação não criptografada |

| 135 | TCP/UDP | Mapeador de Ponto de Extremidade, vários serviços de gerenciamento remoto |

| 161 | TCP | SNMP para não seguro/sem autenticação |

| 162 | TCP/UDP | Armadilha SNMP – não seguro/sem autenticação |

| 445 | TCP | SMB - vetor de ataque bem conhecido |

| 512 | TCP | Rexec no Linux – comandos remotos sem autenticação de criptografia |

| 514 | TCP | Shell Remoto – comandos remotos sem autenticação ou criptografia |

| 593 | TCP/UDP | HTTP RPC EPMAP – chamada de procedimento remoto não criptografado |

| 873 | TCP | Rsync - transferência de arquivo não criptografada |

| 2049 | TCP/UDP | NFS |

| 3389 | TCP | RDP – Porta de ataque de força bruta comum |

| 5800 | TCP | Buffer de Quadro Remoto VNC por HTTP |

| 5900 | TCP | Buffer de Quadro Remoto VNC por HTTP |

| 11211 | UDP | Memcached |

Gerenciamento em escala

O Gerenciador de Rede Virtual do Azure fornece uma maneira de gerenciar suas políticas de segurança em escala usando regras de administrador de segurança. Quando você aplica uma configuração de administrador de segurança a um grupo de rede, todas as redes virtuais e seus recursos contidos no escopo do grupo de rede recebem as regras de administrador de segurança na política.

Novos recursos são protegidos junto com os recursos existentes. Por exemplo, se você adicionar novas VMs a uma rede virtual no escopo de uma regra de administrador de segurança, as VMs também serão protegidas automaticamente. Pouco depois de implantar essas VMs, as regras de administrador de segurança as protegem.

Ao identificar novos riscos de segurança, você pode implantar a proteção em escala criando uma regra de administrador de segurança para proteger contra o novo risco e aplicá-la aos seus grupos de rede. Depois de implantar essa nova regra, ela protegerá todos os recursos no escopo dos grupos de rede agora e no futuro.

Não aplicação de regras de administrador de segurança

Na maioria dos casos, as regras de administração de segurança se aplicam a todas as redes virtuais e sub-redes dentro do escopo da configuração de segurança aplicada de um grupo de rede. No entanto, alguns serviços não aplicam regras de administrador de segurança devido aos requisitos de rede do serviço. A política de intenção de rede do serviço impõe esses requisitos.

Não aplicação de regras de administrador de segurança no nível da rede virtual

Por padrão, as regras de administrador de segurança não são aplicadas a uma rede virtual que contém os seguintes serviços:

- Instâncias Gerenciadas de SQL do Azure

- Azure Databricks

Você pode solicitar a habilitação do Gerenciador de Rede Virtual do Azure para aplicar regras de administração de segurança em redes virtuais com esses serviços enviando uma solicitação com este formulário.

Quando uma rede virtual contém esses serviços, as regras de administrador de segurança ignoram essa rede virtual. Se você quiser Permitir regras aplicadas a essa rede virtual, crie sua configuração de segurança com o campo AllowRulesOnly definido na classe securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices do .NET. Quando definida, somente as regras Permitir em sua configuração de segurança são aplicadas a essa rede virtual. As regras Negar não estão aplicadas a essa rede virtual. As redes virtuais sem esses serviços podem continuar usando as regras Permitir e Negar.

Você pode criar uma configuração de segurança somente com regras de permissão e implantá-la em suas redes virtuais usando o Azure PowerShell e a CLI do Azure.

Observação

Quando várias instâncias do Gerenciador de Rede Virtual do Azure aplicarem configurações diferentes na classe securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices à mesma rede virtual, a configuração da instância do gerenciador de rede com o escopo mais alto será usada.

Digamos que você tenha dois gerenciadores de rede virtual. O primeiro gerenciador de rede tem como escopo o grupo de gerenciamento raiz e tem uma configuração de segurança definida como AllowRulesOnly na securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices classe. O segundo gerenciador de rede virtual tem o escopo de uma assinatura no grupo de gerenciamento raiz e usa o campo padrão Nenhum em sua configuração de segurança. Quando ambas as configurações aplicam regras de administrador de segurança à mesma rede virtual, a configuração AllowRulesOnly é aplicada à rede virtual.

Não aplicação de regras de administrador de segurança no nível da sub-rede

Da mesma forma, alguns serviços não aplicam regras de administrador de segurança no nível da sub-rede quando as redes virtuais das sub-redes estão dentro do escopo de uma configuração de administrador de segurança. Esses serviços incluem:

- Gateway de Aplicativo do Azure

- Azure Bastion

- Firewall do Azure

- Servidor de Rota do Azure

- Gateway de VPN do Azure

- WAN Virtual do Azure

- Gateway do Azure ExpressRoute

Nesse caso, as regras de administração de segurança não afetam os recursos na sub-rede com esses serviços. Entretanto, outras sub-redes dentro da mesma rede virtual têm regras de administração de segurança aplicadas a elas.

Observação

Se você quiser aplicar regras de administrador de segurança em sub-redes que contêm um Gateway de Aplicativo do Azure, certifique-se de que cada sub-rede contenha apenas gateways que foram provisionados com isolamento de rede habilitado. Se uma sub-rede contiver um Gateway de Aplicativo do Azure sem isolamento de rede, as regras de administrador de segurança não serão aplicadas a essa sub-rede.

Campos de administrador de segurança

Quando você define uma regra de administrador de segurança, há campos obrigatórios e opcionais.

Campos obrigatórios

Prioridade

A prioridade de uma regra de administrador de segurança é um número inteiro entre 1 e 4.096. Quanto menor o valor, maior a prioridade da regra. Por exemplo, uma regra de negação com uma prioridade de 10 substitui uma regra de permissão com uma prioridade de 20.

Ação

Você pode definir uma das três ações para uma regra de segurança:

| Ação | Descrição |

|---|---|

| Permitir | Permite o tráfego na porta, no protocolo e nos prefixos de IP de origem/destino específicos na direção especificada. |

| Negar | Bloqueia o tráfego nos prefixos IP de porta, protocolo e origem/destino especificados na direção especificada. |

| Sempre permitir | Independentemente de outras regras com prioridade mais baixa ou grupos de segurança de rede definidos pelo usuário, permite o tráfego nos prefixos IP de porta, protocolo e origem/destino especificados na direção especificada. |

Direção

Especifique a direção do tráfego para a qual a regra se aplica. Você pode definir a entrada ou saída.

Protocolo

Atualmente, os protocolos com suporte nas regras de administrador de segurança são:

- TCP

- UDP

- ICMP

- ESP

- AH

- Todos os protocolos

Campos opcionais

Tipos de origem e destino

- Endereços IP: você pode fornecer endereços IPv4 ou IPv6 ou blocos de endereços em notação CIDR. Para listar vários endereços IP, separe cada endereço IP com uma vírgula.

- Marca de serviço: você pode definir marcas de serviço específicas com base em regiões ou um serviço inteiro. Confira a documentação pública sobre rótulos de serviço disponíveis para obter a lista de rótulos com suporte. Fora dessa lista, as regras de administrador de segurança atualmente não dão suporte aos rótulos de serviço AzurePlatformDNS, AzurePlatformIMDS e AzurePlatformLKM.

Portas de origem e destino

Você pode definir portas comuns específicas para bloquear da origem ou para o destino. Aqui está uma lista de portas TCP comuns:

| Portas | Nome do serviço |

|---|---|

| 20, 21 | FTP |

| 22 | SSH |

| 23 | Telnet |

| 25 | SMTP |

| 53 | DNS |

| 80 | HTTP |

| 443 | HTTPS |

| 3389 | RDP |

| 1433 | SQL |

Próximas etapas

Saiba como bloquear o tráfego de rede usando uma configuração de administrador de segurança.