Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

O Microsoft Entra Password Protection detecta e bloqueia senhas fracas conhecidas e suas variantes e também pode bloquear termos fracos adicionais específicos à sua organização. A implantação local do Microsoft Entra Password Protection usa as mesmas listas de senhas proibidas globais e personalizadas armazenadas na ID do Microsoft Entra e faz as mesmas verificações de alterações de senha locais que a ID do Microsoft Entra para alterações baseadas em nuvem. Essas verificações são executadas durante as alterações de senha e eventos de redefinição de senha em controladores de domínio do AD DS (Active Directory Domain Services) locais.

Princípios de design

A Proteção de Senha do Microsoft Entra foi projetada com os seguintes princípios em mente:

- Os controladores de domínio (DCs) nunca precisam se comunicar diretamente com a Internet.

- Nenhuma porta de rede nova é aberta nos DCs.

- Não é necessária nenhuma alteração no esquema do AD DS. O software usa os objetos de esquema serviceConnectionPoint e contêiner do AD DS existentes.

- Qualquer domínio do AD DS com suporte ou nível funcional de floresta pode ser usado.

- O software não cria ou requer contas nos domínios do AD DS protegidos por ele.

- As senhas de texto não criptografado do usuário nunca saem do controlador de domínio, seja durante operações de validação de senha ou em qualquer outro momento.

- O software não depende de outros recursos do Microsoft Entra. Por exemplo, a PHS (sincronização de hash de senha) do Microsoft Entra não está relacionada ou é necessária para a Proteção de Senha do Microsoft Entra.

- Há suporte para a implantação incremental, mas a política de senha só é imposta quando o agente de controlador de domínio (agente de DC) está instalado.

Implantação incremental

A proteção de senha do Microsoft Entra dá suporte à implantação incremental entre controladores de domínio (DCs) em um domínio do AD DS. É importante entender o que isso realmente significa e quais são as compensações.

O software agente DC de proteção de senha Microsoft Entra só pode validar senhas quando instalado em um DC e somente para alterações de senha enviadas a esse DC. Não é possível controlar quais DCs são escolhidos por computadores cliente windows para processar alterações de senha do usuário. Para garantir um comportamento consistente e a aplicação universal da segurança do Microsoft Entra Password Protection, o software do agente DC deve ser instalado em todos os DCs de um domínio.

Muitas organizações desejam testar cuidadosamente o Microsoft Entra Password Protection em um subconjunto de seus DCs antes de uma implantação completa. Para dar suporte a esse cenário, o Microsoft Entra Password Protection dá suporte à implantação parcial. O software do agente dc em um determinado DC valida ativamente senhas mesmo quando outros DCs no domínio não têm o software do agente dc instalado. Implantações parciais desse tipo não são seguras e não são recomendadas além de para fins de teste.

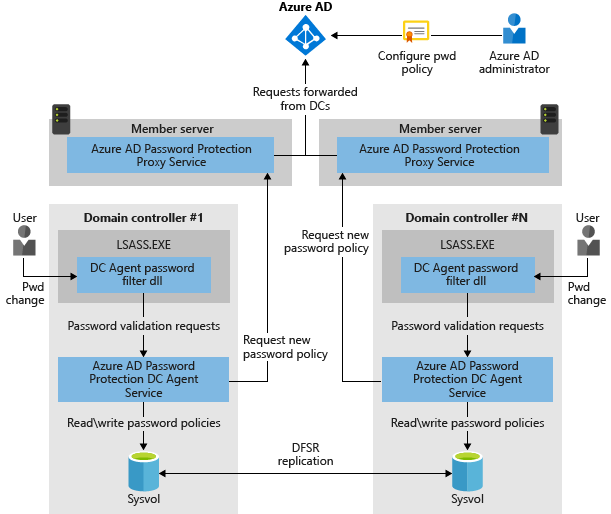

Diagrama de arquitetura

É importante entender os conceitos de design e função subjacentes antes de implantar o Microsoft Entra Password Protection em um ambiente do AD DS local. O diagrama a seguir mostra como os componentes do Microsoft Entra Password Protection funcionam juntos:

- O serviço de proxy de proteção de senha do Microsoft Entra é executado em qualquer computador ingressado no domínio na floresta atual do AD DS. A finalidade principal do serviço é encaminhar solicitações de download de políticas de senha dos controladores de domínio para o Microsoft Entra ID e, em seguida, devolver as respostas do Microsoft Entra ID aos controladores de domínio.

- A DLL do filtro de senha do Agente DC recebe do sistema operacional as solicitações de validação das senhas dos usuários. O filtro os encaminha para o serviço do DC Agent que está sendo executado localmente no DC.

- O serviço DC Agent do Microsoft Entra Password Protection recebe solicitações de validação de senha da DLL de filtro de senha do DC Agent. O serviço DC Agent os processa usando a política de senha atual (disponível localmente) e retorna o resultado de aprovado ou reprovado.

Como funciona a Proteção de Senha do Microsoft Entra

Os componentes locais do Microsoft Entra Password Protection funcionam da seguinte maneira:

Cada instância do serviço Proxy de Proteção de Senha do Microsoft Entra divulga-se aos DCs da floresta criando um objeto serviceConnectionPoint no Active Directory.

Cada serviço de agente de DC para a Proteção de Senha do Microsoft Entra também cria um objeto serviceConnectionPoint no Active Directory. Esse objeto é usado principalmente para relatórios e diagnósticos.

O serviço DC Agent é responsável por iniciar o download de uma nova política de senha do Microsoft Entra ID. A primeira etapa é localizar um serviço de proxy da proteção de senha do Microsoft Entra consultando a floresta para objetos serviceConnectionPoint.

Quando um serviço proxy disponível é encontrado, o Agente DC envia uma solicitação para download da política de senha ao serviço proxy. O serviço proxy, por sua vez, envia a solicitação para o Microsoft Entra ID e, em seguida, retorna a resposta ao serviço do Agente DC.

Depois que o serviço DC Agent recebe uma nova política de senha do Microsoft Entra ID, o serviço armazena a política em uma pasta dedicada na raiz do compartilhamento de pasta de domínio sysvol. Ele também monitora essa pasta para acompanhar quando políticas mais recentes são replicadas de outros serviços de agente de DC no domínio.

O serviço DC Agent sempre solicita uma nova política na inicialização do serviço. Depois de iniciado, ele verifica a cada hora a duração da política atual que está disponível localmente. Se a política tiver mais de uma hora, o DC Agent solicitará uma nova política do Microsoft Entra ID por meio do serviço de proxy, conforme descrito anteriormente. Se a política atual não for mais antiga do que uma hora, o Agente de DC continuará a usar essa política.

Quando eventos de alteração de senha são recebidos por um DC, a política armazenada em cache é usada para determinar se a nova senha é aceita ou rejeitada.

Principais considerações e características

- Sempre que uma política de senha do Microsoft Entra Password Protection é baixada, essa política é específica para um locatário. Em outras palavras, as políticas de senha são sempre uma combinação da lista global de senhas proibidas da Microsoft e da lista de senhas proibidas personalizadas por locatário.

- O Agente de DC comunica-se com o serviço proxy por meio do RPC via TCP. O serviço proxy escuta essas chamadas em uma porta RPC dinâmica ou estática, dependendo da configuração.

- O DC Agent nunca escuta em uma porta disponível na rede.

- O serviço de proxy nunca chama o serviço do Agente DC.

- O serviço proxy é sem estado. Ele nunca armazena em cache políticas ou qualquer outro estado baixado do Azure.

- O registro de proxy funciona adicionando credenciais à Entidade de Serviço AADPasswordProtectionProxy. Não se assuste com nenhum evento nos logs de auditoria quando isso ocorrer.

- O serviço DC Agent sempre usa a política de senha mais recente disponível localmente para avaliar a senha de um usuário. Se nenhuma política de senha estiver disponível no DC local, a senha será aceita automaticamente. Quando isso acontece, uma mensagem de evento é registrada para avisar o administrador.

- O Microsoft Entra Password Protection não é um motor de aplicação de políticas em tempo real. Pode haver um atraso entre o momento em que uma alteração na configuração da política de senha é feita no Microsoft Entra ID e o momento em que essa alteração chega e é imposta em todos os Controladores de Domínio (DCs).

- O Microsoft Entra Password Protection atua como um suplemento às políticas de senha do AD DS existentes, não como uma substituição. Isso inclui quaisquer outras dlls de filtro de senha de terceiros que possam ser instaladas. O AD DS sempre requer que todos os componentes de validação de senha concordem antes de aceitar uma senha.

Associação de floresta/locatário para a proteção de senha do Microsoft Entra

A implantação do Microsoft Entra Password Protection em uma floresta do AD DS requer o registro dessa floresta com a ID do Microsoft Entra. Cada serviço proxy implantado também deve ser registrado com a ID do Microsoft Entra. Esses registros de floresta e proxy estão associados a um locatário específico do Microsoft Entra, que é identificado implicitamente pelas credenciais usadas durante o registro.

A floresta do AD DS e todos os serviços de proxy implantados dentro de uma floresta devem ser registrados com o mesmo locatário. Não há suporte para que uma floresta do AD DS ou quaisquer serviços de proxy nessa floresta sejam registrados em diferentes locatários do Microsoft Enterprise. Os sintomas de uma implantação configurada incorretamente incluem a incapacidade de baixar políticas de senha.

Observação

Os clientes que têm vários locatários do Microsoft Entra devem, portanto, escolher um locatário distinto para registrar cada floresta para fins de proteção de senha do Microsoft Entra.

Baixar

Os dois instaladores de agente necessários para o Microsoft Entra Password Protection estão disponíveis no Microsoft Download Center.

Próximas etapas

Para começar a usar o Microsoft Entra Password Protection local, conclua as seguintes instruções: