Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Você pode usar o portal do Azure para criar um gateway de aplicativo com um certificado para terminação TLS. Uma regra de roteamento é usada para redirecionar o tráfego HTTP para a porta HTTPS no gateway do seu aplicativo. Neste exemplo, você também pode criar um conjunto de escala de máquina virtual para pool de back-end do gateway do aplicativo que contém duas instâncias de máquina virtual.

Neste artigo, você aprenderá como:

- Criar um certificado autoassinado

- Configurar uma rede

- Criar um gateway de aplicativo com o certificado

- Adicionar um ouvinte e uma regra de direcionamento

- Criar um conjunto de dimensionamento de máquinas virtuais com o pool de back-end padrão

Se você não tiver uma assinatura do Azure, crie uma conta gratuita antes de começar.

Observação

Recomendamos que você use o módulo Az PowerShell do Azure para interagir com o Azure. Para começar, consulte Instalar o Azure PowerShell. Para saber como migrar para o módulo Az PowerShell, confira Migrar o Azure PowerShell do AzureRM para o Az.

Este tutorial requer o módulo do Azure PowerShell versão 1.0.0 ou posterior para criar um certificado e instalar o IIS. Execute Get-Module -ListAvailable Az para encontrar a versão. Se você precisa atualizar, consulte Instalar o módulo do Azure PowerShell. Para executar os comandos neste tutorial, você também precisa executar Login-AzAccount para criar uma conexão com o Azure.

Criar um certificado autoassinado

Para uso em produção, você deve importar um certificado válido assinado por um fornecedor confiável. Para este tutorial, você cria um certificado autoassinado usando o New-SelfSignedCertificate. Você pode usar o Export-PfxCertificate com a impressão digital que foi retornada para exportar um arquivo pfx do certificado.

New-SelfSignedCertificate `

-certstorelocation cert:\localmachine\my `

-dnsname www.contoso.com

Você deverá ver algo parecido com este resultado:

PSParentPath: Microsoft.PowerShell.Security\Certificate::LocalMachine\my

Thumbprint Subject

---------- -------

E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 CN=www.contoso.com

Use a impressão digital para criar o arquivo pfx:

$pwd = ConvertTo-SecureString -String "Azure123456!" -Force -AsPlainText

Export-PfxCertificate `

-cert cert:\localMachine\my\E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 `

-FilePath c:\appgwcert.pfx `

-Password $pwd

Criar um Gateway de Aplicativo

Uma rede virtual é necessária para a comunicação entre os recursos que você criar. Duas sub-redes são criadas neste exemplo: um para o gateway de aplicativo e a outra para os servidores de back-end. Você pode criar uma rede virtual ao mesmo tempo que cria o gateway de aplicativo.

Entre no portal do Azure.

Clique em Criar um recurso encontrado na parte superior esquerda do portal do Azure.

Selecione Rede e depois Gateway de Aplicativo na lista em destaque.

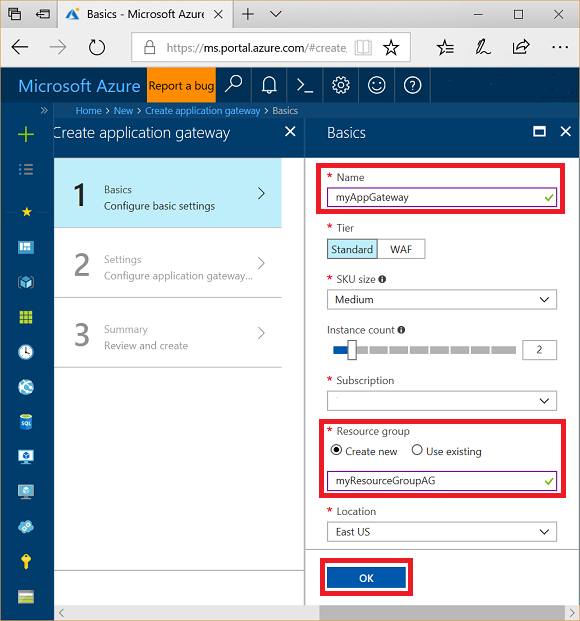

Insira esses valores para o gateway de aplicativo:

myAppGateway - para o nome do gateway de aplicativo.

myResourceGroupAG - para o novo grupo de recursos.

Aceite os valores padrão para as outras configurações e, em seguida, clique em OK.

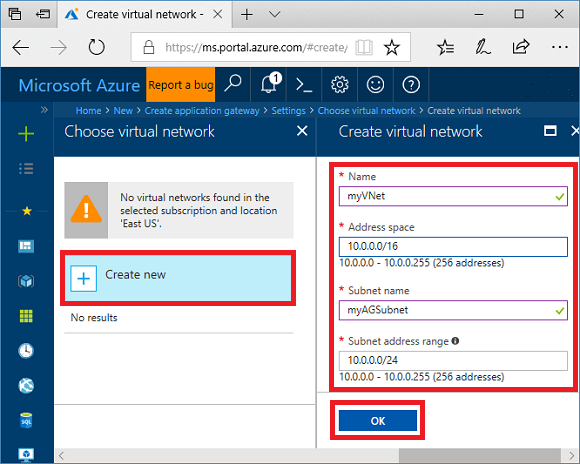

Clique em Escolher uma rede virtual, clique em Criar novo e insira esses valores para a rede virtual:

myVNet – para o nome da rede virtual.

10.0.0.0/16 – para o espaço de endereço da rede virtual.

myAGSubnet – para o nome da sub-rede.

10.0.0.0/24 - para o espaço de endereço da sub-rede.

Clique em OK para criar a rede virtual e a sub-rede.

Em Configuração de IP de Frontend, selecione as opções Tipo de endereço IPPúblico e Criar novo. Insira myAGPublicIPAddress como o nome. Aceite os valores padrão para as outras configurações e, em seguida, clique em OK.

Em Configuração do ouvinte, selecione HTTPS,escolha Selecionar um arquivo, navegue até o arquivo c:\appgwcert.pfx e selecione Abrir.

Insira appgwcert como o nome do certificado e Azure123456! como a senha.

Deixe o firewall do aplicativo Web desabilitado e selecione OK.

Examine as configurações na página de resumo e selecione OK para criar os recursos de rede e o gateway de aplicativo. A criação do gateway de aplicativo pode levar vários minutos, aguarde até que a implantação seja concluída com êxito antes de passar para a próxima seção.

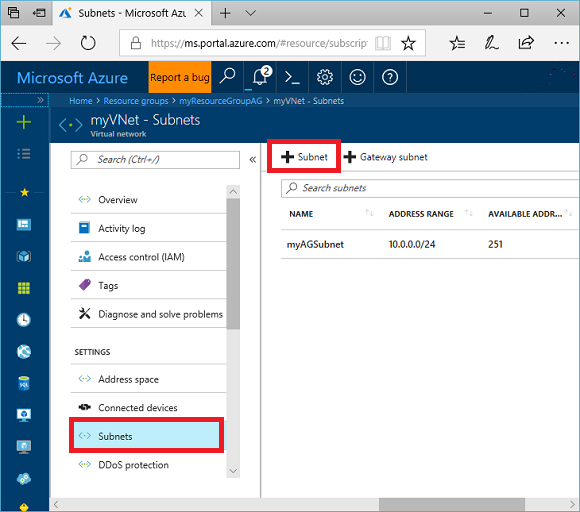

Adicionar uma sub-rede

Selecione Todos os recursos no menu esquerdo e selecione myVNet na lista de recursos.

Selecione Sub-redes e clique em Sub-rede.

Digite myBackendSubnet como o nome da sub-rede.

Insira 10.0.2.0/24 como o intervalo de endereços e selecione OK.

Adicionar um ouvinte e uma regra de direcionamento

Adicionar o ouvinte

Primeiro, adicione o ouvinte denominado myListener à porta 80.

- Abra o grupo de recursos myResourceGroupAG e selecione myAppGateway.

- Selecione Ouvintes e selecione + Básico.

- Insira MyListener como o nome.

- Insira httpPort como o novo nome de porta de front-end e 80 como a porta.

- Verifique se o protocolo está definido como HTTPe selecione OK.

Adicionar uma regra de roteamento com uma configuração de redirecionamento

- Em myAppGateway, selecione regras e, em seguida, selecione +Solicitar regra de roteamento.

- Em Nome da regra, digite Rule2.

- Verifique se MyListener está selecionado como o ouvinte.

- Clique na guia Destinos de back-end e selecione Tipo de destino como Redirecionamento.

- Em Tipo de redirecionamento, selecione Permanente.

- Em Destino de redirecionamento, selecione Ouvinte.

- Verifique se o Ouvinte de destino está definido como appGatewayHttpListener.

- Em Incluir cadeia de caracteres de consulta e Incluir caminho, selecione Sim.

- Selecione Adicionar.

Observação

appGatewayHttpListener é o nome padrão do ouvinte. Confira mais informações em Configuração do ouvinte do Gateway de Aplicativo.

Criar um conjunto de dimensionamento de máquinas virtuais

Neste exemplo, você criará um conjunto de dimensionamento de máquinas virtuais configurado para fornecer servidores para o pool de back-end no gateway de aplicativo.

- No canto superior esquerdo do portal, selecione + Criar um recurso.

- Selecione Computação.

- Na caixa de pesquisa, digite conjunto de dimensionamento e pressione Enter.

- Selecione Conjunto de dimensionamento de máquinas virtuaise selecione Criar.

- Em Nome do conjunto de dimensionamento de máquinas virtuais, digite myvmss.

- Como imagem de disco do sistema operacional, verifique se Windows Server 2016 Datacenter está selecionado.

- Em Grupo de recursos, selecione myResourceGroupAG.

- Em Nome de usuário, digite azureuser.

- Na Senha, digite Azure123456! e confirme.

- Em Contagem de instâncias, verifique se o valor é 2.

- Em Tamanho da instância, selecione D2s_v3.

- Em Redes, defina Escolher opções de balanceamento de carga como Gateway de Aplicativo.

- Verifique se Gateway de Aplicativo está definido como myAppGateway.

- Verifique se Sub-rede está definido como myBackendSubnet.

- Selecione Criar.

Associar o conjunto de dimensionamento ao pool de back-end apropriado

A interface do usuário do portal do conjunto de dimensionamento de máquinas virtuais cria um novo pool de back-end para o conjunto de dimensionamento, mas é melhor associá-la ao appGatewayBackendPool existente.

- Abra o grupo de recursos myResourceGroupAg.

- Selecione myAppGateway.

- Selecione Pools de back-end.

- Selecione myAppGatewaymyvmss.

- Selecione Remover todos os destinos do pool de back-end.

- Selecione Salvar.

- Depois que esse processo for concluído, selecione o pool de back-end myAppGatewaymyvmss, selecione Excluir e OK para confirmar.

- Selecione appGatewayBackendPool.

- Em Destinos, selecione VMSS.

- Em VMSS, selecione myvmss.

- Em Configurações do Adaptador de Rede, selecione myvmssNic.

- Selecione Salvar.

Atualizar o conjunto de dimensionamento

Por fim, você deve atualizar o conjunto de dimensionamento com essas alterações.

- Selecione o conjunto de dimensionamento myvmss.

- Em Configurações, selecione Instâncias.

- Selecione ambas as instâncias e selecione Atualizar.

- Clique em Sim para confirmar.

- Depois que isso for concluído, volte para myAppGateway e selecione Pools de back-end. Agora você vai ver que o appGatewayBackendPool tem dois destinos, e myAppGatewaymyvmss não tem destinos.

- Selecione myAppGatewaymyvmsse selecione Excluir.

- Selecione OK para confirmar.

Instalar o IIS

Uma maneira fácil de instalar o IIS no conjunto de dimensionamento é usando o PowerShell. No portal, clique no ícone do Cloud Shell e selecione PowerShell.

Cole o comando a seguir na janela do PowerShell e pressione Enter.

$publicSettings = @{ "fileUris" = (,"https://raw.githubusercontent.com/Azure/azure-docs-powershell-samples/master/application-gateway/iis/appgatewayurl.ps1");

"commandToExecute" = "powershell -ExecutionPolicy Unrestricted -File appgatewayurl.ps1" }

$vmss = Get-AzVmss -ResourceGroupName myResourceGroupAG -VMScaleSetName myvmss

Add-AzVmssExtension -VirtualMachineScaleSet $vmss `

-Name "customScript" `

-Publisher "Microsoft.Compute" `

-Type "CustomScriptExtension" `

-TypeHandlerVersion 1.8 `

-Setting $publicSettings

Update-AzVmss `

-ResourceGroupName myResourceGroupAG `

-Name myvmss `

-VirtualMachineScaleSet $vmss

Atualizar o conjunto de dimensionamento

Depois de alterar as instâncias com o IIS, você deve atualizar novamente o conjunto de dimensionamento com essa alteração.

- Selecione o conjunto de dimensionamento myvmss.

- Em Configurações, selecione Instâncias.

- Selecione ambas as instâncias e selecione Atualizar.

- Clique em Sim para confirmar.

Testar o gateway de aplicativo

Você pode obter o endereço IP público do aplicativo na página Visão Geral do gateway de aplicativo.

Selecione myAppGateway.

Na página Visão Geral, anote o endereço IP em Endereço IP público de front-end.

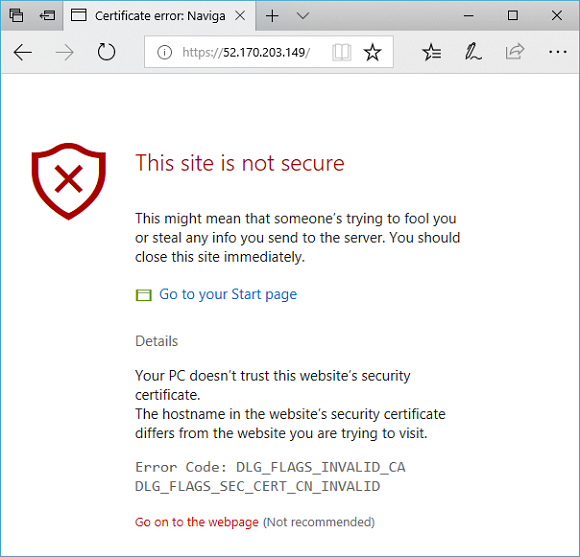

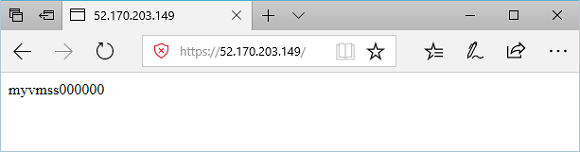

Copie o endereço IP público e cole-o na barra de endereços do seu navegador. Por exemplo, http://52.170.203.149

Para aceitar o aviso de segurança se você usou um certificado autoassinado, selecione Detalhes e depois Prosseguir para a página da Web. Seu site de IIS protegido é exibido, como no exemplo a seguir:

Próximas etapas

Saiba como Criar um gateway de aplicativo com redirecionamento interno.