Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Em vez de configurar manualmente a Configuração de Aplicativos do Azure, você pode tratar sua configuração como um artefato implantável. A Configuração de Aplicativos dá suporte aos seguintes métodos para ler e gerenciar sua configuração durante a implantação:

- Um modelo do ARM (modelo do Azure Resource Manager)

- Bíceps

- Terraform

Quando você usa processos de implantação automatizados para gerenciar sua configuração, as entidades de serviço que executam a implantação precisam de funções e permissões específicas para acessar dados e recursos da Configuração de Aplicativos. Este artigo discute as funções e permissões necessárias. Ele também mostra como configurar implantações quando você usa uma rede privada para acessar a Configuração de Aplicativos.

Gerenciar recursos de Configuração de Aplicativos na implantação

Você deve ter permissões do Azure Resource Manager para gerenciar recursos de Configuração de Aplicativos.

Autorização do Azure Resource Manager

Determinadas funções de RBAC (controle de acesso baseado em função) do Azure fornecem as permissões necessárias para gerenciar recursos de Configuração de Aplicativos. Especificamente, as funções que permitem as seguintes ações fornecem estas permissões:

Microsoft.AppConfiguration/configurationStores/writeMicrosoft.AppConfiguration/configurationStores/*

As funções internas que permitem essas ações incluem as seguintes funções:

- Owner

- Contributor

Para obter mais informações sobre o RBAC do Azure e o Microsoft Entra ID, consulte Acessar a Configuração de Aplicativos do Azure usando o Microsoft Entra ID.

Gerenciar dados da Configuração de Aplicativos na implantação

Você pode gerenciar dados da Configuração de Aplicativos, como valores de chave e instantâneos, na implantação. Ao gerenciar dados da Configuração de Aplicativos como um artefato implantável, recomendamos que você defina o modo de autenticação Azure Resource Manager de configuração como Passagem. Neste modo de autenticação:

- O acesso a dados requer uma combinação de plano de dados e funções de gerenciamento do Azure Resource Manager.

- O acesso a dados pode ser atribuído ao chamador de implantação para fins de auditoria.

Importante

A versão da API 2023-08-01-preview ou posterior do plano de controle de Configuração de Aplicativos é necessária para configurar o modo de autenticação Azure Resource Manager usando um modelo do ARM, Bicep ou a API REST. Para obter exemplos de API REST, consulte o repositório GitHub azure-rest-api-specs.

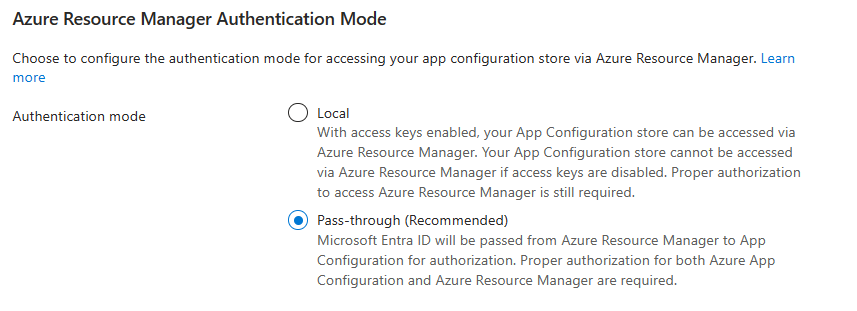

Modo de autenticação do Azure Resource Manager

Para usar o portal do Azure para configurar o modo de autenticação do Azure Resource Manager de um recurso de Configuração de Aplicativos, execute as seguintes etapas:

Entre no portal do Azure e vá para o recurso de Configuração de Aplicativos.

Selecione Configurações>Configurações de acesso.

Na página Configurações de acesso, vá para a seção Modo de Autenticação do Azure Resource Manager. Ao lado de Modo de autenticação, selecione um modo de autenticação. Passagem é o modo recomendado.

Observação

O modo de autenticação Local é fornecido para compatibilidade com versões anteriores. Há várias limitações para esse modo:

- Não há suporte para auditoria adequada para acessar dados na implantação.

- O acesso a dados chave-valor dentro de um modelo do ARM, Bicep e Terraform será desabilitado se a autenticação de chave de acesso estiver desabilitada.

- As permissões do plano de dados da Configuração de Aplicativos não são necessárias para acessar dados.

Autorização da Configuração de Aplicativo

Quando o modo de autenticação do Azure Resource Manager do recurso de Configuração de Aplicativos for Passagem, você deverá ter permissões de plano de dados da Configuração de Aplicativos para ler e gerenciar dados de Configuração de Aplicativos na implantação. O recurso também pode ter outros requisitos de permissão de gerenciamento de linha de base.

As permissões do plano de dados da Configuração de Aplicativos incluem as seguintes ações:

Microsoft.AppConfiguration/configurationStores/*/readMicrosoft.AppConfiguration/configurationStores/*/write

As funções internas que permitem ações do plano de dados incluem as seguintes funções:

-

Proprietário de Dados de Configuração de Aplicativos: permite ações

Microsoft.AppConfiguration/configurationStores/*/readeMicrosoft.AppConfiguration/configurationStores/*/write, entre outras -

Leitor de Dados de Configuração de Aplicativos: Permite ações

Microsoft.AppConfiguration/configurationStores/*/read

Para obter mais informações sobre o RBAC do Azure e o Microsoft Entra ID, consulte Acessar a Configuração de Aplicativos do Azure usando o Microsoft Entra ID.

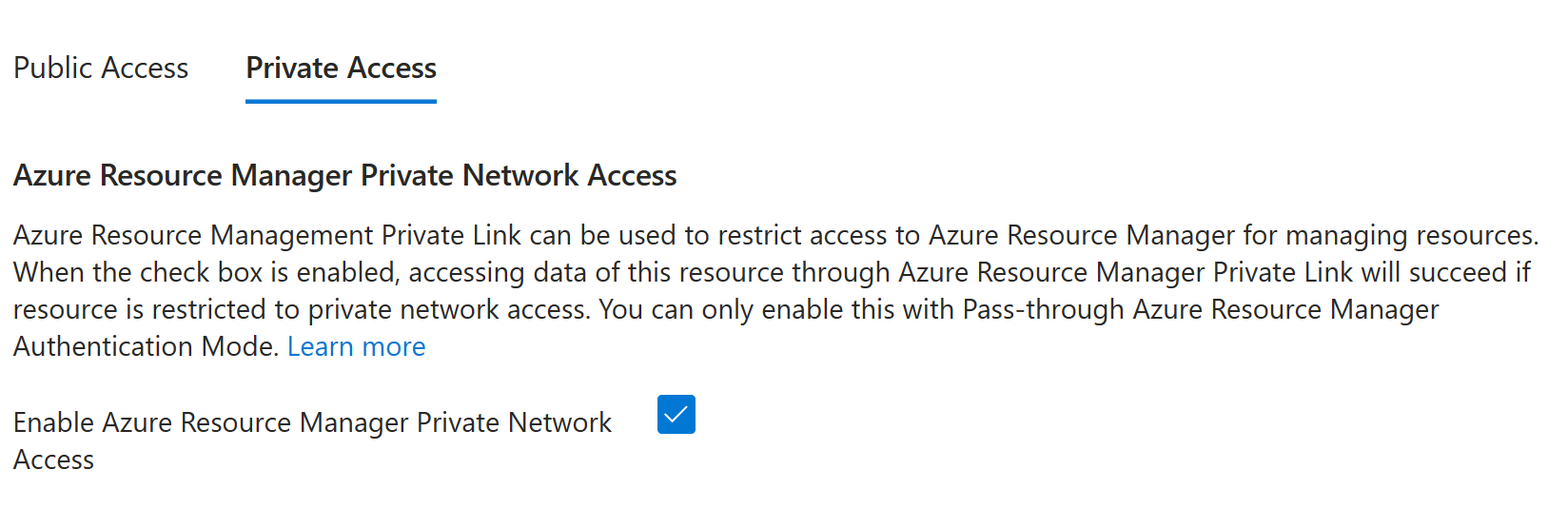

Acesso à rede privada

Quando você restringe um recurso de Configuração de Aplicativos ao acesso à rede privada, as implantações que acessam dados da Configuração de Aplicativos por meio de redes públicas são bloqueadas. Para que as implantações tenham sucesso quando o acesso a um recurso de Configuração de Aplicativos é restrito a redes privadas, você deve executar as seguintes ações:

- Configurar um link privado de Gerenciamento de Recursos do Azure.

- Em seu recurso de Configuração de Aplicativos, defina o modo de autenticação do Azure Resource Manager como Passagem.

- Em seu recurso de Configuração de Aplicativos, habilite o acesso à rede privada do Azure Resource Manager.

- Execute implantações que acessam dados da Configuração de Aplicativos por meio do link privado configurado do Azure Resource Manager.

Quando todos esses critérios são atendidos, as implantações podem acessar com sucesso os dados da Configuração de Aplicativos.

Para usar o portal do Azure para habilitar o acesso à rede privada do Azure Resource Manager para um recurso de Configuração de Aplicativos, execute as seguintes etapas:

Entre no portal do Azure e vá para o recurso de Configuração de Aplicativos.

Selecione Configurações>Rede.

Vá para a guia Acesso Privado e selecione Habilitar Acesso à Rede Privada do Azure Resource Manager.

Observação

Você pode habilitar o acesso à rede privada do Azure Resource Manager somente quando usar o modo de autenticação de Passagem.

Próximas etapas

Para saber como usar um modelo do ARM e o Bicep para implantação, confira os seguintes inícios rápidos: