Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Se o aplicativo ou a infraestrutura monitorado estiver atrás de um firewall, você precisará configurar o acesso à rede para permitir a comunicação com os serviços do Azure Monitor .

O Azure Monitor usa marcas de serviço, que fornecem uma maneira mais confiável e dinâmica de gerenciar o acesso à rede. As marcas de serviço são atualizadas regularmente e podem ser recuperadas por meio de uma API, garantindo que você tenha as informações de endereço IP disponíveis mais recentes sem a necessidade de atualizações manuais.

Se você estiver usando grupos de segurança de rede do Azure, poderá gerenciar o acesso com marcas de serviço de rede do Azure. Para recursos híbridos ou locais, você pode baixar as listas de endereços IP equivalentes como arquivos JSON, que são atualizados semanalmente. Para cobrir todas as exceções necessárias, use as marcas ActionGroupApplicationInsightsAvailabilityde serviço e AzureMonitor. Para obter mais informações, consulte a Visão geral das Marcas de Serviço do Azure.

Observação

- Todo o tráfego do Application Insights representa o tráfego de saída, exceto para o monitoramento de disponibilidade e grupos de ações de webhook, que também exigem regras de firewall de entrada.

- As marcas de serviço não substituem as verificações de validação/autenticação necessárias para comunicações entre locatários entre o recurso do Azure de um cliente e outros recursos de marca de serviço.

Portas de saída

Para permitir que o SDK do Application Insights ou do Application Insights Agent enviem dados para o portal, você precisa abrir algumas portas de saída no firewall do servidor.

| Propósito | Nome do host | Tipo | Portas |

|---|---|---|---|

| Telemetria | dc.applicationinsights.azure.comdc.applicationinsights.microsoft.comdc.services.visualstudio.com{region}.in.applicationinsights.azure.com |

Mundial Mundial Mundial Regional |

443 |

| Métricas dinâmicas | live.applicationinsights.azure.comrt.applicationinsights.microsoft.comrt.services.visualstudio.com{region}.livediagnostics.monitor.azure.comExemplo para {region}: westus2 |

Mundial Mundial Mundial Regional |

443 |

Observação

Os pontos de extremidade de ingestão do Application Insights são apenas IPv4.

O Azure Governamental usa o domínio

.usde nível superior em vez de.com. Compare os pontos de extremidade públicos do Azure e do Azure Governamental para serviços comuns do Azure.

Agente do Application Insights

A configuração do Application Insights Agent é necessária somente ao fazer alterações.

| Propósito | Nome do host | Portas |

|---|---|---|

| Configuração | management.core.windows.net |

443 |

| Configuração | management.azure.com |

443 |

| Configuração | login.windows.net |

443 |

| Configuração | login.microsoftonline.com |

443 |

| Configuração | secure.aadcdn.microsoftonline-p.com |

443 |

| Configuração | auth.gfx.ms |

443 |

| Configuração | login.live.com |

443 |

| Instalação |

globalcdn.nuget.org, ,packages.nuget.orgapi.nuget.org/v3/index.jsonnuget.org, , api.nuget.orgdc.services.vsallin.net |

443 |

Testes de disponibilidade

Para obter mais informações sobre testes de disponibilidade, consulte Teste de disponibilidade privada.

Pontos de extremidade da API de Consulta de Logs

A partir de 1º de julho de 2025, o Log Analytics impõe o TLS 1.2 ou superior para comunicação segura. Para obter mais informações, consulte os dados de Logs Seguros em trânsito.

| Propósito | Nome do host | Portas |

|---|---|---|

| Application Insights | api.applicationinsights.ioapi1.applicationinsights.ioapi2.applicationinsights.ioapi3.applicationinsights.ioapi4.applicationinsights.ioapi5.applicationinsights.ioapi.applicationinsights.azure.com*.api.applicationinsights.azure.com |

443 |

| Log Analytics | api.loganalytics.io*.api.loganalytics.ioapi.loganalytics.azure.comapi.monitor.azure.com*.api.monitor.azure.com |

443 |

| Azure Data Explorer | ade.loganalytics.ioade.applicationinsights.ioadx.monitor.azure.com*.adx.monitor.azure.com*.adx.applicationinsights.azure.comadx.applicationinsights.azure.comadx.loganalytics.azure.com*.adx.loganalytics.azure.com |

443 |

Pontos de extremidade da API de Ingestão de Logs

A partir de 1º de março de 2026, a Ingestão de Logs impõe o TLS 1.2 ou superior para comunicação segura. Para obter mais informações, consulte os dados de Logs Seguros em trânsito.

| Propósito | Nome do host | Portas |

|---|---|---|

| API de ingestão de logs | *.ingest.monitor.azure.comprod.la.ingest.monitor.core.windows.NET*.prod.la.ingestion.msftcloudes.comprod.la.ingestion.msftcloudes.com*.prod.la.ingest.monitor.core.windows.NET |

443 |

Análise do Application Insights

| Propósito | Nome do host | Portas |

|---|---|---|

| CDN (Rede de Distribuição de Conteúdo) | applicationanalytics.azureedge.net |

80.443 |

| Mídia CDN | applicationanalyticsmedia.azureedge.net |

80.443 |

A equipe do Application Insights é dona do domínio *.applicationinsights.io.

Portal do Log Analytics

| Propósito | Nome do host | Portas |

|---|---|---|

| Portal | portal.loganalytics.io |

443 |

A equipe do Log Analytics é dona do domínio *.loganalytics.io.

Extensão do Application Insights no portal do Azure

| Propósito | Nome do host | Portas |

|---|---|---|

| Extensão do Application Insights | stamp2.app.insightsportal.visualstudio.com |

80.443 |

| CDN da extensão do Application Insights | insightsportal-prod2-cdn.aisvc.visualstudio.cominsightsportal-prod2-asiae-cdn.aisvc.visualstudio.cominsightsportal-cdn-aimon.applicationinsights.io |

80.443 |

SDKs do Application Insights (Kits de Desenvolvimento de Software)

| Propósito | Nome do host | Portas |

|---|---|---|

| SDK do Application Insights JS CDN | az416426.vo.msecnd.netjs.monitor.azure.com |

80.443 |

WebHooks do grupo de ações

Você pode consultar a lista de endereços IP usados por grupos de ação adotando o comando Get-AzNetworkServiceTag do PowerShell.

Marca de serviço do grupos de ações

O gerenciamento de alterações nos endereços IP de origem pode ser demorado. O uso de marcas de serviço elimina a necessidade de atualizar sua configuração. Uma marca de serviço representa um grupo de prefixos de endereço IP de um serviço específico do Azure. A Microsoft gerencia os endereços IP e atualiza automaticamente a marca de serviço à medida que os endereços são alterados, eliminando a necessidade de atualizar as regras de segurança de rede do grupo de ações.

No portal do Azure, em Serviços do Azure, pesquise por Grupo de Segurança de Rede.

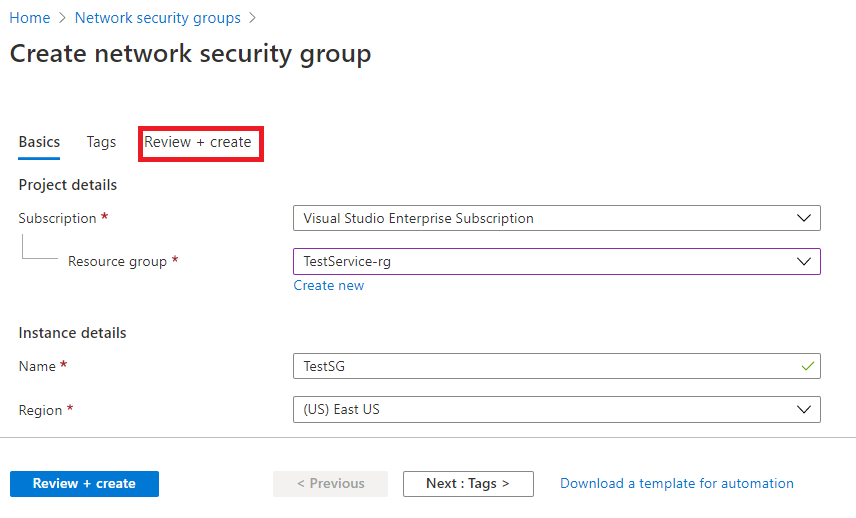

Selecione Adicionar e crie um grupo de segurança de rede:

- Adicione o nome do grupo de recursos e insira a informação de Detalhes da instância.

- Clique em Examinar + Criar, depois em Criar.

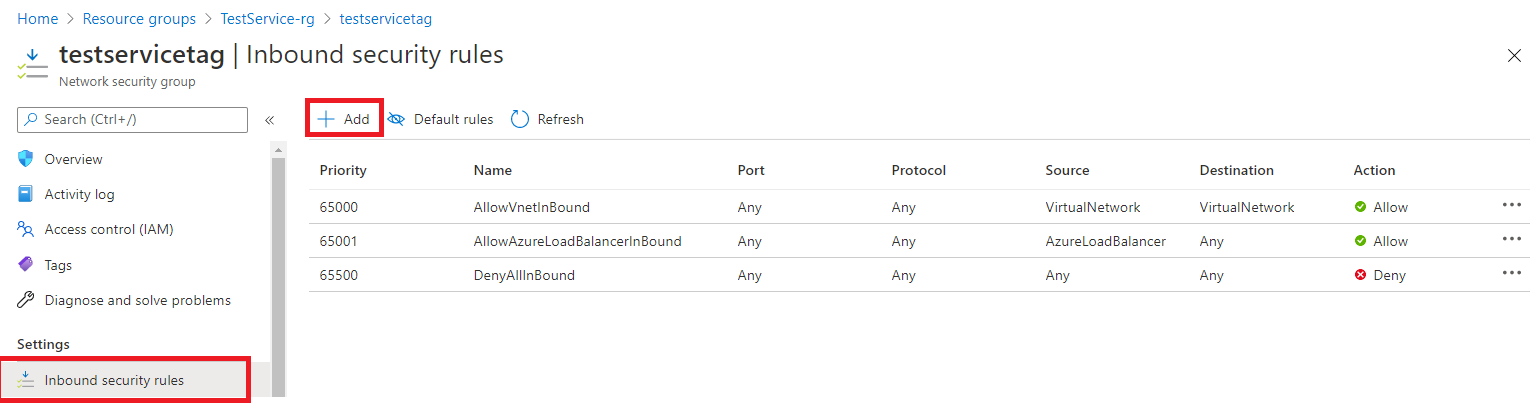

Acesse Grupo de Recursos e selecione o grupo de segurança de rede que você criou:

- Selecione Regras de segurança de entrada.

- Selecione Adicionar.

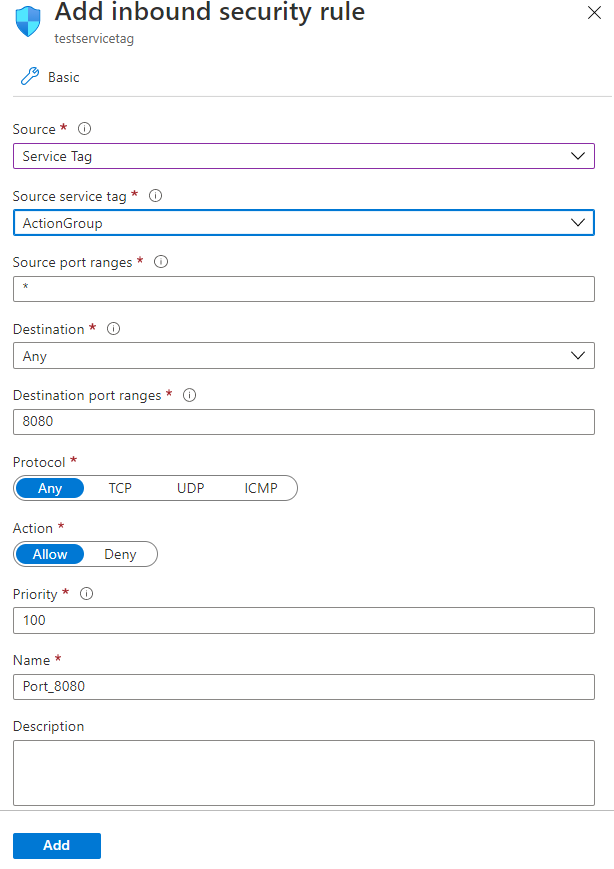

Uma nova janela será aberta no painel direito:

- Em Origem, insira Marca de Serviço.

- Em Marca de serviço de origem, insira ActionGroup.

- Selecione Adicionar.

Application Insights Profiler para .NET

| Propósito | Nome do host | Portas |

|---|---|---|

| Agente | agent.azureserviceprofiler.net*.agent.azureserviceprofiler.netprofiler.monitor.azure.com |

443 |

| Portal | gateway.azureserviceprofiler.netdataplane.diagnosticservices.azure.com |

443 |

| Armazenamento | *.core.windows.net |

443 |

Depurador de Instantâneos

Observação

O Application Insights Profiler para .NET e o Depurador de Instantâneos compartilham o mesmo conjunto de endereços IP.

| Propósito | Nome do host | Portas |

|---|---|---|

| Agente | agent.azureserviceprofiler.net*.agent.azureserviceprofiler.netsnapshot.monitor.azure.com |

443 |

| Portal | gateway.azureserviceprofiler.netdataplane.diagnosticservices.azure.com |

443 |

| Armazenamento | *.core.windows.net |

443 |

Perguntas frequentes

Esta seção fornece respostas para perguntas comuns.

É possível monitorar um servidor Web de intranet?

Sim, mas você precisa permitir o tráfego para nossos serviços por meio de exceções de firewall ou redirecionamentos de proxy.

Confira Endereços IP usados pelo Azure Monitor para examinar nossa lista completa de serviços e endereços IP.

Como redireciono o tráfego do meu servidor para um gateway na minha intranet?

Encaminhe o tráfego do seu servidor para um gateway na sua intranet substituindo pontos de extremidade na sua configuração. Se as Endpoint propriedades não estiverem presentes na configuração, essas classes usarão os valores padrão documentados em endereços IP usados pelo Azure Monitor.

Seu gateway deve rotear o tráfego para o endereço básico do nosso ponto de extremidade. Em sua configuração, substitua os valores padrão por http://<your.gateway.address>/<relative path>.

E se meu produto não der suporte a marcas de serviço?

Se o produto não der suporte a marcas de serviço, execute as seguintes etapas para garantir a conectividade completa:

- Verifique os intervalos de IP mais recentes nos intervalos de IP do Azure para download e no arquivo JSON de marcas de serviço, que é atualizado semanalmente.

- Examine os logs de firewall para solicitações bloqueadas e atualize sua lista de permissões conforme necessário.

Para obter mais informações, consulte a Visão geral das Marcas de Serviço do Azure.