Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Ao criar um AMPLS (Escopo de Link Privado do Azure Monitor), você limita o acesso aos recursos do Azure Monitor apenas para as redes conectadas ao ponto de extremidade privado. Este artigo fornece diretrizes sobre como criar sua configuração de link privado do Azure Monitor e outras considerações que você deve levar em conta antes de realmente implementá-la, usando as diretrizes em Configurar o link privado para o Azure Monitor.

Limites do AMPLS

Os objetos AMPLS têm os seguintes limites:

- Uma rede virtual só pode se conectar a um objeto AMPLS. Isso significa que o objeto AMPLS deve fornecer acesso a todos os recursos do Azure Monitor aos quais a rede virtual deve ter acesso.

- Um objeto AMPLS pode se conectar a até 3.000 workspaces do Log Analytics e até 10.000 componentes do Application Insights. Esse aumento de 300 workspaces do Log Analytics e 1.000 componentes do Application Insights está atualmente em visualização pública.

- Um recurso do Azure Monitor pode se conectar a até 100 AMPLS. Esse aumento para 5 AMPLS atualmente está em visualização pública.

- Um objeto "AMPLS" pode se conectar a até 10 endpoints privados.

Planeje de acordo com a topologia de rede

As seções a seguir descrevem como planejar sua configuração de link privado do Azure Monitor com base em sua topologia de rede.

Evitar substituições de DNS usando um único AMPLS

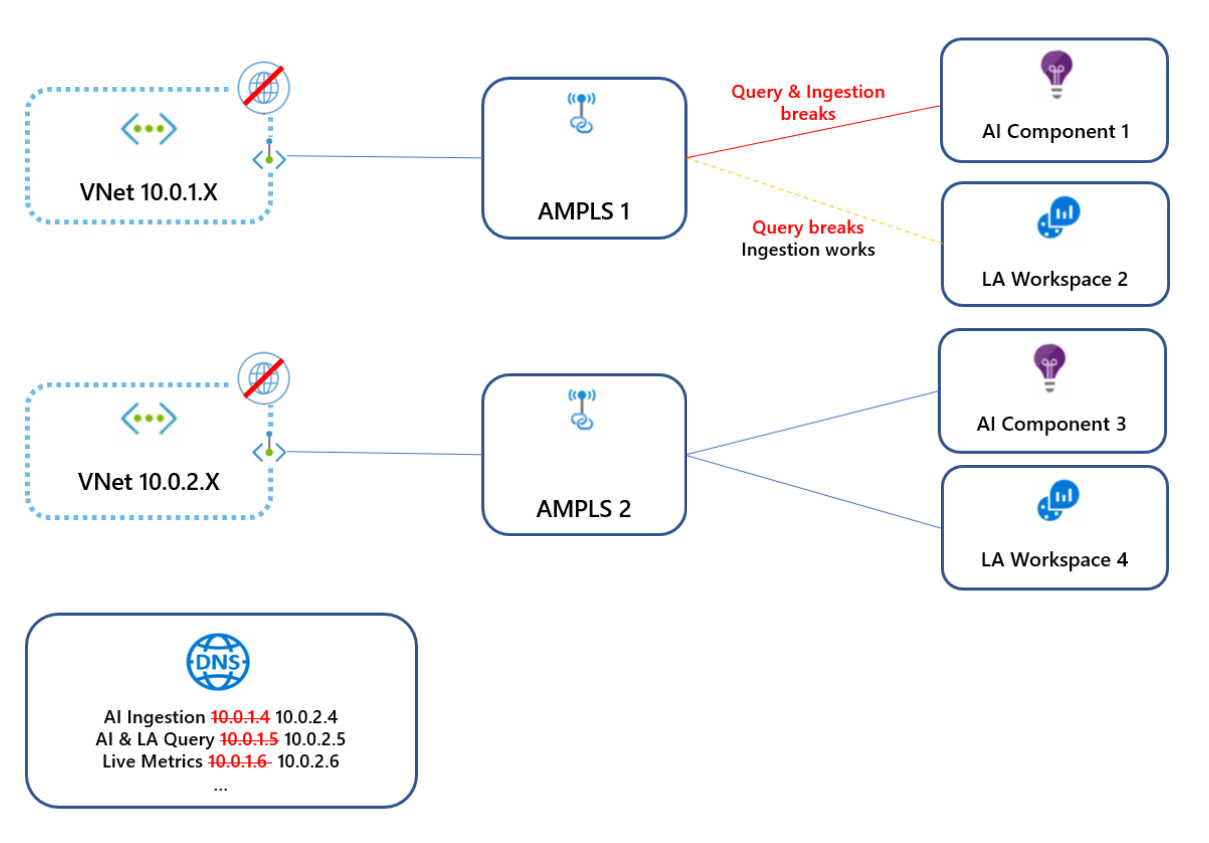

Algumas redes são compostas por várias redes virtuais ou outras redes conectadas. Se essas redes compartilharem o mesmo DNS, a configuração de um link privado em qualquer um deles atualizaria o DNS e afetaria o tráfego em todas as redes.

No diagrama a seguir, a rede virtual 10.0.1.x se conecta ao AMPLS1, que cria entradas DNS que mapeiam pontos de extremidade do Azure Monitor para IPs do intervalo 10.0.1.x. Posteriormente, a rede virtual 10.0.2. x se conecta ao AMPLS2, que substitui as mesmas entradas DNS ao mapear os mesmos pontos de extremidade globais/regionais para IPs do intervalo 10.0.2.x. Como essas redes virtuais não estão emparelhadas, a primeira rede virtual agora não consegue alcançar esses pontos de extremidade. Para evitar esse conflito, crie um único objeto AMPLS por DNS.

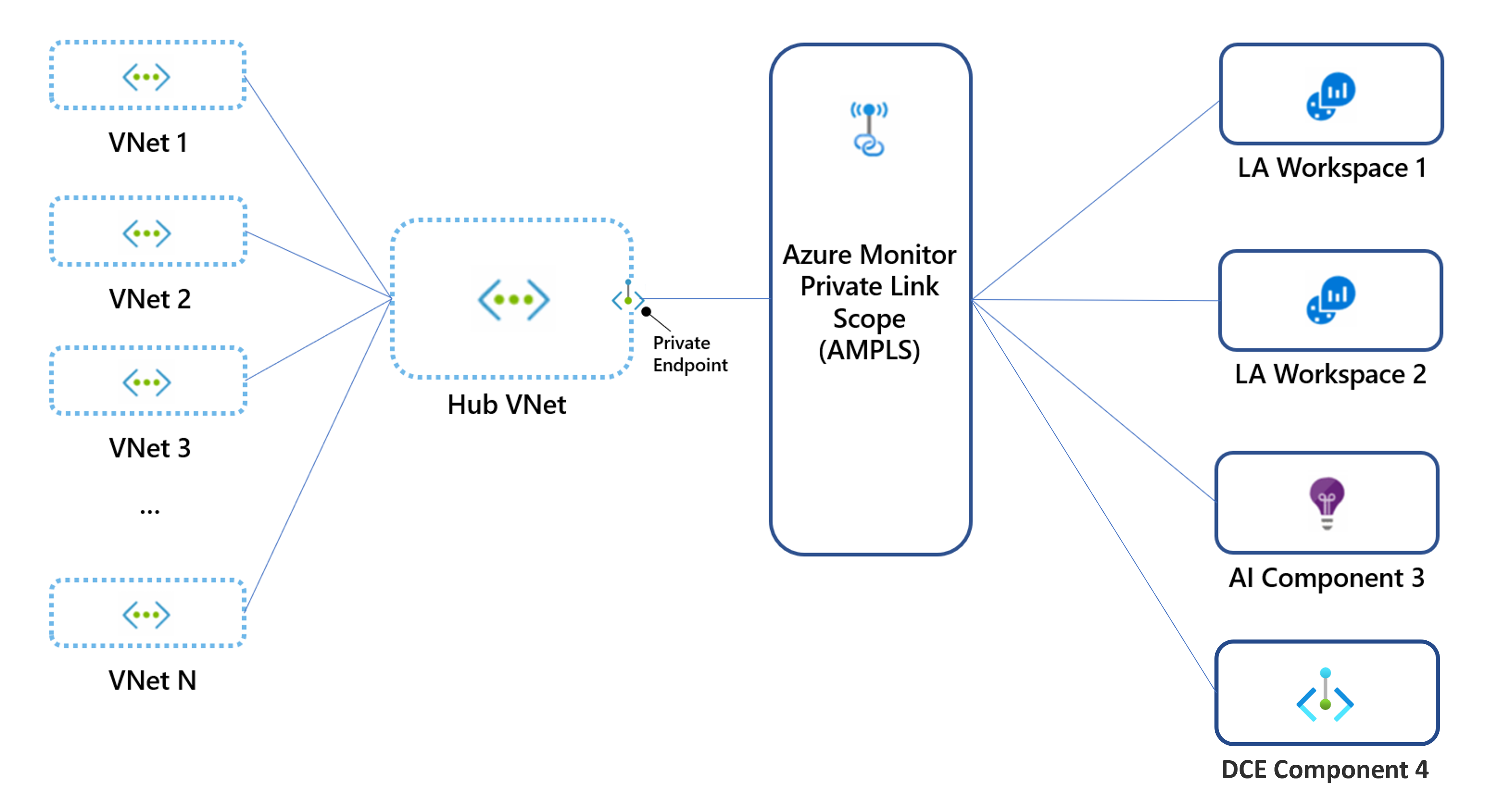

Redes hub-and-spoke

As redes de hub e spoke devem usar um único conjunto de conexões de link privado na rede hub (principal) e não em cada rede virtual spoke.

Você pode preferir criar links privados separados para suas redes virtuais de spoke para permitir que cada rede virtual acesse um conjunto limitado de recursos de monitoramento. Nesse caso, você pode criar um ponto de extremidade privado dedicado e AMPLS para cada rede virtual. É necessário verificar também se eles não compartilham as mesmas zonas DNS para evitar sobreposições de DNS.

Redes emparelhadas

Com o emparelhamento de redes, essas redes podem compartilhar os endereços IP umas das outras, e provavelmente compartilham o mesmo DNS. Nesse caso, crie um único link privado em uma rede acessível para suas outras redes. Evite criar vários pontos de extremidade privados e objetos AMPLS, pois apenas o último definido no DNS será aplicado.

Redes isoladas

Se suas redes não estiverem emparelhadas, você também precisará separar os seus DNS para usar links privados. Você pode, então, criar um ponto de extremidade privado separado para cada rede, e ainda um objeto AMPLS separado. Seus objetos AMPLS podem se vincular aos mesmos espaços de trabalho/componentes ou a diferentes.

Selecionar um modo de acesso

Os modos de acesso do link privado permitem controlar como os links privados afetam o tráfego de rede. O que você seleciona é fundamental para garantir o tráfego de rede contínuo e ininterrupto.

Os modos de acesso podem ser aplicados a todas as redes conectadas ao AMPLS ou a redes específicas conectadas a ele. Os modos de acesso são definidos separadamente para ingestão e consultas. Por exemplo, você pode definir o modo Somente Privado para ingestão e o modo Aberto para consultas.

Importante

A ingestão do Log Analytics usa pontos de extremidade específicos do recurso, portanto, não segue os modos de acesso do AMPLS. Para garantir que as solicitações de ingestão do Log Analytics não possam acessar os espaços de trabalho fora do AMPLS, defina o firewall de rede para bloquear o tráfego para pontos de extremidade públicos, independentemente dos modos de acesso AMPLS.

Modo de acesso somente privado

Esse modo permite que a rede virtual alcance apenas recursos de link privado no AMPLS. Essa é a opção mais segura e impede a exfiltração de dados bloqueando o tráfego do AMPLS para os recursos do Azure Monitor.

Modo de acesso aberto

Esse modo permite que a rede virtual alcance recursos do link privado e recursos que não estão no AMPLS (se eles aceitarem o tráfego de redes públicas). O modo de acesso aberto não impede a exfiltração de dados, mas ainda oferece os outros benefícios dos links privados. O tráfego para recursos de link privado é enviado por meio de pontos de extremidade privados antes de serem validados e, em seguida, transmitido pelo backbone da Microsoft. O modo Aberto é útil para o modo misto em que alguns recursos são acessados publicamente e outros acessados por meio de um link privado. Ele também pode ser útil durante um processo de integração gradual.

Importante

Tenha cuidado ao selecionar o modo de acesso. O uso do modo de acesso somente privado irá bloquear o tráfego para recursos que não estejam no AMPLS em todas as redes que compartilham o mesmo DNS, independentemente da assinatura ou do locatário. Se você não puder adicionar todos os recursos do Azure Monitor ao AMPLS, comece adicionando os recursos selecionados e aplicando o modo de acesso aberto. Alterne para o modo somente privado para segurança máxima somente depois de adicionar todos os recursos do Azure Monitor ao AMPLS.

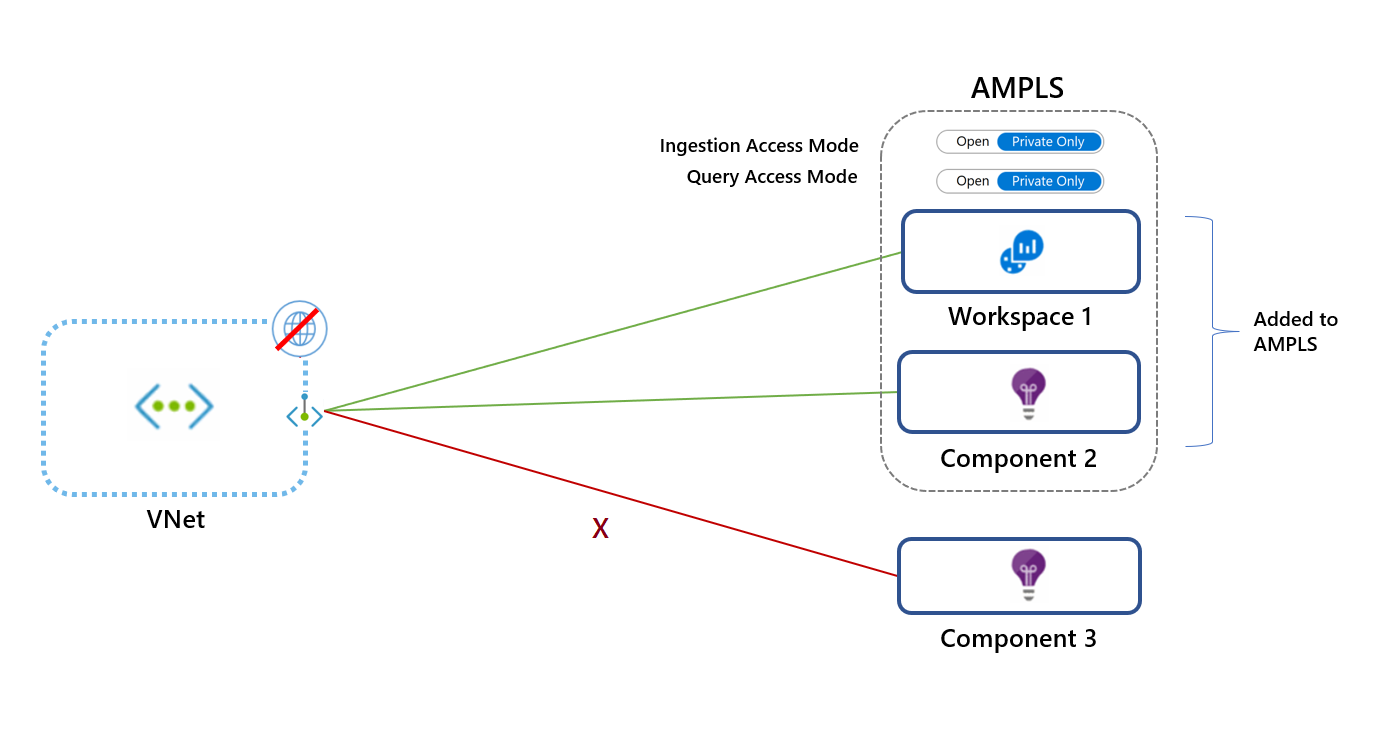

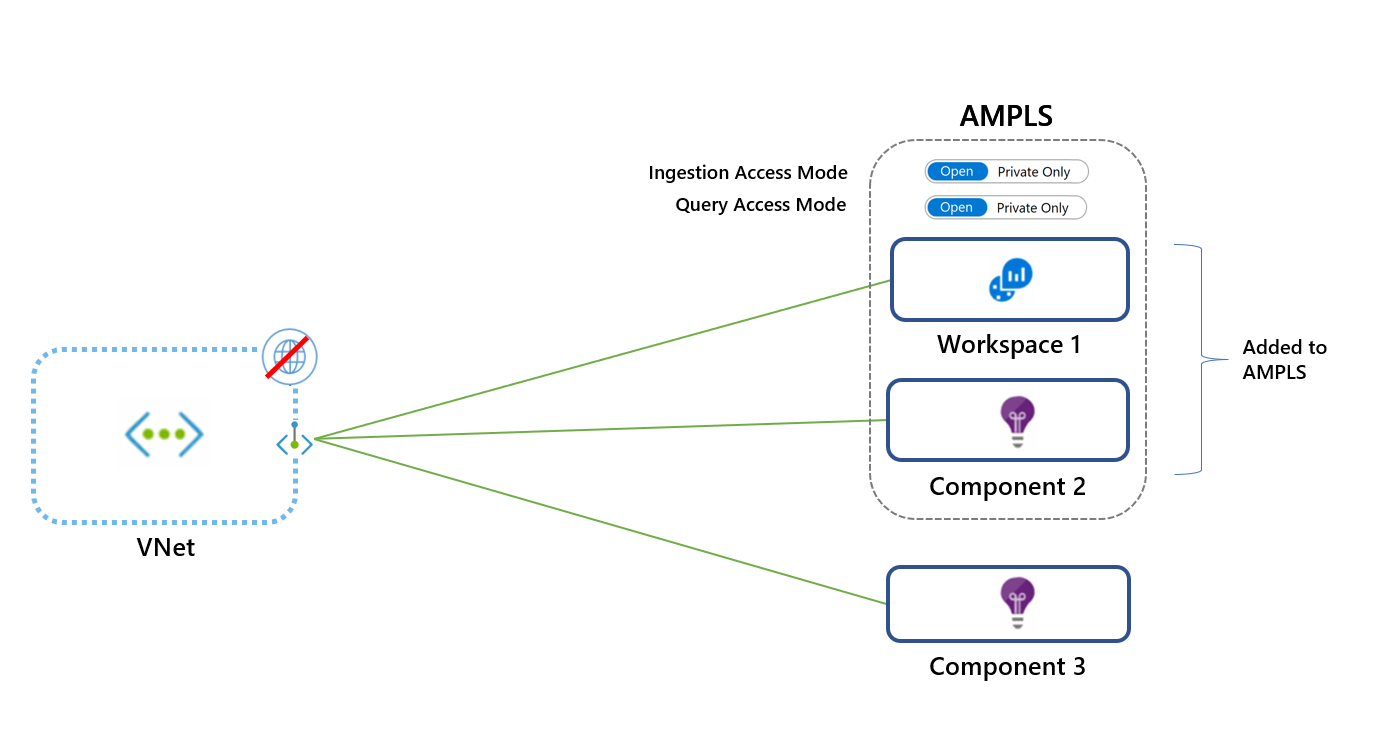

Configurar modos de acesso para redes específicas

Os modos de acesso definidos no recurso AMPLS afetam todas as redes, mas é possível substituir essas configurações para redes específicas.

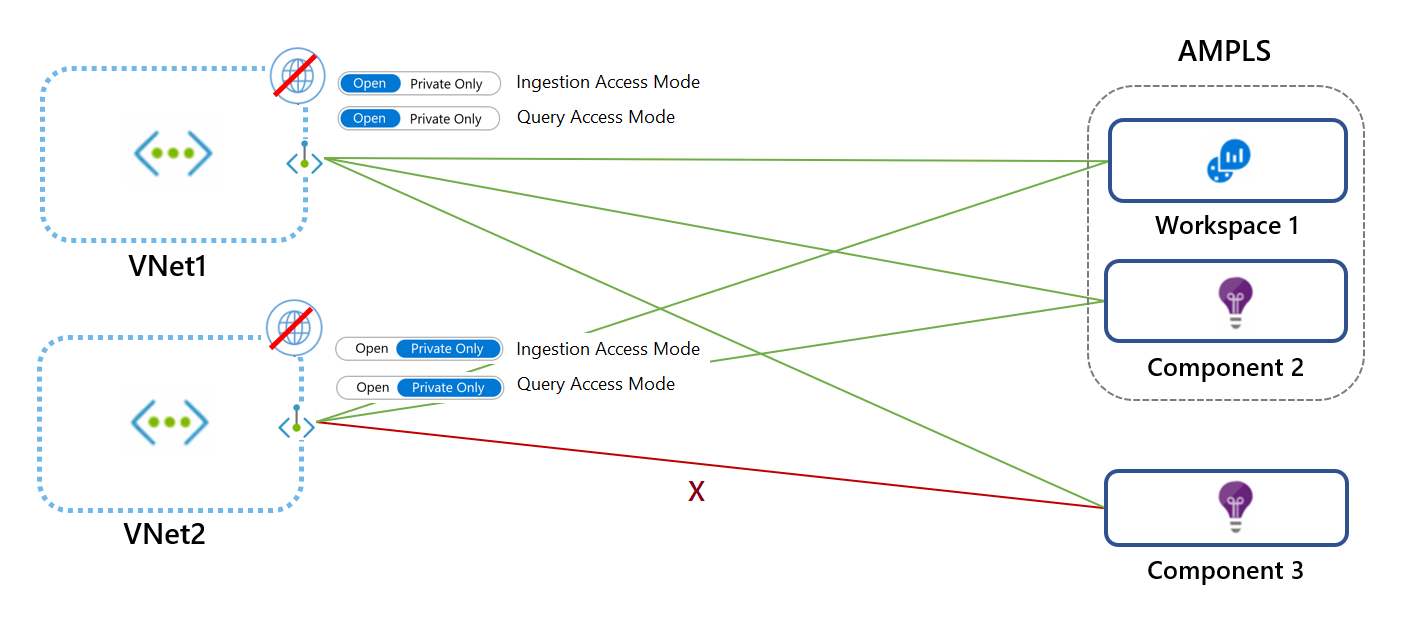

No diagrama a seguir, a VNet1 usa o modo Aberto e a VNet2 usa o modo Somente Privado. As solicitações da VNet1 podem alcançar o Workspace 1 e o Componente 2 por meio de um link privado. As solicitações só poderão acessar o componente 3 somente se ele aceitar o tráfego de redes públicas. As solicitações VNet2 não podem acessar o componente 3.

Controlar o acesso à rede aos recursos do AMPLS

Os componentes do Azure Monitor podem ser definidos como:

- Aceitar ou bloquear a ingestão de redes públicas (redes não conectadas ao recurso AMPLS).

- Aceitar ou bloquear a consulta de redes públicas (redes não conectadas ao recurso AMPLS).

Essa granularidade permite que você defina o acesso por workspace de acordo com suas necessidades específicas. Por exemplo, você pode permitir a ingestão apenas por meio de redes conectadas a links privados, mas ainda optar por aceitar consultas de todas as redes, públicas e privadas.

Observação

Bloquear consultas vindas de redes públicas significa que os clientes, como computadores e SDKs, de fora do AMPLS conectado não podem consultar dados no recurso. Esses dados incluem registros, métricas e a transmissão ao vivo de métricas. O bloqueio de consultas de redes públicas afeta todas as experiências que executarem essas consultas, como pastas de trabalho, dashboards, insights no portal do Azure e as consultas são executados fora do portal do Azure.

A seguir estão as exceções a esse acesso à rede:

- Logs de diagnóstico. Logs e métricas enviados para um espaço de trabalho de uma configuração de diagnóstico estão em um canal privado e seguro da Microsoft e não são controlados por essas configurações.

- Métricas personalizadas ou métricas de convidado do Azure Monitor. Métricas personalizadas enviadas pelo agente do Azure Monitor não são controladas pelos DCEs e não podem ser configuradas por meio de links privados.

Observação

As consultas enviadas por meio da API do Resource Manager não podem usar links privados do Azure Monitor. Essas consultas só poderão obter acesso se o recurso de destino permitir consultas de redes públicas.

As experiências a seguir são conhecidas por executar consultas por meio da API do Resource Manager:

- Conector do LogicApp

- Solução Gerenciamento de Atualizações

- Solução de Rastreamento de Alterações

- VM Insights

- Insights do contêiner

- Painel de Resumo da Área de Trabalho (preterido) do Log Analytics (que mostra o painel de soluções)

- Painel de métricas no Application Insights (gráfico de métricas baseado em log)

Considerações especiais

Application Insights

- Adicione recursos que hospedem as cargas de trabalho monitoradas a um link privado. Por exemplo, confira Uso de pontos de extremidade privados para o Aplicativo Web do Azure.

- As experiências de consumo que não são do portal também devem ser executadas na rede virtual vinculada e privada que inclui as cargas de trabalho monitoradas.

- Forneça sua própria conta de armazenamento para oferecer suporte a links privados para o .NET Profiler e o Debugger.

Observação

Para proteger totalmente o Application Insights baseado em espaço de trabalho, bloqueie o acesso ao recurso do Application Insights e ao espaço de trabalho subjacente do Log Analytics.

Prometheus Gerenciado

- As configurações de ingestão do Link Privado são feitas usando AMPLS e configurações nos Pontos de Extremidade de Coleta de Dados (DCEs) que fazem referência ao espaço de trabalho do Azure Monitor usado para armazenar as métricas do Prometheus.

- As configurações de consulta do Link Privado são feitas diretamente no workspace do Azure Monitor usado para armazenar as métricas do Prometheus, e não são tratadas com o AMPLS.

Para configurar a ingestão de métricas do Prometheus Gerenciado usando AMPLS, consulte Habilitar a ingestão de métricas do AKS com AMPLS.

Próximas etapas

- Saiba mais sobre como configurar seu link privado.

- Saiba mais sobre o armazenamento privado para logs personalizados e chaves gerenciadas pelo cliente.

- Saiba mais sobre o link privado para automação.