Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Aplica-se a:Banco de Dados SQL do Azure

Instância Gerenciada de SQL do Azure

Azure Synapse Analytics

A Descoberta e Classificação de Dados é integrada ao Banco de Dados SQL do Azure, à Instância Gerenciada de SQL do Azure e ao Azure Synapse Analytics. Fornece as funcionalidades básicas para descobrir, classificar, rotular e relatar os dados confidenciais nos seus bancos de dados.

Os dados mais confidenciais podem incluir informações comerciais, financeiras, de saúde ou pessoais. Esse recurso pode funcionar como a infraestrutura para:

- Ajudar a atender aos padrões de privacidade de dados e requisitos de conformidade regulatória.

- Vários cenários de segurança, como o monitoramento (auditoria) de acesso a dados confidenciais.

- Controlar o acesso e fortalecer a segurança de bancos de dados que contêm dados altamente confidenciais.

Observação

Para obter informações sobre SQL Server local, consulte Descoberta e Classificação de Dados do SQL.

Dica

A proteção de acesso com base em rótulos usando políticas de proteção de informações do Microsoft Purview está agora em versão preliminar. Para obter mais informações, consulte Habilitar o controle de acesso para dados confidenciais usando políticas de proteção de informações do Microsoft Purview (versão preliminar pública).

O que é a Descoberta e Classificação de Dados?

A detecção e classificação de dados atualmente suporta os seguintes recursos:

Descoberta e recomendações: o mecanismo de classificação examina o banco de dados e identifica colunas contendo dados potencialmente confidenciais. Em seguida, ele oferece uma forma fácil de examinar e aplicar a classificação recomendada por meio do portal do Azure.

Rotulagem: você pode aplicar rótulos de classificação de sensibilidade persistentemente a colunas usando novos atributos de metadados que foram adicionados ao mecanismo de banco de dados do SQL Server. Esses metadados podem ser usados para cenários de auditoria com base na sensibilidade.

Confidencialidade do conjunto de resultados da consulta: a confidencialidade do conjunto de resultados da consulta é calculada em tempo real para fins de auditoria.

Visibilidade: é possível exibir o estado da classificação do banco de dados em um dashboard detalhado no portal do Azure. Além disso, você pode baixar um relatório no formato do Excel para fins de conformidade e auditoria e outras necessidades.

Descobrir, classificar e rotular colunas confidenciais

Esta seção descreve as etapas para:

- Descobrir, classificar e rotular as colunas que contêm dados confidenciais em um banco de dado.

- Ver o estado de classificação atual do banco de dados e exportar relatórios.

A classificação inclui dois atributos de metadados:

- Rótulos: os principais atributos de classificação, usados para definir a sensibilidade dos dados armazenados na coluna.

- Tipos de informações: atributos que mostram informações mais granulares sobre o tipo de dados armazenados na coluna.

Política de Proteção de Informações

O SQL do Azure oferece a política de Proteção de Informações do SQL e da Microsoft na classificação de dados e você pode escolher qualquer uma dessas duas políticas com base nos seus requisitos.

Política de Proteção de Informações do SQL

A Descoberta e Classificação de Dados vem com um conjunto interno de rótulos de confidencialidade e tipos de informações com lógica de descoberta que é nativa do servidor lógico do SQL. Você pode continuar usando os rótulos de proteção disponíveis no arquivo de política padrão ou personalizar essa taxonomia. É possível definir um conjunto e uma classificação de constructos de classificação especificamente para seu ambiente.

Definir e personalizar sua taxonomia de classificação

Você define e personaliza a taxonomia de classificação em um só ponto central para toda a organização do Azure. Esse local está no Microsoft Defender para nuvem, como parte de sua política de segurança. Somente alguém com direitos administrativos no grupo de gerenciamento raiz da organização pode executar essa tarefa.

Como parte do gerenciamento de políticas, você pode definir rótulos personalizados, classificá-los e associá-los a um conjunto selecionado de tipos de informações. Você também pode adicionar seus próprios tipos de informações personalizados e configurá-los com padrões de cadeia de caracteres. Os padrões são adicionados à lógica de descoberta para identificar esse tipo de dados nos bancos de dados.

Para mais informações, consulte Personalizar a política de proteção de informações do SQL no Microsoft Defender para nuvem (versão prévia).

Após a definição da política para toda a organização, você pode continuar a classificação de bancos de dados individuais com a política personalizada.

Classificar o banco de dados no modo de política de Proteção de Informações do SQL

Observação

O exemplo a seguir usa o banco de dados SQL do Azure, mas você deve selecionar o produto apropriado em que deseja configurar a Descoberta e Classificação de Dados.

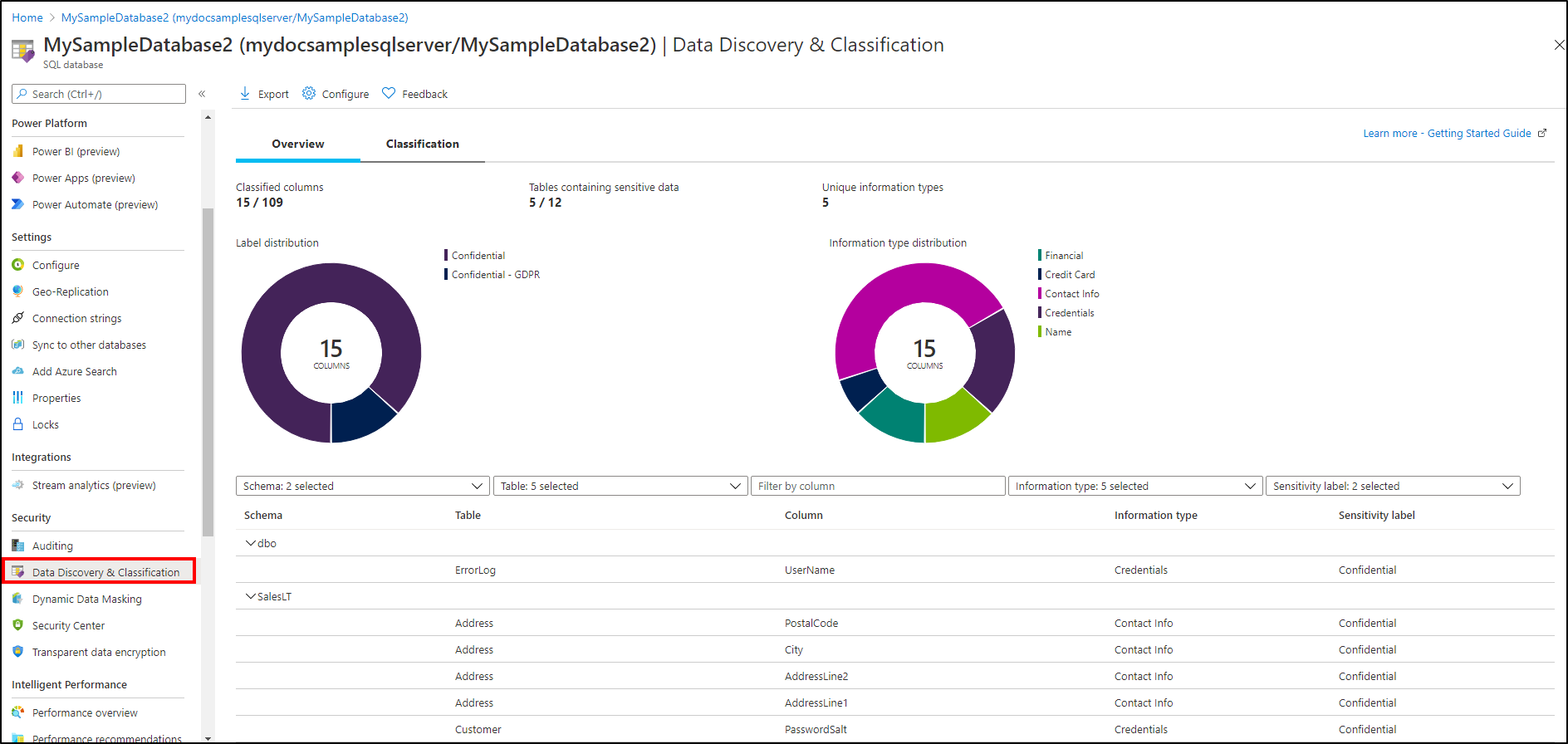

Acesse o portal do Azure.

Navegue para Descoberta e Classificação de Dados no cabeçalho Segurança do painel do Banco de Dados SQL do Azure. A guia Visão Geral mostra um resumo do estado de classificação atual do banco de dados. O resumo inclui a lista detalhada de todas as colunas classificadas, que você também pode filtrar para mostrar apenas determinadas partes de esquema, tipos de informação e rótulos. Se você ainda não classificou nenhuma coluna, pule para a etapa 4.

Para baixar um relatório no formato Excel, clique na opção Exportar no menu superior do painel.

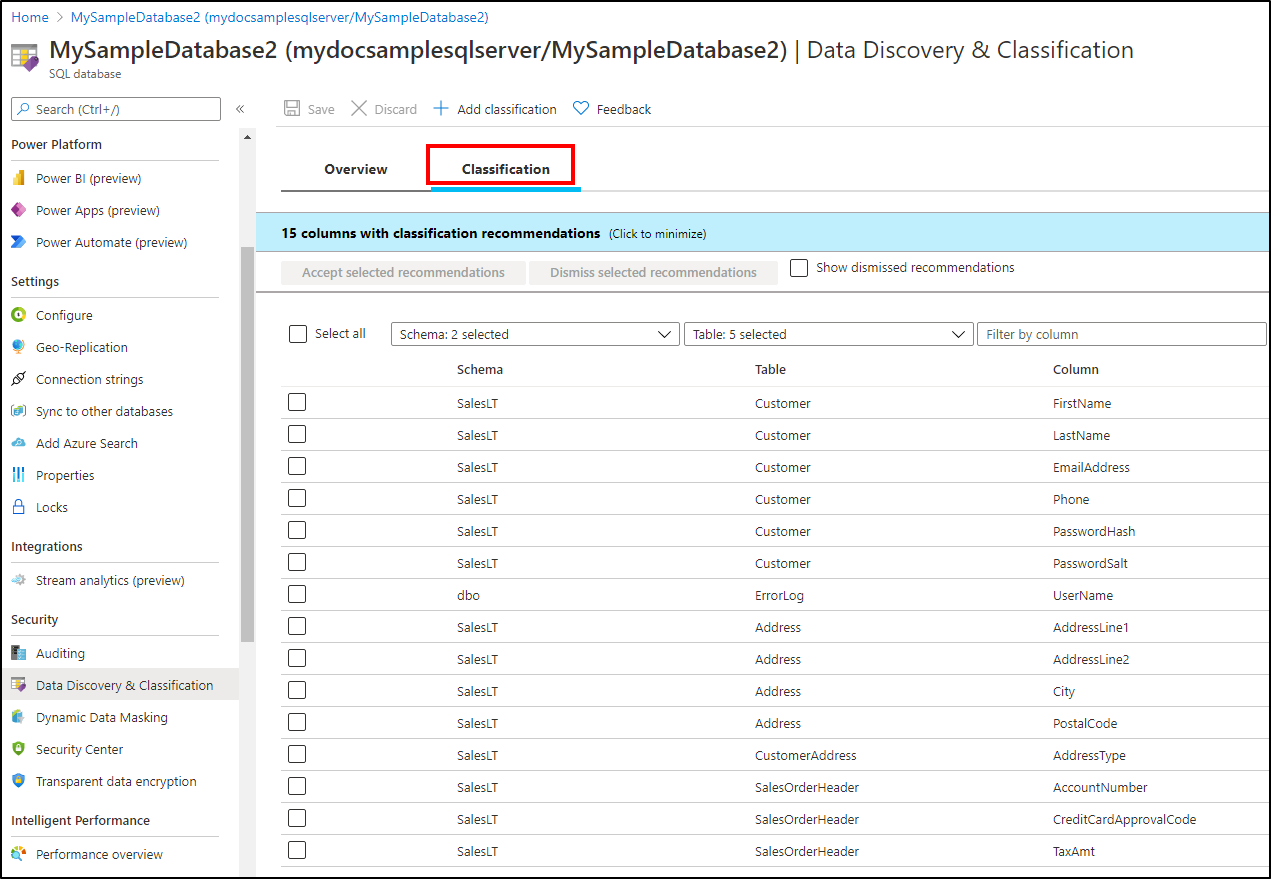

Para começar a classificar os dados, selecione a guia Classificação na página Descoberta e Classificação de Dados.

O mecanismo de classificação verifica o banco de dados em busca de colunas que contenham dados possivelmente confidenciais e mostra uma lista de classificações de coluna recomendadas.

Veja e aplique as recomendações de classificação:

Para ver a lista das classificações de colunas recomendadas, selecione o painel de recomendações na parte inferior do painel.

Para aceitar a recomendação de uma coluna específica, marque a caixa de seleção na coluna à esquerda da linha relevante. Para marcar todas as recomendações como aceitas, marque a última caixa de seleção à esquerda no cabeçalho da tabela de recomendações.

Para aplicar as recomendações selecionadas, selecione Aceitar recomendações selecionadas.

Observação

O mecanismo de recomendação, que realiza a descoberta de dados automática e fornece as recomendações de colunas confidenciais, é desabilitado quando o modo de política de Proteção de Informações do Microsoft Purview é usado.

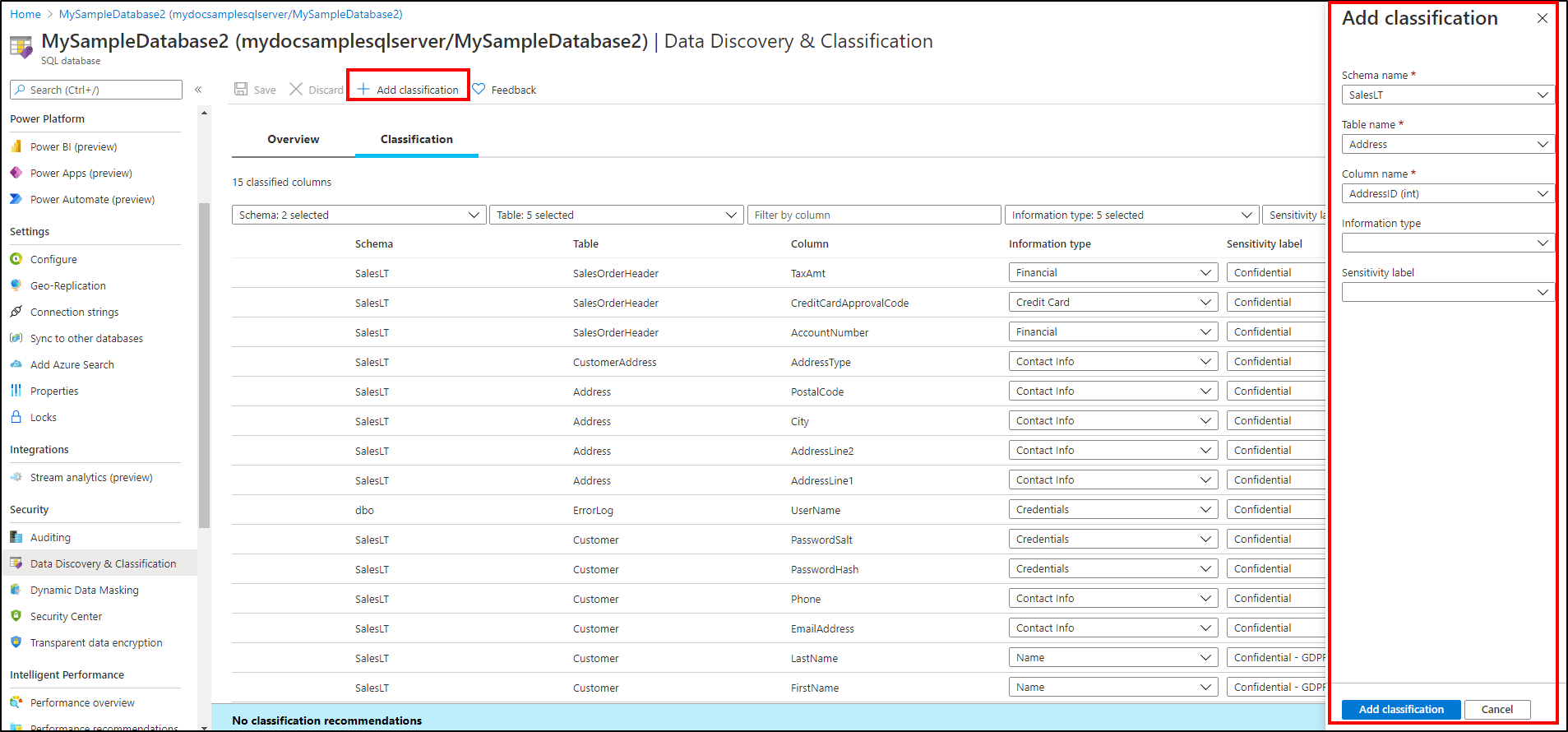

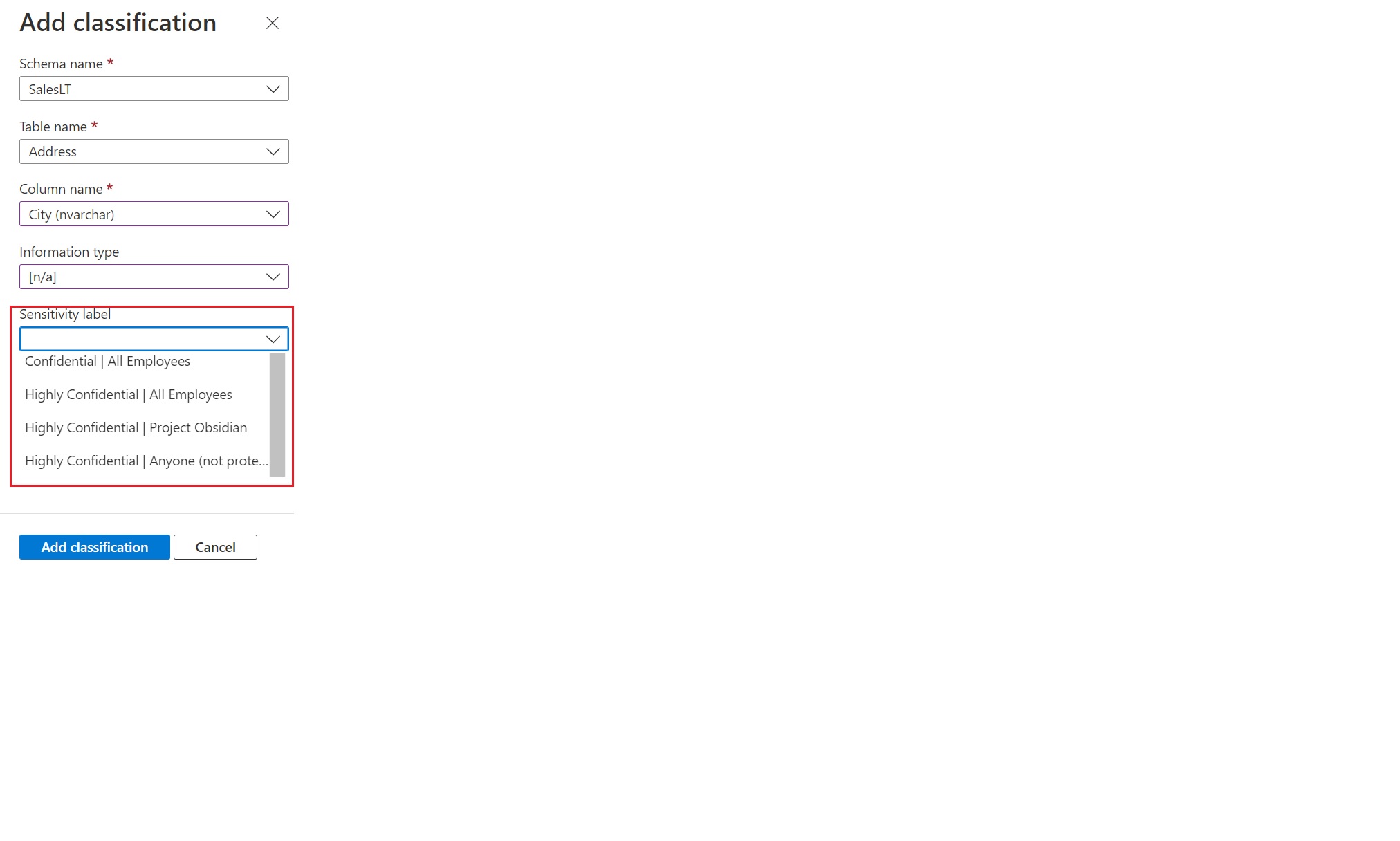

Você também pode classificar as colunas manualmente como uma alternativa ou além da classificação de recomendação:

Selecione Adicionar classificação no menu superior do painel.

Na janela de contexto que se abre, selecione o esquema, a tabela e a coluna que você deseja classificar e, em seguida, o tipo de informações e o rótulo de confidencialidade.

Selecione Adicionar classificação na parte inferior da janela de contexto.

Para concluir a classificação e rotular (marcar) de maneira persistente as colunas do banco de dados com os novos metadados de classificação, selecione Salvar na página Classificação.

Política de Proteção de Informações do Microsoft Purview

Observação

A Proteção de Informações da Microsoft (PIM) foi renomeada como Proteção de Informações do Microsoft Purview. Os termos “PIM” e “Proteção de Informações do Microsoft Purview” são usados indistintamente neste documento, mas fazem referência ao mesmo conceito.

Os rótulos de Proteção de Informações do Microsoft Purview fornecem uma maneira simples e uniforme para os usuários classificarem dados confidenciais de maneira uniforme em diferentes aplicativos da Microsoft. Os rótulos de confidencialidade MIP são criados e gerenciados no Portal de conformidade do Microsoft Purview. Para saber como criar e publicar rótulos confidenciais de PIM no portal de conformidade do Microsoft Purview, confira Criar e publicar rótulos de confidencialidade.

Pré-requisitos para realizar a comutação para a política de Proteção de Informações do Microsoft Purview

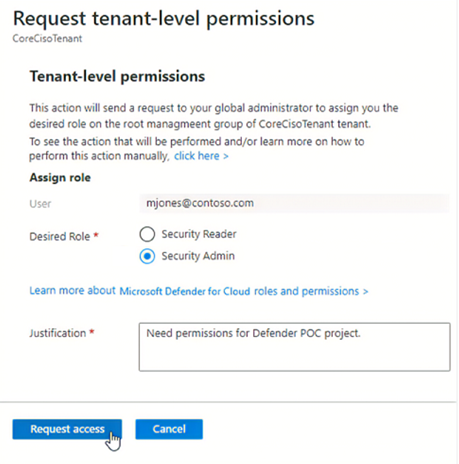

- Realizar configurações ou alterações da política de proteção de informações no Banco de Dados SQL do Azure define a respectiva política de proteção de informações para todos os bancos de dados do locatário. O usuário ou a persona deve ter permissão de Administrador de Segurança em todo o locatário para alterar a política de proteção de informações da política de Proteção de Informações do SQL para a política de MIP ou vice-versa.

- O usuário ou a persona que tem permissão de Administrador de Segurança em todo o locatário pode aplicar a política no nível do grupo de gerenciamento raiz do locatário. Para obter mais informações, confira Conceder permissões em todo o locatário para si mesmo.

- Seu locatário tem uma assinatura do Microsoft 365 ativa e você tem rótulos publicados do usuário atual. Para obter mais informações, confira Criar e configurar rótulos de confidencialidade e as respectivas políticas.

Classificação do banco de dados no modo de política de Proteção de Informações do Microsoft Purview

Acesse o portal do Azure.

Navegar para o seu banco de dados no Banco de Dados SQL do Azure

Acesse Classificação e Descoberta de Dados no título Segurança do painel do banco de dados.

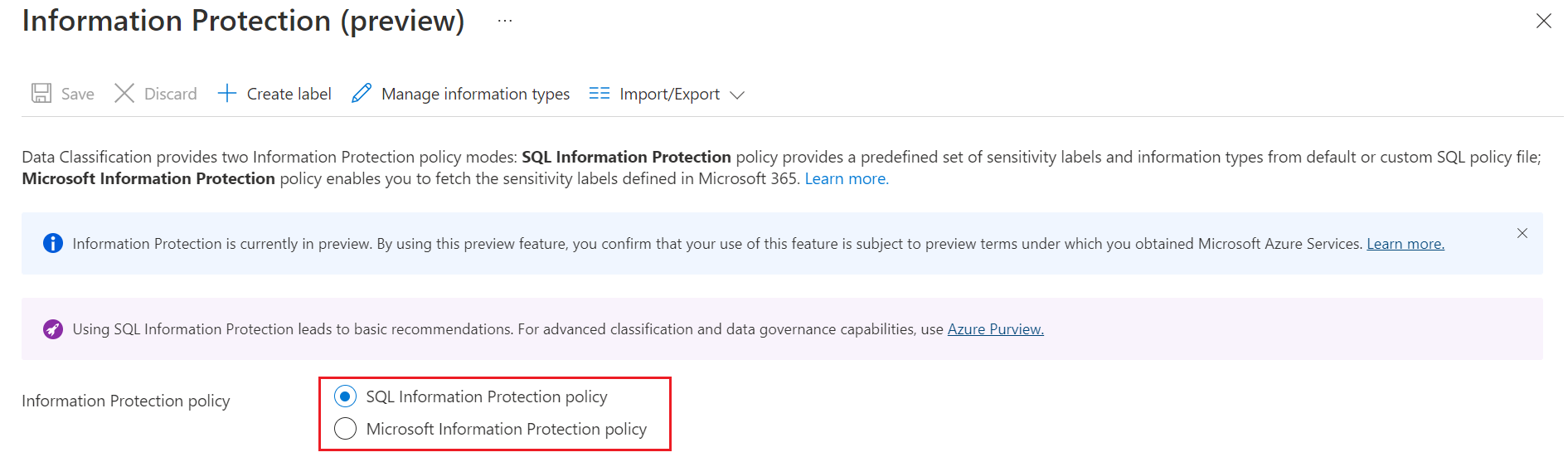

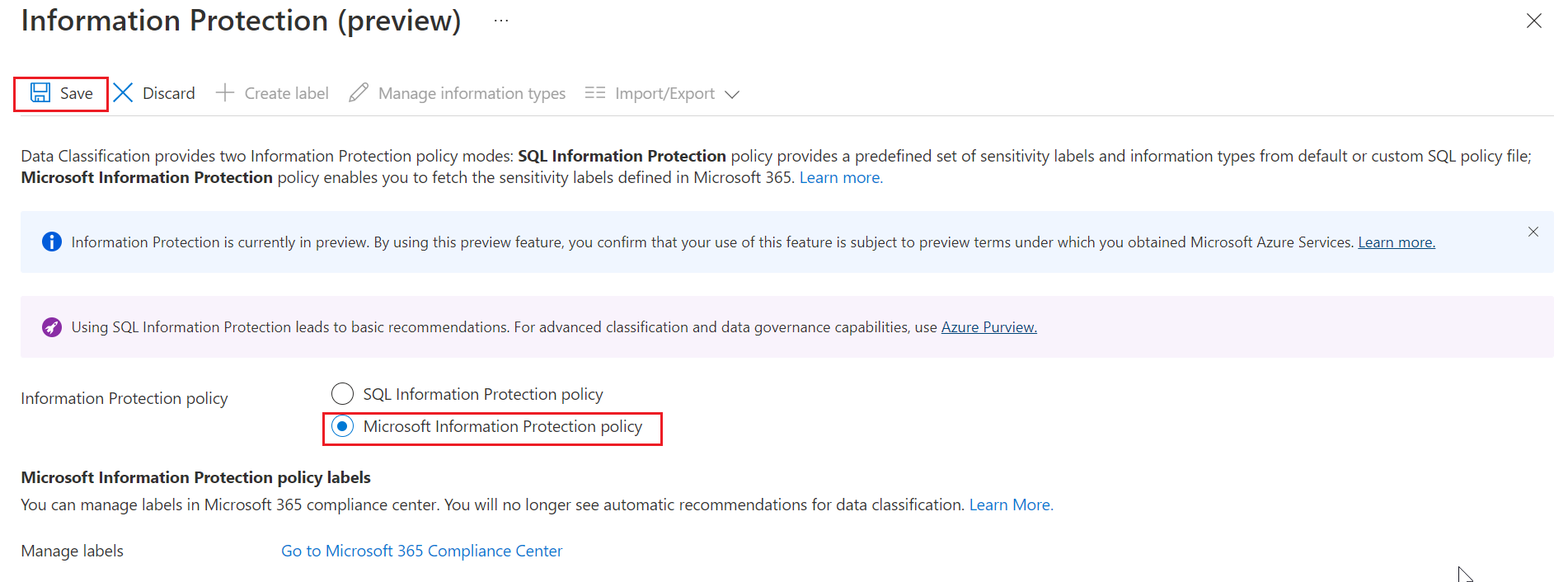

Para selecionar a Política de Proteção de Informações da Microsoft, selecione a guia Visão Geral e Configurar.

Selecione a Política de Proteção de Informações da Microsoft nas opções Política de Proteção de Informações e selecione Salvar.

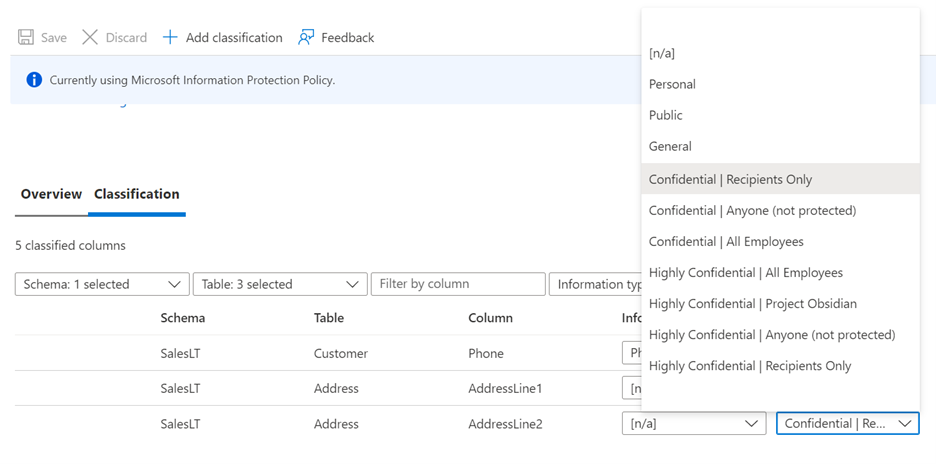

Se você acessar a guia Classificação ou selecionar Adicionar classificação, verá agora os rótulos de confidencialidade do Microsoft 365 na lista suspensa Rótulo de confidencialidade.

O tipo de informações é

[n/a]enquanto você está no modo de política de MIP e as recomendações e descoberta de dados automáticas permanecem desabilitadas.Um ícone de aviso poderá aparecer em uma coluna já classificada se a coluna tiver sido classificada usando uma política de Proteção de Informações diferente da política ativa atualmente. Por exemplo, se a coluna foi classificada com um rótulo usando a política de Proteção de Informações do SQL anteriormente e agora você está no modo de política de Proteção de Informações da Microsoft. você verá um ícone de aviso nessa coluna específica. Esse ícone de aviso não indica nenhum problema, mas é usado apenas para fins informativos.

Habilitar o controle de acesso para dados confidenciais usando políticas de proteção de informações do Microsoft Purview (versão preliminar pública)

O Banco de Dados SQL do Azure dá suporte à capacidade de impor o controle de acesso nas colunas com dados confidenciais que foram rotulados usando rótulos de confidencialidade da Proteção de Informações do Microsoft Purview (MIP) usando políticas de acesso da Proteção de Informações do Microsoft Purview.

As políticas de acesso no Azure Purview permitem que as organizações protejam dados confidenciais em suas fontes de dados. Permitem que personas como administradores de segurança/conformidade corporativa configurem e apliquem ações de controle de acesso a dados confidenciais em seus bancos de dados, garantindo que dados confidenciais não possam ser acessados por usuários não autorizados para um rótulo de confidencialidade específico. As políticas de acesso do Purview são aplicadas na granularidade no nível de coluna para o banco de dados SQL do Azure, protegendo assim os dados confidenciais sem bloquear o acesso a colunas de dados não confidenciais nas tabelas de banco de dados.

Para configurar e impor políticas de acesso do Purview, o usuário deve ter uma licença válida do Microsoft 365, e o banco de dados deve ser registrado no Mapa de Dados do Purview e verificado, para que os rótulos de confidencialidade MIP sejam atribuídos pelo Purview às colunas do banco de dados que contêm dados confidenciais. Uma vez atribuídos os rótulos de confidencialidade, o usuário pode configurar políticas de acesso do Azure Purview para impor ações de negação em colunas de banco de dados com um rótulo de confidencialidade específico, restringindo o acesso a dados confidenciais nessas colunas apenas a um usuário ou um grupo de usuários permitido.

Configurar e habilitar a política de acesso no Purview para Banco de Dados SQL do Azure

Siga a lista de etapas abaixo para configurar e usar políticas de acesso do Purview para Banco de Dados SQL do Azure:

- Verifique se você tem os pré-requisitos de licença necessários para o Microsoft 365 e o Purview.

- Configure funções e permissões para os usuários.

- Crie ou estenda rótulos de confidencialidade no Purview para o Banco de Dados SQL do Azure. Também publique os rótulos de confidencialidade para os usuários necessários na organização.

- Registre e verifique seu banco de dados SQL do Azure para aplicar rótulos de confidencialidade automaticamente.

- Crie e configure a política de controle de acesso no Purview para o Banco de Dados SQL do Azure.

Uma vez configurada e publicada a política de acesso no Purview, qualquer tentativa de um usuário não autorizado de executar uma consulta T-SQL para acesso a colunas em um banco de dados SQL com rótulo de confidencialidade no escopo da política falhará. Se a mesma consulta não incluir colunas confidenciais, a consulta será bem-sucedida.

Limitações

Ao criar uma réplica geográfica ou cópia de banco de dados, os rótulos de confidencialidade atribuídos às colunas no banco de dados primário não fluem automaticamente para o banco de dados novo/secundário, e as políticas de controle de acesso do Azure Purview não se aplicarão automaticamente ao banco de dados novo/secundário. Para habilitar o controle de acesso no banco de dados novo/secundário, registre-o e verifique-o separadamente no Azure Purview. Em seguida, configure quaisquer políticas de acesso para incluir também o banco de dados novo/secundário.

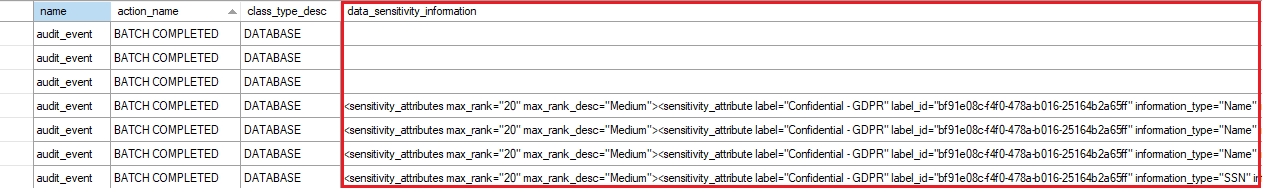

Auditar o acesso aos dados confidenciais

Um aspecto importante da classificação é a capacidade de monitorar o acesso a dados confidenciais. A Auditoria do SQL do Azure foi aprimorada para incluir um novo campo no log de auditoria, chamado data_sensitivity_information. Este campo registra as classificações de sensibilidade (rótulos) dos dados que foram retornados por uma consulta. Veja um exemplo:

Estas são as atividades que são realmente auditáveis com informações confidenciais:

- ALTER TABLE... DROP COLUMN

- BULK INSERT

- SELECT

- DELETE

- INSERT

- MERGE

- ATUALIZAÇÃO

- UPDATETEXT

- WRITETEXT

- TABELA DE DESMONTAGEM

- BACKUP

- DBCC CloneDatabase

- SELECIONE EM

- INSERT INTO EXEC

- TRUNCATE TABLE

- DBCC SHOW_STATISTICS (Mostra estatísticas de consultas no SQL Server)

- sys.dm_db_stats_histogram

Use sys.fn_get_audit_file para retornar informações de um arquivo de auditoria armazenado em uma conta de Armazenamento do Azure.

Permissões

Estas funções internas podem ler a classificação de dados de um banco de dados:

- Proprietário

- Leitor

- Colaborador

- Gerenciador de Segurança do SQL

- Administrador de Acesso do Usuário

Estas são as ações necessárias para ler a classificação de dados de um banco de dados:

- Microsoft.Sql/servers/databases/currentSensitivityLabels/*

- Microsoft.Sql/servers/databases/recommendedSensitivityLabels/*

- Microsoft.Sql/servers/databases/schemas/tables/columns/sensitivityLabels/*

Estas funções internas podem modificar a classificação de dados de um banco de dados:

- Proprietário

- Colaborador

- Gerenciador de Segurança do SQL

Esta é a ação necessária para modificar a classificação de dados de um banco de dados:

- Microsoft.Sql/servers/databases/schemas/tables/columns/sensitivityLabels/*

Saiba mais sobre permissões baseadas em função no RBAC do Azure.

Observação

As funções internas do SQL do Azure nesta seção se aplicam a um pool de SQL dedicado (anteriormente SQL DW), mas não estão disponíveis para pools de SQL dedicados e outros recursos do SQL nos espaços de trabalho do Azure Synapse. Para recursos SQL em espaços de trabalho do Azure Synapse, use as ações disponíveis para classificação de dados para criar funções personalizadas do Azure, conforme necessário para rotulamento. Para obter mais informações sobre as operações de provedor Microsoft.Synapse/workspaces/sqlPools, consulte Microsoft.Synapse.

Gerenciar classificações

Você pode usar o T-SQL, uma API REST ou o PowerShell para gerenciar as classificações.

Usar T-SQL

Você pode usar o T-SQL para adicionar ou remover classificações de coluna, bem como para recuperar todas as classificações do banco de dados inteiro.

Observação

Ao usar o T-SQL para gerenciar rótulos, não há nenhuma validação de que os rótulos adicionados a uma coluna existem na política de proteção de informações organizacionais (o conjunto de rótulos exibido nas recomendações do portal). Portanto, cabe a você validar isso.

Para saber como usar o T-SQL para classificações, confira as seguintes referências:

- Para adicionar ou atualizar a classificação de uma ou mais colunas: ADD SENSITIVITY CLASSIFICATION

- Para remover a classificação de uma ou mais colunas: DROP SENSITIVITY CLASSIFICATION

- Para ver todas as classificações no banco de dados: sys.sensitivity_classifications

Usar cmdlets do PowerShell

Gerencie as classificações e as recomendações do Banco de Dados SQL do Azure e da Instância Gerenciada de SQL do Azure com o PowerShell.

Cmdlets do PowerShell para o Banco de Dados SQL do Azure

- Get-AzSqlDatabaseSensitivityClassification

- Set-AzSqlDatabaseSensitivityClassification

- Remove-AzSqlDatabaseSensitivityClassification

- Get-AzSqlDatabaseSensitivityRecommendation

- Enable-AzSqlDatabaseSensitivityRecommendation

- Disable-AzSqlDatabaseSensitivityRecommendation

Cmdlets do PowerShell para a Instância Gerenciada de SQL do Azure

- Get-AzSqlInstanceDatabaseSensitivityClassification

- Set-AzSqlInstanceDatabaseSensitivityClassification

- Remove-AzSqlInstanceDatabaseSensitivityClassification

- Get-AzSqlInstanceDatabaseSensitivityRecommendation

- Enable-AzSqlInstanceDatabaseSensitivityRecommendation

- Disable-AzSqlInstanceDatabaseSensitivityRecommendation

Usar a API REST

Você pode usar a API REST para gerenciar programaticamente classificações e recomendações. A API REST publicada dá suporte às seguintes operações:

- Criar ou Atualizar: Cria ou atualiza o rótulo de confidencialidade da coluna especificada.

- Excluir: exclui o rótulo de confidencialidade da coluna especificada.

- Desabilitar recomendação: desabilita as recomendações de sensibilidade na coluna especificada.

- Habilitar recomendação: Habilita as recomendações de sensibilidade na coluna especificada. As recomendações são habilitadas por padrão em todas as colunas.

- Obter: Obtém o rótulo de sensibilidade da coluna especificada.

- Lista Atual por Banco de Dados: obtém os rótulos de confidencialidade atuais do banco de dados especificado.

- Lista Recomendada por Banco de Dados: obtém os rótulos de confidencialidade recomendados do banco de dados especificado.

Recuperar metadados de classificações usando drivers SQL

Você pode usar os seguintes drivers SQL para recuperar metadados de classificação:

- Microsoft.Data.SqlClient

- Driver ODBC

- Driver OLE DB

- Driver JDBC

- Drivers da Microsoft para PHP para SQL Server

Perguntas frequentes – Recursos de classificação avançada

Pergunta: o Microsoft Purview substituirá a Descoberta e Classificação de Dados SQL ou a Descoberta e Classificação de Dados SQL será desativada em breve? Resposta: continuamos a oferecer suporte à Descoberta e Classificação de Dados SQL e incentivamos você a adotar o Microsoft Purview, que tem recursos mais avançados para impulsionar os recursos de classificação avançada e a governança de dados. Se decidirmos desativar qualquer serviço, recurso, API ou SKU, você receberá uma notificação com antecedência, incluindo um roteiro de migração ou de transição. Para obter mais informações, consulte as políticas de Ciclo de Vida da Microsoft.

Próximas etapas

- Considere configurar a Auditoria do SQL do Azure para monitorar e auditar o acesso aos dados confidenciais classificados.

- Para ver uma apresentação que inclui a Descoberta e Classificação de Dados, confira Descobrir, classificar, rotular e proteger dados SQL | Expondo os dados.

- Para classificar bancos de dados SQL do Azure e o Azure Synapse Analytics com os rótulos do Microsoft Purview usando comandos do T-SQL, confira Classificar seus dados do SQL do Azure usando os rótulos do Microsoft Purview.