Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Neste artigo, saiba como ativar endereços IP públicos em um nó do VMware NSX Edge para executar o VMware NSX em sua instância da Solução VMware no Azure.

Dica

Antes de ativar o acesso à Internet em sua instância da Solução VMware no Azure, consulte as Considerações sobre o projeto de conectividade com a Internet.

Endereços IP públicos para um nó do NSX Edge para NSX é um recurso da Solução VMware no Azure que ativa o acesso à Internet de entrada e saída para seu ambiente de Solução VMware no Azure.

Importante

O uso do endereço IP público IPv4 pode ser consumido diretamente na Solução VMware no Azure e cobrado com base no prefixo do endereço IP público IPv4 mostrado em Preços: Endereços IP da máquina virtual. Nenhuma cobrança de entrada ou saída de dados está relacionada a esse serviço.

O intervalo de endereços IP públicos é configurado na Solução VMware no Azure por meio do portal do Microsoft Azure e da interface NSX em sua nuvem privada da Solução VMware no Azure.

Com essa funcionalidade, você tem os seguintes recursos:

- Uma experiência coesa e simplificada para reservar e usar um endereço IP público para o nó do NSX Edge.

- A capacidade de receber 1.000 ou mais endereços IP públicos. Ativar o acesso à Internet em escala.

- Acesso à Internet de entrada e saída para suas VMs de carga de trabalho.

- Proteção de segurança de negação de serviço distribuído (DDoS) contra o tráfego de rede de e para a Internet.

- Suporte à migração do VMware HCX pela Internet pública.

Importante

Você pode configurar um máximo de 64 endereços IP públicos totais nesses blocos de rede. Se você quiser configurar mais de 64 endereços IP públicos, envie um tíquete de suporte que indique o número de endereços necessários.

Pré-requisitos

- Uma nuvem privada da Solução VMware no Azure.

- Um servidor DNS configurado para sua instância do NSX.

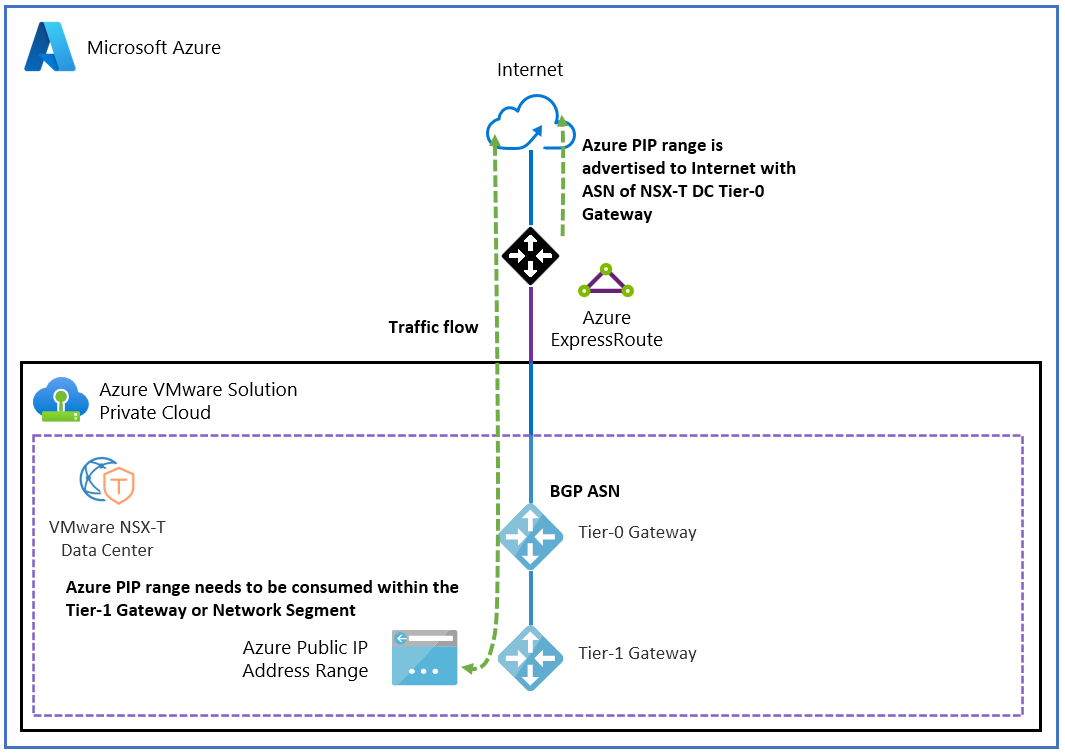

Arquitetura de referência

A figura a seguir mostra o acesso à Internet de e para a sua nuvem privada da Solução VMware no Azure por meio de um endereço IP público diretamente para o nó do NSX Edge para o NSX.

Importante

Ao usar um IP público no NSX, os endereços IP públicos não serão anunciados por meio do ExpressRoute de Nuvem Privada. Para clientes que anunciam espaço IP público do local para a Solução VMware no Azure por meio do Express Route, isso causará roteamento assimétrico ao acessar um endereço IP público atribuído no NSX de um endereço IP que está dentro dos intervalos anunciados no local.

Além disso, o uso de um endereço IP público no nó do NSX Edge para NSX não é compatível com a pesquisa de DNS reverso. Se você usar esse cenário, não poderá hospedar um servidor de email na Solução VMware no Azure.

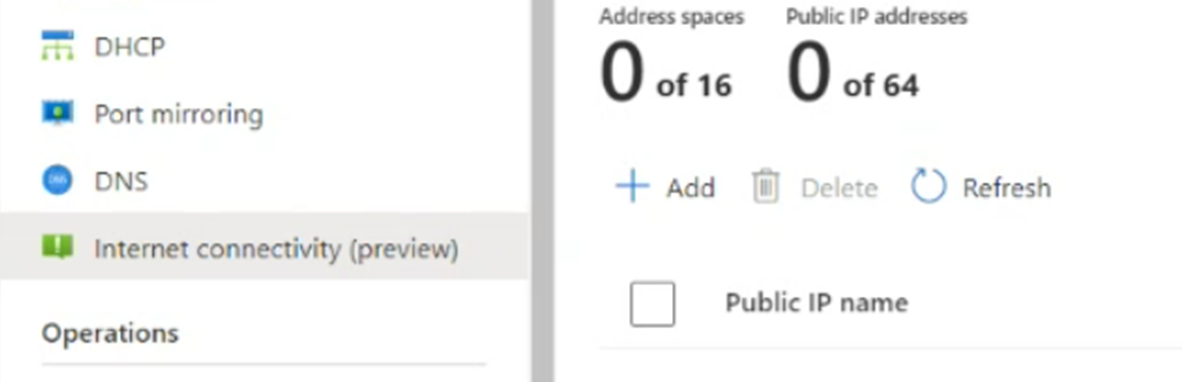

Configurar um intervalo ou endereço de IP público

Para configurar um intervalo ou endereço de IP público, use o portal do Microsoft Azure:

Entre no portal do Microsoft Azure e, em seguida, acesse sua nuvem privada da Solução VMware no Azure.

No menu de recursos, em Rede da carga de trabalho, selecione Conectividade com a Internet.

Marque a caixa de seleção Conectar usando IP público até o NSX Edge.

Importante

Antes de selecionar um endereço IP público, certifique-se de entender as implicações para seu ambiente existente. Para obter mais informações, consulte Considerações de design de conectividade com a Internet. As considerações devem incluir uma análise de mitigação de riscos com as equipes relevantes de governança e conformidade de rede e segurança.

Selecione IP público.

Insira um valor para nome IP público. Na lista suspensa Espaço de endereço, selecione um tamanho de sub-rede. Em seguida, selecione Configurar.

Esse endereço IP público estará disponível em aproximadamente 20 minutos.

Verifique se a sub-rede está listada. Se você não vir a sub-rede, atualize a lista. Se a atualização não exibir a sub-rede, tente fazer a configuração novamente.

Depois de definir o endereço IP público, marque a caixa de seleção Conectar usando IP público até o NSX Edge para desativar todas as outras opções de Internet.

Selecione Salvar.

Você ativou com êxito a conectividade com a Internet para sua nuvem privada da Solução VMware no Azure e reservou um endereço IP público alocado pela Microsoft. Agora você pode definir esse endereço IP público para o nó NSX Edge para que o NSX o utilize para suas cargas de trabalho. O NSX é usado para toda a comunicação da máquina virtual (VM).

Você tem três opções para configurar seu endereço IP público reservado para o nó do NXS Edge para NSX:

- Acesso à Internet de saída para VMs

- Acesso à Internet de entrada para VMs

- Um firewall de gateway para filtrar o tráfego para VMs em gateways T1

Acesso à Internet de saída para VMs

Um serviço de Conversão de Endereços de Rede de Origem (SNAT) com Conversão de Endereços de Porta (PAT) é usado para permitir que muitas VMs usem um serviço SNAT. Usar esse tipo de conexão significa que você pode fornecer conectividade com a Internet para muitas VMs.

Importante

Para habilitar o SNAT para os intervalos de endereços especificados, você deve configurar uma regra de firewall de gateway e o SNAT para os intervalos de endereços específicos que deseja usar. Se você não deseja que o SNAT seja ativado para determinados intervalos de endereços, você deve criar uma regra Não NAT para os intervalos de endereços a serem excluídos da Conversão de Endereço de Rede (NAT). Para que o serviço SNAT funcione conforme o esperado, a regra No-NAT deve ser uma prioridade menor do que a regra SNAT.

Criar uma regra SNAT

Em sua nuvem privada da Solução VMware no Azure, selecione credenciais VMware.

Localize a URL e as credenciais do NSX Manager.

Entre no VMware NSX Manager.

Vá para Regras NAT.

Selecione o roteador T1.

Selecione Adicionar regra NAT.

Insira um nome para a regra.

Selecione SNAT.

Opcionalmente, insira uma origem, como uma sub-rede para SNAT ou um destino.

Insira o endereço IP convertido. Esse endereço IP pertence ao intervalo de endereços IP públicos que você reservou no portal da Solução VMware no Azure.

Opcionalmente, atribua à regra um número de prioridade mais alto. Essa priorização move a regra mais para baixo na lista de regras para garantir que as regras mais específicas sejam correspondidas primeiro.

Selecione Salvar.

O registro em log é ativado por meio do controle deslizante de registro em log.

Para mais informações sobre a configuração e opções de NAT do VMware NSX, consulte o Guia de Administração de NAT do NSX Data Center.

Criar uma regra Não NAT

Você pode criar uma regra Não NAT ou Não SNAT no NSX Manager para excluir determinadas correspondências da execução de NAT. Esta política pode ser usada para permitir que o tráfego de endereços IP privados ignore as regras de conversão de rede existentes.

- Em sua nuvem privada da Solução VMware no Azure, selecione credenciais VMware.

- Localize a URL e as credenciais do NSX Manager.

- Entre no NSX Manager e, em seguida, selecione Regras NAT.

- Selecione o roteador T1 e, em seguida, Adicionar regra NAT.

- Selecione No SNAT rule como o tipo de regra NAT.

- Selecione o valor IP de Origem como o intervalo de endereços que você não quer que sejam convertidos. O valor IP de Destino deve ser qualquer endereço interno que você esteja alcançando a partir do intervalo de endereços IP de origem.

- Selecione Salvar.

Acesso à Internet de entrada para VMs

Um serviço de Conversão de Rede de Destino (DNAT) é usado para expor uma VM em um endereço IP público específico ou em uma porta específica. Esse serviço fornece acesso à Internet de entrada para suas VMs de carga de trabalho.

Criar uma regra DNAT

Em sua nuvem privada da Solução VMware no Azure, selecione credenciais VMware.

Localize a URL e as credenciais do NSX Manager.

Entre no NSX Manager e, em seguida, selecione Regras NAT.

Selecione o roteador T1 e, em seguida, Adicionar regra DNAT.

Insira um nome para a regra.

Selecione DNAT como a ação.

Para a correspondência de destino, insira o endereço IP público reservado. Esse endereço IP pertence ao intervalo de endereços IP públicos reservados no portal da Solução VMware no Azure.

Para o IP convertido, insira o endereço IP privado da VM.

Selecione Salvar.

Opcionalmente, configure a porta convertida ou o endereço IP de origem para obter correspondências mais específicas.

A VM agora está exposta à Internet no endereço IP público específico ou em portas específicas.

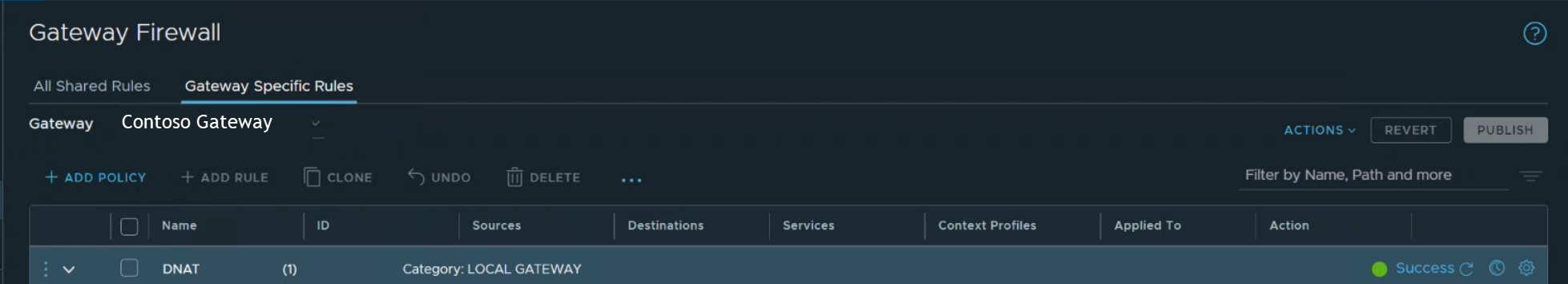

Configurar um firewall de gateway para filtrar o tráfego para VMs em gateways T1

Você pode fornecer proteção de segurança para o tráfego de rede que entra e sai da Internet pública por meio do firewall de gateway.

Em sua nuvem privada da Solução VMware no Azure, selecione credenciais VMware.

Localize a URL e as credenciais do NSX Manager.

Entre no NSX Manager.

Na página de visão geral do NSX, selecione Políticas de Gateway.

Selecione Regras Específicas do Gateway, escolha o gateway T1 e, em seguida, selecione Adicionar Política.

Selecione Nova Política e insira um nome de política.

Selecione a política e selecione Adicionar Regra.

Configure a regra:

- Selecione Nova regra.

- Insira um nome descritivo.

- Configure a origem, o destino, os serviços e a ação.

Selecione Corresponder Endereço Externo para aplicar regras de firewall ao endereço externo de uma regra NAT.

Por exemplo, a regra a seguir está definida como Endereço Externo de Correspondência. A configuração permite o tráfego de entrada do Secure Shell (SSH) para o endereço IP público.

Se Endereço Interno de Correspondência tiver sido especificado, o destino será o endereço IP interno ou privado da VM.

Para obter mais informações sobre o firewall do gateway NSX, consulte o Guia de Administração do Firewall do Gateway NSX'. O firewall distribuído pode ser usado para filtrar o tráfego para VMs. Para mais informações, consulte o Guia de Administração do Firewall Distribuído do NSX.