Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Importante

O Azure Cosmos DB para PostgreSQL não tem mais suporte para novos projetos. Não use esse serviço para novos projetos. Em vez disso, use um destes dois serviços:

Use o Azure Cosmos DB para NoSQL para uma solução de banco de dados distribuída projetada para cenários de alta escala com um SLA (contrato de nível de serviço de disponibilidade) de 99,999%, dimensionamento automático instantâneo e failover automático em várias regiões.

Use o Recurso Clusters Elásticos do Banco de Dados do Azure para PostgreSQL no PostgreSQL compartilhado usando a extensão de código aberto Citus.

As regras de firewall no nível do servidor podem ser usadas para gerenciar o acesso público a um nó coordenador de um endereço IP especificado (ou de um intervalo de endereços IP) na Internet pública.

Pré-requisitos

Para seguir este guia de instruções, você precisa:

Criar uma regra de firewall de nível de servidor no portal do Azure

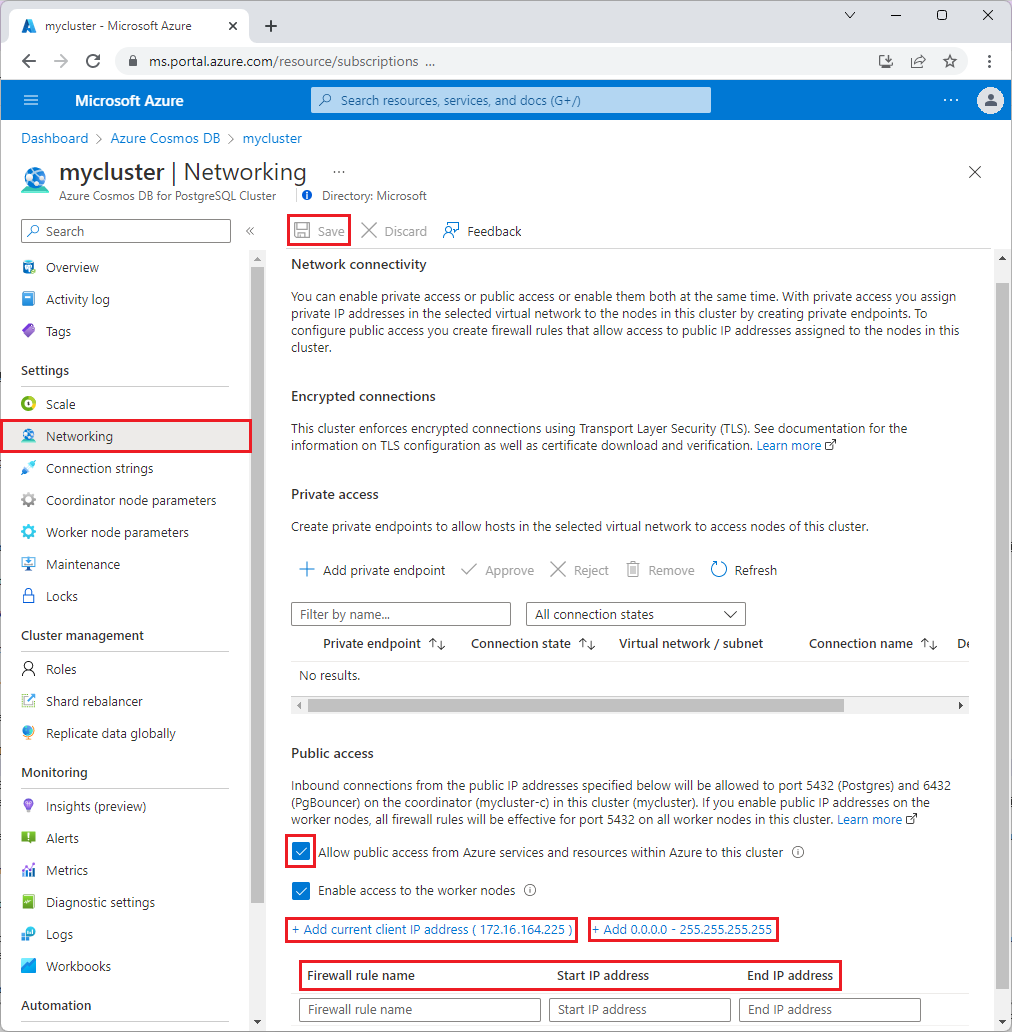

Na página do cluster do PostgreSQL, em Configurações, selecione Rede.

Na página Rede, selecione Permitir acesso público de serviços e recursos do Azure no Azure a este cluster.

Se desejar, selecione Habilitar acesso aos nós de trabalho. Com essa opção, as regras de firewall permitem o acesso a todos os nós de trabalho, bem como o nó coordenador.

Selecione Adicionar endereço IP do cliente atual para criar uma regra de firewall com o endereço IP público do computador, conforme percebido pelo sistema do Azure.

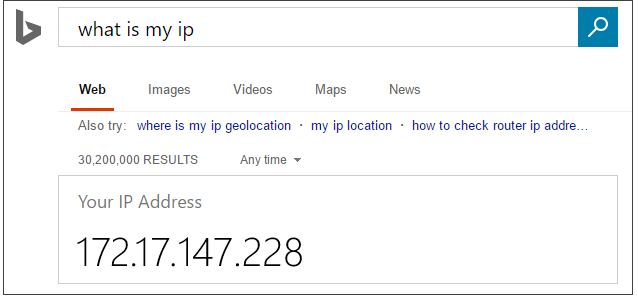

Verifique seu endereço IP antes de salvar essa configuração. Em algumas situações, o endereço IP observado pelo Portal do Azure é diferente do endereço IP usado ao acessar a Internet e os servidores do Azure. Assim, talvez seja necessário alterar o IP inicial e o IP final para fazer a regra funcionar conforme o esperado. Use um mecanismo de pesquisa ou outra ferramenta online para verificar seu próprio endereço IP. Por exemplo, pesquise qual é meu IP.

Você também pode selecionar Adicionar 0.0.0.0 - 255.255.255.255 para permitir que não apenas o seu IP, mas toda a Internet acesse a porta 5432 do nó coordenador (e 6432 para pooling de conexões). Nessa situação, os clientes ainda precisarão fazer logon com o nome de usuário e a senha corretos para usar o cluster. No entanto, é melhor permitir acesso mundial apenas por períodos curtos e somente para bancos de dados que não são de produção.

Para adicionar regras de firewall, digite o Nome da Regra de firewall, o Endereço IP Inicial e o Endereço IP Final. A abertura do firewall permite que administradores, usuários e aplicativos acessem o nó coordenador nas portas 5432 e 6432. Você pode especificar apenas um endereço IP ou um intervalo de endereços. Se você quiser limitar a regra a um único endereço IP, digite o mesmo endereço nos campos Endereço IP inicial e Endereço IP final.

Selecione Salvar na barra de ferramentas para salvar as configurações e as regra de firewall no nível do servidor. Aguarde a confirmação de que a atualização foi bem-sucedida.

Observação

Essas configurações também são acessíveis durante a criação de um cluster do Azure Cosmos DB for PostgreSQL. Na guia Rede, para Método de conectividade, selecione Acesso público (endereço IP permitido).

Conectar-se por meio do Azure

Há uma forma fácil de conceder ao cluster acesso aos aplicativos hospedados no Azure, como um aplicativo dos Aplicativos Web do Azure ou aqueles em execução em uma VM do Azure. Na página do portal do cluster, em Rede, selecione a caixa de seleção Permitir que os serviços e recursos do Azure acessem esse cluster e selecione Salvar.

Importante

Esta opção configura o firewall para permitir todas as conexões do Azure, incluindo as conexões das assinaturas de outros clientes. Ao selecionar essa opção, verifique se as permissões de logon e de usuário limitam o acesso somente a usuários autorizados.

Gerenciar regras de firewall existentes no nível de servidor pelo Portal do Azure

Repita as etapas para gerenciar as regras de firewall.

- Para adicionar o computador atual, selecione Adicionar endereço IP do cliente atual. Selecione Salvar para salvar as alterações.

- Para adicionar mais endereços IP, digite o Nome da Regra de firewall, o Endereço IP Inicial e o Endereço IP Final. Selecione Salvar para salvar as alterações.

- Para modificar uma regra existente, selecione qualquer um dos campos na regra e modifique. Selecione Salvar para salvar as alterações.

- Para excluir uma regra existente, selecione as reticências … e, em seguida, selecione Excluir para excluir a regra. Selecione Salvar para salvar as alterações.

Próximas etapas

Para obter mais informações sobre regras de firewall, incluindo como solucionar problemas de conexão, consulte Acesso público no Azure Cosmos DB for PostgreSQL.