Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

O que é Acesso Condicional?

O perímetro de segurança moderno se estende para além da rede de uma organização para incluir a identidade do usuário e do dispositivo. As organizações podem usar esses sinais de identidade como parte de suas decisões de controle de acesso. Você pode usar o Acesso Condicional do Microsoft Entra para unir sinais, tomar decisões e aplicar políticas organizacionais.

As políticas de acesso condicional no estado mais simples são como instruções if/then. Se um usuário quiser acessar um recurso, então ele deverá concluir uma ação. Por exemplo, um engenheiro de dados deseja acessar o Azure Data Explorer, mas para isso precisa realizar a MFA (autenticação multifator).

No exemplo a seguir, você aprenderá a configurar uma política de Acesso Condicional que impõe a MFA para usuários selecionados usando a IU da Web do Azure Data Explorer. Você pode usar as mesmas etapas para criar outras políticas que atendam aos requisitos de segurança da sua organização.

Pré-requisitos

O uso desse recurso requer uma licença Microsoft Entra ID P1 ou P2. Para encontrar a licença certa para suas necessidades, consulte Comparar os recursos disponíveis do Microsoft Entra ID.

Observação

As políticas de Acesso Condicional são aplicadas somente às operações de administração de dados do Azure Data Explorer e não afetam nenhuma operação de administração de recursos.

Dica

As políticas de acesso condicional são aplicadas no nível do locatário; portanto, elas são aplicadas a todos os clusters no locatário.

Configurar acesso condicional

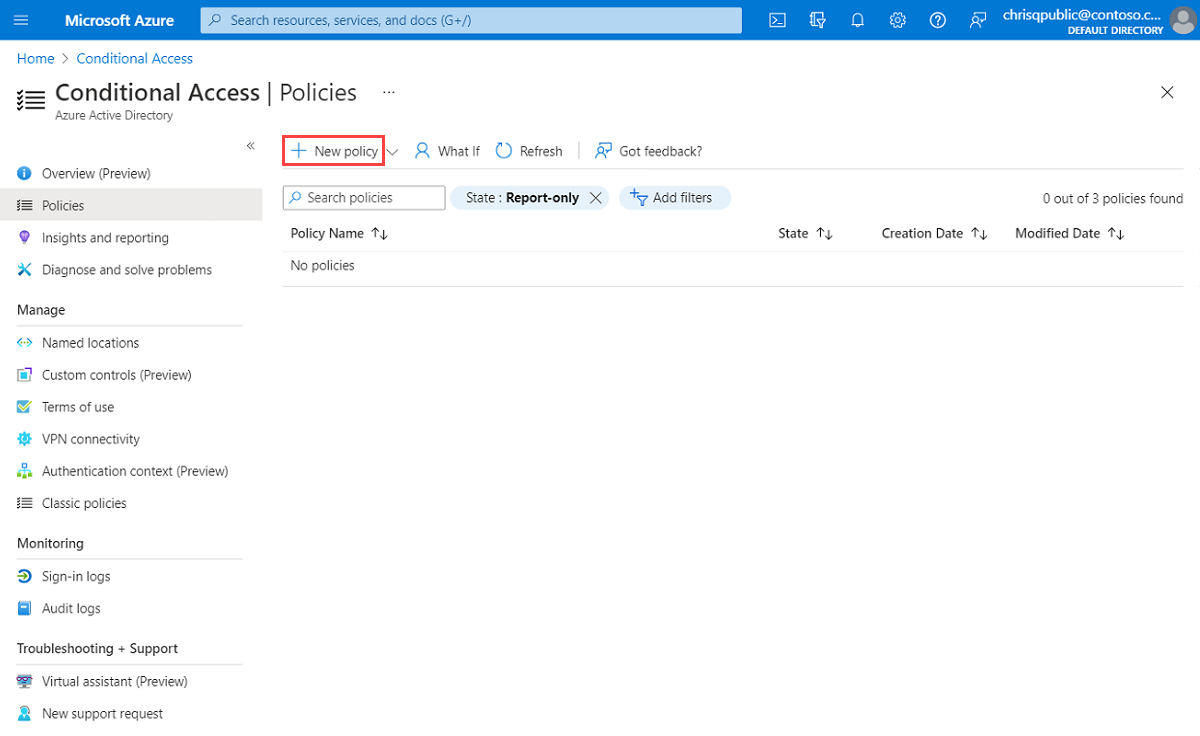

Inicie sessão no portal do Azure no mínimo como Administrador de Acesso Condicional.

Navegue até Microsoft Entra ID>Segurança>Acesso condicional.

Selecione Nova política.

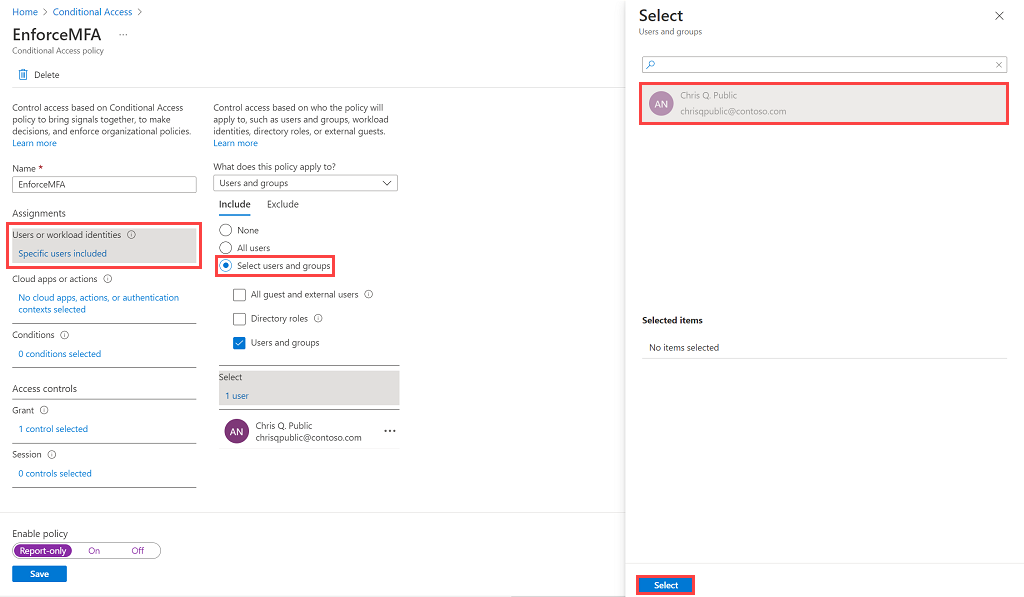

Dê um nome à sua política. Recomendamos que as organizações criem um padrão significativo para os nomes de suas políticas.

Em Atribuições, selecione Usuários e grupos. Em Incluir>Selecionar usuários e grupos, selecione Usuários e grupos, adicione o usuário ou grupo que você deseja incluir no acesso condicional e clique em Selecionar.

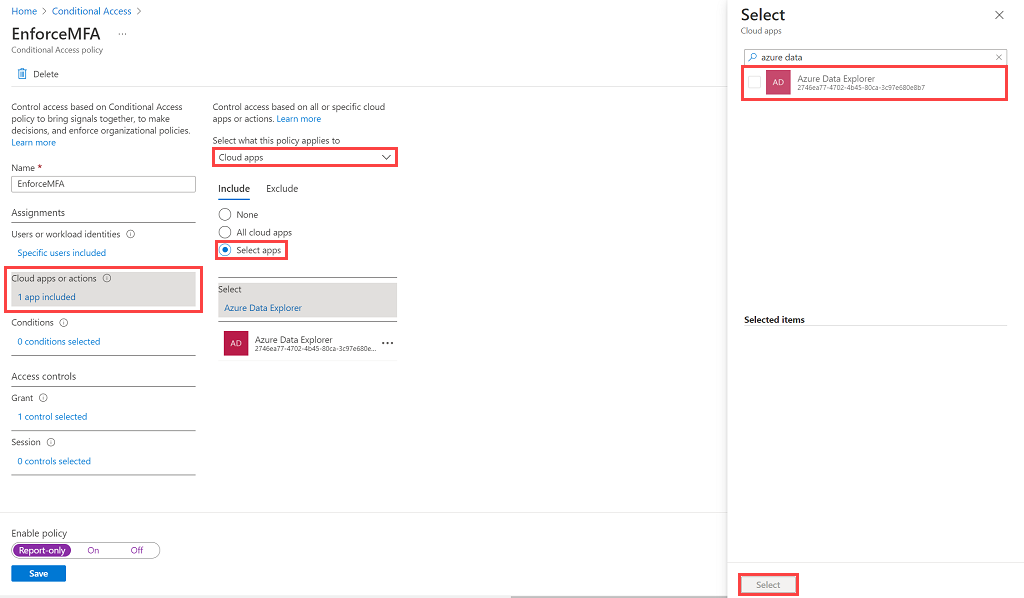

Em Aplicativos ou ações de nuvem, selecione Aplicativos de nuvem. Em Incluir, clique em Selecionar aplicativos para ver uma lista de todos os aplicativos disponíveis para acesso condicional. Selecione Azure Data Explorer>Selecionar.

Observação

Em alguns casos, o nome do aplicativo pode ser exibido como KustoService.

Dica

Selecione o aplicativo Azure Data Explorer com o seguinte GUID: 2746ea77-4702-4b45-80ca-3c97e680e8b7.

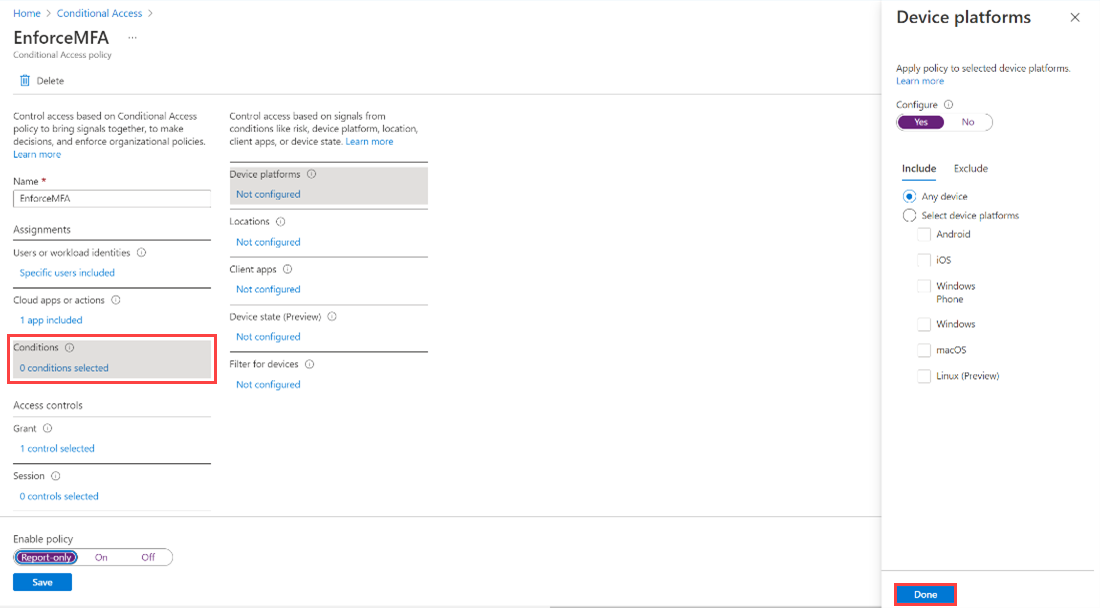

Em Condições, defina as condições que você deseja aplicar em todas as plataformas de dispositivo e selecione Pronto. Para obter mais informações, consulte Acesso Condicional do Microsoft Entra: Condições.

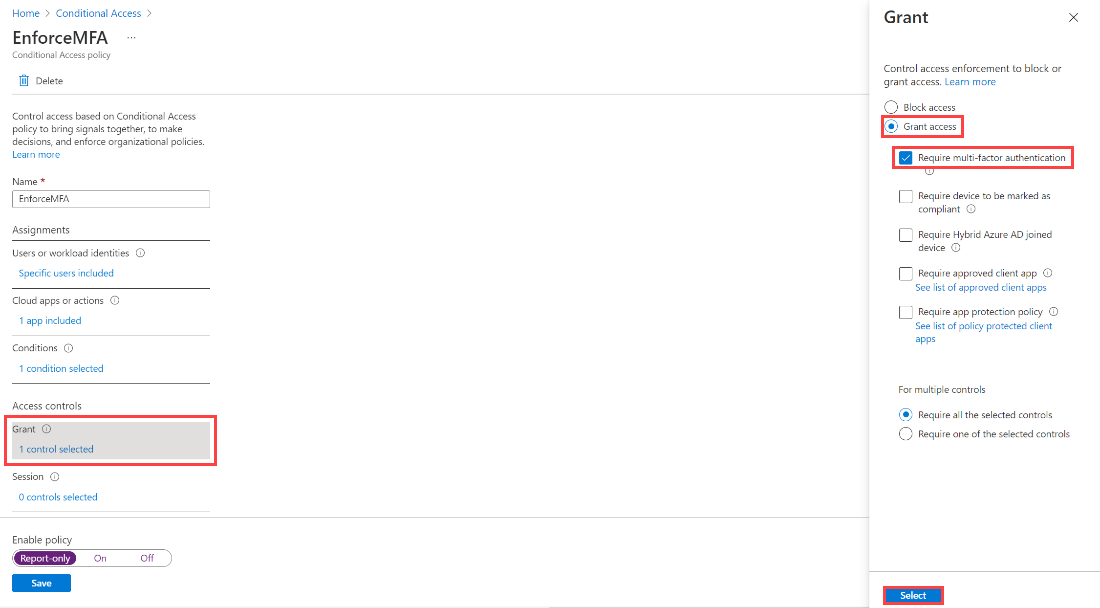

Em Controles de acesso, selecione Conceder, Exigir autenticação multifator e clique em Selecionar.

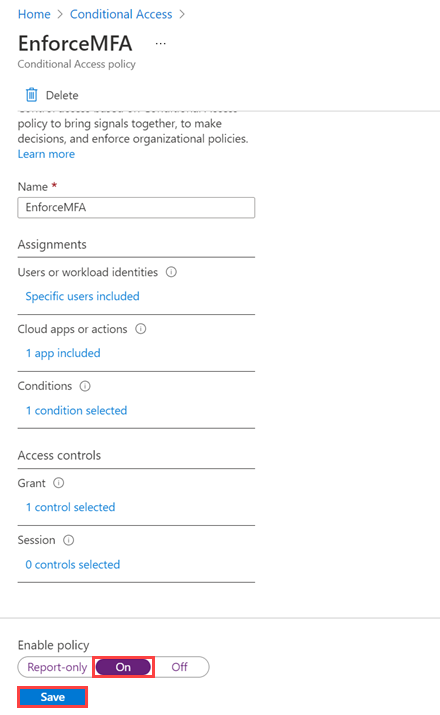

Defina Habilitar política como Ativado e selecione Salvar.

Verifique a política solicitando que um usuário atribuído acesse a IU da Web do Azure Data Explorer. O usuário deve ser solicitado a usar o MFA.