Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

A criptografia no Azure Data Lake Storage Gen1 ajuda você a proteger seus dados, implementar políticas de segurança corporativa e atender aos requisitos de conformidade regulatória. Este artigo fornece uma visão geral do design e discute alguns dos aspectos técnicos da implementação.

O Data Lake Storage Gen1 dá suporte à criptografia de dados em repouso e em trânsito. Para dados inativos, o Data Lake Storage Gen1 dá suporte à criptografia transparente "ativada por padrão". Aqui está o que esses termos significam em um pouco mais de detalhes:

- Ativado por padrão: quando você cria uma nova conta do Data Lake Storage Gen1, a configuração padrão habilita a criptografia. Depois disso, os dados armazenados no Data Lake Storage Gen1 são sempre criptografados antes de armazenar em mídia persistente. Esse é o comportamento de todos os dados e não pode ser alterado depois que uma conta é criada.

- Transparente: o Data Lake Storage Gen1 criptografa automaticamente os dados antes de persistir e descriptografa os dados antes da recuperação. A criptografia é configurada e gerenciada no nível da conta do Data Lake Storage Gen1 por um administrador. Nenhuma alteração é feita nas APIs de acesso a dados. Portanto, nenhuma alteração é necessária em aplicativos e serviços que interagem com o Data Lake Storage Gen1 devido à criptografia.

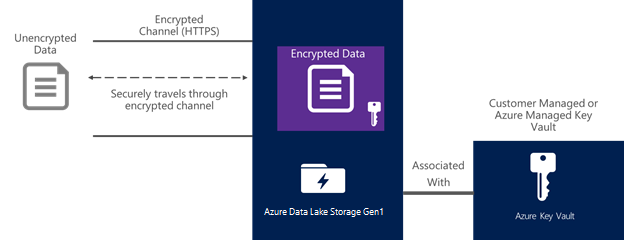

Os dados em trânsito (também conhecidos como dados em movimento) também são sempre criptografados no Data Lake Storage Gen1. Além de criptografar dados antes de armazenar em mídia persistente, os dados também são sempre protegidos em trânsito usando HTTPS. HTTPS é o único protocolo com suporte para as interfaces REST do Data Lake Storage Gen1. O diagrama a seguir mostra como os dados são criptografados no Data Lake Storage Gen1:

Configurar a criptografia com o Data Lake Storage Gen1

A criptografia do Data Lake Storage Gen1 é configurada durante a criação da conta e está sempre habilitada por padrão. Você pode gerenciar as chaves por conta própria ou permitir que o Data Lake Storage Gen1 as gerencie para você (esse é o padrão).

Para obter mais informações, consulte Introdução.

Como a criptografia funciona no Data Lake Storage Gen1

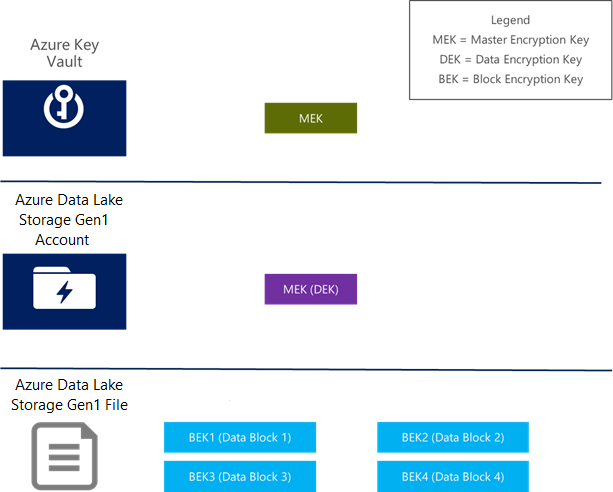

As informações a seguir abordam como gerenciar chaves de criptografia mestras e explicam os três tipos diferentes de chaves que você pode usar na criptografia de dados para o Data Lake Storage Gen1.

Chaves de criptografia mestras

O Data Lake Storage Gen1 fornece dois modos para gerenciamento de MEKs (chaves de criptografia mestras). Por enquanto, suponha que a chave de criptografia mestra seja a chave de nível superior. O acesso à chave de criptografia mestra é necessário para descriptografar todos os dados armazenados no Data Lake Storage Gen1.

Os dois modos para gerenciar a chave de criptografia mestra são os seguintes:

- Chaves gerenciadas pelo serviço

- Chaves gerenciadas pelo cliente

Em ambos os modos, a chave de criptografia mestra é protegida armazenando-a no Azure Key Vault. O Key Vault é um serviço totalmente gerenciado e altamente seguro no Azure que pode ser usado para proteger chaves criptográficas. Para obter mais informações, consulte Key Vault.

Aqui está uma breve comparação dos recursos fornecidos pelos dois modos de gerenciamento dos MEKs.

| Pergunta | Chaves gerenciadas pelo serviço | Chaves gerenciadas pelo cliente |

|---|---|---|

| Como os dados são armazenados? | Sempre criptografado antes de ser armazenado. | Sempre criptografado antes de ser armazenado. |

| Onde a Chave de Criptografia Mestra está armazenada? | Key Vault (cofre de chaves) | Key Vault (cofre de chaves) |

| Alguma chave de criptografia é armazenada de forma exposta fora do Key Vault? | Não | Não |

| O MEK pode ser recuperado pelo Key Vault? | Não. Depois que o MEK é armazenado no Key Vault, ele só pode ser usado para criptografia e descriptografia. | Não. Depois que o MEK é armazenado no Key Vault, ele só pode ser usado para criptografia e descriptografia. |

| Quem é o proprietário da instância do Key Vault e do MEK? | O serviço Data Lake Storage Gen1 | Você possui a instância do Key Vault, que pertence à sua própria assinatura do Azure. O MEK no Key Vault pode ser gerenciado por software ou hardware. |

| Você pode revogar o acesso ao MEK para o serviço Data Lake Storage Gen1? | Não | Sim. Você pode gerenciar listas de controle de acesso no Key Vault e remover entradas de controle de acesso para a identidade de serviço do serviço Data Lake Storage Gen1. |

| Você pode excluir permanentemente o MEK? | Não | Sim. Se você excluir o MEK do Key Vault, os dados na conta do Data Lake Storage Gen1 não poderão ser descriptografados por ninguém, incluindo o serviço Data Lake Storage Gen1. Se você tiver feito backup explícito do MEK antes de excluí-lo do Key Vault, o MEK poderá ser restaurado e os dados poderão ser recuperados. No entanto, se você não fez backup do MEK antes de excluí-lo do Key Vault, os dados na conta do Data Lake Storage Gen1 nunca poderão ser descriptografados depois disso. |

Além dessa diferença de quem gerencia o MEK e a instância do Key Vault na qual ele reside, o restante do design é o mesmo para ambos os modos.

É importante lembrar o seguinte ao escolher o modo para as chaves de criptografia mestras:

- Você pode escolher se deseja usar chaves gerenciadas pelo cliente ou chaves gerenciadas de serviço ao provisionar uma conta do Data Lake Storage Gen1.

- Depois que uma conta do Data Lake Storage Gen1 for provisionada, o modo não poderá ser alterado.

Criptografia e descriptografia de dados

Há três tipos de chaves que são usadas no design da criptografia de dados. A tabela a seguir fornece um resumo:

| Chave | Abreviação | Associado com | Local de armazenamento | Tipo | Anotações |

|---|---|---|---|---|---|

| Chave de Criptografia Mestra | MEK | Uma conta do Data Lake Storage Gen1 | Key Vault (cofre de chaves) | Assimétrica | Ele pode ser gerenciado pelo Data Lake Storage Gen1 ou por você. |

| Chave de Criptografia de Dados | DEK | Uma conta do Data Lake Storage Gen1 | Armazenamento persistente, gerenciado pelo serviço Data Lake Storage Gen1 | Simétrica | O DEK é criptografado pelo MEK. O DEK criptografado é o que é armazenado em mídia persistente. |

| Bloquear chave de criptografia | BEK | Um bloco de dados | Nenhum | Simétrica | O BEK é derivado do DEK e do bloco de dados. |

O diagrama a seguir ilustra estes conceitos:

Pseudo algoritmo quando um arquivo deve ser descriptografado:

- Verifique se o DEK da conta do Data Lake Storage Gen1 está armazenado em cache e pronto para uso.

- Caso contrário, leia o DEK criptografado do armazenamento persistente e envie-o para o Key Vault para ser descriptografado. Armazene em cache o DEK descriptografado na memória. Agora está pronto para uso.

- Para cada bloco de dados no arquivo:

- Leia o bloco criptografado de dados do armazenamento persistente.

- Gere o BEK a partir do DEK e do bloco de dados criptografado.

- Use o BEK para descriptografar dados.

Pseudo algoritmo quando um bloco de dados deve ser criptografado:

- Verifique se o DEK da conta do Data Lake Storage Gen1 está armazenado em cache e pronto para uso.

- Caso contrário, leia o DEK criptografado do armazenamento persistente e envie-o para o Key Vault para ser descriptografado. Armazene em cache o DEK descriptografado na memória. Agora está pronto para uso.

- Gere um BEK exclusivo para o bloco de dados do DEK.

- Criptografe o bloco de dados com o BEK usando a criptografia AES-256.

- Armazene o bloco de dados criptografado no armazenamento persistente.

Observação

O DEK é sempre armazenado criptografado pelo MEK, seja na mídia persistente ou armazenado em cache na memória.

Rotação de chave

Ao usar chaves gerenciadas pelo cliente, você pode girar o MEK. Para saber como configurar uma conta do Data Lake Storage Gen1 com chaves gerenciadas pelo cliente, consulte Introdução.

Pré-requisitos

Ao configurar a conta do Data Lake Storage Gen1, você optou por usar suas próprias chaves. Essa opção não pode ser alterada após a criação da conta. As etapas a seguir pressupõem que você esteja usando chaves gerenciadas pelo cliente (ou seja, você escolheu suas próprias chaves do Key Vault).

Observe que, se você usar as opções padrão de criptografia, seus dados serão sempre criptografados usando chaves gerenciadas pelo Data Lake Storage Gen1. Nesta opção, você não tem a capacidade de girar as chaves, pois elas são gerenciadas pelo Data Lake Storage Gen1.

Como girar o MEK no Data Lake Storage Gen1

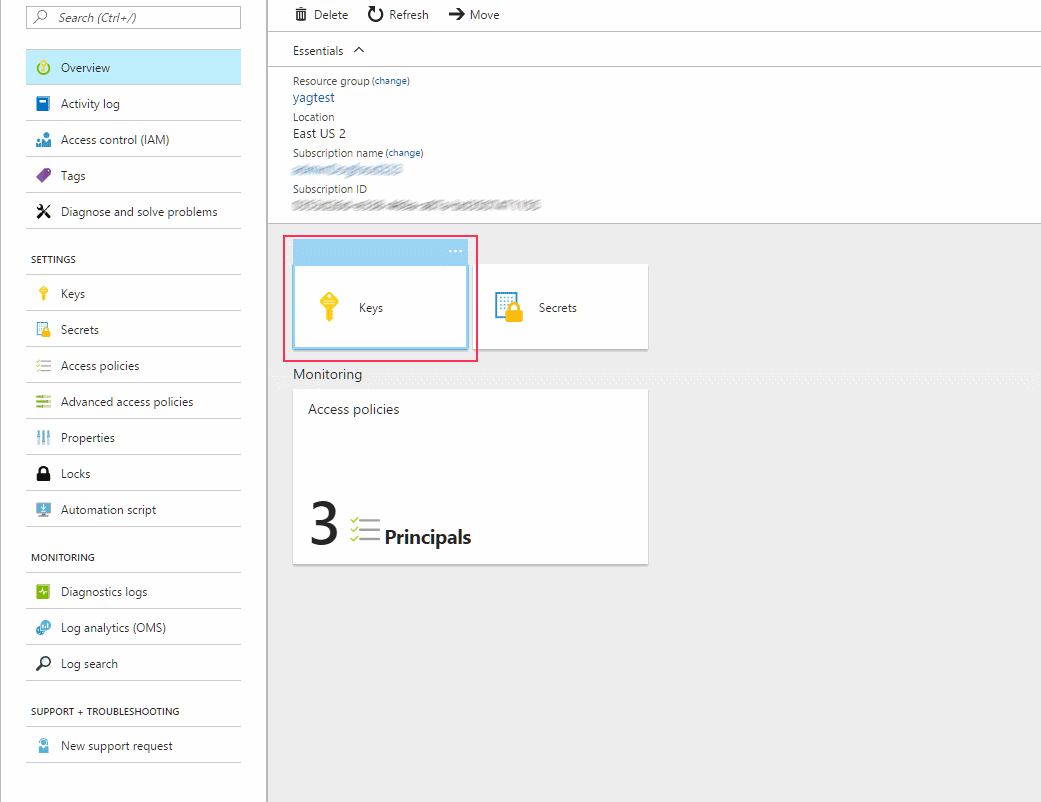

Entre no portal do Azure.

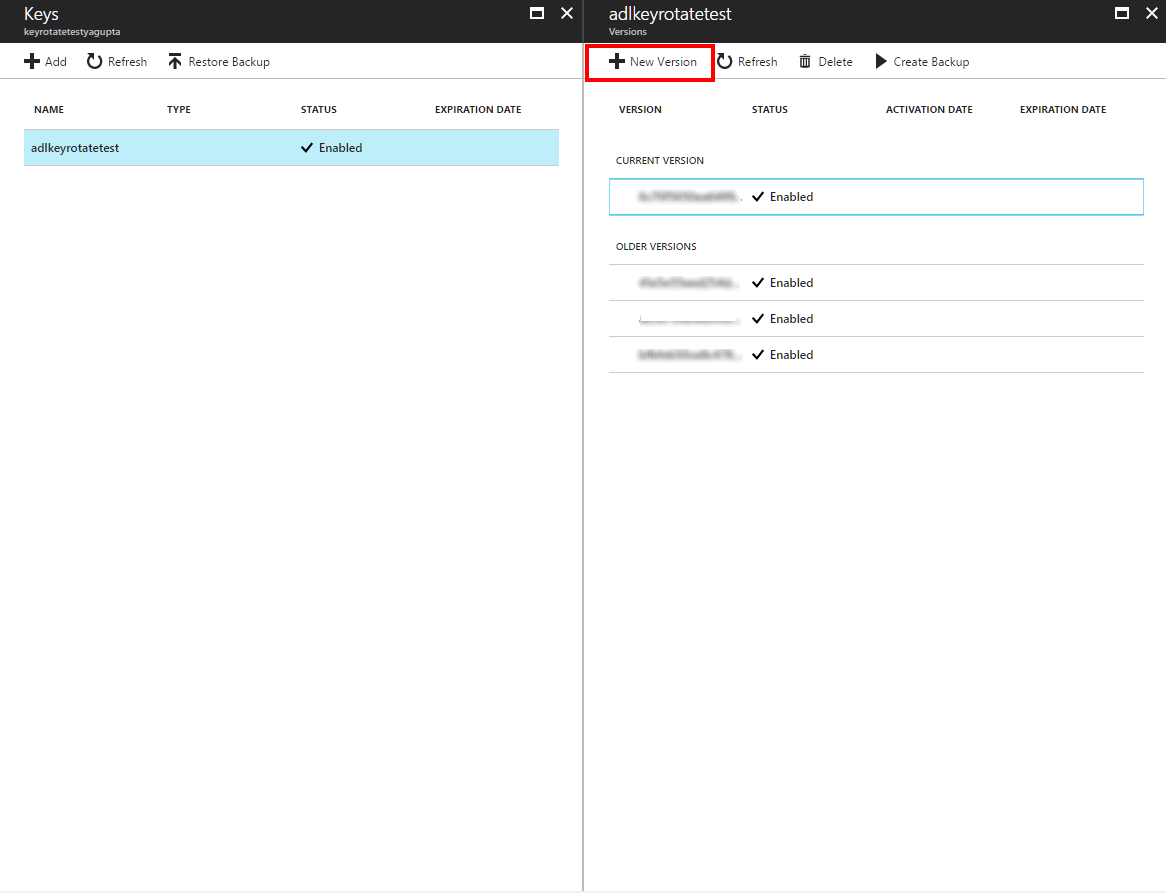

Navegue até a instância do Key Vault que armazena suas chaves associadas à sua conta do Data Lake Storage Gen1. Selecione Chaves.

Selecione a chave associada à sua conta do Data Lake Storage Gen1 e crie uma nova versão dessa chave. Observe que o Data Lake Storage Gen1 atualmente só dá suporte à rotação de chaves para uma nova versão de uma chave. Ele não dá suporte à rotação para uma chave diferente.

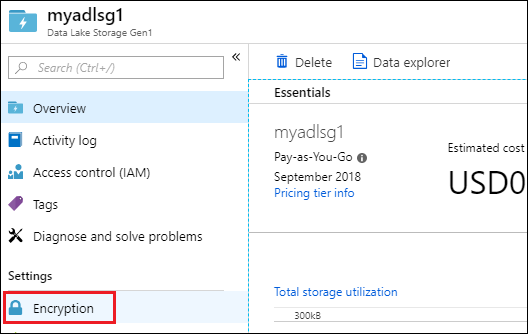

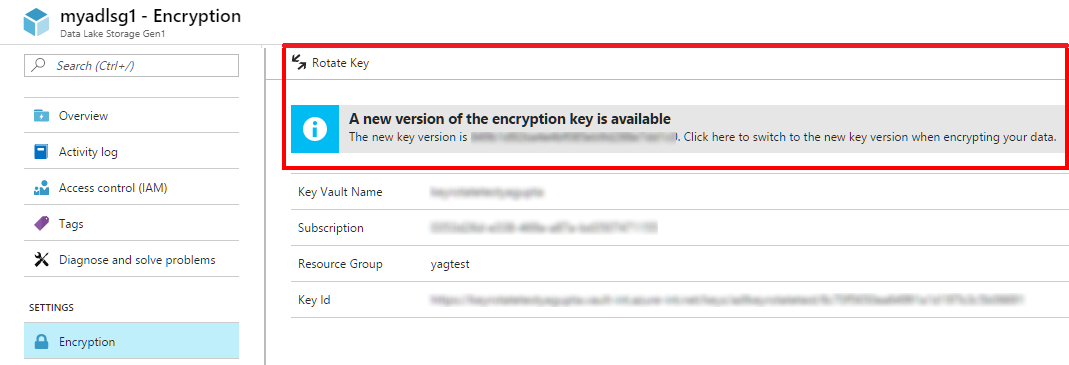

Navegue até a conta do Data Lake Storage Gen1 e selecione Criptografia.

Uma mensagem notifica você de que uma nova versão chave da chave está disponível. Clique em Girar Chave para atualizar a chave para a nova versão.

Essa operação deve levar menos de dois minutos e não há tempo de inatividade esperado devido à rotação de chaves. Depois que a operação for concluída, a nova versão da chave estará em uso.

Importante

Depois que a operação de rotação de chaves for concluída, a versão antiga da chave não será mais usada ativamente para criptografar novos dados. No entanto, pode haver casos em que o acesso a dados mais antigos pode precisar da chave antiga. Para permitir a leitura desses dados mais antigos, não exclua a chave antiga