Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

O Link Privado do Azure cria uma conexão privada e segura com seu workspace do Azure Databricks, garantindo que o tráfego de rede não seja exposto à Internet pública.

Há três tipos de conexões de Link Privado:

- Front-end (user-to-workspace): Protege a conexão de usuários e suas ferramentas, como o aplicativo Web, APIs ou ferramentas de BI, para seu workspace do Azure Databricks.

- Back-end (plano de computação para controle): Protege a conexão dos clusters do Azure Databricks com os principais serviços do Azure Databricks que eles precisam para funcionar.

- Autenticação da Web: Habilita o logon do usuário no aplicativo Web por meio do SSO (logon único) ao usar uma rede privada. Ele cria um endpoint privado especial para lidar com retornos de chamada de autenticação do Microsoft Entra ID, que, caso contrário, falham em um ambiente privado. A autenticação da Web só é necessária com conectividade privada de front-end.

Observação

Para garantir a segurança máxima, implemente conexões tanto front-end quanto back-end para bloquear todo o acesso à rede pública ao seu ambiente de trabalho.

Visão geral da arquitetura

A arquitetura descrita neste documento representa um padrão de implementação para o Link Privado do Azure. Ele destina-se a servir como uma estrutura fundamental, não uma solução universal, pois a configuração ideal depende inteiramente da topologia de rede. Os principais fatores que podem exigir que você adapte este modelo incluem:

- Designs de VNet tipo hub-e-spoke ou trânsito existentes.

- Políticas de encaminhamento e resolução de DNS personalizadas.

- Regras específicas de firewall e NSG (Grupo de Segurança de Rede).

- Requisitos de conectividade entre regiões ou várias nuvens.

VNets obrigatórias

A conectividade privada usa duas redes virtuais distintas.

- VNet de trânsito: essa rede virtual funciona como um hub central para conectividade do usuário. Ele contém os pontos de extremidade privados de front-end necessários para o acesso do cliente a espaços de trabalho e para a autenticação SSO (Single Sign-On) baseada em navegador.

- VNet do workspace: essa é uma rede virtual que você cria especificamente para hospedar o workspace do Azure Databricks e o ponto de extremidade privado do back-end.

Alocação e dimensionamento de sub-rede

Planeje sub-redes em cada VNet para dar suporte a implantações e conectividade privadas.

Sub-redes VNet de trânsito:

- Sub-rede de ponto de extremidade privado: aloca endereços IP para todos os pontos de extremidade de front-end privados.

- Sub-redes do workspace de autenticação do navegador: duas sub-redes dedicadas, um host ou uma sub-rede pública e um contêiner ou uma sub-rede privada, são recomendadas para implantar o workspace de autenticação do navegador.

Sub-redes de VNet do workspace:

- Sub-redes do workspace: duas sub-redes, um host ou uma sub-rede pública e um contêiner ou uma sub-rede privada, são necessárias para a implantação do workspace do Azure Databricks em si. Para obter informações de dimensionamento relacionadas a sub-redes de workspace, consulte Diretrizes de espaço de endereçamento.

- Sub-rede de ponto de extremidade privado de back-end: uma sub-rede adicional é necessária para hospedar o ponto de extremidade privado para conectividade privada de back-end.

O dimensionamento depende de suas necessidades de implementação individuais, mas você pode usar o seguinte como guia:

| VNet | Finalidade da sub-rede | Intervalo CIDR recomendado |

|---|---|---|

| Trânsito | Sub-rede de endpoints privados | /26 to /25 |

| Trânsito | Espaço de autenticação para navegadores |

/28 ou /27 |

| Workspace | Sub-rede de ponto de extremidade privado de back-end | /27 |

Pontos de extremidade privados do Azure Databricks

O Azure Databricks usa dois tipos distintos de pontos de extremidade privados para privatizar totalmente o tráfego. Entenda as diferentes funções para implementá-las corretamente.

-

Ponto de extremidade do espaço de trabalho (

databricks_ui_api): este é o principal ponto de extremidade privado para proteger o tráfego essencial do seu espaço de trabalho. Ele gerencia conexões para o front-end e o back-end. -

Ponto de extremidade de autenticação da Web (

browser_authentication): esse é um ponto de extremidade adicional especializado necessário apenas para fazer o SSO (single Sign-On) funcionar para logons do navegador da Web em uma conexão privada. Ele é necessário para conectividade front-end e de ponta a ponta.

Para o endpoint de autenticação da Web, note o seguinte:

- Requisito de retorno de chamada de SSO: ao usar o Private Link para acesso ao cliente, esse ponto de extremidade é obrigatório para o login na web do usuário. Ele lida com segurança com os retornos de chamada de autenticação de SSO do Microsoft Entra ID que, caso contrário, seriam bloqueados em uma rede privada. O Azure Databricks configura automaticamente os registros DNS privados necessários ao criar esse endpoint. Esse processo não afeta a autenticação da API REST.

-

Regra de implantação: somente um

browser_authenticationponto de extremidade pode existir por região do Azure e zona DNS privada. Esse ponto de extremidade único serve a todos os workspaces nessa região que comparten a mesma configuração de DNS. - Prática recomendada de produção: para evitar interrupções, crie um "workspace de autenticação da Web privado" dedicado em cada região de produção. Sua única finalidade é hospedar esse ponto de extremidade crítico. Desabilite o "acesso à rede pública" para este workspace e verifique se nenhum outro ponto de extremidade privado de front-end foi criado para ele. Se este host workspace for excluído, o logon da Web falhará em todos os outros workspaces na região.

- Configuração alternativa: para implantações mais simples, você pode hospedar o ponto de extremidade em um workspace já existente em vez de criar um dedicado. Isso é adequado para ambientes de não produção ou se você estiver confiante de que tem apenas um workspace na região. No entanto, tenha em mente que excluir o workspace do host interrompe imediatamente a autenticação de quaisquer outros workspaces que dependam dele.

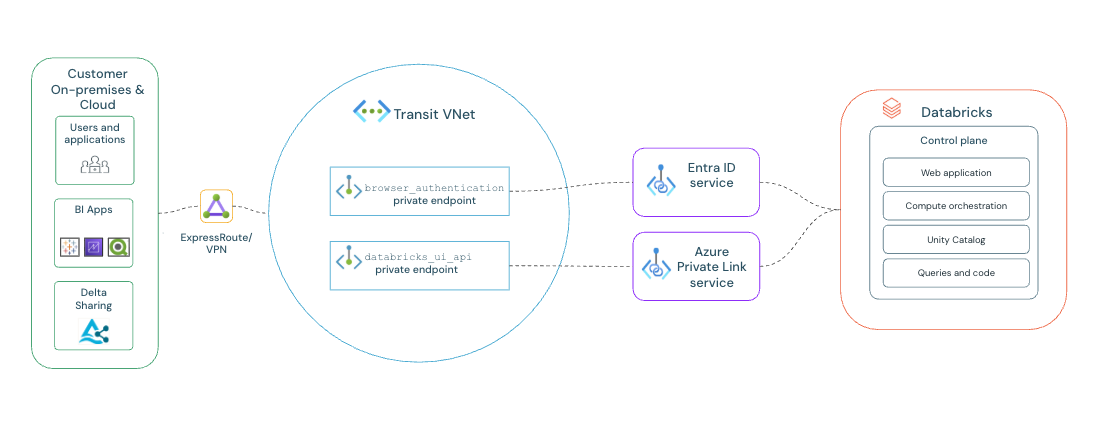

Conectividade privada front-end

O diagrama a seguir ilustra o fluxo de rede para conectividade privada de front-end. A conectividade de front-end usa um databricks_ui_api ponto de extremidade privado e um browser_authentication ponto de extremidade privado sobre a VNet de trânsito para proteger a conexão dos usuários e de suas ferramentas com o workspace do Azure Databricks.

Consulte Configurar Front-end Link Privado.

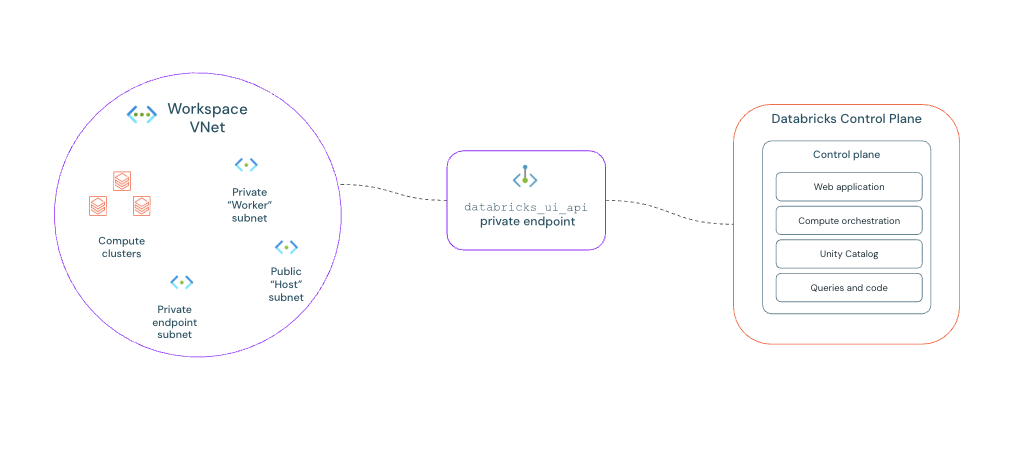

Conectividade privada de back-end

O diagrama a seguir ilustra o fluxo de rede para conectividade privada de back-end. A conectividade privada de back-end usa um databricks_ui_api ponto de extremidade privado na VNet do workspace para proteger a conexão de seus clusters do Azure Databricks com os principais serviços do Azure Databricks que eles precisam para funcionar.

Consulte Configurar a conectividade privada de back-end com o Azure Databricks.

Principais considerações

Antes de configurar a conectividade privada, tenha o seguinte em mente:

- Se você tiver uma política de Grupos de Segurança de Rede habilitada no ponto de extremidade privado, deverá permitir as portas 443, 6666, 3306 e 8443-8451 para regras de segurança de entrada no grupo de segurança de rede na sub-rede em que o ponto de extremidade privado é implantado.

- Para criar uma conexão entre sua rede e o portal do Azure e seus serviços, talvez seja necessário adicionar URLs do portal do Azure à sua lista de permissões. Consulte Permitir o acesso das URLs do portal do Azure no seu firewall ou servidor proxy.

Escolha a implementação correta do Link Privado

Use este guia para determinar qual implementação melhor atende às suas necessidades.

| Consideração | Híbrido de front-end | Somente back-end | Privacidade total de ponta a ponta |

|---|---|---|---|

| Meta de segurança primária | Acesso seguro ao usuário | Segurança do tráfego do cluster | Isolamento máximo (proteger tudo) |

| Conectividade do usuário | Público ou privado | Público (Internet) | Somente privado |

| Conectividade de cluster para controlar o plano | Público (caminho seguro padrão) | Privado (obrigatório) | Privado (obrigatório) |

| Pré-requisitos | Plano Premium, injeção de VNet, SCC | Plano Premium, injeção de VNet, SCC | Plano Premium, injeção de VNet, SCC |

| Configuração de acesso à rede do workspace | Acesso público habilitado | Acesso público habilitado | Acesso público desativado |

| Regras de NSG necessárias | Todas as Regras | NoAzureDatabricksRules | NoAzureDatabricksRules |

| Endpoints privados necessários | Front-end (databricks_ui_api), autenticação do navegador | Back-end (databricks_ui_api) | Todos os três (front-end, back-end, autenticação do navegador) |

| Custo relativo | Custo por ponto de extremidade + transferência de dados | Custo por ponto de extremidade + transferência de dados | Custo mais alto (vários pontos de extremidade + transferência de dados) |