Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

O Microsoft Defender para servidores SQL em computadores estende as proteções para os servidores SQL nativos do Azure a fim de oferecer suporte total a ambientes híbridos e proteger os servidores SQL (todas as versões compatíveis) hospedados no Azure, em outros ambientes de nuvem e até mesmo nos computadores locais:

- SQL Server em Máquinas Virtuais

- Servidores SQL locais:

O verificador de avaliação de vulnerabilidades integrado descobre, rastreia e ajuda você a corrigir possíveis vulnerabilidades de banco de dados. As conclusões das verificações de avaliação fornecem uma visão geral do estado de segurança dos computadores SQL e detalhes sobre eventuais conclusões de segurança.

Observação

- A verificação é leve, segura, só leva alguns segundos por banco de dados para ser executada e é inteiramente somente leitura. Ela não faz nenhuma alteração no banco de dados.

- As permissões de execução nos seguintes procedimentos armazenados são necessárias para que algumas das regras de avaliação de vulnerabilidade sejam executadas corretamente: xp_instance_regread, sysmail_help_profile_sp.

Explorar relatórios de avaliação de vulnerabilidade

O serviço de avaliação de vulnerabilidade examina os bancos de dados uma vez a cada 12 horas.

O painel de avaliação de vulnerabilidade fornece uma visão geral dos resultados da avaliação de todos os seus bancos de dados, juntamente com um resumo dos bancos de dados íntegros e não íntegros, além de um resumo geral das verificações com falha de acordo com a distribuição de risco.

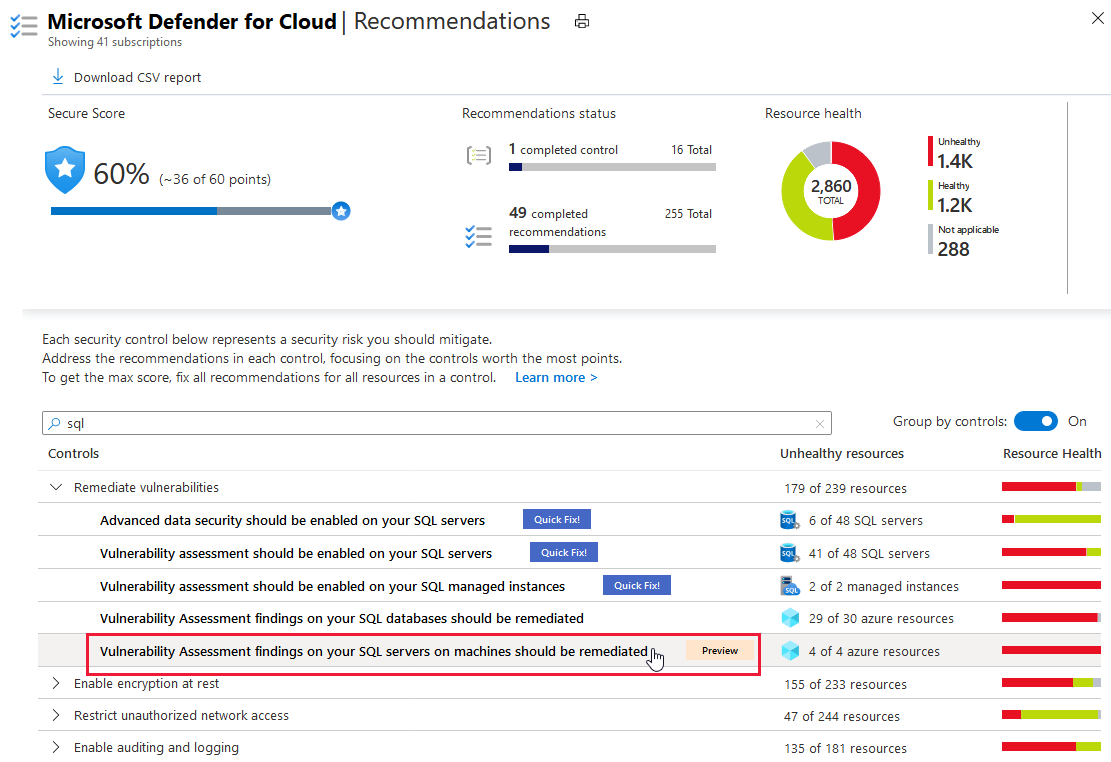

Você pode exibir os resultados da avaliação de vulnerabilidade diretamente do Defender para Nuvem.

Na barra lateral do Defender para Nuvem, abra a página Recomendações.

Selecione a recomendação Servidores SQL em computadores devem ter as descobertas de vulnerabilidade resolvidas. Para obter mais informações, confira a página Referência de recomendações do Defender para Nuvem.

A exibição detalhada para essa recomendação é exibida.

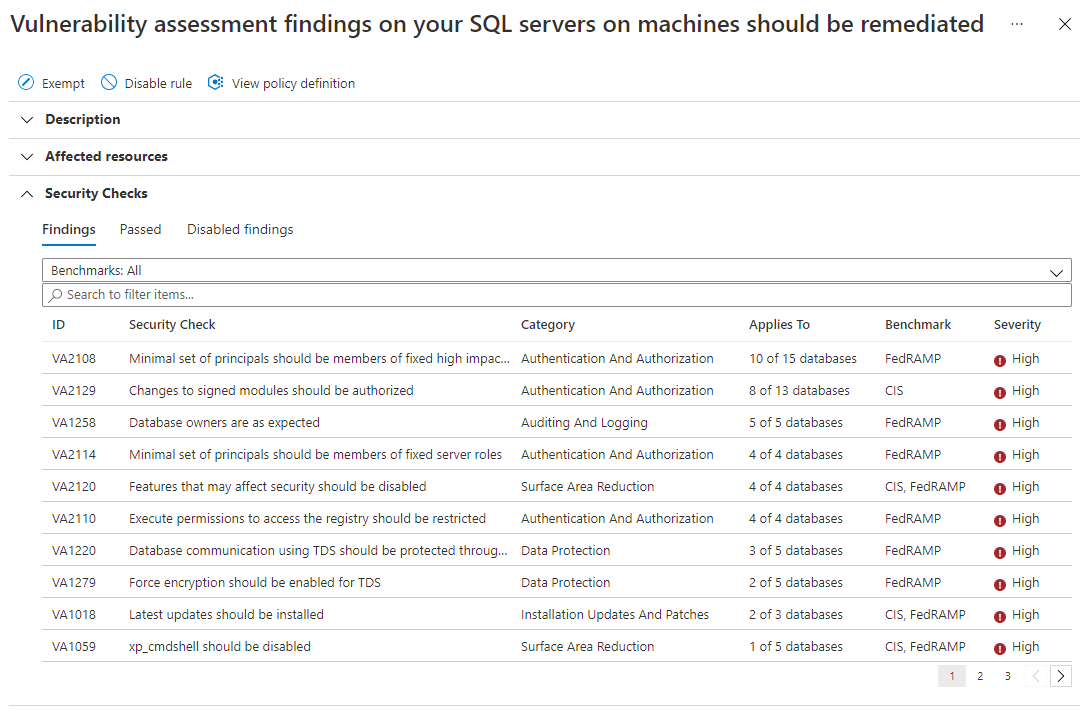

Confira informações adicionais sobre a recomendação:

Para obter uma visão geral dos recursos verificados (bancos de dados) e da lista de verificações de segurança que foram testadas, abra os recursos afetados e selecione o servidor de interesse.

Para obter uma visão geral das vulnerabilidades agrupadas por um banco de dados SQL específico, selecione o banco de dados de interesse.

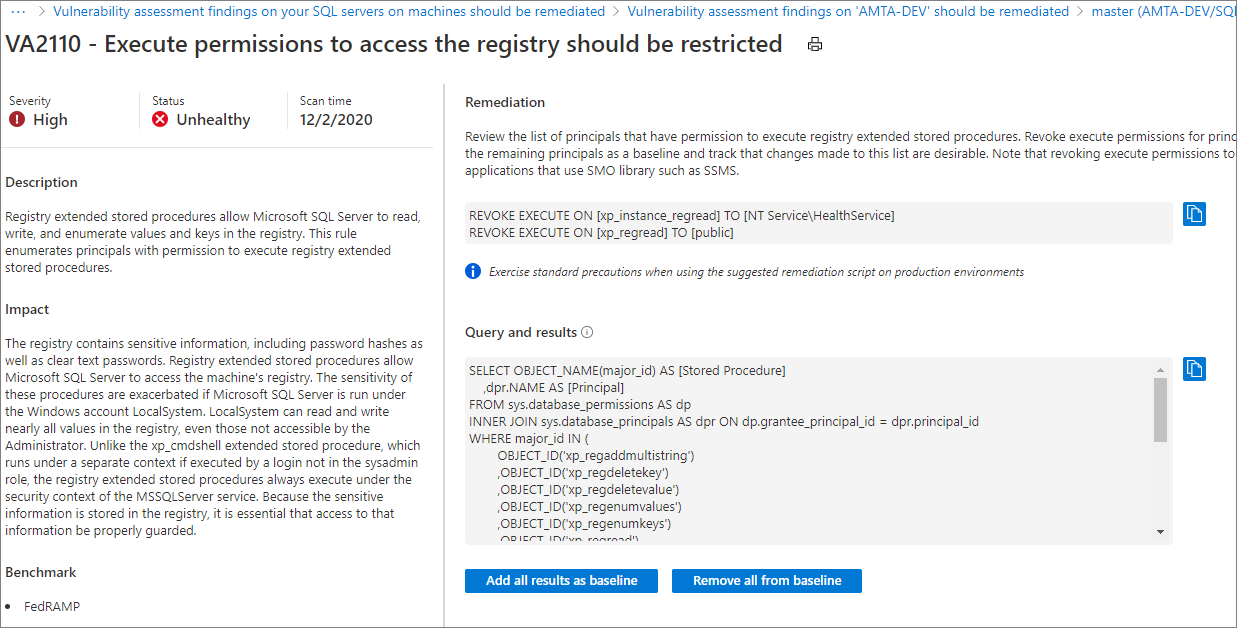

Em cada exibição, as verificações de segurança são classificadas por severidade. Selecione uma verificação de segurança específica para ver um painel de detalhes com uma Descrição, como corrigi-la e outras informações relacionadas, como impacto ou parâmetro de comparação.

Definir uma linha de base

Ao revisar os resultados da avaliação, é possível marcar resultados como uma linha de base aceitável em seu ambiente. A linha de base é essencialmente uma personalização de como os resultados são registrados. Os resultados que correspondem à linha de base são considerados ao passar nas verificações posteriores. Depois de estabelecer o estado de segurança da linha de base, o verificador de avaliação de vulnerabilidades relata apenas os desvios da linha de base. Dessa forma, é possível concentrar a atenção nos problemas relevantes.

Exportar resultados

Use o recurso Exportação contínua do Microsoft Defender para Nuvem para exportar as conclusões da avaliação de vulnerabilidade para os Hubs de Eventos do Azure ou para o workspace do Log Analytics.

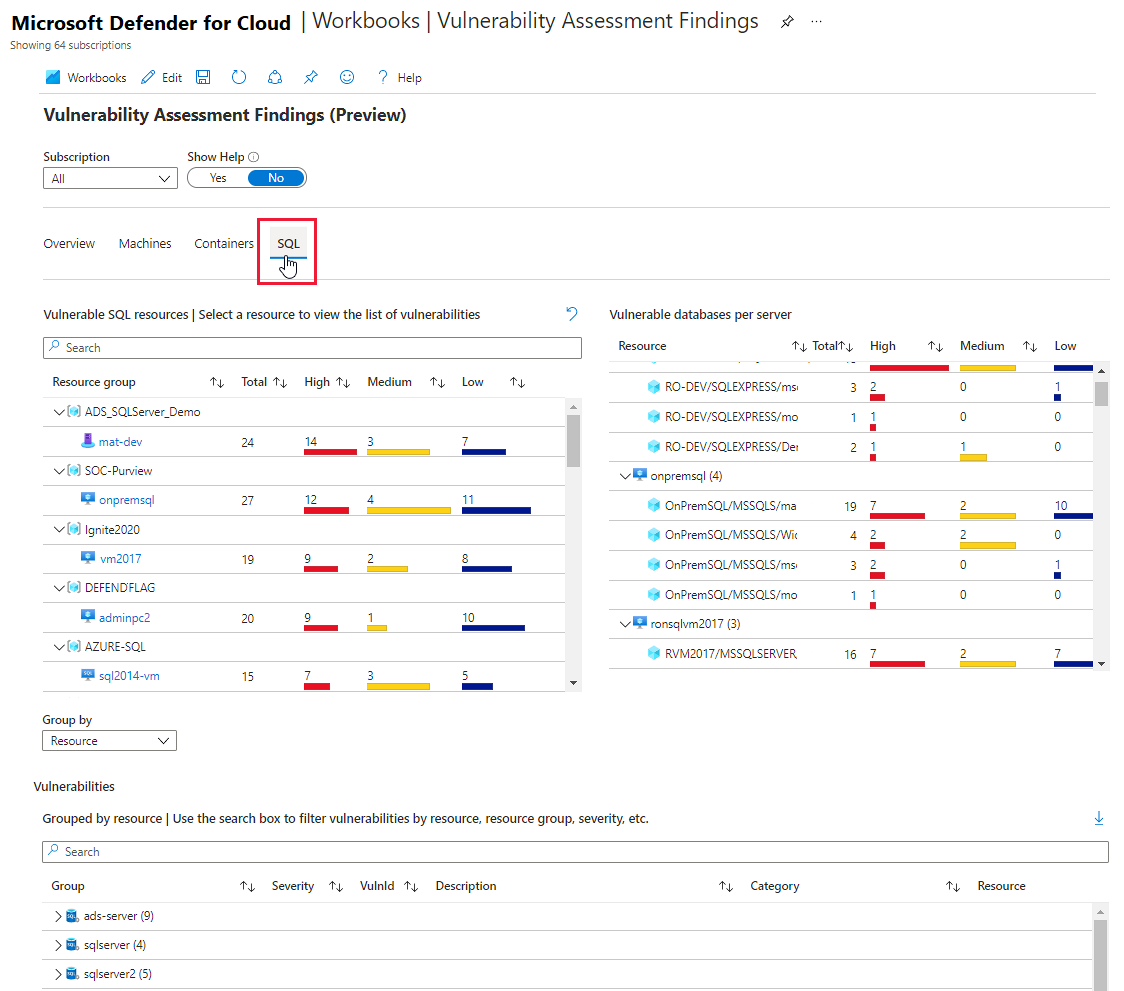

Exibir vulnerabilidades em relatórios gráficos e interativos

A galeria integrada Pastas de Trabalho do Azure Monitor do Defender para Nuvem inclui um relatório interativo de todas as conclusões dos verificadores de vulnerabilidade para computadores, contêineres em registros de contêiner e SQL Servers.

As conclusões de cada um desses verificadores são relatadas em recomendações separadas:

- Os computadores devem ter as descobertas de vulnerabilidades resolvidas

- As imagens do registro de contêiner devem ter as descobertas de vulnerabilidade resolvidas (da plataforma Qualys)

- Os bancos de dados SQL devem ter as descobertas de vulnerabilidade resolvidas

- Os servidores SQL em computadores devem ter as descobertas de vulnerabilidade resolvidas

O relatório “Conclusões da avaliação de vulnerabilidades” reúne todas essas conclusões e as organiza por gravidade, tipo de recurso e categoria. Você pode encontrar o relatório na galeria de pastas de trabalho disponível na barra lateral do Defender para Nuvem.

Desabilitar conclusões específicas

Se precisar ignorar uma conclusão em vez de corrigi-la, você poderá desabilitá-la opcionalmente. As descobertas desabilitadas não afetam sua classificação de segurança nem geram um ruído indesejado.

Quando uma descoberta corresponde aos critérios definidos nas regras de desabilitação, ela não será exibida na lista de descobertas. Os cenários comuns são:

- Desabilitar conclusões com severidade abaixo da média

- Desabilitar conclusões que não permitem a aplicação de patch

- Desabilitar conclusões de parâmetros de comparação que não são de interesse para um escopo definido

Importante

Para desabilitar conclusões específicas, você precisa de permissões para editar uma política no Azure Policy. Saiba mais em Permissões do RBAC do Azure no Azure Policy.

Para criar uma regra:

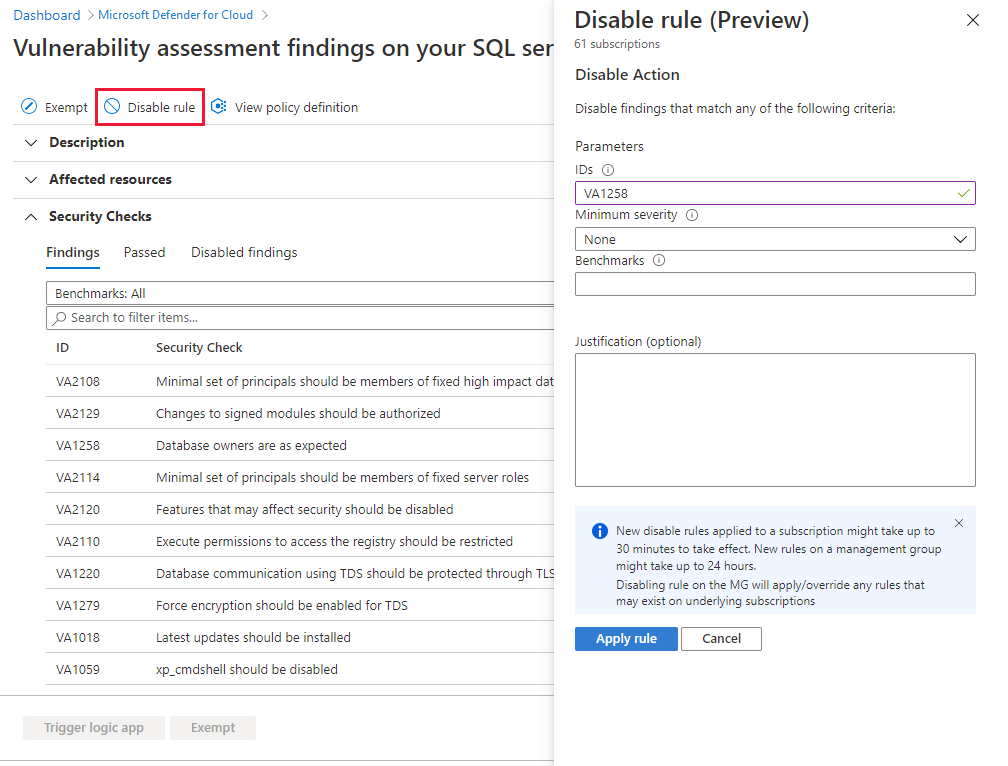

Na página de detalhes da recomendação para servidores SQL em computadores devem ter descobertas de vulnerabilidade resolvidas, selecione Desabilitar regra.

Selecione o escopo relevante.

Defina seus critérios. Você pode usar qualquer um dos seguintes critérios:

- ID da descoberta

- Severidade

- Parâmetros de comparação

Selecione Aplicar regra. As alterações podem levar até 24 horas para entrar em vigor.

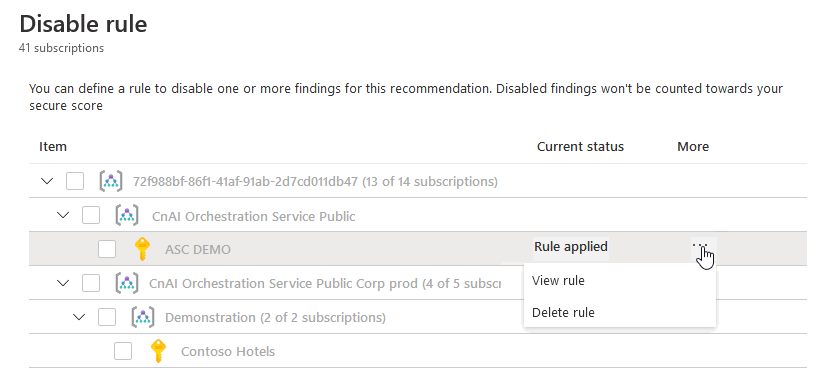

Para exibir, substituir ou excluir uma regra:

Selecione Desabilitar regra.

Na lista de escopo, as assinaturas com regras ativas são mostradas como Regra aplicada.

Para exibir ou excluir a regra, selecione o menu de reticências ("...").

Gerenciar avaliações de vulnerabilidade programaticamente

Usar PowerShell do Azure

Você pode usar os cmdlets do Microsoft Azure PowerShell para gerenciar suas avaliações de vulnerabilidade de forma programática. Os cmdlets com suporte são:

| Nome do cmdlet como um link | Descrição |

|---|---|

| Add-AzSecuritySqlVulnerabilityAssessmentBaseline | Adicione a linha de base da avaliação de vulnerabilidade SQL. |

| Get-AzSecuritySqlVulnerabilityAssessmentBaseline | Obtenha a linha de base da avaliação de vulnerabilidade SQL. |

| Get-AzSecuritySqlVulnerabilityAssessmentScanResult | Obtém resultados da verificação de avaliação de vulnerabilidades do SQL. |

| Get-AzSecuritySqlVulnerabilityAssessmentScanRecord | Obtém registros da verificação de avaliação de vulnerabilidades do SQL. |

| Remove-AzSecuritySqlVulnerabilityAssessmentBaseline | Remove a linha de base da avaliação de vulnerabilidades do SQL. |

| Set-AzSecuritySqlVulnerabilityAssessmentBaseline | Define nova linha de base de avaliação de vulnerabilidades do SQL em um banco de dados específico; descarta a linha de base antiga se existir alguma. |

Residência de dadosResidência de dados

A Avaliação de Vulnerabilidades do SQL consulta o servidor SQL usando consultas disponíveis publicamente em recomendações do Defender para Nuvem para a avaliação de vulnerabilidades do SQL e armazena os resultados da consulta. Os dados da Avaliação de Vulnerabilidades do SQL são armazenados na localização do workspace do Log Analytics ao qual o computador está conectado. Por exemplo, se você conectar uma Máquina Virtual do SQL a um workspace do Log Analytics no Oeste da Europa, os resultados serão armazenados no Oeste da Europa. Esses dados só serão coletados se a solução Avaliação de Vulnerabilidades do SQL estiver habilitada no workspace do Log Analytics.

As informações de metadados sobre o computador conectado também são coletadas, especificamente:

- Nome, tipo e versão do sistema operacional

- FQDN (nome de domínio totalmente qualificado) do computador

- Versão do agente do Connected Machine

- UUID (ID DO BIOS)

- Nome do servidor SQL e nomes de banco de dados subjacentes

Você pode especificar a região em que os dados da Avaliação de Vulnerabilidades do SQL serão armazenados escolhendo a localização do workspace do Log Analytics. A Microsoft pode replicar para outras regiões para resiliência de dados, mas não replica dados fora da geografia.

Observação

Alterar o espaço de trabalho Log Analytics do plano Defender para SQL on Machines redefinirá os resultados da verificação e as configurações de linha de base. Se você reverter para o workspace do Log Analytics original dentro de 90 dias, os resultados da verificação e as configurações de linha de base ficarão disponíveis novamente.