Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

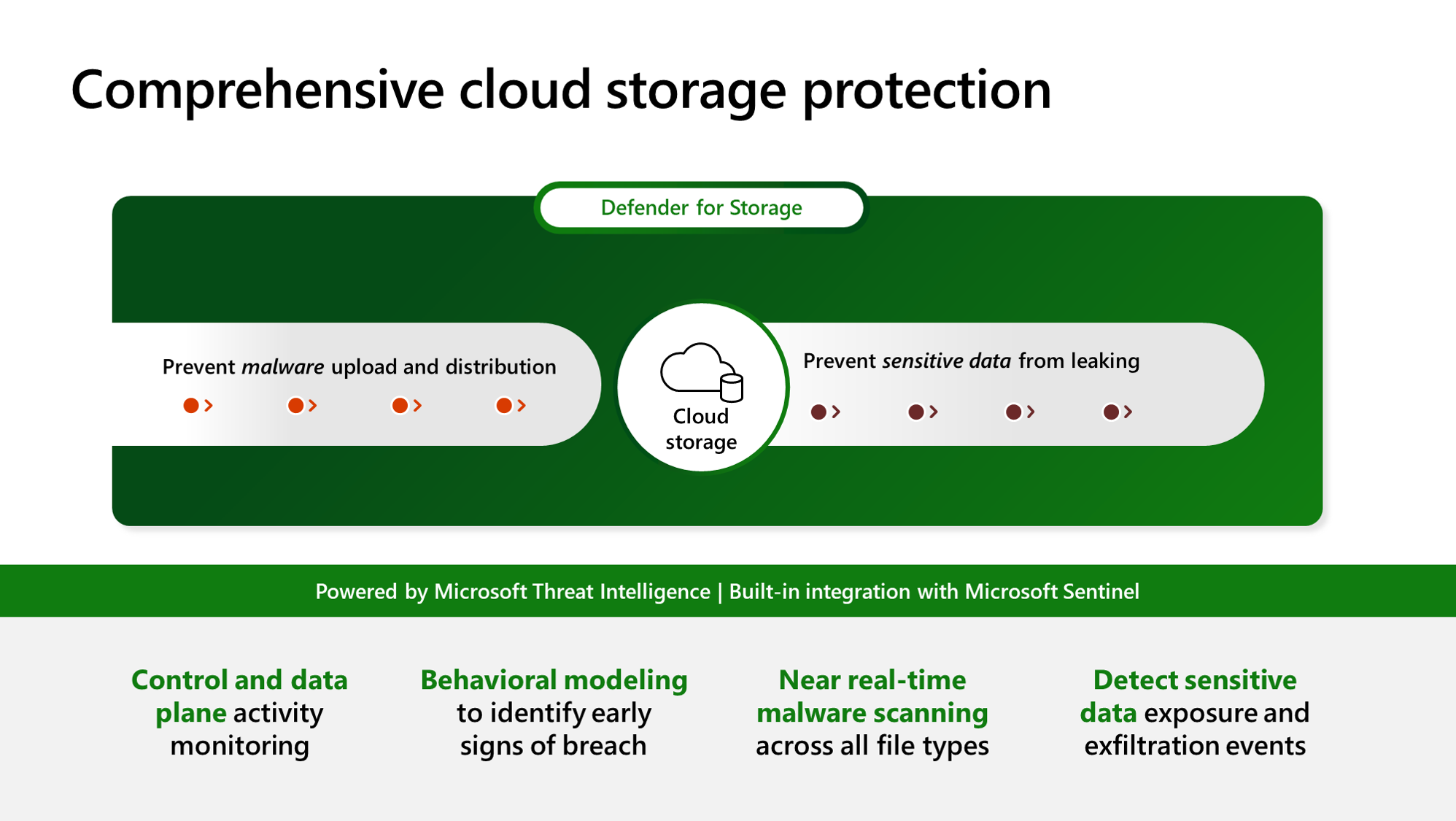

O Microsoft Defender para Nuvem fornece uma camada nativa do Azure de inteligência de segurança que identifica possíveis ameaças às suas contas de armazenamento com o plano defender para armazenamento.

O Defender para Armazenamento impede uploads de arquivos mal-intencionados, exfiltração de dados confidenciais e corrupção de dados, garantindo a segurança e a integridade de seus dados e cargas de trabalho.

O Microsoft Defender para Armazenamento fornece uma segurança abrangente ao analisar o plano de dados e a telemetria do painel de controle gerada pelos serviços de Armazenamento de Blobs do Azure, Arquivos do Azure e Azure Data Lake Storage. Ele usa recursos avançados de detecção de ameaças alimentados pelo Microsoft Defender Threat Intelligence, Microsoft Defender Antivírus e descoberta de dados confidenciais para ajudá-lo a identificar e reduzir possíveis ameaças.

Recursos do Defender for Storage

O Defender para Armazenamento inclui os seguintes recursos:

Monitoramento de atividades – detecte atividades incomuns e potencialmente prejudiciais envolvendo contas de armazenamento analisando padrões e comportamentos de acesso. Isso é valioso para identificar acesso não autorizado, tentativas de exfiltração de dados e outras ameaças à segurança.

Detecção de ameaças de dados confidenciais – identifique e proteja dados confidenciais em contas de armazenamento detectando atividades suspeitas que podem indicar uma possível ameaça à segurança. O Defender para Armazenamento aprimora a segurança de informações confidenciais armazenadas no Azure monitorando ações como padrões incomuns de acesso a dados ou exfiltração de dados em potencial.

Verificação de malware – verificar contas de armazenamento para malware analisando arquivos para ameaças conhecidas e conteúdo suspeito. Isso ajuda a identificar e reduzir possíveis riscos de segurança de arquivos mal-intencionados que podem ser armazenados ou carregados em contas de armazenamento do Azure. Como resultado, ele aprimora a postura de segurança geral do armazenamento de dados.

Você pode habilitar o Defender para Armazenamento sem a necessidade de um agente no nível de assinatura, no nível de recurso ou em larga escala.

Quando você habilita o Defender para Armazenamento no nível da assinatura, todas as contas de armazenamento existentes e recém-criadas nessa assinatura são automaticamente incluídas e protegidas. Você pode excluir contas de armazenamento específicas de assinaturas protegidas.

Observação

Se você tiver o Defender para Armazenamento (clássico) habilitado e quiser acessar os recursos e preços de segurança atuais, será necessário migrar para o novo plano de preços.

Benefícios

O Defender para Armazenamento fornece os seguintes recursos:

Melhor proteção contra malware: a verificação de malware detecta quase em tempo real todos os tipos de arquivo, incluindo arquivos de cada blob carregado. Ele fornece resultados rápidos e confiáveis, impedindo que suas contas de armazenamento agissem como um ponto de entrada e distribuição para ameaças. Saiba mais sobre a Verificação de malware.

Melhor detecção de ameaças e proteção de dados confidenciais: a detecção de ameaças a dados confidenciais ajuda os profissionais de segurança a priorizar e examinar alertas de segurança com eficiência. Ele considera a confidencialidade dos dados em risco, melhorando a detecção e a proteção contra possíveis ameaças. Essa funcionalidade reduz a chance de violações de dados identificando e resolvendo os riscos mais significativos. Ele melhora a proteção de dados confidenciais detectando eventos de exposição e atividades suspeitas em recursos que contêm dados confidenciais. Saiba mais sobre detecção de ameaças de dados confidenciais.

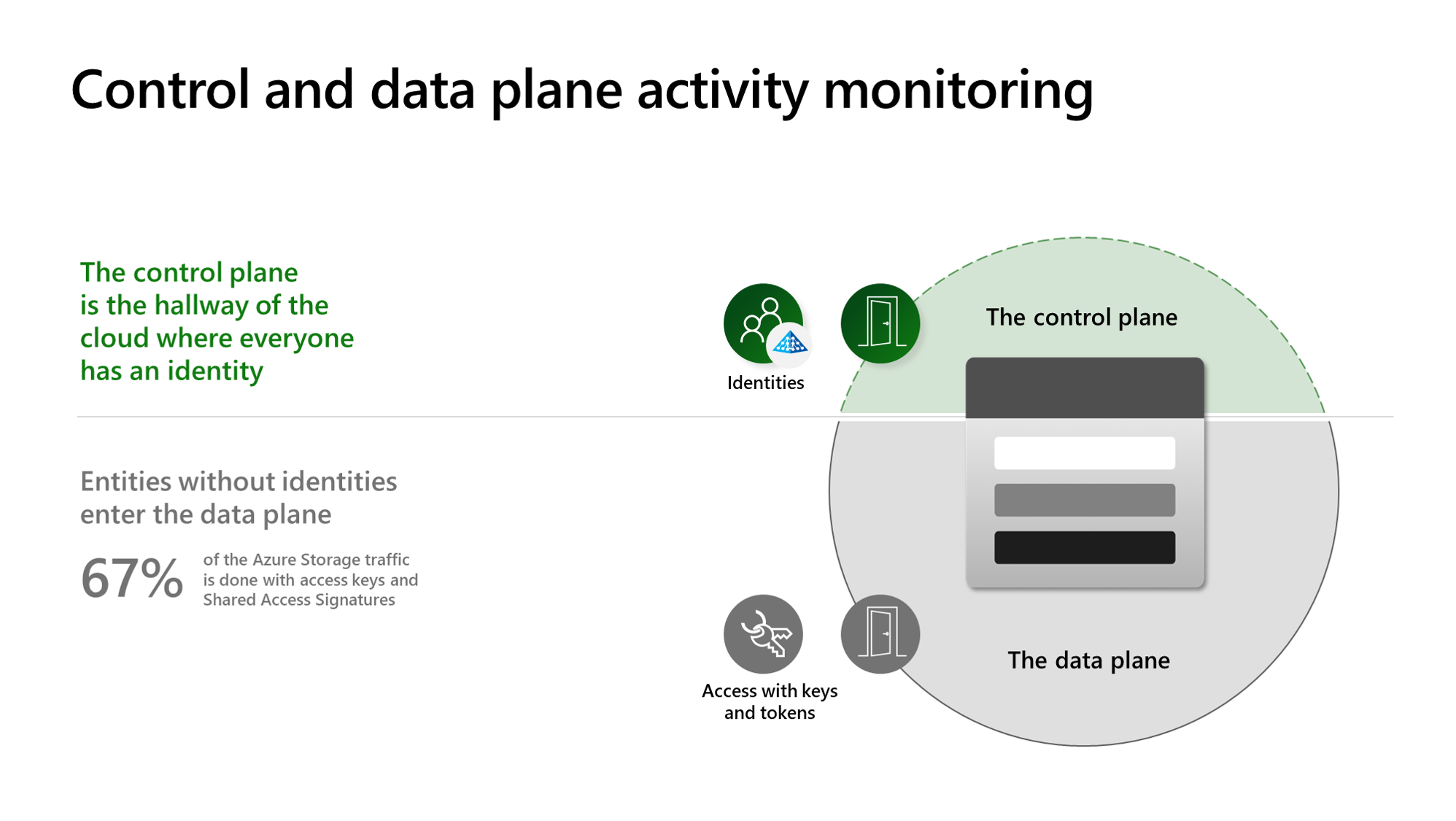

Detecção de entidades sem identidades: o Defender para Armazenamento detecta atividades suspeitas de entidades sem identidades que acessam seus dados usando SAS (Assinaturas de Acesso Compartilhado) configuradas incorretamente e excessivamente permissivas. Essas SAS podem estar vazadas ou comprometidas. Você pode melhorar a segurança e reduzir o risco de acesso não autorizado. Essa funcionalidade expande o conjunto de alertas de segurança do Monitoramento de Atividades.

Cobertura das principais ameaças de armazenamento em nuvem: o Defender para Armazenamento é alimentado pela Inteligência contra Ameaças da Microsoft, modelos comportamentais e modelos de machine learning para detectar atividades incomuns e suspeitas. Os alertas de segurança do Defender para Armazenamento abrangem as principais ameaças de armazenamento na nuvem, como exfiltração de dados confidenciais, corrupção de dados e uploads de arquivos mal-intencionados.

Segurança abrangente sem habilitar logs: quando você habilita o Microsoft Defender para Armazenamento, ele analisa continuamente os dados e controla o fluxo de telemetria do Armazenamento de Blobs do Azure, dos Arquivos do Azure e dos serviços do Azure Data Lake Storage. Você não precisa habilitar logs de diagnóstico para análise.

Habilitação sem restrições em escala: o Microsoft Defender para Armazenamento é uma solução sem agente, fácil de implantar e permite a proteção de segurança em escala usando uma solução nativa do Azure.

Como funciona o Defender para Armazenamento?

Monitorando de atividades

O Defender para Armazenamento analisa continuamente os logs de dados e do painel de controle de contas de armazenamento protegidas. Você não precisa ativar logs de recursos para obter benefícios de segurança. O Microsoft Threat Intelligence identifica assinaturas suspeitas, como endereços IP mal-intencionados, nós de saída do Tor e aplicativos potencialmente perigosos. Ele cria modelos de dados e usa métodos estatísticos e de aprendizado de máquina para detectar anomalias de atividade de linha de base, o que pode indicar comportamento mal-intencionado. Você recebe alertas de segurança para atividades suspeitas, mas o Defender para Armazenamento garante que você não receba muitos alertas semelhantes. O monitoramento de atividades não afeta o desempenho, a capacidade de ingestão ou o acesso a dados.

Verificação de malware (alimentada pelo Microsoft Defender Antivírus)

A verificação de malware no Defender para Armazenamento protege as contas de armazenamento contra conteúdo mal-intencionado executando uma verificação completa de malware no conteúdo carregado quase em tempo real, aplicando recursos do Microsoft Defender Antivírus. Ele atende aos requisitos de segurança e conformidade para lidar com conteúdo não confiável. Cada tipo de arquivo é verificado e os resultados são retornados para cada arquivo. A verificação de malware é uma solução SaaS sem agente que permite uma configuração simples em escala, sem manutenção e dá suporte à automação da resposta em escala. A verificação de malware é um recurso configurável no novo plano do Defender para Armazenamento que é precificado por GB verificado. Saiba mais sobre a Verificação de malware.

Detecção de ameaças de dados confidenciais (impulsionada por Descoberta de Dados Confidenciais)

A detecção de ameaças a dados confidenciais ajuda as equipes de segurança a priorizar e examinar alertas de segurança com eficiência. Ele considera a confidencialidade dos dados em risco, melhorando a detecção e evitando violações de dados. A detecção de ameaças de dados confidenciais é alimentada pela Descoberta de Dados Confidenciais, um mecanismo sem agente que usa um método de amostragem inteligente para encontrar recursos com dados confidenciais. A Descoberta de Dados Confidenciais integra-se aos tipos de informações confidenciais (SITs) do Microsoft Purview e aos rótulos de classificação de sensibilidade, permitindo a transferência automática das configurações de confidencialidade da sua organização.

A detecção de ameaças de dados confidenciais é um recurso configurável no novo plano do Defender para Armazenamento. Você pode habilitá-lo ou desabilitá-lo sem custo adicional. Para obter mais detalhes, visite Detecção de ameaças de dados confidenciais.

Preços e controles de custo

Preços por conta de armazenamento

O novo plano do Microsoft Defender para Armazenamento tem preços previsíveis com base no número de contas de armazenamento que você protege. Com a opção de habilitar no nível da assinatura ou do recurso e excluir contas de armazenamento específicas de assinaturas protegidas, você tem maior flexibilidade para gerenciar sua cobertura de segurança. O plano de preços simplifica o processo de cálculo de custo, permitindo que você dimensione facilmente conforme suas necessidades mudam. Outros preços podem ser aplicados a contas de armazenamento com transações de alto volume.

O Defender para Armazenamento também processa transações internas, incluindo transações de gerenciamento do ciclo de vida do Armazenamento de Blobs do Azure. O Defender para Armazenamento pode cobrar por transações geradas por uma política de ciclo de vida.

Verificação de malware – cobrança por GB, limite mensal e configuração

A verificação de malware é cobrada por gigabyte pelos dados escaneados. Para garantir a previsibilidade de custo, um limite mensal pode ser estabelecido para o volume de dados verificados de cada conta de armazenamento. Esse limite pode ser definido em toda a assinatura, afetando todas as contas de armazenamento da assinatura ou aplicado a contas de armazenamento individuais. Em assinaturas protegidas, você pode definir contas de armazenamento específicas com limites diferentes.

Por padrão, o limite é definido como 10.000 GB por mês por conta de armazenamento. Depois que esse limite for excedido, a verificação cessará para os blobs restantes, com um intervalo de confiança de 20 GB. Para obter detalhes de configuração, consulte configurar o Defender para Armazenamento.

Importante

A verificação de malware no Defender para Armazenamento não está incluída gratuitamente na primeira avaliação de 30 dias e é cobrada desde o primeiro dia de acordo com o esquema de preços disponível na página de preços do Defender para Nuvem. Você também pode estimar os custos com a calculadora de custos do Defender para Nuvem. A verificação de malware gera encargos adicionais para outros serviços do Azure: operações de leitura do Armazenamento do Azure, indexação de blobs do Armazenamento do Azure e notificações da Grade de Eventos do Azure.

Capacitação em grande escala com controles granulares

O Microsoft Defender para Armazenamento protege seus dados em escala com controles granulares. Você pode aplicar políticas de segurança consistentes em todas as suas contas de armazenamento em uma assinatura ou personalizá-las para contas específicas para atender às suas necessidades de negócios. Você pode controlar seus custos escolhendo o nível de proteção necessário para cada recurso. Confira habilitar o Defender para Armazenamento.

Monitorar o limite da verificação de malware

Para garantir a proteção ininterrupta ao gerenciar efetivamente os custos, há dois alertas de segurança relacionados ao uso do limite de verificação de malware. O primeiro alerta, Malware scanning will stop soon: 75% of monthly gigabytes scan cap reached, é disparado à medida que seu uso se aproxima de 75% do limite mensal definido, oferecendo um aviso para ajustar o limite, se necessário. O segundo alerta, Malware scanning stopped: monthly gigabytes scan cap reached, notifica você quando o limite é atingido e a verificação é pausada para o mês, potencialmente deixando novos uploads não verificados. Ambos os alertas incluem detalhes sobre as contas de armazenamento afetadas para solicitar e informar a ação, garantindo que você mantenha o nível de segurança desejado sem despesas inesperadas.

Noções básicas sobre as diferenças entre a verificação de malware e a análise de reputação de hash

O Defender para Armazenamento detecta conteúdo mal-intencionado carregado em contas de armazenamento usando Verificação de malware e Análise de reputação de hash.

Verificação de Malware

A verificação de malware usa o Microsoft Defender Antivírus (MDAV) para verificar os blobs carregados no Armazenamento de Blobs, fornecendo uma análise abrangente que inclui verificações de arquivos profundas e análise de reputação de hash. Esse recurso aprimora a detecção contra possíveis ameaças.

A verificação de malware é um recurso pago disponível apenas no novo plano.

Análise de reputação de hash

A análise de reputação de hash detecta malware no Blob Storage e no Azure Files comparando os valores de hash de blobs e arquivos recentemente carregados com os de malware conhecido do Microsoft Defender Threat Intelligence. Nem todos os protocolos de arquivo e tipos de operação têm suporte com essa funcionalidade, levando a algumas operações que não estão sendo monitoradas para uploads de malware. Os casos de uso sem suporte incluem compartilhamentos de arquivos SMB e quando um blob é criado usando Colocar Bloco e Colocar Lista de Blocos. A análise de reputação de hash está disponível em todos os planos.

Em resumo, a verificação de malware, disponível exclusivamente no novo plano para armazenamento de Blobs, fornece uma abordagem abrangente para detecção de malware. Ele consegue isso analisando todo o conteúdo dos arquivos e incorporando a análise de reputação de hash em sua metodologia.

Conteúdo relacionado

- Habilitar o Defender para Armazenamento

- Confira as perguntas comuns sobre o Defender para Armazenamento.