Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

O Microsoft Defender para contêineres é a solução nativa de nuvem utilizada para proteger os contêineres e você poder melhorar, monitorar e manter a segurança dos clusters, dos contêineres e dos aplicativos.

Saiba mais em Visão geral do Microsoft Defender para contêineres.

Você pode saber mais sobre os preços do Defender para contêineres na página de preços. Você também pode estimar os custos com a calculadora de custos do Defender para Nuvem.

Pré-requisitos

É necessário ter uma assinatura do Microsoft Azure . Se você não tiver uma assinatura do Azure, você pode se inscrever para uma assinatura gratuita.

Você deve habilitar o Microsoft Defender para Nuvem em sua assinatura do Azure.

Conecte seus projetos do GCP ao Microsoft Defender para Nuvem.

Verifique se os nós do Kubernetes podem acessar repositórios de origem do gerenciador de pacotes.

Verifique se os seguintes requisitos de rede do Kubernetes habilitado para Azure Arc foram validados.

Habilitar o plano Defender for Containers em seu projeto GCP

Para proteger os clusters do GKE (Google Kubernetes Engine):

Entre no portal do Azure.

Pesquise pelo Microsoft Defender para Nuvem e selecione-o.

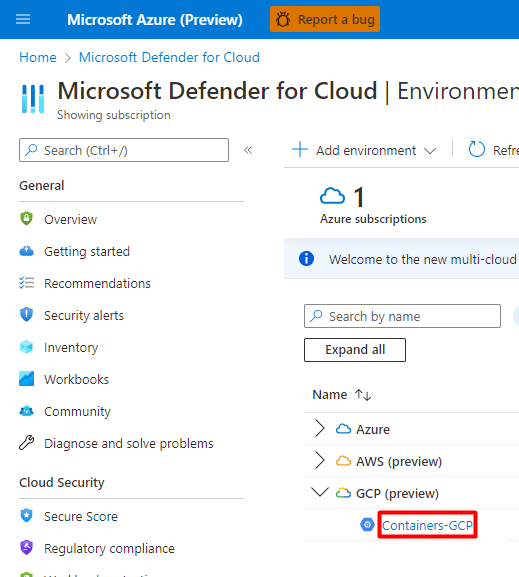

No menu do Defender para Nuvem, selecione Configurações de ambiente.

Selecione o projeto GCP relevante.

Selecione o botão Avançar: Selecionar planos .

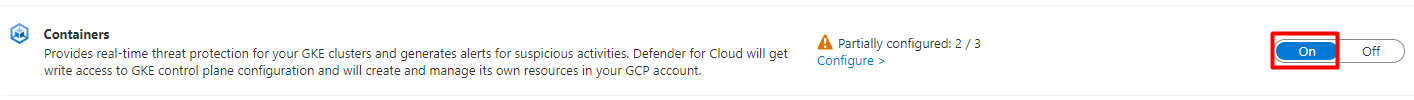

Verifique se o plano de Contêineres está alternado para Ativado.

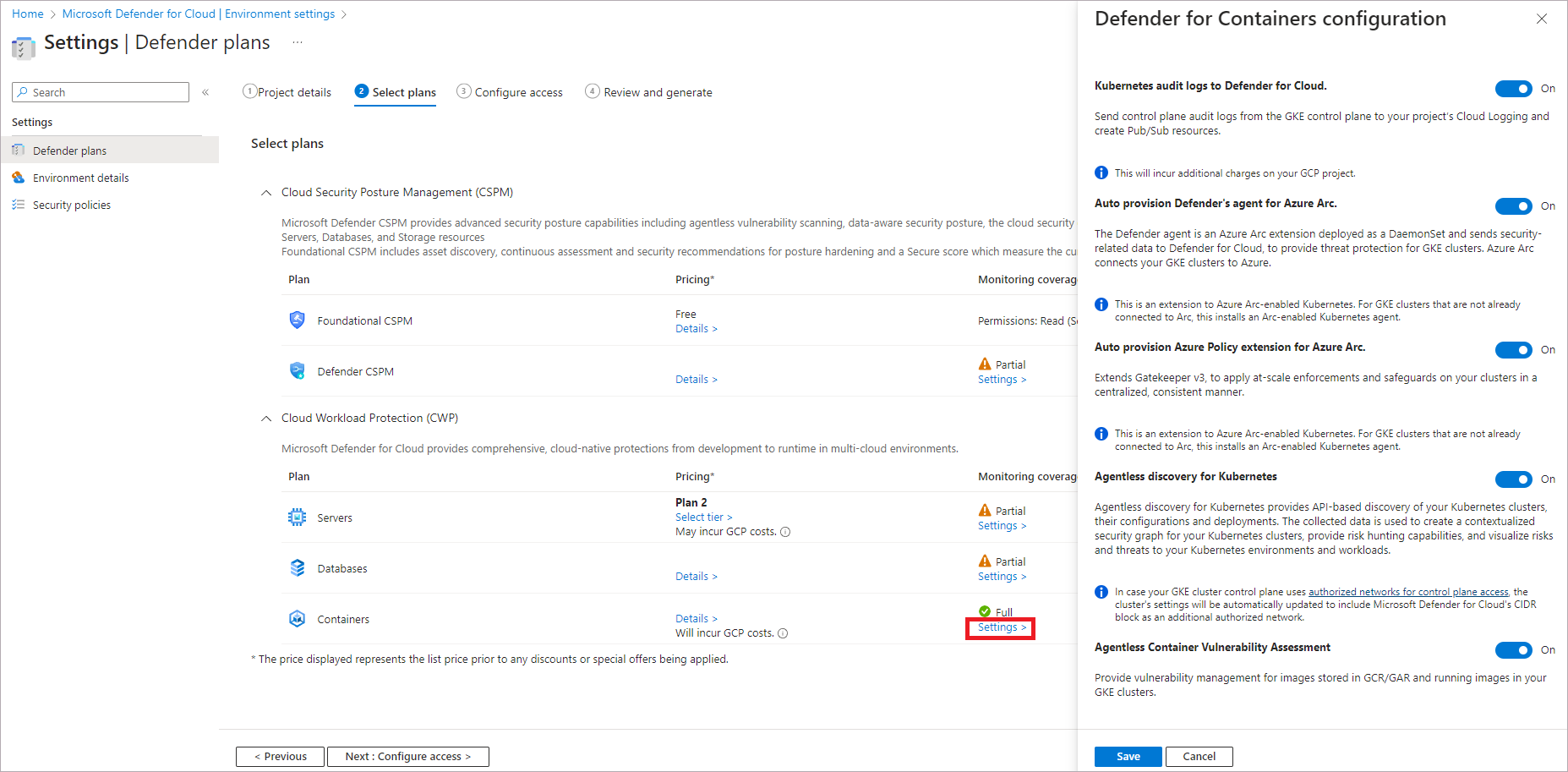

Para alterar as configurações opcionais do plano, selecione Configurações.

O recurso de proteção contra ameaças sem agente fornece proteção contra ameaças em tempo de execução para seus contêineres de cluster e está habilitado por padrão. Essa configuração está disponível apenas no nível de projeto do GCP. Ele permite a coleta sem agente de dados de log de auditoria do plano de controle através do GCP Cloud Logging para o back-end do Microsoft Defender para Cloud, facilitando análise futura.

Observação

Se você desabilitar essa configuração, o recurso

Threat detection (control plane)será desabilitado. Saiba mais sobre a disponibilidade dos recursos.Provisionar automaticamente o sensor do Defender para o Azure Arc e Provisionar automaticamente a extensão do Azure Policy para o Azure Arc: habilitado por padrão. Você pode instalar o Kubernetes habilitado para Azure Arc e suas extensões em seus clusters do GKE de três maneiras:

- Habilite o provisionamento automático do Microsoft Defender para contêineres no nível do projeto, conforme explicado nas instruções desta seção. Este método é recomendável.

- Use as recomendações do Defender para Nuvem para instalação por cluster. Elas aparecem na página de recomendações do Microsoft Defender para Nuvem. Saiba como implantar a solução em clusters específicos.

- Instale manualmente o Kubernetes habilitado para Arc e extensões.

O acesso à API K8S define permissões para permitir a descoberta baseada em API dos clusters do Kubernetes. Para habilitar, defina o alternador de acesso à API K8S como Ativado.

O acesso ao Registro define permissões para permitir a avaliação de vulnerabilidades de imagens armazenadas nos Registros do Google (GAR e GCR). Para habilitar, defina a opção de acesso ao Registro como Ligado.

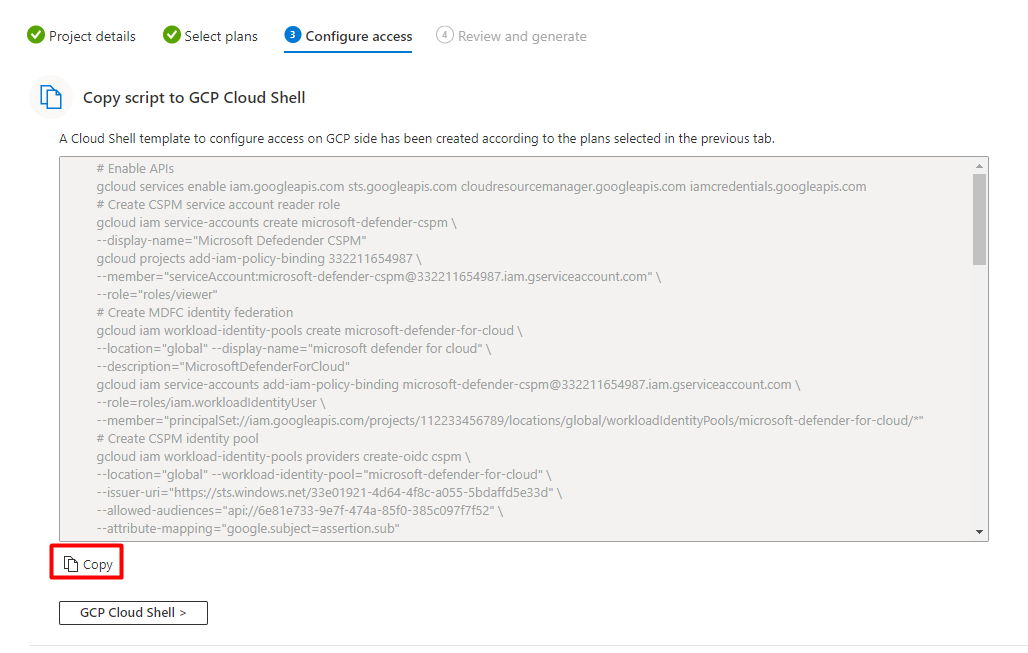

Selecione o botão Copiar.

Selecione o botão GCP Cloud Shell .

Cole o script no terminal do Cloud Shell e execute-o.

O conector será atualizado após a execução do script. Esse processo pode levar de 6 a 8 horas até ser concluído.

Selecione Avançar: Revisar e Gerar>.

Selecione Atualizar.

Implantar a solução em clusters específicos

Se você desabilitou qualquer uma das configurações de provisionamento automático padrão como Desligado, durante o processo de integração do conector GCP ou depois. Você precisa instalar manualmente o Azure Arc-enabled Kubernetes, o sensor do Defender e a Política do Azure para Kubernetes em cada um de seus clusters GKE para extrair o máximo valor em segurança do Defender para Containers.

Há duas recomendações dedicadas do Defender para Nuvem que você pode usar para instalar as extensões (e o Arc, se necessário):

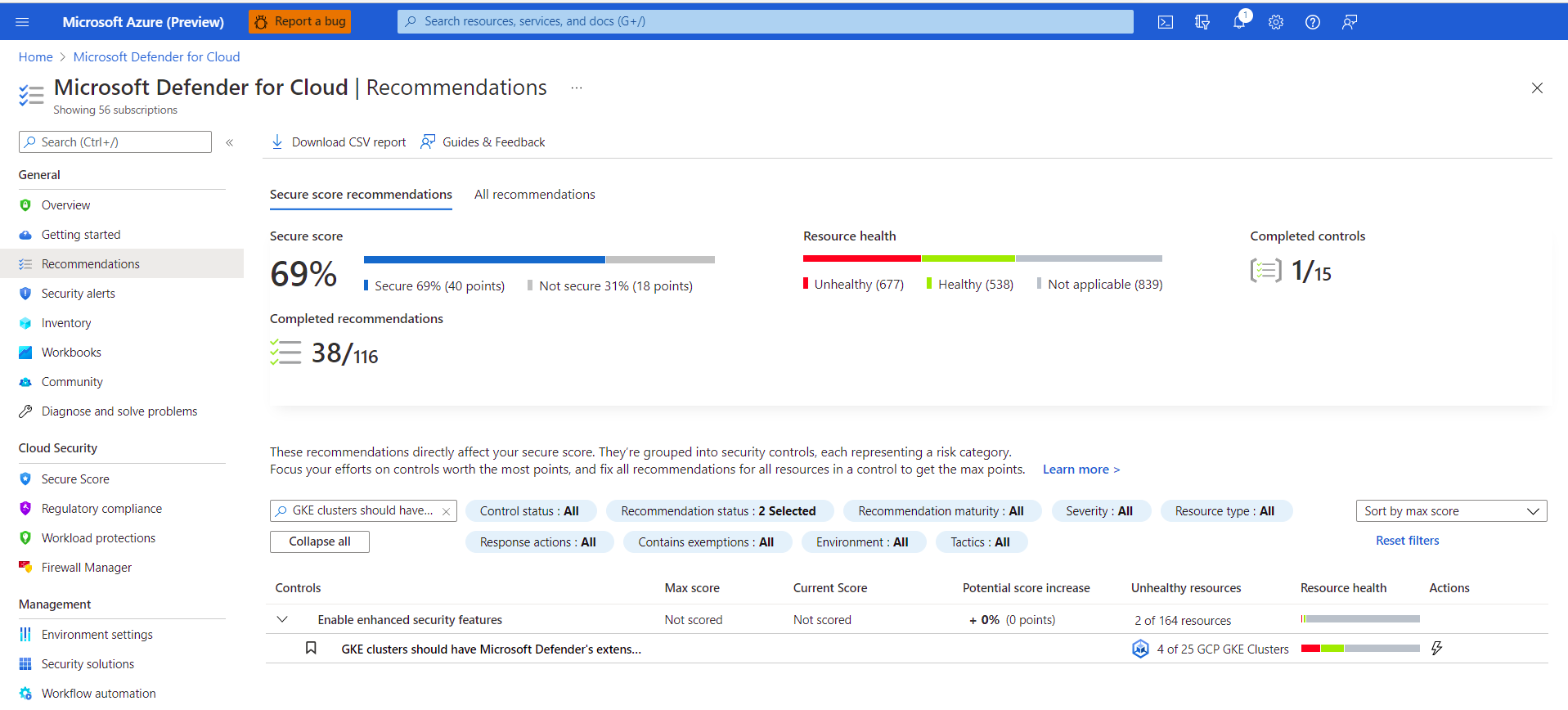

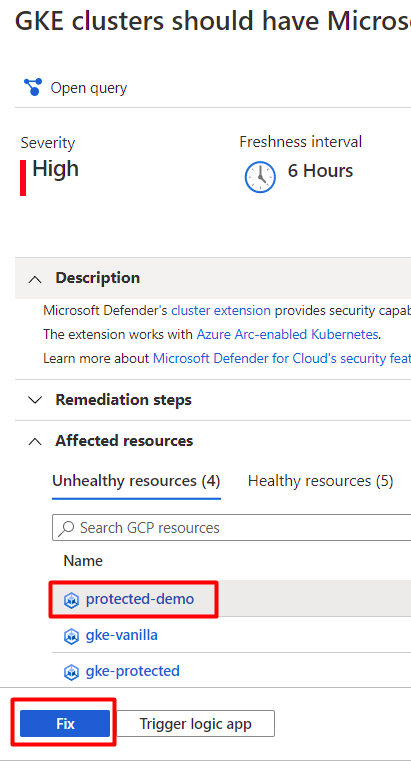

GKE clusters should have Microsoft Defender's extension for Azure Arc installedGKE clusters should have the Azure Policy extension installed

Observação

Ao instalar as extensões do Arc, você deve verificar se o projeto GCP fornecido é idêntico ao do conector relevante.

Para implantar a solução em clusters específicos:

Entre no portal do Azure.

Pesquise pelo Microsoft Defender para Nuvem e selecione-o.

No menu Defender para Nuvem, selecione Recomendações.

Na página Recomendações do Defender para Nuvem, pesquise cada uma das recomendações acima pelo nome.

Selecione um cluster do GKE não íntegro.

Importante

Você deve selecionar um cluster por vez.

Não selecione os clusters pelo nome do hiperlink, selecione qualquer outro lugar na linha relevante.

Selecione o nome do recurso não íntegro.

Selecione Corrigir.

O Defender para Nuvem vai gerar um script no idioma de sua escolha:

- No Linux, selecione Bash.

- No Windows, selecione PowerShell.

Selecione Baixar lógica de correção.

Execute o script gerado no cluster.

Repita as etapas de 3 a 10 para a segunda recomendação.

Próximas etapas

Para obter recursos avançados de habilitação do Defender para contêineres, confira a página Habilitar o Microsoft Defender para contêineres.