Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Importante

O Azure DevOps não dá suporte à autenticação de credenciais alternativas. Se você ainda estiver usando credenciais alternativas, recomendamos que você mude para um método de autenticação mais seguro.

Este artigo mostra como gerenciar as políticas de segurança da sua organização que determinam como usuários e aplicativos podem acessar serviços e recursos em sua organização. Você pode acessar a maioria dessas políticas nas configurações da organização.

Pré-requisitos

| Categoria | Requisitos |

|---|---|

| Permissões |

|

Gerenciar uma política

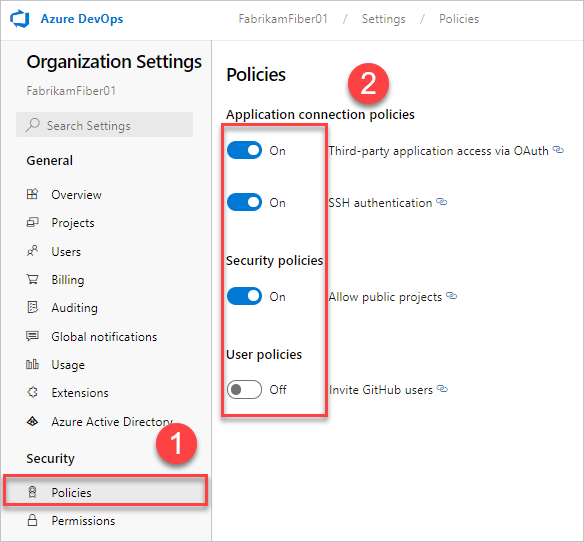

Para atualizar as políticas de conexão, segurança ou usuário do aplicativo para sua organização, siga estas etapas:

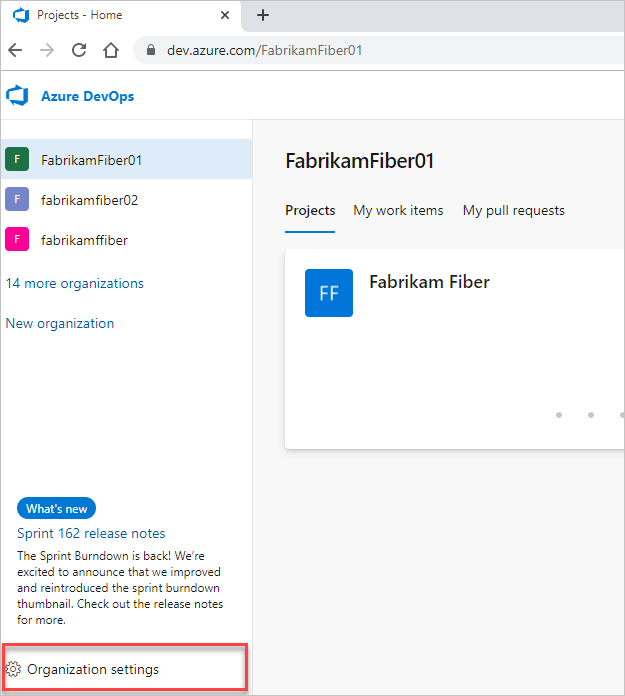

Entre em sua organização em

https://dev.azure.com/{Your_Organization}.Selecione

Configurações da organização.

Configurações da organização.

Selecione Políticas e, em seguida, ative oudesative a política desejada.

Restringir métodos de autenticação

Para permitir o acesso contínuo à sua organização sem solicitar repetidamente credenciais de usuário, os aplicativos podem usar métodos de autenticação, como OAuth, SSH e PATs (token de acesso pessoal). Por padrão, todas as organizações existentes permitem acesso a todos os métodos de autenticação.

Você pode limitar o acesso a esses métodos de autenticação desabilitando as seguintes políticas de conexão de aplicativo:

- Acesso a aplicativos de terceiros por meio do OAuth: habilitar os aplicativos OAuth do Azure DevOps para acessar recursos em sua organização por meio do OAuth. Essa política é desativada por padrão para todas as novas organizações. Se quiser acessar os aplicativos OAuth do Azure DevOps , habilite esta política para garantir que esses aplicativos possam acessar recursos em sua organização. Essa política não afeta o acesso ao aplicativo OAuth da ID do Microsoft Entra.

- Autenticação SSH: habilitar aplicativos para se conectarem aos repositórios Git da sua organização por meio do SSH.

- Os administradores de locatários podem restringir a criação global de token de acesso pessoal, restringir a criação de token de acesso pessoal com escopo completo e impor o máximo de vida útil do token de acesso pessoal por meio de políticas de nível de locatário na página de configurações do Microsoft Entra . Adicione usuários ou grupos do Microsoft Entra para isentá-los dessas políticas.

- Os administradores da organização podem restringir a criação de token de acesso pessoal em suas respectivas organizações. As subpolíticas permitem que os administradores autorizem a criação de PATs exclusivos para empacotamento ou a criação de PATs de qualquer alcance para usuários ou grupos do Microsoft Entra que estejam na lista de permissões.

Quando você nega acesso a um método de autenticação, nenhum aplicativo pode acessar sua organização por meio desse método. Qualquer aplicativo que anteriormente tinha acesso encontra erros de autenticação e perde o acesso.

Impor políticas de acesso condicional

A ID do Microsoft Entra permite que os administradores de locatários controlem quais usuários podem acessar recursos da Microsoft usando políticas de Acesso Condicional. Os administradores definem condições específicas que os usuários devem atender para obter acesso, como:

- Associação a um grupo de segurança específico do Microsoft Entra

- Requisitos de localização ou rede

- Uso de um sistema operacional específico

- Uso de um dispositivo gerenciado e habilitado

Com base nessas condições, você pode conceder acesso, exigir mais verificações, como autenticação multifator, ou bloquear totalmente o acesso. Saiba mais sobre políticas de Acesso Condicional e como configurar uma para o Azure DevOps na documentação do Microsoft Entra.

Suporte à política de acesso condicional no Azure DevOps

Quando você entra no portal da Web de uma organização apoiada pelo Microsoft Entra ID, a ID do Microsoft Entra valida todas as políticas de Acesso Condicional definidas pelos administradores de locatários. Depois de modernizar nossa pilha de autenticação web para usar tokens do Microsoft Entra, o Azure DevOps agora impõe a validação da política de acesso condicional em todos os fluxos interativos (Web).

- Atenda às políticas de autenticação ao usar PATs em conexões à API REST que dependem do Microsoft Entra.

- Remova o Azure DevOps como um recurso da política de Acesso Condicional, o que impede a aplicação de políticas de Acesso Condicional.

- Impor políticas de MFA somente em fluxos da Web; bloqueará o acesso a fluxos não interativos se os usuários não atenderem a uma política de Acesso Condicional.

Condições baseadas em IP

Se você habilitar a validação da política de Acesso Condicional de IP na política de fluxos não interativos , o Azure DevOps verificará as políticas de isolamento IP em fluxos não interativos, como quando você usa um PAT para fazer uma chamada à API REST.

O Azure DevOps dá suporte a políticas de acesso condicional de isolamento IP para endereços IPv4 e IPv6. Se as políticas de Acesso Condicional bloquearem seu endereço IPv6, peça ao administrador do locatário que atualize a política para permitir o endereço IPv6. Além disso, considere incluir o endereço mapeado IPv4 para qualquer endereço IPv6 padrão em todas as condições de política de Acesso Condicional.

Se os usuários acessarem a página de entrada do Microsoft Entra de um endereço IP diferente do usado para acessar recursos do Azure DevOps (o que pode acontecer com o túnel VPN), examine sua configuração de VPN ou configuração de rede. Verifique se o administrador do locatário inclui todos os endereços IP relevantes nas políticas de Acesso Condicional.

Políticas de destinatários e de acesso condicional do Azure Resource Manager

O Azure DevOps não depende do recursohttps://management.azure.com arm (Azure Resource Manager) quando você entra ou atualiza tokens de acesso do Microsoft Entra. Anteriormente, o Azure DevOps exigia o público-alvo do ARM durante os fluxos de entrada e atualização de token. Esse requisito significava que os administradores tinham que permitir que todos os usuários do Azure DevOps ignorassem as políticas de Acesso Condicional do ARM para garantir o acesso.

Os tokens do Azure DevOps não exigem mais o público-alvo do ARM. Como resultado, você pode gerenciar políticas de Acesso Condicional com mais eficiência sem definir configurações de público específicas para o ARM. Essa abordagem simplifica a autenticação, reduz a complexidade do gerenciamento de tokens e permite aplicar políticas de segurança de forma mais consistente em seus ambientes do Azure. As organizações podem se concentrar em controles de acesso mais amplos, melhorando a conformidade e a postura de segurança sem serem limitadas por configurações específicas do público.

Observação

Há as seguintes exceções em que o acesso contínuo ao ARM ainda é necessário:

- Os administradores de cobrança precisam de acesso ao ARM para configurar assinaturas de cobrança e acesso.

- Os criadores de Conexões de Serviços necessitam de acesso ao ARM para atribuições de função do ARM e atualizações para MSIs (identidades de serviço gerenciadas).